웹 취약점을 통한 시스템 호출 유형의 침해 탐지 및 예방

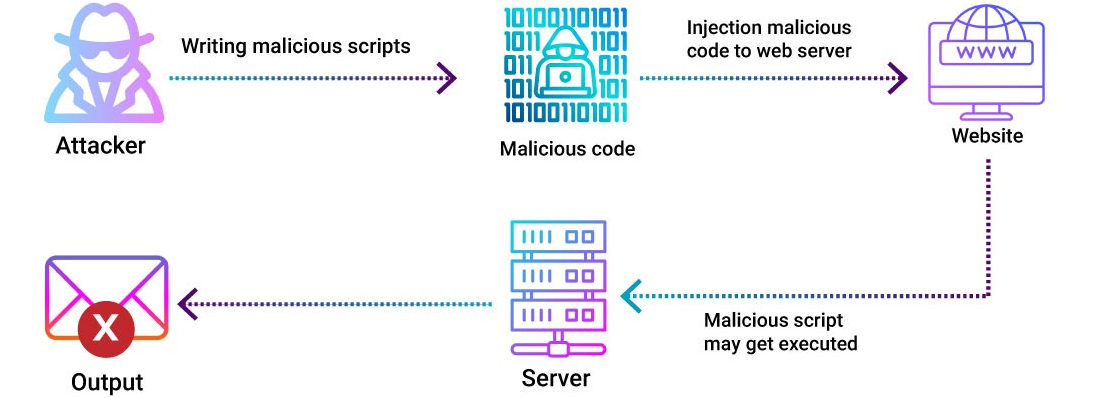

웹 취약점을 통한 시스템 콜 발생은 사이버 보안의 중대한 위험 중 하나입니다. 해커는 이러한 취약점을 이용하여 웹 어플리케이션을 조작하거나, 시스템 명령을 실행하여 서버를 제어할 수 있습니다. 이런 공격은 종종 원격 코드 실행(RCE), SQL 인젝션, 크로스 사이트 스크립팅(XSS) 등 다양한 형태로 나타납니다. 이를 모니터링하고 탐지, 대응하기 위한 방법 중 funcall을 활용해 볼 수 있습니다.

funcall은 기능 호출을 의미하는 용어로, 프로그래밍에서 함수나 메서드를 실행하는 행위를 지칭할 수 있습니다. 보안 문맥에서 funcall 사용은 시스템 호출이나 라이브러리 함수 호출에 대한 모니터링을 통해, 비정상적인 행위를 탐지하고 분석하는 데 적용될 수 있습니다. 특히 웹 애플리케이션에서 발생할 수 있는 보안 위협을 실시간으로 감지하고 대응하는 데 중요한 역할을 합니다.

모니터링 및 탐지 방법

- 함수 호출 로깅: 애플리케이션의 핵심 함수 호출을 로깅하여 실행 시점, 호출 빈도, 인자 값 등을 모니터링합니다. 이는 비정상적인 패턴이나 예상치 못한 함수 호출을 탐지하는 데 유용합니다.

- 시스템 콜 트래킹: 운영 체제 수준에서 시스템 콜을 모니터링하여, 악의적인 웹 요청에 의해 발생할 수 있는 비정상적인 시스템 콜 패턴을 감지합니다.

- 웹 트래픽 분석: HTTP 요청을 분석하여 SQL 인젝션, XSS 등의 공격을 탐지합니다. 요청 URL, 헤더, 바디 등에서 의심스러운 패턴을 검사합니다.

- 보안 정보 및 이벤트 관리(SIEM) 시스템: 로그 데이터와 경보를 통합하여 보안 사고의 조기 탐지 및 대응을 지원합니다.

대응 방법

- 웹 방화벽(WAF) 구성: 웹 애플리케이션 앞단에 WAF를 배치하여 공격을 필터링합니다. WAF는 SQL 인젝션, XSS 등의 공격을 차단할 수 있습니다.

- 보안 패치 및 업데이트: 애플리케이션과 시스템의 보안 취약점을 주기적으로 검토하고, 필요한 보안 패치를 적용합니다.

- 입력 검증 및 살균: 사용자 입력을 검증하고, 악의적인 코드를 필터링하는 것이 중요합니다. SQL 인젝션, XSS 공격을 방지하기 위해 입력 데이터를 적절히 살균합니다.

- 액세스 제어 및 인증 강화: 사용자 인증, 역할 기반 액세스 제어(RBAC) 등을 통해 민감한 데이터와 시스템에 대한 접근을 엄격히 제한합니다.

- 사고 대응 계획: 보안 사고 발생 시 신속하게 대응할 수 있는 사고 대응 계획을 마련하고, 정기적인 훈련을 실시합니다.

funcall을 통한 모니터링과 탐지는 보안 위협에 대응하는 여러 방법 중 하나입니다. 효과적인 보안 전략은 다양한 방어층을 구축하여 시스템을 보호하는 것을 목표로 합니다.

웹 취약점을 통해 시스템 호출과 같은 유형의 침해가 발생하는 배경과 대응 방법입니다. 이는 웹 애플리케이션의 보안 취약점을 이용하여 공격자가 시스템 레벨의 명령을 실행하거나 민감한 데이터에 접근할 수 있는 상황을 말합니다. 주요 웹 취약점으로는 SQL 인젝션, 크로스 사이트 스크립팅(XSS), 원격 코드 실행(RCE), 디렉토리 트래버셜(Directory Traversal) 등이 있습니다.

웹 취약점을 통한 시스템 호출 침해의 배경

- SQL 인젝션: 데이터베이스 쿼리를 조작하여 민감한 정보를 노출시키거나 수정, 삭제할 수 있습니다. 이는 데이터베이스 시스템에 대한 권한 상승이나 외부 명령 실행으로 이어질 수 있습니다.

- 크로스 사이트 스크립팅(XSS): 악의적인 스크립트가 사용자의 브라우저에서 실행되게 하여 사용자 세션을 가로채거나 민감한 정보를 훔칩니다. 이를 통해 공격자는 사용자의 권한으로 시스템에 접근할 수 있습니다.

- 원격 코드 실행(RCE): 웹 애플리케이션의 취약점을 이용하여 공격자가 서버에서 임의의 코드를 실행할 수 있습니다. 이를 통해 시스템 전체를 제어할 수 있는 권한을 획득할 수 있습니다.

- 디렉토리 트래버셜(Directory Traversal): 공격자가 웹 애플리케이션의 보안 측정을 우회하여 파일 시스템에 접근하는 기법입니다. 이를 통해 민감한 파일을 읽거나 시스템 설정을 변경할 수 있습니다.

일반적인 대응 방법

- 입력 검증 및 필터링: 사용자 입력에 대해 엄격한 검증과 필터링 처리를 수행하여 SQL 인젝션, XSS 등의 공격을 방지합니다. 입력 값에 대한 검증 로직을 구현하여 비정상적인 입력을 차단합니다.

- 최소 권한 원칙 적용: 애플리케이션과 시스템 구성 요소는 필요한 최소한의 권한만을 가지도록 설정합니다. 이는 잠재적인 침해의 영향을 최소화하는 데 도움이 됩니다.

- 보안 패치 및 업데이트: 소프트웨어 및 시스템의 최신 보안 패치와 업데이트를 적용하여 알려진 취약점을 해결합니다. 정기적인 업데이트 계획을 수립하고 시행합니다.

- 웹 방화벽(WAF) 사용: 웹 애플리케이션 앞에 배치된 웹 방화벽을 통해 악의적인 웹 트래픽과 공격을 차단합니다. WAF는 SQL 인젝션, XSS 등 다양한 웹 공격을 탐지하고 방어할 수 있습니다.

- 안전한 코딩 교육: 개발자들에게 안전한 코딩 기법과 보안 취약점에 대한 교육을 제공합니다. 보안을 고려한 프로그래밍은 취약점 발생 가능성을 줄일 수 있습니다.

- 보안 감사 및 취약점 평가: 정기적인 보안 감사와 취약점 평가를 통해 시스템과 애플리케이션의 취약점을 식별하고, 이에 대한 적절한 대응 조치를 수행합니다.

이러한 대응 방법들은 웹 취약점을 통한 시스템 호출 침해를 예방하고, 만약 발생한다 해도 그 영향을 최소화할 수 있도록 도와줍니다. 보안은 지속적인 노력이 필요한 분야로, 최신 보안 동향을 따르고 지속적으로 시스템을 갱신하며 감시하는 것이 중요합니다.

OpenRASP (Runtime Application Self-Protection)는 애플리케이션 런타임에 취약점을 실시간으로 탐지하고 차단하는 오픈 소스 보안 솔루션입니다. OpenRASP는 고전적인 웹 방화벽(WAF)과 달리 애플리케이션 내부에서 작동하여, 애플리케이션의 로직과 데이터 흐름을 이해하고 보안 위협을 더 정확하게 식별할 수 있습니다. 이는 SQL 인젝션, XSS, 경로 탐색 등 다양한 공격 유형에 대응할 수 있게 합니다.

OpenRASP 설치 및 설정

OpenRASP를 통한 보호 조치를 구현하는 과정은 다음과 같습니다. 설치 과정은 주로 Java 웹 애플리케이션을 예로 들어 설명되지만, PHP, Node.js 등 다른 언어에 대한 지원도 제공됩니다.

1. OpenRASP 다운로드

GitHub에서 OpenRASP의 최신 버전을 다운로드합니다. GitHub에서 해당 언어 및 환경에 맞는 패키지를 다운로드할 수 있습니다.

2. 애플리케이션에 OpenRASP 통합

Java 애플리케이션의 경우

- 다운로드한

rasp-*.jar파일을 애플리케이션의WEB-INF/lib디렉토리에 복사합니다.catalina.sh - 애플리케이션 서버(예: Tomcat)의 시작 파라미터에 OpenRASP를 JVM 옵션으로 추가합니다.

(Tomcat의 경우) 또는 유사한 구성 파일을 수정하여 다음 옵션을 추가합니다.JAVA_OPTS="$JAVA_OPTS -javaagent:/path/to/rasp/rasp-*.jar"/path/to/rasp/는rasp-*.jar파일의 실제 경로로 변경해야 합니다. - 애플리케이션 서버를 재시작합니다.

3. OpenRASP 구성

OpenRASP는 plugins 폴더 내의 JavaScript 플러그인을 통해 보안 정책을 구성합니다. 기본적으로 여러 보안 플러그인이 포함되어 있으며, 이들을 수정하거나 새로운 플러그인을 추가하여 특정 보안 요구 사항에 맞게 애플리케이션을 보호할 수 있습니다.

plugins디렉토리 내의 JavaScript 파일을 편집하여 커스텀 보안 정책을 구현합니다.- 플러그인은 다양한 보안 체크를 정의하며, 애플리케이션의 요청 및 응답을 모니터링하여 의심스러운 행동을 감지하고 차단합니다.

4. 로깅 및 모니터링

- OpenRASP는

logs디렉토리에 보안 이벤트를 로깅합니다. - 로그 파일을 정기적으로 모니터링하여 의심스러운 활동을 감지하고, 필요한 경우 적절한 조치를 취합니다.

5. 업데이트 및 유지 관리

- OpenRASP와 플러그인의 최신 버전을 정기적으로 확인하고 업데이트하여 새로운 보안 위협으로부터 보호받을 수 있도록 합니다.

OpenRASP를 통한 보호 조치는 애플리케이션의 보안을 강화하는 효과적인 방법입니다. 그러나 최상의 보안을 유지하기 위해서는 이외에도 정기적인 보안 감사, 코드 리뷰, 취약점 평가 등이 함께 이루어져야 합니다.

Funcall 모듈을 사용하여 PHP에서 특정 함수의 전처리(pre-processing) 및 후처리(post-processing)를 통해 시스템 호출 등의 침해를 방어하는 방법은 상당히 직관적입니다. 이를 통해 개발자는 애플리케이션의 보안을 강화할 수 있으며, 특정 함수 실행 전후에 사용자 정의 로직을 적용하여 보안 위협을 식별하고 대응할 수 있습니다.

Funcall 모듈을 PHP에 설치하는 과정은 다음 단계로 진행됩니다.

- phpize 사용: PHP 확장 모듈을 컴파일하기 위한 도구입니다. 모듈의 소스 코드 디렉토리에서

phpize를 실행하여 필요한 구성 파일을 생성합니다.phpize --clean phpize - configure 스크립트 실행: 환경을 설정하고 makefile을 생성합니다.

--with-php-config옵션을 사용하여 특정 PHP 설치에 대한 구성 스크립트의 경로를 지정합니다../configure --with-php-config=/path/to/php-config - make 및 make install 실행: 컴파일 후 생성된 모듈을 설치합니다.

make make install - php.ini 수정:

php.ini파일에extension=funcall.so를 추가하여 PHP가 Funcall 모듈을 로드하도록 합니다.

Funcall 모듈을 사용하면 함수의 실행 전후에 특정 콜백 함수를 실행할 수 있습니다. 이를 통해 함수의 인자, 반환 값, 실행 시간 등을 모니터링하고, 필요에 따라 추가 보안 조치를 취할 수 있습니다.

<?php

if (!extension_loaded('funcall')) {

dl('funcall.so');

}

// 사용자 정의 함수

function my_func($arg1, $arg2) {

usleep(20000); // 일부러 실행을 지연시키는 예제

echo "step 002\n";

return $arg1 . $arg2;

}

// 전처리 콜백 함수

function pre_cb($args) {

var_dump($args); // 함수의 인자 출력

echo "step 001\n";

}

// 후처리 콜백 함수

function post_cb($args, $result, $process_time) {

var_dump($args); // 함수의 인자 출력

var_dump($result); // 함수의 결과 출력

echo 'step 003 (cost: ',$process_time,")\n"; // 처리 시간 출력

}

// my_func 함수에 대한 전처리 및 후처리 콜백 등록

fc_add_pre('my_func', 'pre_cb');

fc_add_post('my_func', 'post_cb');

// 함수 실행 예제

$ret = my_func('php', 'c');

// 다른 함수에 대한 후처리 콜백 등록 및 실행 예제

fc_add_post('trim', 'post_cb');

$ret = trim(" abc\n");

echo $ret;

// 사용자 정의 클래스 및 메소드에 대한 콜백 등록 및 실행 예제

class my_class {

function f1() {

return true;

}

}

fc_add_pre('my_class::f1', 'pre_cb');

fc_add_post('my_class::f1', 'post_cb');

$my_class = new my_class;

$ret = $my_class->f1();

// 현재 등록된 콜백 함수 목록 조회

var_dump(fc_list());

?>이 예제에서는 my_func 함수와 my_class::f1 메소드에 대해 전처리와 후처리 콜백을 등록합니다. 이를 통해 함수의 실행 전후로 추가적인 로직을 수행할 수 있습니다. 예를 들어, 시스템 호출을 수행하는 함수의 인자를 검사하여 의심스러운 행동이 감지될 경우 경고를 로깅하거나 실행을 차단할 수 있습니다.

Funcall 모듈을 통한 이러한 접근 방식은 PHP 애플리케이션의 보안을 강화하는 데 유용할 수 있지만 이 모듈은 PHP 5.5.x까지의 버전에만 대응하며, PHP 7.x 이상 버전에서는 호환되지 않을 수 있음을 주의해야 합니다. 따라서 최신 PHP 환경에서는 다른 보안 대책을 고려해야 할 수도 있습니다.

OpenRASP (Runtime Application Self-Protection)를 활용하여 Funcall과 유사한 기능을 구현하는 방법은 PHP 애플리케이션의 보안 강화에 매우 효과적일 수 있습니다. 여기서는 OpenRASP의 PHP 에이전트와 plugin.js를 대체하여 PHP에서 직접 시스템 호출 및 다른 위험 요소를 후킹, 탐지, 차단, 모니터링하는 php_rasp를 개발하는 방법에 대해 살펴보겠습니다.

개발 과정 개요

- OpenRASP PHP Agent 후킹 기능 조사: OpenRASP의 PHP Agent가 제공하는 후킹 포인트를 조사하여, PHP 내부 함수의 실행 전후 정보를 캡처하는 방법을 이해합니다.

- plugin.js와 PHP 후킹 기능의 연동 방법 조사: OpenRASP는 Google의 V8 엔진을 이용하여 JavaScript로 작성된 검사 함수(

plugin.js)를 통해 보안 위협을 탐지합니다. PHP에서의 함수 후킹 정보를plugin.js검사 로직으로 효율적으로 전달하는 방법을 탐색합니다. - Funcall을 이용한 plugin.js 기능 이식: Funcall 모듈을 사용하여 PHP 내부 함수의 후킹 로직을 구현하고, 이를 OpenRASP의 검사 로직과 통합합니다.

- 성능 비교 및 기능 이식: OpenRASP의 기존 JavaScript 기반 플러그인과 Funcall을 이용한 PHP 구현의 성능 및 기능적 차이를 비교 분석합니다. 필요한 경우

plugin.js의 일부 기능을 PHP로 이식하고, 이에 대한 샘플 코드와 동작 가능성을 확인합니다.

구현 방법

- Funcall 모듈 설치 및 설정: PHP 환경에서 Funcall 모듈을 설치하고, 필요한 PHP 버전에 맞게 구성합니다. 이는 PHP 함수의 실행을 후킹하여 추가적인 처리가 가능하게 합니다.

- 후킹 포인트 정의 및 데이터 처리 로직 구현

- PHP의 핵심 함수들(예:

exec,system,file_get_contents,include,move_uploaded_file등)에 대한 전처리 및 후처리 콜백 함수를 정의합니다. - 이 콜백 함수들은 함수의 인자, 실행 결과, 실행 시간 등을 분석하여 보안 위협을 탐지하고 로깅하는 데 사용됩니다.

- PHP의 핵심 함수들(예:

- OpenRASP 플러그인 로직과의 통합

- Funcall을 통해 후킹된 데이터를 OpenRASP의 검사 로직에 통합하기 위해, PHP에서 JavaScript로 데이터를 전달하는 방법을 구현합니다. 이는 V8 엔진을 통해 가능하며, 후킹된 데이터를 OpenRASP의 검사 컨텍스트에 적용해야 합니다.

- 보안 위협 탐지 및 대응 로직 구현

- Funcall로 후킹한 정보를 바탕으로 SQL 인젝션, 파일 업로드 취약점, 디렉토리 탐색, 원격 코드 실행 등 다양한 보안 위협을 탐지하는 로직을 PHP에서 구현합니다.

- 탐지된 위협에 대한 적절한 대응 조치(차단, 알림, 로깅 등)를 구현합니다.

- 테스트 및 최적화

- 개발된 보안 로직을 다양한 환경과 시나리오에서 테스트하여, 성능 및 보안 효과를 검증합니다.

- 필요한 경우, 로직을 최적화하여 시스템 리소스 사용을 최소화하고, 보안 탐지의 정확도를 높입니다.

주의사항

- Funcall 모듈과 OpenRASP의 통합은 PHP 버전과 호환성을 고려해야 합니다. OpenRASP가 공식적으로 지원하지 않는 PHP 버전에서 Funcall을 사용할 경우, 추가적인 호환성 문제를 해결해야 할 수 있습니다.

- 보안 로직의 통합과 성능 최적화는 신중하게 이루어져야 합니다. 보안 검사 로직이 애플리케이션의 성능에 미치는 영향을 최소화하면서도, 충분한 보안 수준을 유지할 수 있도록 균형을 잘 맞추어야 합니다.

이러한 접근 방식을 통해 PHP 애플리케이션의 보안을 강화하고, 다양한 보안 위협으로부터 시스템을 보호할 수 있습니다. OpenRASP와 Funcall의 결합은 보안 탐지와 대응을 더 유연하고 효과적으로 만들어줄 수 있습니다.

YARA는 보안 연구원이나 악성 코드 분석가들이 주로 사용하는 도구로, 특정 문자열 패턴, 바이너리 시퀀스, 또는 특정 행동 패턴을 기반으로 악성 코드나 취약점을 식별하고 분류하기 위해 설계되었습니다. YARA를 사용하여 웹 애플리케이션의 보안 문제를 체크하는 방법은 직접적으로 웹 애플리케이션 코드 내 취약점을 찾는 것이 아니라, 웹 서버에 저장되어 있는 파일, 로그, 또는 메모리 내 실행 중인 코드에서 악성 패턴을 찾는 방식입니다.

YARA 규칙 작성 기본

YARA 규칙은 rules 파일 내에 정의됩니다. 각 규칙은 rule 키워드로 시작하며, 이후에 고유한 이름이 지정됩니다. 규칙 본문은 중괄호 {}로 묶이며, strings 섹션에서는 검색할 패턴을 정의하고, condition 섹션에서는 해당 패턴이 발견되었을 때 참으로 평가되는 조건을 명시합니다.

웹 취약점 체크를 위한 YARA 사용 예

웹 서버의 파일 시스템에 저장된 PHP 파일 중에서 SQL 인젝션 취약점이 의심되는 코드를 포함한 파일을 찾고 싶다면, 다음과 같은 YARA 규칙을 작성할 수 있습니다.

rule SQL_Injection_Suspect {

strings:

$sql1 = "mysql_query(" wide ascii

$sql2 = "SELECT * FROM" wide ascii

$user_input = "$_GET[" wide ascii

condition:

($sql1 or $sql2) and $user_input

}이 규칙은 mysql_query, SELECT * FROM 문자열과 $_GET[ 사용을 동시에 찾습니다. 이러한 패턴은 사용자 입력을 직접 SQL 쿼리에 사용할 때 발생할 수 있으므로, SQL 인젝션 취약점의 가능성을 나타낼 수 있습니다.

YARA 사용 방법

- YARA 설치: YARA는 대부분의 운영 체제에서 사용할 수 있으며, 공식 GitHub 저장소에서 설치 지침을 찾을 수 있습니다.

- 규칙 파일 작성: 위에서 예시로 든 규칙과 같이,

.yara파일 확장자를 사용하여 규칙을 정의합니다. - YARA 실행: 커맨드 라인에서 YARA를 실행하여 특정 디렉토리나 파일에 대해 규칙을 적용할 수 있습니다. 예를 들어, 모든 PHP 파일에 대해

my_rules.yara에 정의된 규칙을 적용하려면 다음 명령어를 사용합니다.

이 명령은yara my_rules.yara /path/to/webroot/*.php/path/to/webroot/디렉토리에 있는 모든 PHP 파일 중에서my_rules.yara규칙에 부합하는 파일을 식별합니다.

YARA는 웹 애플리케이션의 보안 문제를 직접적으로 해결하는 도구는 아니지만, 악성 코드 탐지, 취약점 포함 코드 식별, 또는 보안 감사 과정에서 유용한 보조 도구로 활용될 수 있습니다. 보안 전문가는 YARA를 사용하여 정기적인 보안 검사를 자동화하고, 잠재적 보안 위협을 조기에 탐지할 수 있습니다.

악의적인 행위나 시스템 호출을 통해 발생하는 위험을 탐지하는 방법은 여러 가지가 있습니다. 이러한 방법들은 대부분 시스템 모니터링, 로그 분석, 알려진 취약점 및 악성 코드 시그니처에 대한 검사 등을 포함합니다. YARA는 이러한 도구 중 하나로, 주로 악성 코드 시그니처와 패턴을 탐지하는 데 사용됩니다. 하지만, 보안 위협을 탐지하기 위해 다양한 접근 방식과 도구를 함께 사용하는 것이 중요합니다.

YARA를 이용한 탐지

앞서 언급한 것처럼, YARA는 악성 코드의 특정 패턴이나 취약점을 포함한 코드 조각을 식별하기 위해 사용할 수 있는 규칙 기반의 도구입니다. YARA 규칙을 작성하여 애플리케이션 내 잠재적 취약점이나 악성 코드 조각을 탐지할 수 있습니다. 예를 들어, 특정 취약점을 이용하는 악성 코드의 시그니처나, 악의적인 스크립트를 포함한 웹 페이지 등을 찾기 위해 사용할 수 있습니다.

IDS/IPS 시스템

네트워크 레벨에서의 공격 탐지와 방지를 위해, 많은 조직들이 침입 탐지 시스템(Intrusion Detection System, IDS)과 침입 방지 시스템(Intrusion Prevention System, IPS)을 사용합니다. 이 시스템들은 네트워크 트래픽을 모니터링하고 알려진 공격 시그니처, 비정상적인 트래픽 패턴 등을 기반으로 공격을 탐지하고 차단할 수 있습니다.

SIEM 시스템

보안 정보 및 이벤트 관리(Security Information and Event Management, SIEM) 시스템은 로그 데이터와 보안 경고를 수집, 분석하여 보안 사고를 조기에 탐지하고 대응하는 통합 솔루션입니다. SIEM은 다양한 소스에서 로그를 수집하여 정규화하고, 보안 관련 이벤트를 실시간으로 분석하여 잠재적인 보안 위협을 식별합니다.

EDR 솔루션

엔드포인트 탐지 및 대응(Endpoint Detection and Response, EDR) 솔루션은 엔드포인트(예: 데스크톱, 노트북)에서 발생하는 보안 위협을 탐지, 조사, 대응하기 위해 설계되었습니다. EDR 솔루션은 악성 소프트웨어 실행, 비정상적인 프로세스 활동, 루트킷 설치 등을 실시간으로 모니터링하며, 위협에 대응하기 위한 자동화된 조치를 제공합니다.

취약점 스캐너

취약점 스캐닝 도구는 애플리케이션, 데이터베이스, 네트워크 장비 등의 취약점을 탐지하기 위해 사용됩니다. 이러한 도구는 알려진 취약점 데이터베이스를 기반으로 시스템을 스캔하여 보안 취약점을 식별하고, 관련 정보와 함께 보고합니다.

위협 인텔리전스 플랫폼

위협 인텔리전스 플랫폼은 사이버 위협에 대한 정보를 수집, 분석하여 조직이 보안 위협을 더 잘 이해하고 대응할 수 있도록 지원합니다. 이 플랫폼은 다양한 소스에서 정보를 수집하며, 이를 바탕으로 보안 팀이 위협을 식별하고 대응 계획을 수립할 수 있도록 돕습니다.

각각의 도구와 방식은 보안 환경의 다른 측면을 보완하며, 효과적인 보안 전략을 위해서는 이러한 다양한 접근 방식을 종합적으로 활용하는 것이 중요합니다.

웹 서비스의 보호 조치와 보안 관리는 다양한 위협으로부터 시스템을 보호하고, 사용자 데이터의 안전성 및 서비스의 가용성을 유지하기 위해 필수적입니다. 이를 위해 종합적인 접근 방식을 채택하고, 다음과 같은 다양한 보안 메커니즘과 관리 전략을 구현해야 합니다.

1. 웹 취약점 대응

- 입력 데이터 검증 및 살균: 모든 사용자 입력에 대해 검증과 살균 과정을 거쳐, SQL 인젝션, XSS, CSRF 등의 공격을 방지합니다.

- 안전한 코딩 교육: 개발자를 대상으로 안전한 코딩 기법을 교육하여, 보안 취약점이 코드에 포함되지 않도록 합니다.

- 취약점 스캐닝 및 패치 관리: 정기적인 취약점 스캔을 실시하고, 발견된 취약점에 대해 신속하게 패치를 적용합니다.

2. 애플리케이션 및 데이터 보호

- 웹 방화벽(WAF) 구축: 웹 애플리케이션 앞단에 WAF를 배치하여 악의적인 웹 트래픽과 공격을 차단합니다.

- 암호화: 데이터 전송 시 SSL/TLS를 사용하여 암호화하고, 저장된 데이터에 대해서도 암호화를 적용합니다.

- 접근 제어 및 인증 강화: 다단계 인증, 역할 기반 접근 제어 등을 구현하여 민감한 데이터와 시스템에 대한 접근을 엄격히 제한합니다.

3. 모니터링 및 탐지

- 로깅 및 모니터링: 시스템과 네트워크 활동에 대한 로깅을 활성화하고, 비정상적인 활동이나 공격 시도를 실시간으로 모니터링합니다.

- 침입 탐지 시스템(IDS) 및 침입 방지 시스템(IPS): 네트워크 및 호스트 기반 IDS/IPS를 배치하여 공격을 탐지하고, 가능한 경우 차단합니다.

- 보안 정보 및 이벤트 관리(SIEM): 보안 관련 데이터와 경고를 통합하여 분석함으로써 보안 사고를 조기에 탐지하고 대응합니다.

4. 대응 및 복구 계획

- 사고 대응 계획: 보안 사고 발생 시 신속하게 대응할 수 있는 계획을 수립하고, 정기적으로 훈련을 실시합니다.

- 백업 및 복구: 중요 데이터에 대한 정기적인 백업을 실시하고, 데이터 복구 계획을 마련하여 재해 발생 시 신속한 복구가 가능하도록 합니다.

5. 보안 평가 및 감사

- 정기적인 보안 평가: 내외부 보안 평가 및 침투 테스트를 정기적으로 실시하여, 보안 체계의 취약점을 발견하고 개선합니다.

- 보안 정책 및 절차의 감사: 조직의 보안 정책과 절차를 주기적으로 검토하고, 필요한 경우 업데이트하여 보안 수준을 지속적으로 개선합니다.

위의 조치들을 통해 웹 서비스의 보안을 강화하고, 다양한 보안 위협으로부터 시스템을 효과적으로 보호할 수 있습니다. 보안은 지속적인 과정이며, 새로운 위협에 대응하기 위해 지속적으로 보안 전략을 갱신하고 개선하는 것이 중요합니다.

웹 서비스 보호 조치 및 보안 관리를 위한 구체적인 도구, 명령어, 코드 예시입니다.

1. SQL 인젝션 방지 (PHP 예시)

안전한 PDO (PHP Data Objects) 사용

<?php

$pdo = new PDO('mysql:host=example.com;dbname=database', 'username', 'password');

$statement = $pdo->prepare("SELECT * FROM users WHERE username = :username");

$statement->execute(['username' => $username]);

$result = $statement->fetchAll();

?>이 코드는 사용자 입력을 직접 쿼리에 삽입하는 대신, 준비된 문장과 매개변수 바인딩을 사용하여 SQL 인젝션 공격을 방지합니다.

2. XSS 방지 (HTML/JavaScript 예시)

사용자 입력을 안전하게 처리

<script>

function escapeHTML(str){

return str.replace(/&/g, '&').replace(/</g, '<').replace(/>/g, '>');

}

var userInput = '<script>alert("xss");</script>';

document.getElementById('safeOutput').innerHTML = escapeHTML(userInput);

</script>이 JavaScript 함수는 사용자 입력에서 HTML을 안전하게 이스케이프하여 XSS 공격을 방지합니다.

3. 웹 방화벽 구성 (Apache 예시)

ModSecurity 설치 및 기본 규칙 셋 구성

# Ubuntu/Debian 시스템에서 ModSecurity 설치

sudo apt-get install libapache2-mod-security2

# OWASP Core Rule Set (CRS) 다운로드 및 설정

cd /etc/modsecurity

sudo git clone https://github.com/coreruleset/coreruleset.git crs

sudo cp crs/crs-setup.conf.example /etc/modsecurity/crs-setup.conf

sudo ln -s /etc/modsecurity/crs/rules/REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf.example /etc/apache2/modsecurity.d/activated_rules/REQUEST-900-EXCLUSION-RULES-BEFORE-CRS.conf이 명령은 ModSecurity 웹 방화벽을 설치하고, OWASP Core Rule Set을 활성화하여 웹 애플리케이션을 다양한 공격으로부터 보호합니다.

4. 침입 탐지 시스템 (Snort 사용 예시)

Snort 설치 및 기본 설정

# CentOS/RHEL 시스템에서 Snort 설치

sudo yum install snort

# Snort 규칙 파일 설정

sudo snort -A console -q -c /etc/snort/snort.conf -i eth0이 명령은 Snort IDS를 설치하고, 네트워크 인터페이스 eth0에서 트래픽을 모니터링하도록 설정합니다.

5. 로깅 및 모니터링 (ELK Stack 예시)

Elasticsearch, Logstash, Kibana 설치

# Elasticsearch 설치

wget https://artifacts.elastic.co/downloads/elasticsearch/elasticsearch-7.x.x-amd64.deb

sudo dpkg -i elasticsearch-7.x.x-amd64.deb

# Logstash 설치

wget https://artifacts.elastic.co/downloads/logstash/logstash-7.x.x.deb

sudo dpkg -i logstash-7.x.x.deb

# Kibana 설치

wget https://artifacts.elastic.co/downloads/kibana/kibana-7.x.x-amd64.deb

sudo dpkg -i kibana-7.x.x-amd64.debELK 스택을 사용하면 웹 애플리케이션과 서버의 로그 데이터를 실시간으로 수집, 분석, 시각화할 수 있습니다. 이는 보안 사고의 조기 탐지와 대응에 필수적입니다.

위 예시들은 웹 서비스의 보안을 강화하기 위한 방법입니다. 하지만, 보안은 계속해서 발전하는 분야이므로, 최신 보안 위협에 대응하기 위해 지속적인 학습과 업데이트가 필요합니다.