다수의 크리덴셜을 동적으로 할당하는 반복수행 자동화 방식

n8n에서 여러 계정의 정보를 수집할 때 각 계정별로 노드를 생성하는 대신 하나의 노드로 처리하는 방법은 주로 크리덴셜을 동적으로 전환하거나, API 키를 변수로 처리하는 방법을 사용할 수 있습니다. 여러 유튜브 채널 정보를 수집하는 경우를 예로 들면 다음과 같은 접근 방식을 고려할 수 있습니다.

함수 노드를 이용한 동적 크리덴셜 처리

n8n에서는 함수(Function) 노드를 사용하여 동적으로 크리덴셜을 변경할 수 있습니다.

- 크리덴셜 저장: 모든 유튜브 채널 크리덴셜을 미리 n8n에 저장합니다. 각 크리덴셜에 명확한 식별자를 부여합니다.

- 함수 노드 설정: 워크플로우 내에서 함수 노드를 사용하여 현재 처리해야 할 유튜브 채널에 해당하는 크리덴셜 식별자를 동적으로 결정합니다. 이 식별자는 크리덴셜을 선택하는 데 사용됩니다.

- HTTP Request 노드 또는 유튜브 API 노드 사용: 선택된 크리덴셜을 사용하여 HTTP Request 노드 또는 유튜브 API 노드를 통해 API 호출을 수행합니다. 크리덴셜은 함수 노드에서 설정된 변수를 통해 동적으로 할당됩니다.

하나의 크리덴셜로 여러 계정 관리

유튜브 API의 경우, 특정 API 키 또는 OAuth 2.0 크리덴셜로 여러 채널의 데이터에 접근할 수 있도록 설정될 수 있습니다. 이 경우, 하나의 크리덴셜로 여러 채널에 대한 정보를 조회할 수 있습니다. 이 방법은 API가 이러한 사용을 지원하는지 미리 확인해야 합니다.

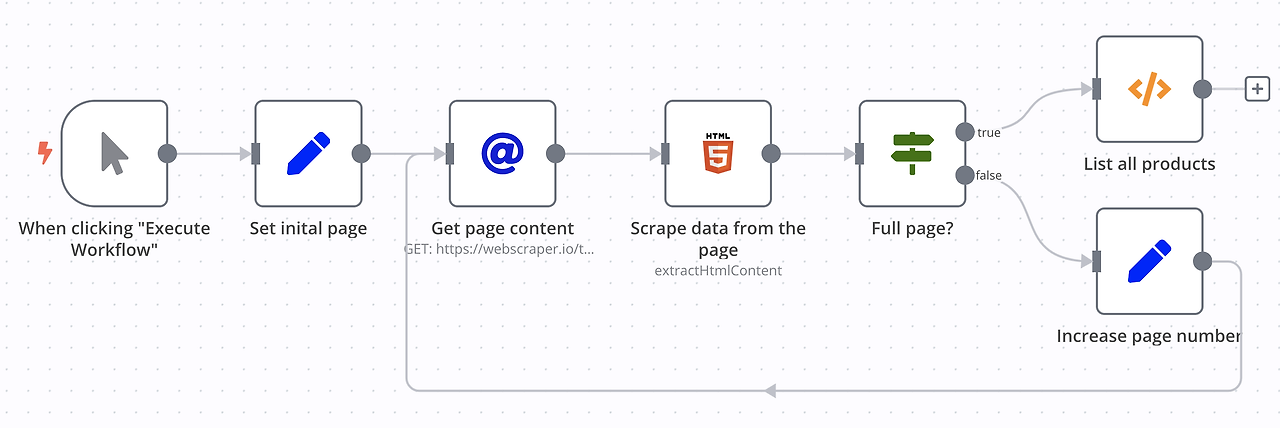

반복 노드를 이용한 순차 처리

모든 채널에 대한 크리덴셜 정보를 배열 등의 형태로 미리 준비하고, 반복(Loop) 노드를 사용하여 각 채널 정보를 순차적으로 처리할 수 있습니다. 각 반복마다 다른 크리덴셜을 사용하여 API 호출을 수행하게 됩니다. 이 방법은 처리 시간이 중요하지 않고, 순차적 처리가 가능한 경우 유용합니다.

최적의 접근 방식 선택

적합한 방법은 유튜브 API의 제한사항, 처리해야 할 채널의 수, 그리고 워크플로우의 복잡성 등 여러 요소를 고려해야 합니다. 동적 크리덴셜 처리 방법은 유연성이 높고 복잡한 워크플로우에 적합할 수 있으나, 설정과 관리가 더 복잡할 수 있습니다. 반면, 하나의 크리덴셜로 여러 계정을 관리하는 방법은 설정이 간단하나, 모든 유튜브 채널이 동일한 계정으로 관리되어야 하는 제한이 있을 수 있습니다.

여러 개의 크리덴셜을 함수 노드를 사용하여 동적으로 변경하는 방법을 보여주는 예시를 만들어보겠습니다. 이 예시에서는 각각의 유튜브 채널 크리덴셜을 저장한 후, 해당 크리덴셜을 순차적으로 사용하여 정보를 수집하는 과정을 설명합니다.

사전 준비

- 크리덴셜 저장: 유튜브 채널의 API 크리덴셜(예: API 키, OAuth 토큰 등)을 n8n에 저장합니다. 각 크리덴셜에는 구별 가능한 이름을 지정해야 합니다. (예:

Channel1,Channel2)

워크플로우 단계

- 시작 노드 설정: 워크플로우를 시작할 트리거 노드를 설정합니다. 예를 들어, 정기적으로 실행되는 Cron 노드를 사용할 수 있습니다.

- 함수 노드 설정: 각 유튜브 채널에 대한 정보를 순차적으로 처리하기 위해 함수 노드를 설정합니다. 이 노드는 크리덴셜 식별자를 동적으로 변경하여 다음 노드로 전달합니다.

// 여기서는 채널 식별자를 배열로 정의하고 순차적으로 처리합니다. // 이 배열은 실제 크리덴셜 이름 또는 식별자를 기반으로 해야 합니다. const channels = ['Channel1', 'Channel2', 'Channel3']; let currentIndex = 0; // 현재 인덱스를 저장하는 변수 // 현재 인덱스에 해당하는 채널 식별자를 반환하고 인덱스를 업데이트합니다. const currentChannel = channels[currentIndex]; currentIndex = (currentIndex + 1) % channels.length; // 다음 채널로 이동 // 다음 노드로 채널 식별자를 전달합니다. return [{json: {channelIdentifier: currentChannel}}]; - HTTP Request 노드 또는 유튜브 API 노드 사용: 함수 노드에서 설정된 채널 식별자를 기반으로 해당 유튜브 채널의 정보를 조회하는 API 호출을 수행합니다. 이때, HTTP Request 노드나 유튜브 API 노드의 크리덴셜 설정 부분에서 동적으로 크리덴셜을 할당하는 방법을 사용합니다.

- n8n에서 크리덴셜을 동적으로 할당하는 기능은 제한적일 수 있습니다. API 키와 같은 파라미터는 동적으로 설정할 수 있으나, 저장된 크리덴셜을 직접 변경하는 것은 API 호출 노드의 설정 UI에서 직접 지원하지 않을 수 있습니다. 이 경우, 각 크리덴셜에 대한 API 호출을 별도로 구성하거나, API 키를 함수 노드에서 관리하는 변수로 사용할 수 있습니다.

- 결과 처리 노드 설정: 각 채널의 정보를 수집한 후, 이를 처리하기 위한 노드를 설정합니다. 예를 들어, 얻은 데이터를 데이터베이스에 저장하거나, 다른 서비스로 전송할 수 있습니다.

이 과정은 기본적인 아이디어로 실제 구현 시 n8n의 최신 기능과 제한사항을 확인해야 하고, 크리덴셜을 동적으로 할당하는 기능은 n8n의 버전이나 사용하는 API 노드에 따라 다를 수 있습니다.

n8n에서 여러 계정의 크리덴셜을 동적으로 처리하는 것은 직접적으로 내장된 기능을 통해 간단하게 구현하기 어려울 수 있습니다. 이 문제를 해결하기 위해 또다른 간접적인 방법으로 창의적인 해결책을 사용할 수 있습니다.

1. 외부 스크립트와의 통합

n8n은 외부 스크립트와 쉽게 통합할 수 있습니다. 이 접근법에서는, 크리덴셜을 동적으로 관리하고 API 호출을 수행하는 로직을 외부 스크립트(예: Python, Node.js)에서 구현하고, n8n 내에서는 이 스크립트를 실행하는 것으로 작업을 처리합니다.

외부 스크립트 실행

- Execute Command 노드를 사용하여 외부 스크립트를 실행합니다.

- 스크립트는 모든 유튜브 채널에 대한 API 호출을 순차적으로 수행하고, 결과를 JSON 형식으로 반환합니다.

- n8n은 스크립트의 실행 결과를 받아 추가 처리를 수행할 수 있습니다.

2. HTTP Request 노드를 사용한 API 키 관리

API 키와 같은 크리덴셜이 직접적인 인증 토큰으로 사용되는 경우, HTTP Request 노드를 통해 동적으로 크리덴셜을 변경하며 여러 API 호출을 수행할 수 있습니다.

HTTP Request 동적 설정

- 크리덴셜 정보를 포함하는 JSON 파일이나 데이터베이스를 사용합니다.

- Read File 노드나 Database 노드를 통해 크리덴셜 정보를 읽어옵니다.

- Function 노드를 사용하여 필요한 크리덴셜 정보를 선택하고 HTTP Request 노드로 전달합니다.

- HTTP Request 노드에서는 API 호출 시 동적으로 전달된 크리덴셜을 사용합니다.

3. 크리덴셜 순환을 위한 워크플로우 설계

복수의 크리덴셜을 순환하며 작업을 처리하기 위해 n8n 워크플로우를 설계할 수 있습니다.

워크플로우 순환 설계

- SplitInBatches 노드를 사용하여 크리덴셜 목록을 배치로 나눕니다.

- 각 배치에 대해 순차적으로 HTTP Request 노드 또는 다른 API 호출 노드를 실행합니다.

- 이 과정을 통해, 각각의 크리덴셜로 API 호출을 순차적으로 수행합니다.

4. 고급 사용자 정의 크리덴셜 시스템 구축

보다 고급 시나리오에서는 n8n 외부에서 사용자 정의 크리덴셜 관리 시스템을 구축할 수 있습니다. 이 시스템은 필요에 따라 크리덴셜을 선택하고, n8n으로 해당 정보를 전달하는 역할을 합니다.

사용자 정의 시스템 통합

- 외부 시스템에서 크리덴셜 선택 및 관리 로직을 구현합니다.

- n8n의 Webhook 노드를 사용하여 외부 시스템과 통신합니다.

- 외부 시스템은 선택된 크리덴셜을 n8n으로 전송하고, n8n은 이를 사용하여 필요한 작업을 수행합니다.

이러한 접근 방법들은 n8n에서 복수의 크리덴셜을 효율적으로 관리하고 사용하는 다양한 시나리오에 적용될 수 있습니다. 각 방법의 선택은 프로젝트의 요구사항, 사용 가능한 리소스, 기술 스택 등에 따라 달라질 수 있습니다.

Keycloak은 오픈 소스 아이덴티티 및 액세스 관리 도구로, 애플리케이션, 서비스 및 API에 대한 사용자 인증 및 권한 부여를 관리할 수 있습니다. 크리덴셜 관리뿐만 아니라 Single Sign-On(SSO), 토큰 기반 인증, 사용자 및 세션 관리 등 다양한 보안 기능을 제공합니다. 이를 통해 n8n과 같은 자동화 도구에서도 동적 크리덴셜 관리를 구현할 수 있습니다.

Keycloak 설치

Keycloak은 Docker 컨테이너로 실행하거나 직접 서버에 설치하여 사용할 수 있습니다. Docker를 사용하는 경우, 다음 명령어로 Keycloak 컨테이너를 시작할 수 있습니다:

docker run -p 8080:8080 -e KEYCLOAK_USER=<admin_username> -e KEYCLOAK_PASSWORD=<admin_password> jboss/keycloak여기서 <admin_username>과 <admin_password>는 Keycloak 관리자 계정의 사용자 이름과 비밀번호입니다.

Keycloak 설정

- 관리 콘솔 접속: 설치가 완료되면, 웹 브라우저를 통해

http://localhost:8080(또는 Keycloak이 설치된 서버의 주소)로 접속하고, 관리자 계정으로 로그인합니다. - 렐름 생성: Keycloak에서는 렐름(Realm)을 사용하여 다른 조직, 애플리케이션 또는 프로젝트를 구분합니다. 새 렐름을 생성하고, 이를 통해 사용자 인증 및 권한 부여 정책을 설정할 수 있습니다.

- 클라이언트 설정: n8n 또는 다른 애플리케이션을 Keycloak에 클라이언트로 등록합니다. 클라이언트 ID와 시크릿을 생성하고, 이를 n8n과 같은 도구에서 사용하여 Keycloak을 통한 인증을 진행할 수 있습니다.

- 사용자 및 역할 관리: 필요한 사용자를 생성하고, 역할과 권한을 할당합니다. Keycloak은 세밀한 액세스 관리를 위해 역할 기반 접근 제어(RBAC)를 지원합니다.

n8n과 Keycloak 연동

n8n에서 Keycloak을 사용하기 위해서는, n8n의 HTTP Request 노드 또는 OAuth2 인증 방식을 지원하는 다른 노드를 통해 Keycloak에 등록된 클라이언트 정보를 사용해야 합니다. Keycloak에서 발급받은 토큰을 사용하여 API 요청에 인증 정보를 포함시킬 수 있습니다.

- 토큰 발급: Keycloak은 OAuth2 토큰을 발급합니다. n8n의 HTTP Request 노드를 사용하여 토큰 발급 요청을 하고, 응답으로 받은 토큰을 다음 API 호출의 인증 헤더에 포함시킵니다.

- API 요청: 인증 토큰을 사용하여 n8n에서 필요한 API 요청을 수행합니다. 토큰은 보통 HTTP 요청의

Authorization헤더에Bearer <토큰>형식으로 포함됩니다.

Keycloak과 n8n을 연동하면, 다양한 애플리케이션과 서비스에 대한 인증 정보를 중앙에서 관리하고, 안전하게 크리덴셜을 관리하며 사용할 수 있습니다. 이 과정에서 보안과 관련된 최신 사례를 따르고, 특히 인증 토큰의 안전한 저장과 관리에 주의를 기울여야 합니다.

다수의 시스템에서 크리덴셜을 사용하여 데이터 수집, 모니터링 및 알람 관리를 체계적으로 수행하는 전체 아키텍처를 구축하는 방법을 정리하면, 아키텍처는 크게 세 부분으로 나눌 수 있습니다. 크리덴셜 관리, 데이터 수집 및 모니터링, 알람 관리.

1. 크리덴셜 관리: Keycloak 설정

Keycloak을 사용하여 여러 시스템의 크리덴셜을 중앙에서 관리합니다. Docker를 사용하여 Keycloak을 설치하고, 렐름과 클라이언트를 설정하여 크리덴셜을 관리합니다.

Keycloak 설치

docker run -p 8080:8080 -e KEYCLOAK_USER=admin -e KEYCLOAK_PASSWORD=password jboss/keycloakKeycloak 관리 콘솔 접속 및 설정

- 렐름 생성: 로그인 후, 새 렐름을 생성합니다. 'Add realm' 버튼을 클릭하고, 렐름의 이름을 지정합니다.

- 클라이언트 설정: 'Clients' 메뉴로 이동하여 새 클라이언트를 추가합니다. 클라이언트 ID와 시크릿을 생성하고, 필요한 리다이렉트 URI를 설정합니다.

- 사용자 및 역할 생성: 'Users' 메뉴에서 새 사용자를 추가하고, 'Roles'에서 적절한 역할을 할당합니다.

2. 데이터 수집 및 모니터링: n8n 설정

n8n을 사용하여 다양한 시스템에서 데이터를 수집하고, 결과를 모니터링합니다. HTTP Request 노드를 활용하여 API 요청을 수행하고, Keycloak에서 발급받은 토큰을 사용하여 인증을 관리합니다.

n8n 설치

docker run -it --name n8n -p 5678:5678 n8nio/n8nn8n 워크플로우 설정

- HTTP Request 노드: 각 시스템의 API 엔드포인트로 데이터 요청을 보냅니다. Keycloak에서 발급받은 토큰을 사용하여 요청에 인증 정보를 포함시킵니다.

- Method: GET (또는 POST)

- URL: [API Endpoint]

- Headers: Authorization: Bearer [토큰]

- Function 노드: 수집한 데이터를 처리하고 분석합니다.

3. 알람 관리: 알람 발송 설정

수집 및 모니터링 결과에 따라 알람을 발송합니다. 이메일 또는 Slack을 통해 알람을 관리할 수 있습니다.

Slack 알람 설정

- Slack 알림 노드 추가: n8n에 Slack 알림 노드를 추가하여 특정 조건에 따라 메시지를 발송합니다.

- 설정: Slack API 토큰을 설정하고, 메시지를 발송할 채널을 지정합니다.

이메일 알람 설정

- SMTP 노드 설정: SMTP 서버를 설정하고, 이메일 발송 조건을 정의합니다.

- 설정: SMTP 서버 주소, 포트, 사용자 이름 및 비밀번호를 입력합니다.

이 아키텍처는 시스템 간 크리덴셜을 안전하게 관리하면서 데이터 수집 및 알람 시스템을 통합하는 효과적인 방법을 제공합니다. 각 시스템의 구체적인 API와 조건에 따라 n8n 워크플로우와 Keycloak 설정을 세부적으로 조정해야 합니다. 이 모든 과정을 구현하고 테스트하는 데는 시간과 리소스가 필요하며, 특히 보안과 데이터 보호에 주의를 기울여야 합니다.