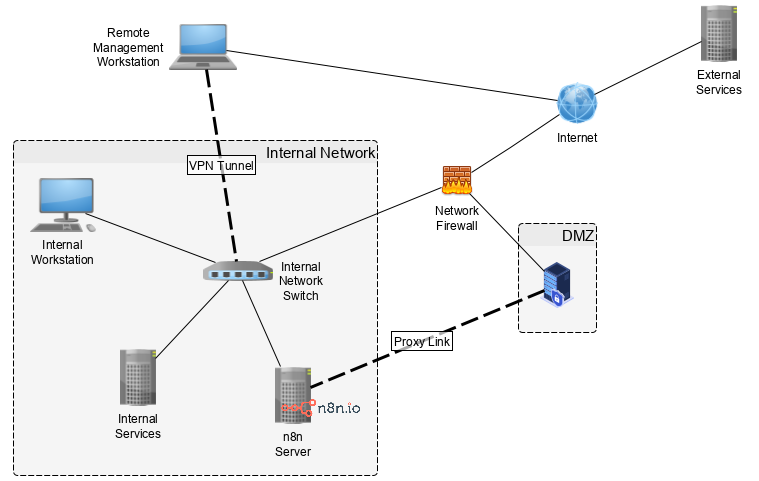

n8n에서 HTTP 요청 및 외부 트래픽 프록시 적용 및 모니터링 통제 방안

n8n에서 HTTP 요청을 보내거나 외부와 통신할 때 프록시 서버를 사용하는 방법은 크게 두 가지 접근 방식이 있습니다. 하나는 전역 설정을 통해 모든 HTTP 요청에 대해 프록시를 설정하는 것이고, 다른 하나는 개별 요청에 대해 프록시를 설정하는 것입니다.

1. 전역 프록시 설정

n8n을 구성하는 환경에서 전체적으로 프록시를 설정하려면, 환경 변수를 통해 설정할 수 있습니다. 다음 환경 변수를 설정하세요.

N8N_HTTP_PROXY: HTTP 트래픽을 위한 프록시 주소N8N_HTTPS_PROXY: HTTPS 트래픽을 위한 프록시 주소N8N_NO_PROXY: 프록시를 사용하지 않을 호스트나 도메인 목록

Docker를 사용하는 경우 docker-compose.yml 파일이나 Docker 명령어에 다음과 같이 환경 변수를 추가할 수 있습니다.

services:

n8n:

image: n8nio/n8n

ports:

- "5678:5678"

environment:

- N8N_HTTP_PROXY=http://proxy.example.com:3128

- N8N_HTTPS_PROXY=https://proxy.example.com:3128

- N8N_NO_PROXY=localhost,127.0.0.1또는, 시스템의 환경 변수를 직접 설정할 수도 있습니다.

2. 개별 요청에 대한 프록시 설정

특정 HTTP 요청 노드에서만 프록시를 사용하려면, 해당 요청을 설정할 때 프록시 설정을 직접 입력할 수 있습니다. 이를 위해서는 일반적으로 사용하는 HTTP Request 노드의 "Options" 섹션에서 프록시 관련 설정을 할 수 있습니다.

HTTP Request 노드 설정 방법

- n8n 워크플로우 에디터에서 HTTP Request 노드를 선택합니다.

- 노드 설정에서 "Options" 탭을 엽니다.

- "Proxy Configuration" 섹션에서 "Use Proxy"를 활성화하고, 프록시 URL을 입력합니다.

이러한 설정을 통해 특정 요청에 대해서만 프록시를 적용할 수 있으며, 이는 전역 설정과 독립적으로 작동합니다.

이 방법들을 통해 n8n에서 원하는 대로 프록시를 설정하고 관리할 수 있습니다. n8n에서 외부 통신 트래픽을 모니터링하기 위해 프록시를 적용하고 이를 모니터링하는 효과적인 방법은 다음과 같습니다.

1. 프록시 서버 설정

프록시 서버를 설정하여 n8n의 모든 외부 통신 트래픽이 이 프록시를 통해 지나가도록 합니다. 프록시 서버로는 Squid, HAProxy, Charles Proxy, Fiddler 등을 사용할 수 있습니다. 여기서는 예시로 Squid Proxy를 사용한 설정 방법을 설명합니다.

- 설치

sudo apt-get update sudo apt-get install squid - 설정 파일 편집

/etc/squid/squid.conf파일을 열어 필요한 설정을 추가합니다.sudo nano /etc/squid/squid.conf - 기본 설정 추가

http_port 3128 access_log /var/log/squid/access.log squid - 액세스 제어 규칙 설정

기본적으로 로컬 네트워크에서만 접근할 수 있도록 설정합니다.acl localnet src 192.168.1.0/24 http_access allow localnet http_access deny all - Squid 재시작

sudo systemctl restart squid

2. n8n에 프록시 설정 적용

n8n의 환경 변수 또는 HTTP Request 노드에서 프록시 설정을 적용합니다.

전역 프록시 설정

services:

n8n:

image: n8nio/n8n

ports:

- "5678:5678"

environment:

- N8N_HTTP_PROXY=http://your-proxy-ip:3128

- N8N_HTTPS_PROXY=https://your-proxy-ip:3128HTTP Request 노드 개별 설정

HTTP Request 노드의 "Options" 탭에서 프록시 URL을 설정합니다.

http://your-proxy-ip:31283. 트래픽 모니터링

설정된 프록시 서버를 통해 트래픽을 모니터링합니다. Squid Proxy의 경우, 로그 파일을 확인하여 트래픽을 모니터링할 수 있습니다. Squid의 액세스 로그는 /var/log/squid/access.log 파일에 저장됩니다.

tail -f /var/log/squid/access.log이 파일에서 실시간으로 n8n의 외부 통신 트래픽을 모니터링할 수 있습니다.

4. 로그 분석 도구 사용

더 효과적인 모니터링을 위해 로그 분석 도구를 사용할 수 있습니다. 예를 들어, Elastic Stack (ELK)을 사용하여 Squid 로그를 시각화하고 분석할 수 있습니다.

- Elasticsearch: 로그 데이터를 저장하기 위해 설정합니다.

- Logstash: Squid 로그를 수집하고 Elasticsearch로 전송합니다.

- Kibana: Elasticsearch에 저장된 로그 데이터를 시각화합니다.

이와 같은 설정을 통해 n8n의 외부 통신 트래픽을 실시간으로 모니터링하고 분석할 수 있습니다.

이 과정을 통해 n8n의 외부 통신 트래픽을 모니터링하고 분석할 수 있습니다. n8n에서 외부 통신 트래픽을 모니터링하기 위해 로그 분석 도구를 사용하는 방법과 비정상 행위 탐지를 위한 방안을 다음과 같이 설명하겠습니다. 여기서는 ELK Stack (Elasticsearch, Logstash, Kibana)을 예로 들어 설명하겠습니다.

1. Elasticsearch 설치 및 설정

Docker Compose를 사용한 설치

version: '3'

services:

elasticsearch:

image: docker.elastic.co/elasticsearch/elasticsearch:7.13.2

container_name: elasticsearch

environment:

- node.name=elasticsearch

- discovery.type=single-node

- "ES_JAVA_OPTS=-Xms512m -Xmx512m"

ports:

- "9200:9200"

volumes:

- esdata:/usr/share/elasticsearch/data

volumes:

esdata:

driver: localElasticsearch 실행

docker-compose up -d2. Logstash 설치 및 설정

Logstash 설정

input {

file {

path => "/var/log/squid/access.log"

start_position => "beginning"

sincedb_path => "/dev/null"

}

}

filter {

grok {

match => { "message" => "%{COMBINEDAPACHELOG}" }

}

date {

match => [ "timestamp" , "dd/MMM/yyyy:HH:mm:ss Z" ]

target => "@timestamp"

}

}

output {

elasticsearch {

hosts => ["http://localhost:9200"]

index => "squid-logs-%{+YYYY.MM.dd}"

}

stdout { codec => rubydebug }

}Docker Compose 설정

logstash:

image: docker.elastic.co/logstash/logstash:7.13.2

container_name: logstash

volumes:

- ./logstash.conf:/usr/share/logstash/pipeline/logstash.conf

- /var/log/squid:/var/log/squid

depends_on:

- elasticsearch

ports:

- "5044:5044"Logstash 실행

docker-compose up -d logstash3. Kibana 설치 및 설정

Docker Compose 설정

kibana:

image: docker.elastic.co/kibana/kibana:7.13.2

container_name: kibana

environment:

ELASTICSEARCH_HOSTS: http://elasticsearch:9200

ports:

- "5601:5601"

depends_on:

- elasticsearchKibana 실행

docker-compose up -d kibana4. Kibana에서 로그 시각화

- Kibana 접속: 브라우저에서

http://localhost:5601로 접속합니다. - 인덱스 패턴 생성: "Index Patterns"에서

squid-logs-*인덱스를 생성합니다. - 시각화: "Discover" 메뉴에서 로그 데이터를 탐색하고 시각화합니다.

5. 비정상 행위 탐지 방안

- 기준선(Baseline) 설정

- 정상 트래픽 패턴을 기준으로 데이터의 평균, 표준편차 등을 계산합니다.

- 기준선을 설정하여 이상 패턴을 탐지할 수 있습니다.

- 알림 설정

- Kibana의 "Alerting" 기능을 사용하여 특정 조건(예: 비정상적인 트래픽 급증)이 발생할 때 알림을 설정합니다.

- 알림 조건 예시: 일정 시간 내 요청 수가 평소보다 두 배 이상 증가할 때.

- 머신러닝 적용

- Kibana의 "Machine Learning" 기능을 사용하여 비정상적인 트래픽 패턴을 자동으로 탐지합니다.

- Anomaly Detection 기능을 활용하여 비정상적인 행위를 자동으로 탐지하고 경고를 생성합니다.

- 실시간 모니터링 대시보드

- Kibana에서 대시보드를 생성하여 실시간 트래픽을 모니터링합니다.

- 시각화 도구를 사용하여 비정상적인 패턴을 쉽게 확인할 수 있도록 설정합니다.

위와 같은 방법으로 n8n의 외부 통신 트래픽을 프록시를 통해 모니터링하고, ELK Stack을 사용하여 로그를 수집, 분석, 시각화할 수 있습니다. 비정상 행위 탐지를 위해 기준선을 설정하고, 알림을 설정하며, 머신러닝 기법을 적용하여 실시간으로 비정상적인 패턴을 탐지하고 대응할 수 있습니다.