제로 트러스트 보안 모델(Zero Trust Security Model) 구현 사례

비온드코프(BeyondCorp)는 구글(Google)에서 개발한 제로 트러스트 보안 모델(Zero Trust Security Model)의 구현 사례로, 기존의 경계 기반 보안 모델(perimeter-based security)을 대체하기 위한 접근법입니다. 전통적인 네트워크 보안 모델에서는 내부와 외부를 구분하여 내부 네트워크는 신뢰할 수 있다는 가정을 합니다. 하지만 비온드코프는 이와 달리 내부 네트워크를 포함한 모든 접속을 불신하고, 모든 요청에 대해 인증과 권한 확인을 수행하는 제로 트러스트 원칙을 따릅니다.

주요 개념과 특징

- 신뢰할 수 있는 네트워크는 없다

- 비온드코프 모델에서는 내부 네트워크와 외부 네트워크 간의 경계를 허물고, 모든 요청에 대해 동일한 수준의 검증을 수행합니다.

- 사용자 및 기기 기반의 인증

- 사용자의 신원 확인뿐만 아니라 사용 중인 기기의 상태도 검토하여 접속 권한을 부여합니다. 예를 들어, 최신 보안 패치가 적용된 기기만 접근을 허용할 수 있습니다.

- 세분화된 접근 제어

- 사용자와 기기에 따라 개별 리소스에 대한 접근 권한을 정의하며, 필요한 최소 권한 원칙(Principle of Least Privilege)을 따릅니다.

- 지속적인 인증 및 모니터링

- 네트워크와 자원에 대한 접근은 지속적으로 평가되며, 사용자 행동에 이상이 발견되면 접속을 차단하거나 권한을 축소할 수 있습니다.

비온드코프의 구성 요소

- Proxy

- 사용자와 애플리케이션 간의 트래픽을 중계하고, 이 과정에서 인증과 접근 제어를 수행합니다.

- Access Control Engine

- 사용자의 신원, 기기의 상태, 현재 위치, 접근하려는 리소스 등을 종합적으로 고려하여 접근 권한을 결정합니다.

- Identity Provider (IdP)

- 사용자의 신원을 확인하고, 인증 토큰을 발행하는 역할을 합니다.

활용 사례

- 구글 내부

- 구글은 자사의 모든 직원이 비온드코프 모델을 통해 회사 내부 시스템에 접근하도록 하고 있으며, 이를 통해 회사 네트워크의 보안을 강화했습니다.

- 기업 환경

- 클라우드 기반 애플리케이션 사용이 증가하고, 원격 근무가 확산됨에 따라, 비온드코프 모델은 다양한 기업에서 전통적인 VPN 기반 접근을 대체하는 보안 모델로 채택되고 있습니다.

비온드코프의 장점

- 향상된 보안: 내부 침입자가 발생하더라도 모든 요청을 검증하므로, 내부 네트워크에서도 보안을 유지할 수 있습니다.

- 유연성: 장소에 상관없이 사용자와 기기의 상태에 따라 안전하게 자원에 접근할 수 있습니다.

- 간편한 관리: 중앙에서 일관된 접근 제어 정책을 관리할 수 있습니다.

비온드코프는 네트워크 보안의 새로운 패러다임을 제시하며, 제로 트러스트 보안 모델을 효과적으로 구현한 사례로 주목받고 있습니다. 이는 보안 환경이 변화하는 현재 IT 환경에서 특히 유용한 접근법입니다.

Microsoft와 Google은 각각의 방식으로 제로 트러스트 보안 모델을 구현하고 있으며, 두 회사의 접근 방식은 유사한 개념을 공유하지만 각기 다른 특징과 전략을 가지고 있습니다. 아래에서 각 방식에 대해 정리합니다.

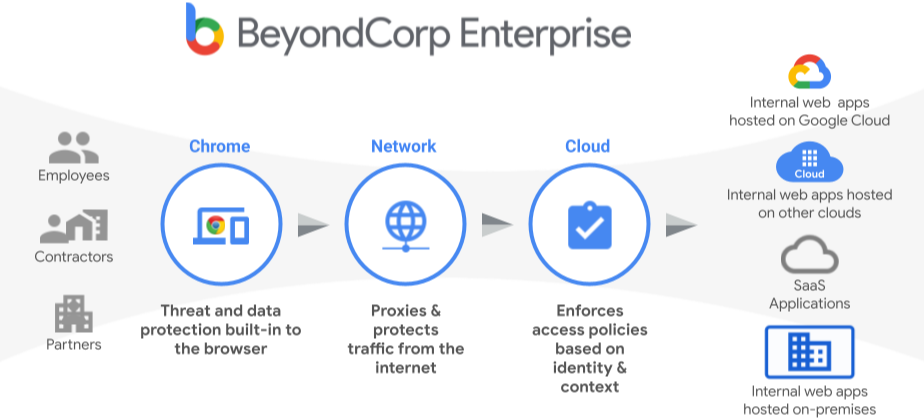

Google의 BeyondCorp (비온드코프)

Google의 제로 트러스트 모델은 BeyondCorp라는 이름으로 잘 알려져 있습니다. BeyondCorp은 Google 내부에서 시작된 프로젝트로, 구글의 모든 직원이 VPN 없이도 안전하게 회사 리소스에 접근할 수 있도록 하기 위해 개발되었습니다.

주요 특징

- 경계 없는 보안

- BeyondCorp은 내부 네트워크와 외부 네트워크의 구분을 없애고, 모든 네트워크 요청을 동일하게 검증합니다. 즉, 내부 네트워크라고 해서 무조건 신뢰하지 않습니다.

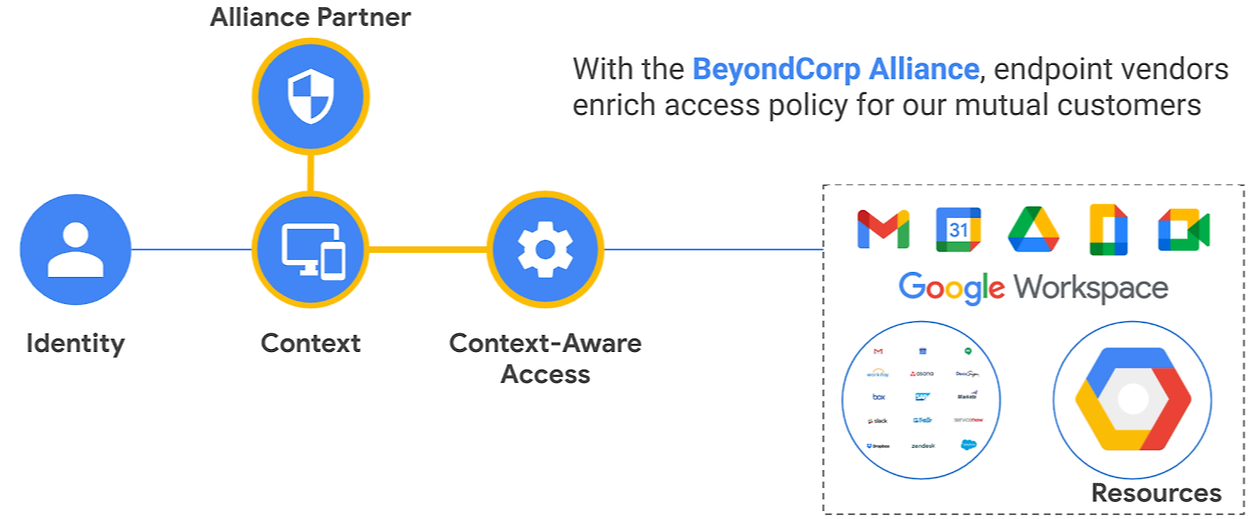

- 사용자와 기기 신원 인증

- 사용자의 신원 뿐만 아니라, 사용자가 사용하는 기기와 그 상태도 인증합니다. 예를 들어, 최신 보안 패치가 설치된 기기만 허용하는 식으로 접근을 제어합니다.

- 지속적인 평가와 모니터링

- 사용자의 인증 후에도 지속적인 평가가 이루어집니다. 사용자 행동 패턴이나 기기 상태에 이상이 감지되면, 접근 권한을 재조정하거나 접속을 차단합니다.

- 세분화된 접근 제어

- 리소스 접근은 최소 권한 원칙(Principle of Least Privilege)에 따라 사용자에게 필요한 최소한의 권한만 부여됩니다.

- 프록시 기반 아키텍처

- 모든 요청은 중앙의 프록시 서버를 통해 이루어지며, 이 프록시 서버가 사용자와 기기를 인증하고 접근 권한을 관리합니다.

BeyondCorp의 구성 요소

- Access Proxy: 사용자 요청을 리소스로 전달하기 전에 인증과 권한 확인을 수행하는 중앙 서버입니다.

- Access Control Engine: 사용자와 기기의 신원, 위치, 보안 상태 등을 평가하여 접근 권한을 결정합니다.

- Identity-Aware Proxy (IAP): 사용자가 어떤 리소스에 접근할 때, 이 접근이 적절한지 판단하는 역할을 합니다.

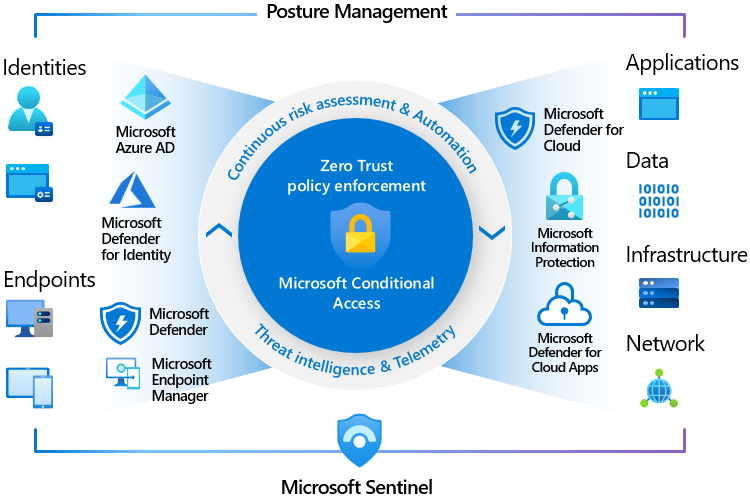

Microsoft의 Zero Trust Architecture

Microsoft는 제로 트러스트 모델을 여러 제품과 서비스에 통합하여 제공하고 있으며, 이를 통해 클라우드 및 온프레미스 환경에서 전반적인 보안 태세를 강화하고 있습니다. Microsoft의 제로 트러스트 접근은 Azure AD (Azure Active Directory), Microsoft Defender 제품군, Microsoft Endpoint Manager 등을 중심으로 구현됩니다.

주요 특징

- 항상 검증하라 (Verify Explicitly)

- Microsoft의 제로 트러스트 접근에서는 사용자와 기기의 신원을 항상 명확히 검증하고, 모든 접근 요청에 대해 조건부 액세스 정책을 적용합니다.

- 최소 권한 접근 (Least Privilege Access)

- 사용자에게 필요한 최소한의 권한만 부여하며, 필요할 때만 더 높은 권한을 부여하는 Just-In-Time (JIT) 액세스 모델을 지원합니다.

- 침해를 가정하고 대응

- 보안 침해가 발생할 가능성을 항상 염두에 두고 설계된 방식으로, 보안 경계를 강화하고, 침해가 발생했을 때 빠르게 탐지하고 대응할 수 있도록 합니다.

- 다단계 인증 (MFA)

- Microsoft는 다단계 인증을 필수로 하여, 사용자 인증 시 추가적인 보안 레이어를 제공합니다.

- 조건부 액세스 (Conditional Access)

- Azure AD에서 제공하는 조건부 액세스 기능은 사용자의 위치, 기기 상태, 위험 수준 등을 기반으로 액세스를 허용하거나 차단하는 정책을 적용합니다.

- 전체적인 보안 관리

- Microsoft 365와 같은 통합 플랫폼에서 사용자, 데이터, 애플리케이션, 장치에 대한 전체적인 보안 관리가 가능하며, 이러한 보안 통제는 클라우드와 온프레미스 환경 모두에 적용됩니다.

Microsoft Zero Trust Architecture의 구성 요소

- Azure Active Directory (Azure AD): 사용자와 기기의 인증을 담당하며, 조건부 액세스를 통한 세분화된 접근 제어를 제공합니다.

- Microsoft Defender 제품군: 엔드포인트 보안, 위협 탐지 및 대응을 위해 통합된 보안 솔루션을 제공합니다.

- Microsoft Endpoint Manager: 엔드포인트 기기의 보안 상태를 관리하고, 정책을 배포하여 기기 기반의 접근 제어를 수행합니다.

- Azure Security Center: 클라우드 리소스의 보안을 평가하고, 보안 침해 가능성을 탐지하며, 대응 조치를 제공합니다.

Google과 Microsoft 모두 제로 트러스트 보안 모델을 구현하고 있지만, 접근 방식에는 차이가 있습니다. Google의 BeyondCorp은 경계 없는 네트워크 환경을 구축하여 어디에서나 안전하게 리소스에 접근할 수 있는 환경을 제공합니다. 반면, Microsoft는 Azure AD와 같은 강력한 인증 및 접근 제어 시스템을 중심으로 다층적인 보안 조치를 통해 제로 트러스트 환경을 구축합니다.

두 접근법 모두 현대적인 IT 환경에서 보안 강화를 위한 매우 중요한 전략으로, 각각의 필요와 환경에 따라 적절히 선택하여 적용할 수 있습니다.