Symantec API 정책 자동화 및 단말기 보안 이벤트 수집 모니터링

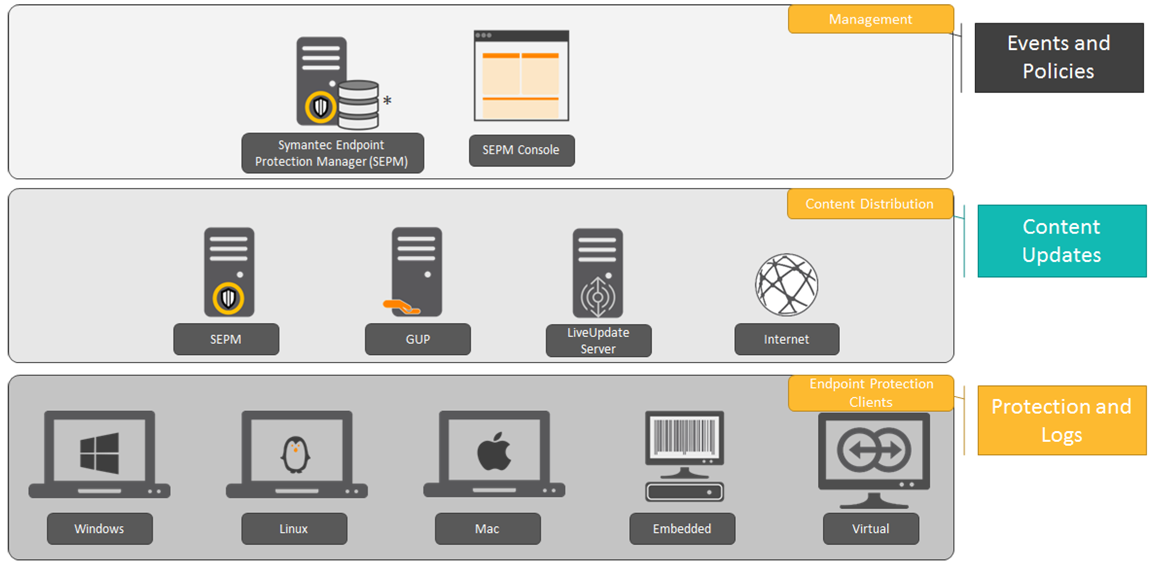

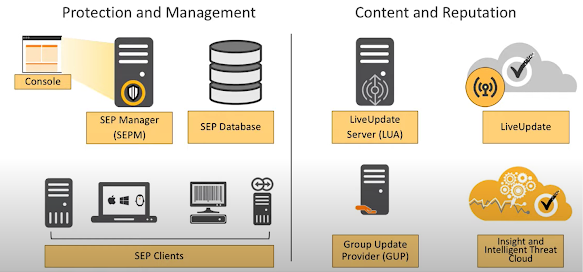

Symantec Endpoint Protection Manager(SEPM)에서 외부 통신하는 URL 로그를 기록하고 수집하는 방법입니다. SEPM에서는 URL 필터링 및 로깅 기능을 제공하므로 이를 이용할 수 있습니다.

1. SEPM에서 URL 로그 기록 설정

- Symantec Endpoint Protection Manager 로그인

- SEPM 콘솔에 관리자 권한으로 로그인합니다.

- 정책 설정

- SEPM 콘솔 좌측 패널에서

Policies를 선택합니다. Policies에서Intrusion Prevention을 선택합니다.

- SEPM 콘솔 좌측 패널에서

- URL 모니터링을 위한 정책 생성

- 새로운

Intrusion Prevention Policy를 생성하거나 기존 정책을 수정합니다. Intrusion Prevention Policy편집 화면에서Enable Logging옵션을 활성화합니다.

- 새로운

- 정책 배포

- 정책 편집이 완료되면 해당 정책을 배포하고자 하는 그룹에 할당합니다.

Assign버튼을 클릭하여 해당 그룹을 선택하고 정책을 할당합니다.

2. URL 로그 수집

- 로그 설정

- SEPM 콘솔에서

Monitors탭을 클릭합니다. Logs를 선택하고Log Type에서Traffic을 선택합니다.View Logs버튼을 클릭하여 로그를 조회합니다.

- SEPM 콘솔에서

- 자동화된 로그 수집

- SEPM은 일정 주기마다 로그를 자동으로 수집할 수 있습니다.

Reports탭에서Scheduled Reports을 설정하여 주기적으로 URL 로그를 이메일로 받아보거나 저장할 수 있습니다.

- Syslog를 이용한 외부 시스템 연동

- SEPM에서 Syslog 서버로 로그를 전송하도록 설정할 수 있습니다.

Admin탭을 클릭하고Servers를 선택합니다.Local Site에서 SEPM 서버를 선택하고Edit Site Properties를 클릭합니다.Log Settings탭에서Enable transmission of logs to a syslog server옵션을 활성화하고 Syslog 서버 정보를 입력합니다.

내부 사용자 보안 관점

- 목적

- 외부 통신 URL 로그를 통해 보안 위협을 식별하고 분석하며, 잠재적인 보안 사고를 예방합니다.

- 기록 대상

- 모든 외부로 향하는 HTTP/HTTPS 트래픽을 대상으로 합니다.

- 모니터링 주기

- 실시간 모니터링을 수행하되, 최소 하루 단위로 로그를 수집 및 분석합니다.

- 로그 분석 방법

- 비정상적이거나 의심스러운 URL 접속 기록을 집중 분석합니다.

- 정기적으로 로그를 검토하여 패턴을 식별하고, 이상 징후를 조기에 발견합니다.

- 보안 정책 적용

- URL 로그 분석 결과를 바탕으로 방화벽 및 IPS 정책을 강화합니다.

- 주기적인 보안 교육을 통해 사용자들이 의심스러운 사이트에 접속하지 않도록 유도합니다.

이 방법을 통해 SEPM에서 단말기의 외부 통신 URL 로그를 효과적으로 기록하고 수집할 수 있습니다. Symantec Endpoint Protection (SEP) 단말기에서 외부 HTTP 통신 내역을 중앙으로 수집하려면, SEP의 "Application and Device Control" 정책과 "Symantec Endpoint Protection Manager (SEPM)"의 로그 수집 기능을 활용해야 합니다. SEP 클라이언트에서 HTTP 통신을 로깅하려면 "Application and Device Control" 정책을 사용하여 로그를 수집할 수 있습니다.

1. Application and Device Control 정책 설정

- SEPM 콘솔 로그인

- SEPM 콘솔에 관리자 권한으로 로그인합니다.

- Application and Device Control 정책 생성

Policies탭을 클릭합니다.Application and Device Control을 선택합니다.- 새로운 정책을 생성하거나 기존 정책을 수정합니다.

- 정책 편집

- 정책 편집 화면에서

Application Control탭을 선택합니다. Add를 클릭하여 새로운 규칙을 추가합니다.Rule Set이름을 지정하고Edit를 클릭합니다.

- 정책 편집 화면에서

- HTTP 트래픽 로깅 규칙 생성

Add를 클릭하여 새로운 규칙을 추가합니다.Rule이름을 지정하고Edit를 클릭합니다.Apply this rule to the following processes섹션에서Add를 클릭하고iexplore.exe,chrome.exe,firefox.exe등 브라우저 프로세스를 추가합니다.Actions탭을 선택하고Log this event옵션을 선택합니다.

- 정책 배포

- 정책 편집이 완료되면 해당 정책을 배포하고자 하는 그룹에 할당합니다.

Assign버튼을 클릭하여 해당 그룹을 선택하고 정책을 할당합니다.

SEP 클라이언트에서 수집된 로그를 SEPM으로 중앙 수집할 수 있도록 설정해야 합니다.

2. SEPM에서 로그 설정

- SEPM 로그 설정

- SEPM 콘솔에서

Admin탭을 클릭합니다. Servers를 선택하고Local Site를 선택합니다.- SEPM 서버를 선택하고

Edit Site Properties를 클릭합니다. Log Settings탭을 선택합니다.

- SEPM 콘솔에서

- Syslog 서버 설정

Enable transmission of logs to a syslog server옵션을 활성화합니다.- Syslog 서버의 IP 주소와 포트를 입력합니다.

- 로그 전송 주기 설정

Upload섹션에서 로그 업로드 주기를 설정합니다. 기본 설정은 1시간마다 로그를 업로드합니다.

수집된 로그를 SEPM 콘솔에서 조회하고 분석할 수 있습니다.

3. 로그 조회

- 로그 조회

- SEPM 콘솔에서

Monitors탭을 클릭합니다. Logs를 선택하고Log Type에서Application and Device Control을 선택합니다.View Logs버튼을 클릭하여 로그를 조회합니다.

- SEPM 콘솔에서

- 로그 필터링 및 분석

- 필요한 로그 필터를 설정하여 특정 기간, 특정 단말기, 특정 URL 등의 로그를 조회합니다.

- 비정상적이거나 의심스러운 URL 접속 로그를 분석하여 보안 위협을 식별합니다.

이와 같이 설정하면 SEP 클라이언트에서 외부 HTTP 통신 내역을 중앙으로 수집하여 보안 위협을 모니터링하고 분석할 수 있습니다. Symantec Endpoint Protection (SEP)에서 어플리케이션 및 장치 제어(Application and Device Control) 정책의 로그 액션 설정은 주로 다양한 종류의 시스템 접근 시도를 기록하는 것입니다.

- Registry Access Attempts

- 레지스트리 접근 시도: 이 옵션은 레지스트리에 대한 접근 시도를 기록합니다. 예를 들어, 특정 레지스트리 키를 읽거나 수정하려는 시도가 있을 때 로그를 남깁니다.

- File and Folder Access Attempts

- 파일 및 폴더 접근 시도: 이 옵션은 파일이나 폴더에 대한 접근 시도를 기록합니다. 파일 읽기, 쓰기, 삭제, 생성 등의 파일 시스템 활동이 기록됩니다.

- Launch Process Attempts

- 프로세스 실행 시도: 이 옵션은 새로운 프로세스 실행 시도를 기록합니다. 새로운 프로그램이나 스크립트가 실행될 때 로그가 남습니다.

- Terminate Process Attempts

- 프로세스 종료 시도: 이 옵션은 실행 중인 프로세스를 종료하려는 시도를 기록합니다. 특정 프로세스가 종료될 때 로그가 남습니다.

- Load DLL Attempts

- DLL 로드 시도: 이 옵션은 동적 링크 라이브러리(DLL) 파일을 메모리에 로드하려는 시도를 기록합니다. 프로그램이 특정 DLL을 로드하려고 할 때 로그가 남습니다.

위에서 설명한 각 액션 항목은 시스템에서 발생하는 다양한 접근 시도를 모니터링하고 기록할 수 있도록 해줍니다. 외부 HTTP 통신 내역을 수집하려면, 주로 File and Folder Access Attempts와 Launch Process Attempts를 사용하여 웹 브라우저의 실행 및 파일 접근을 모니터링할 수 있습니다.

예를 들어, HTTP 통신을 기록하려면 브라우저 실행과 관련된 프로세스를 대상으로 정책을 설정하고, 해당 프로세스의 네트워크 활동을 로깅하는 방식으로 접근할 수 있습니다. 그러나 SEP 자체에서 직접 HTTP URL 요청을 기록하는 기능은 제한적이므로, 일반적으로 네트워크 트래픽 분석이나 외부 Syslog 서버와의 연동을 통해 이러한 데이터를 수집합니다.

Symantec Endpoint Protection (SEP)에서 어플리케이션 정책을 사용하여 특정 URL 접근을 직접적으로 기록하는 기능은 제공되지 않습니다. SEP의 Application and Device Control 정책은 주로 파일, 폴더, 레지스트리 접근 시도 등을 기록하며, 구체적인 URL 접근 내역을 기록하지 않습니다. SEP의 어플리케이션 정책으로는 브라우저의 실행 및 종료, 특정 파일 접근 등의 이벤트는 감지할 수 있으나, 실제로 브라우저가 특정 URL에 접근하는 순간을 정확히 기록하는 기능은 제한적입니다.

SEP 외에 대안으로 URL 접근을 중앙에서 수집하기 위해 사용할 수 있는 다른 방법입니다.

- Proxy 서버 사용

- Proxy 서버를 통해 모든 HTTP/HTTPS 트래픽을 경유하도록 설정하면, Proxy 서버에서 URL 접근 로그를 수집할 수 있습니다.

- 이 방법은 모든 클라이언트의 웹 트래픽을 중앙에서 관리하고 모니터링할 수 있는 강력한 방법입니다.

- 웹 게이트웨이(Web Gateway)

- 웹 게이트웨이 솔루션(예: Symantec Web Security Service)을 사용하여 웹 트래픽을 필터링하고 로그를 수집할 수 있습니다.

- 웹 게이트웨이는 모든 웹 요청을 검사하고, 의심스러운 트래픽을 차단하거나 기록할 수 있습니다.

- SIEM 시스템 연동

- Security Information and Event Management (SIEM) 시스템과 연동하여 SEP에서 수집된 다양한 보안 이벤트를 중앙에서 분석하고 관리할 수 있습니다.

- SEP 로그를 SIEM으로 전송하면, SIEM에서 URL 접근을 포함한 다양한 보안 이벤트를 종합적으로 분석할 수 있습니다.

SEP 자체의 어플리케이션 정책으로는 URL 접근 내역을 직접적으로 기록하기 어렵기 때문에, Proxy 서버나 웹 게이트웨이, SIEM 시스템과 같은 추가 솔루션을 사용하는 것이 필요합니다. 이러한 솔루션을 통해 모든 URL 접근을 중앙에서 모니터링하고 로그를 수집할 수 있습니다.

Symantec Endpoint Protection Manager (SEPM)의 Web and Cloud Access Protection 기능은 사용자들이 웹과 클라우드 서비스에 접근할 때 발생할 수 있는 보안 위협을 차단하고, 안전한 인터넷 사용을 보장하기 위해 제공되는 보안 기능입니다. 이 기능은 주로 웹 필터링, URL 차단, 클라우드 애플리케이션 제어 등을 포함합니다.

- 웹 필터링(Web Filtering)

- 웹 사이트 카테고리 기반 필터링을 통해 악성 사이트, 피싱 사이트, 또는 비업무 관련 사이트로의 접근을 차단합니다.

- 다양한 카테고리(예: 성인 사이트, 도박 사이트, 소셜 네트워크 등)를 설정하여 접근을 허용하거나 차단할 수 있습니다.

- URL 차단(URL Blocking)

- 특정 URL 또는 도메인을 블랙리스트에 추가하여 사용자의 접근을 차단합니다.

- 허용된 URL 리스트를 설정하여 특정 사이트만 접근할 수 있도록 관리할 수도 있습니다.

- 클라우드 애플리케이션 제어(Cloud Application Control)

- 클라우드 애플리케이션 사용을 모니터링하고, 비인가된 애플리케이션 사용을 차단합니다.

- 예를 들어, 회사 정책에 의해 금지된 클라우드 스토리지 서비스나 소셜 미디어 플랫폼에 대한 접근을 제어할 수 있습니다.

- 실시간 보호(Real-time Protection)

- 실시간으로 웹 트래픽을 모니터링하고, 악성 코드가 포함된 파일 다운로드를 차단합니다.

- 웹 페이지 로드 시 악성 스크립트나 기타 위협 요소를 탐지하여 차단합니다.

- 보고 및 로깅(Reporting and Logging)

- 웹과 클라우드 접근에 대한 상세 로그를 수집하고, 이를 통해 사용자 활동을 모니터링합니다.

- 보고서를 생성하여 보안 팀이 웹 사용 패턴과 잠재적 위협을 분석할 수 있습니다.

SEPM에서 Web and Cloud Access Protection 설정

- SEPM 콘솔 로그인

- SEPM 콘솔에 관리자 권한으로 로그인합니다.

- 정책 생성

Policies탭을 클릭합니다.Web and Cloud Access Protection을 선택합니다.- 새로운 정책을 생성하거나 기존 정책을 수정합니다.

- 정책 편집

- 정책 편집 화면에서 웹 필터링 규칙, URL 차단 리스트, 클라우드 애플리케이션 제어 설정을 구성합니다.

- 예를 들어, 특정 카테고리의 웹 사이트를 차단하거나, 특정 URL을 블랙리스트에 추가할 수 있습니다.

- 정책 배포

- 정책 편집이 완료되면 해당 정책을 배포하고자 하는 그룹에 할당합니다.

Assign버튼을 클릭하여 해당 그룹을 선택하고 정책을 할당합니다.

사용자 가이드

- 목적

- Web and Cloud Access Protection 기능을 통해 웹과 클라우드 서비스 사용 시 발생할 수 있는 보안 위협을 차단하고 안전한 인터넷 사용 환경을 제공합니다.

- 사용자 교육

- 사용자들에게 안전한 웹 사용 습관을 교육하고, 피해야 할 웹 사이트 유형과 위험 요소에 대해 안내합니다.

- 모니터링

- IT 보안팀은 SEPM 콘솔을 통해 웹 접근 로그와 보고서를 정기적으로 검토하여 비정상적인 활동을 식별하고 대응합니다.

Web and Cloud Access Protection 기능은 사용자들이 웹과 클라우드 서비스에 안전하게 접근할 수 있도록 도와주는 중요한 보안 기능입니다. 이를 통해 악성 웹 사이트나 비인가된 클라우드 애플리케이션으로 인한 보안 위협을 효과적으로 차단할 수 있습니다. Symantec Endpoint Protection (SEP)의 Web and Cloud Access Protection 기능을 통해 URL 통신 내역을 기록하고 수집하는 것은 가능하지만, 모든 URL 통신 내역을 완벽하게 기록하는 데는 몇 가지 한계가 있을 수 있습니다. 아래는 이 기능을 활용하여 URL 통신 내역을 기록하고 수집하는 방법입니다.

URL 통신 내역 기록 및 수집 방법

- 정책 설정

- SEPM 콘솔에서

Policies탭을 클릭합니다. Web and Cloud Access Protection을 선택합니다.- 새로운 정책을 생성하거나 기존 정책을 수정합니다.

- SEPM 콘솔에서

- URL 필터링 및 로깅 활성화

- 정책 편집 화면에서

Web Access Protection및Cloud Access Protection설정을 구성합니다. Web Access Protection탭에서 웹 필터링 규칙을 설정합니다.Log all web access attempts옵션을 활성화하여 모든 웹 접근 시도를 로그로 기록합니다.Cloud Access Protection탭에서 클라우드 애플리케이션 사용을 모니터링하고 로그를 활성화합니다.

- 정책 편집 화면에서

- 정책 배포

- 정책 편집이 완료되면 해당 정책을 배포하고자 하는 그룹에 할당합니다.

Assign버튼을 클릭하여 해당 그룹을 선택하고 정책을 할당합니다.

- 로그 조회 및 분석

- SEPM 콘솔에서

Monitors탭을 클릭합니다. Logs를 선택하고Log Type에서Web and Cloud Access Protection을 선택합니다.View Logs버튼을 클릭하여 로그를 조회합니다.- 로그를 다운로드하여 추가적인 분석을 수행할 수 있습니다.

- SEPM 콘솔에서

고려사항

- 전체 로그 수집 한계

- Web and Cloud Access Protection 기능은 주로 웹 사이트 카테고리 및 특정 URL 필터링에 초점을 맞추고 있어, 모든 URL 접근 내역을 완벽하게 기록하는 데는 한계가 있을 수 있습니다.

- 특히 HTTPS 트래픽의 경우, URL의 일부만 로그에 남을 수 있으며, 완전한 URL을 기록하기 어렵습니다.

- HTTPS 트래픽의 제한

- HTTPS 트래픽은 암호화되어 있기 때문에, SEP가 SSL/TLS 트래픽을 해독하지 않는 한 완전한 URL을 기록할 수 없습니다.

- 이를 해결하기 위해서는 프록시 서버나 SSL/TLS 프록시를 사용하여 HTTPS 트래픽을 해독하고 로깅해야 합니다.

- 프록시 서버 사용

- 모든 웹 트래픽을 프록시 서버를 통해 경유하도록 설정하면, 프록시 서버에서 모든 URL 접근 내역을 중앙에서 기록하고 수집할 수 있습니다.

- 프록시 서버(예: Squid)를 사용하여 HTTPS 트래픽을 해독하고 로그를 수집할 수 있습니다.

SEP의 Web and Cloud Access Protection 기능을 통해 일부 URL 접근 내역을 기록할 수 있지만, 모든 URL 통신 내역을 완벽하게 기록하기 위해서는 프록시 서버와 같은 추가 솔루션이 필요합니다. 이러한 솔루션을 사용하면 HTTPS 트래픽을 포함한 모든 웹 트래픽을 중앙에서 모니터링하고 기록할 수 있습니다.

부가적으로, Symantec Endpoint Protection Manager (SEPM) API를 통해 현재 정의된 각종 정책과 에이전트 정보를 수집하는 방법입니다.

1. API 접근 설정

SEPM API에 접근하기 위해서는 API 접근 권한이 있는 계정이 필요합니다. SEPM 관리 콘솔에서 API 사용이 활성화되어 있는지 확인하고, API 접근 계정의 자격 증명을 준비합니다.

2. API 인증

SEPM API는 기본적으로 JSON Web Token(JWT)을 사용하여 인증합니다. 따라서 먼저 인증을 통해 토큰을 받아야 합니다.

curl -X POST "https://<sepm_server>:8446/sepm/api/v1/identity/authenticate" \

-H "Content-Type: application/json" \

-d '{"username":"<username>","password":"<password>"}'이 명령을 실행하면, 응답으로 토큰이 반환됩니다. 이 토큰을 이후 API 호출에서 사용해야 합니다.

3. 정책 정보 수집

정의된 정책 정보를 수집하기 위해, 다음과 같은 API를 호출할 수 있습니다.

모든 정책 수집

curl -X GET "https://<sepm_server>:8446/sepm/api/v1/policies" \

-H "Authorization: Bearer <token>"이 호출은 SEPM에 정의된 모든 정책을 반환합니다. 각 정책의 상세 정보도 함께 포함됩니다.

특정 유형의 정책 수집

특정 유형의 정책(예: 방화벽 정책, 안티바이러스 정책 등)을 수집하고자 할 경우, 다음과 같은 필터를 사용할 수 있습니다.

curl -X GET "https://<sepm_server>:8446/sepm/api/v1/policies?type=FIREWALL" \

-H "Authorization: Bearer <token>"여기서 type에 원하는 정책 유형을 지정하면 됩니다. 예를 들어, FIREWALL, ANTIVIRUS 등의 값을 사용할 수 있습니다.

4. 에이전트 정보 수집

SEPM에 등록된 에이전트(클라이언트)의 정보를 수집하기 위해 다음 API를 사용합니다.

curl -X GET "https://<sepm_server>:8446/sepm/api/v1/clients" \

-H "Authorization: Bearer <token>"이 호출은 SEPM에 등록된 모든 클라이언트의 정보를 반환합니다. 여기에는 클라이언트의 상태, OS, 그룹, 정책 적용 정보 등이 포함됩니다.

5. 추가 필터링 및 페이징

클라이언트의 정보를 필터링하거나 페이징 처리하기 위해서는 다음과 같은 옵션을 사용할 수 있습니다.

curl -X GET "https://<sepm_server>:8446/sepm/api/v1/clients?groupId=<group_id>&pageSize=100&page=1" \

-H "Authorization: Bearer <token>"groupId, pageSize, page 등의 파라미터를 통해 원하는 클라이언트 정보만 필터링하거나, 데이터를 페이징 처리할 수 있습니다.

6. 수집한 데이터의 활용

수집된 정책 및 클라이언트 정보는 내부 시스템에 저장하거나, 분석 도구에 연동하여 보안 상태를 모니터링하고 강화하는 데 사용할 수 있습니다. 이러한 API 호출을 스크립트화하여 주기적으로 실행하면, SEPM의 정책 및 에이전트 정보를 지속적으로 수집하고 관리할 수 있습니다. SEPM(Symantec Endpoint Protection Manager)에서 모든 정책을 수집하는 방법을 API를 통해 자동화하거나 콘솔에서 수동으로 실행할 수 있습니다. API를 사용하면 효율적으로 모든 정책을 수집할 수 있으며, 이 데이터를 활용하여 보안 설정을 중앙에서 관리하거나 감사 보고서를 작성할 수 있습니다.

API를 사용한 정책 수집

SEPM API는 모든 정책 정보를 수집할 수 있는 여러 엔드포인트를 제공합니다. 각 정책의 세부 정보를 추출하려면 다음과 같은 API 엔드포인트를 호출해야 합니다.

1. SEPM API 활성화

먼저 SEPM API가 활성화되어 있어야 합니다. 이전에 API를 설정하지 않았다면 아래 절차에 따라 설정합니다.

- SEPM 콘솔 로그인: SEPM 관리자 계정으로 콘솔에 로그인합니다.

- API 활성화

- 관리자(Admin) > 서버(Servers) > SEPM 서버 선택 > 서버 프로퍼티(Server Properties)로 이동합니다.

- API 사용 설정을 확인하고, 사용자 계정 또는 API 키를 통해 인증을 설정합니다.

API가 활성화되면 SEPM 서버에서 RESTful API를 통해 정책 데이터를 추출할 수 있습니다.

2. API를 통해 정책 수집

SEPM에서 제공하는 주요 정책은 방화벽 정책(Firewall Policy), 무결성 검사 정책(Host Integrity Policy), 안티바이러스 및 스파이웨어 보호 정책(Antivirus and Antispyware Policy), 응용 프로그램 및 장치 제어 정책(Application and Device Control Policy) 등이 있습니다. 각 정책에 대한 API 엔드포인트를 호출하여 수집할 수 있습니다.

예시: 방화벽 정책 수집

- API 엔드포인트:

/api/v1/policies/firewall - 요청 방식:

GET - 응답: 방화벽 정책 목록과 세부 정보가 반환됩니다.

curl -X GET "https://sepm-server:8446/api/v1/policies/firewall" \

-H "Authorization: Bearer <api_token>"이 요청을 통해 SEPM 서버에 설정된 모든 방화벽 정책의 세부 정보를 가져올 수 있습니다.

예시: 안티바이러스 및 스파이웨어 보호 정책 수집

- API 엔드포인트:

/api/v1/policies/antivirus - 요청 방식:

GET

curl -X GET "https://sepm-server:8446/api/v1/policies/antivirus" \

-H "Authorization: Bearer <api_token>"이 명령은 모든 안티바이러스 및 스파이웨어 보호 정책을 수집합니다.

기타 주요 정책 API 엔드포인트

- Host Integrity Policy (무결성 검사 정책):

/api/v1/policies/host-integrity - Application and Device Control Policy (응용 프로그램 및 장치 제어 정책):

/api/v1/policies/application-device-control

각 정책에 대해 API를 호출하여 필요한 정책 데이터를 수집할 수 있습니다. 이를 Python 스크립트 또는 기타 자동화 툴을 사용해 주기적으로 수집하거나, 필요에 따라 한 번에 모아서 볼 수 있습니다. 다음은 Python을 사용해 SEPM에서 모든 정책을 자동으로 수집하는 스크립트입니다.

import requests

# SEPM 서버 정보 및 인증

sepm_url = "https://sepm-server:8446"

username = "admin"

password = "password"

# API 인증 토큰 가져오기

login_url = f"{sepm_url}/api/v1/authenticate"

auth_data = {

"username": username,

"password": password

}

response = requests.post(login_url, json=auth_data)

token = response.json().get("token")

headers = {

"Authorization": f"Bearer {token}"

}

# 방화벽 정책 수집

firewall_url = f"{sepm_url}/api/v1/policies/firewall"

firewall_response = requests.get(firewall_url, headers=headers)

firewall_policies = firewall_response.json()

# 안티바이러스 정책 수집

antivirus_url = f"{sepm_url}/api/v1/policies/antivirus"

antivirus_response = requests.get(antivirus_url, headers=headers)

antivirus_policies = antivirus_response.json()

# 수집한 정책 출력

print("Firewall Policies:", firewall_policies)

print("Antivirus Policies:", antivirus_policies)이 스크립트는 SEPM API를 사용하여 방화벽 및 안티바이러스 정책을 자동으로 수집하고 이를 JSON 형식으로 출력합니다. 동일한 방식으로 다른 정책도 수집할 수 있습니다.

SEPM 콘솔에서 수동으로 정책 수집

API를 사용할 수 없는 환경이거나 직접 콘솔에서 작업해야 하는 경우, SEPM 콘솔에서 모든 정책을 수동으로 수집할 수도 있습니다.

1. 정책 내보내기 (Export)

- SEPM 콘솔 로그인: SEPM 콘솔에 로그인합니다.

- 정책(Policies) 탭으로 이동합니다.

- SEPM 콘솔에서 좌측 메뉴의 정책(Policies) 섹션을 선택합니다.

- 정책 유형 선택

- 안티바이러스 및 스파이웨어 보호, 방화벽, 무결성 검사 등 다양한 정책 목록이 나옵니다.

- 원하는 정책을 선택합니다.

- 정책 내보내기

- 정책을 마우스 오른쪽 클릭하고 내보내기(Export Policy) 옵션을 선택하여 XML 또는 .dat 형식으로 정책을 내보낼 수 있습니다.

- 내보낸 파일은 보관하거나 정책 비교 및 백업 용도로 사용할 수 있습니다.

2. 모든 정책 일괄 내보내기

- 수동으로 일괄적으로 모든 정책을 내보내려면 각 정책을 선택한 후 반복적으로 내보내기 작업을 수행해야 합니다. 자동화 API를 활용하는 것이 더 효율적이지만, 수동 작업도 가능합니다.

수집한 정책 활용 방안

- 정책 백업 및 복구: 수집한 정책 파일을 주기적으로 백업하여 정책 복구 또는 문제 발생 시 복원에 사용할 수 있습니다.

- 감사 보고서 작성: 모든 정책을 수집하여 보안 감사 시 정책 일관성 여부 및 설정 준수 상태를 점검할 수 있습니다.

- 정책 비교: 내보낸 정책 파일을 이전 버전과 비교하여 변경된 부분을 추적할 수 있습니다. 이는 새로운 정책을 도입할 때 이전 설정과 비교해 정책이 적절히 적용되었는지 확인할 수 있습니다.

자동화된 정책 수집 주기 설정

API 호출을 통해 주기적으로 정책을 수집하려면 Crontab(Linux) 또는 Task Scheduler(Windows) 등을 사용해 자동으로 스크립트를 실행하여 정책을 정기적으로 수집할 수 있습니다. 이를 통해 최신 정책을 지속적으로 모니터링할 수 있습니다.

SEPM의 정책 수집 작업은 API를 통해 자동화하는 것이 가장 효율적이며, 이를 통해 관리자는 빠르게 모든 정책을 한 번에 수집하고 보고서를 작성할 수 있습니다. 수동 작업이 필요한 경우에도 정책 내보내기 기능을 통해 데이터를 수집할 수 있습니다.