보안을 강화하는 서버 아웃바운드 트래픽 통제 및 관리 필요성

서버의 아웃바운드 트래픽 통제는 보안 관점에서 매우 중요한 요소입니다. 이를 설득하기 위한 논리는 다음과 같습니다.

1. 내부 정보 유출 방지

- 서버가 침해될 경우, 공격자는 쉽게 내부 정보를 외부로 유출할 수 있습니다. 이는 회사의 기밀 정보, 고객 데이터, 재무 정보 등 민감한 데이터가 포함될 수 있습니다.설득 논리:

- 아웃바운드 트래픽을 통제함으로써, 침해된 서버에서 외부로 데이터가 유출되는 것을 방지할 수 있습니다. 이는 정보 유출로 인한 금전적 손실과 평판 손상을 막는 데 필수적입니다.

- 사례: 여러 기업들이 내부 정보 유출로 인해 큰 피해를 입은 사례가 있으며, 이러한 사례를 통해 회사의 임원들을 설득할 수 있습니다.

2. 악성 코드 및 봇넷 활동 차단

- 공격자가 서버를 침해하면, 악성 코드를 설치하고 이를 통해 다른 서버로의 침투를 시도하거나, 서버를 봇넷의 일원으로 활용할 수 있습니다.설득 논리:

- 아웃바운드 트래픽 통제는 서버가 악성 코드를 다운로드하거나 C&C(Command and Control) 서버와 통신하는 것을 차단합니다. 이를 통해 악성 코드의 확산과 봇넷 활동을 막을 수 있습니다.

- 기술적 예시: 네트워크 방화벽이나 IDS/IPS를 이용하여 아웃바운드 트래픽을 모니터링하고 비정상적인 트래픽을 차단할 수 있습니다.

3. 컴플라이언스 준수

- 많은 산업에서 데이터 보호 및 보안 규정이 강화되고 있으며, 컴플라이언스를 준수하는 것이 필수적입니다.설득 논리:

- 아웃바운드 트래픽 통제는 다양한 보안 규정 및 표준(예: GDPR, HIPAA, ISO 27001 등)을 준수하는 데 도움을 줍니다. 이를 통해 법적 리스크를 줄이고, 규정 준수 여부를 확인할 수 있습니다.

- 사례: GDPR 위반 시 막대한 벌금 부과 사례를 제시하여, 규정 준수의 중요성을 강조할 수 있습니다.

4. 네트워크 성능 및 비용 절감

- 불필요한 아웃바운드 트래픽은 네트워크 대역폭을 소비하고, 이에 따른 비용이 발생할 수 있습니다.설득 논리:

- 아웃바운드 트래픽을 통제하면 불필요한 트래픽을 줄여 네트워크 성능을 최적화하고, 대역폭 사용량을 줄여 비용을 절감할 수 있습니다.

- 기술적 예시: QoS(Quality of Service) 설정을 통해 중요 트래픽에 우선순위를 부여하고, 불필요한 트래픽을 제한할 수 있습니다.

5. 위협 탐지 및 대응 강화

- 아웃바운드 트래픽을 모니터링하면, 침해 시도를 조기에 탐지하고 대응할 수 있는 기회를 제공합니다.설득 논리:

- 아웃바운드 트래픽 분석을 통해 비정상적인 트래픽 패턴을 식별하고, 침해 사고를 조기에 감지하여 대응할 수 있습니다. 이는 보안 팀의 사고 대응 능력을 강화하는 데 도움이 됩니다.

- 기술적 예시: SIEM(Security Information and Event Management) 시스템을 활용하여 트래픽 로그를 분석하고, 비정상적인 트래픽에 대한 알림을 설정할 수 있습니다.

아웃바운드 트래픽 통제는 내부 정보 유출 방지, 악성 코드 및 봇넷 활동 차단, 컴플라이언스 준수, 네트워크 성능 최적화, 위협 탐지 및 대응 강화 등 다양한 보안 측면에서 중요한 역할을 합니다. 이를 통해 보안을 강화하고, 잠재적인 위험을 줄일 수 있습니다. 이러한 논리를 기반으로 아웃바운드 트래픽 통제의 필요성을 설득할 수 있습니다.

API 서버와 DB 서버의 외부 통신을 차단하는 필요성에 대해 설명하겠습니다. 보안 측면에서 매우 중요한 문제입니다.

1. 공격 표면 축소

- 공격 표면이 넓을수록 공격자가 침투할 수 있는 경로가 많아집니다.설득 논리:

- API 서버와 DB 서버의 외부 통신을 차단하면, 공격자가 침투할 수 있는 경로를 줄여 공격 표면을 최소화할 수 있습니다. 이는 서버가 악의적인 공격에 노출되는 위험을 크게 감소시킵니다.

- 기술적 예시: 방화벽 규칙을 통해 특정 포트와 IP 주소만 허용하여 외부 접근을 차단할 수 있습니다.

2. 민감 데이터 보호

- API 서버와 DB 서버에는 고객 정보, 비즈니스 로직, 재무 데이터 등 민감한 정보가 저장되어 있습니다.설득 논리:

- 이러한 서버의 외부 통신을 차단하면, 침해 시 민감 데이터가 외부로 유출되는 위험을 줄일 수 있습니다. 이는 회사의 평판을 보호하고 법적 책임을 회피하는 데 중요합니다.

- 사례: 데이터 유출 사고로 인한 기업 이미지 손상 및 법적 문제 사례를 통해 강조할 수 있습니다.

3. 비즈니스 연속성 유지

- 서버가 침해되어 외부와 통신할 경우, 악성 코드에 감염되거나, DDoS 공격에 노출될 수 있습니다.설득 논리:

- 외부 통신을 차단하면, 서버가 악성 코드에 감염되거나 DDoS 공격에 노출되는 것을 방지할 수 있습니다. 이는 서버의 안정성과 가용성을 유지하는 데 필수적입니다.

- 기술적 예시: 네트워크 분할 및 세그멘테이션을 통해 각 서버의 역할에 맞는 접근 통제를 설정할 수 있습니다.

4. 규정 준수 및 보안 정책 강화

- 다양한 산업 규정 및 보안 정책에서는 민감 데이터의 보호를 위해 외부 통신을 제한할 것을 요구합니다.설득 논리:

- API 서버와 DB 서버의 외부 통신을 차단함으로써, 산업 규정 및 보안 정책을 준수할 수 있습니다. 이는 감사 및 규제 기관의 요구를 충족시키고, 법적 리스크를 줄이는 데 도움을 줍니다.

- 사례: GDPR, HIPAA 등의 규정을 준수하기 위한 외부 통신 차단 정책의 필요성을 강조할 수 있습니다.

5. 네트워크 트래픽 효율성

- 불필요한 외부 통신은 네트워크 대역폭을 소비하고, 성능 저하를 초래할 수 있습니다.설득 논리:

- API 서버와 DB 서버의 외부 통신을 차단하면, 불필요한 네트워크 트래픽을 줄여 네트워크 성능을 최적화할 수 있습니다. 이는 다른 중요한 트래픽에 대역폭을 할당하는 데 도움을 줍니다.

- 기술적 예시: 트래픽 모니터링 도구를 활용하여 불필요한 외부 통신을 식별하고 차단할 수 있습니다.

API 서버와 DB 서버의 외부 통신을 차단하는 것은 보안 강화, 민감 데이터 보호, 비즈니스 연속성 유지, 규정 준수, 네트워크 효율성 등 다양한 측면에서 매우 중요합니다. 이러한 논리를 통해 외부 통신 차단의 필요성을 설득할 수 있으며, 이를 통해 전체적인 보안 수준을 크게 향상시킬 수 있습니다.

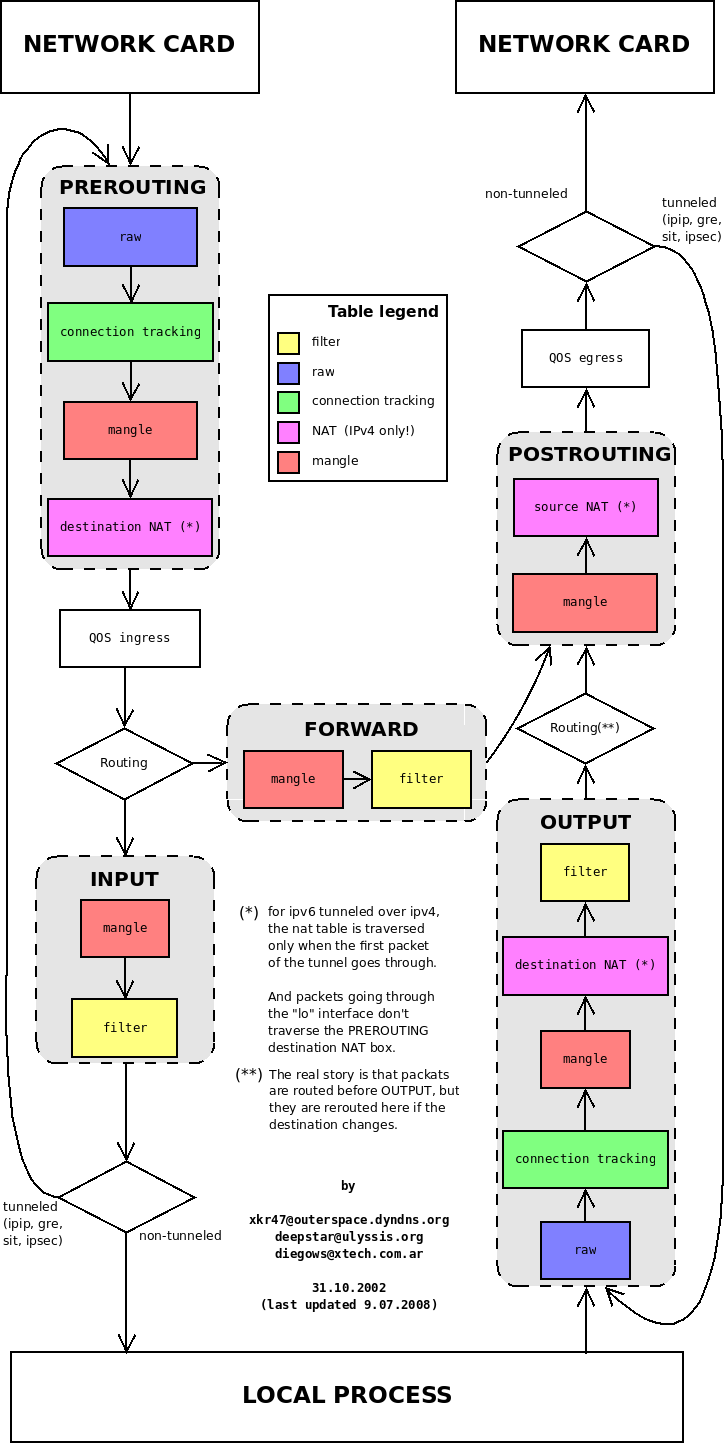

같은 대역 내에서 패킷을 마크를 통해 라우팅 우회시키는 것은 가능하지만, 설정이 정확히 맞아야 하고 네트워크 환경에 따라 추가적인 고려사항이 있을 수 있습니다. 다음은 같은 대역에서 패킷을 마크를 통해 라우팅 우회시키는 방법입니다.

같은 대역 내 패킷 라우팅 우회 설정

- iptables를 사용한 패킷 마킹

- 특정 포트(예: 3389)로 들어오는 패킷을 마킹합니다.

iptables -t mangle -A PREROUTING -d 192.168.0.0/24 -p tcp --dport 3389 -j MARK --set-mark 1

- 특정 포트(예: 3389)로 들어오는 패킷을 마킹합니다.

- ip rule을 사용한 마킹된 패킷에 대한 라우팅 규칙 추가

- 마킹된 패킷을 별도의 라우팅 테이블을 통해 라우팅합니다.

ip rule add fwmark 1 table 100

- 마킹된 패킷을 별도의 라우팅 테이블을 통해 라우팅합니다.

- ip route를 사용한 라우팅 테이블 설정

- 라우팅 테이블 100에 목적지 IP와 게이트웨이를 설정합니다.

ip route add 192.168.0.0/24 via <VPN_SERVER_IP> dev <VPN_INTERFACE> table 100

- 라우팅 테이블 100에 목적지 IP와 게이트웨이를 설정합니다.

주의사항

- 라우팅 루프 방지

- 같은 대역 내에서 라우팅 우회 시 라우팅 루프가 발생할 수 있습니다. 이를 방지하기 위해 정확한 라우팅 규칙을 설정해야 합니다.

- 상태 저장 방화벽 설정

- iptables의 상태 저장 방화벽 설정이 정확히 되어 있어야 합니다.

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

- iptables의 상태 저장 방화벽 설정이 정확히 되어 있어야 합니다.

- 소스 기반 라우팅

- 소스 기반 라우팅을 사용할 수도 있습니다. 이를 통해 특정 소스 IP에서 오는 트래픽을 별도의 라우팅 테이블로 라우팅할 수 있습니다.

ip rule add from 192.168.0.0/24 table 100

- 소스 기반 라우팅을 사용할 수도 있습니다. 이를 통해 특정 소스 IP에서 오는 트래픽을 별도의 라우팅 테이블로 라우팅할 수 있습니다.

- ARP 문제

- 같은 대역에서 게이트웨이가 변경될 때 ARP 문제로 인해 트래픽이 제대로 전달되지 않을 수 있습니다. 이런 경우, 고정 ARP 설정을 고려할 수 있습니다.

예시 구성

# 패킷 마킹

iptables -t mangle -A PREROUTING -d 192.168.0.0/24 -p tcp --dport 3389 -j MARK --set-mark 1

# 마크된 패킷에 대한 라우팅 규칙

ip rule add fwmark 1 table 100

# 라우팅 테이블 설정

ip route add 192.168.0.0/24 via <VPN_SERVER_IP> dev <VPN_INTERFACE> table 100

# 상태 저장 방화벽 설정

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT이 구성을 통해 같은 대역 내에서 마크된 패킷을 다른 게이트웨이로 라우팅할 수 있습니다. 하지만 실제 네트워크 환경에 따라 추가적인 조정이 필요할 수 있으므로, 네트워크 트래픽을 면밀히 모니터링하고 필요한 설정을 조정해야 합니다.

최종 규칙 예시

# 새로운 연결의 TCP SYN 패킷 허용

iptables -A INPUT -p tcp --dport 3389 --syn -j ACCEPT

# 모든 상태 저장 연결 허용

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

# 패킷 마킹

iptables -t mangle -A PREROUTING -p tcp --dport 3389 -j MARK --set-mark 1

# 상태 저장 방화벽 설정

iptables -A FORWARD -m state --state NEW -m tcp -p tcp --dport 3389 -j ACCEPT

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

# 라우팅 설정

ip rule add fwmark 1 table 100

ip route add 192.168.0.0/24 via <VPN_SERVER_IP> dev <VPN_INTERFACE> table 100이러한 설정을 통해 TCP 3389 포트로 들어오는 RDP 트래픽이 올바르게 마킹되고 라우팅되도록 할 수 있습니다. 또한, 상태 저장 방화벽 규칙을 통해 기존 연결의 패킷이 허용되는지 확인할 수 있습니다.

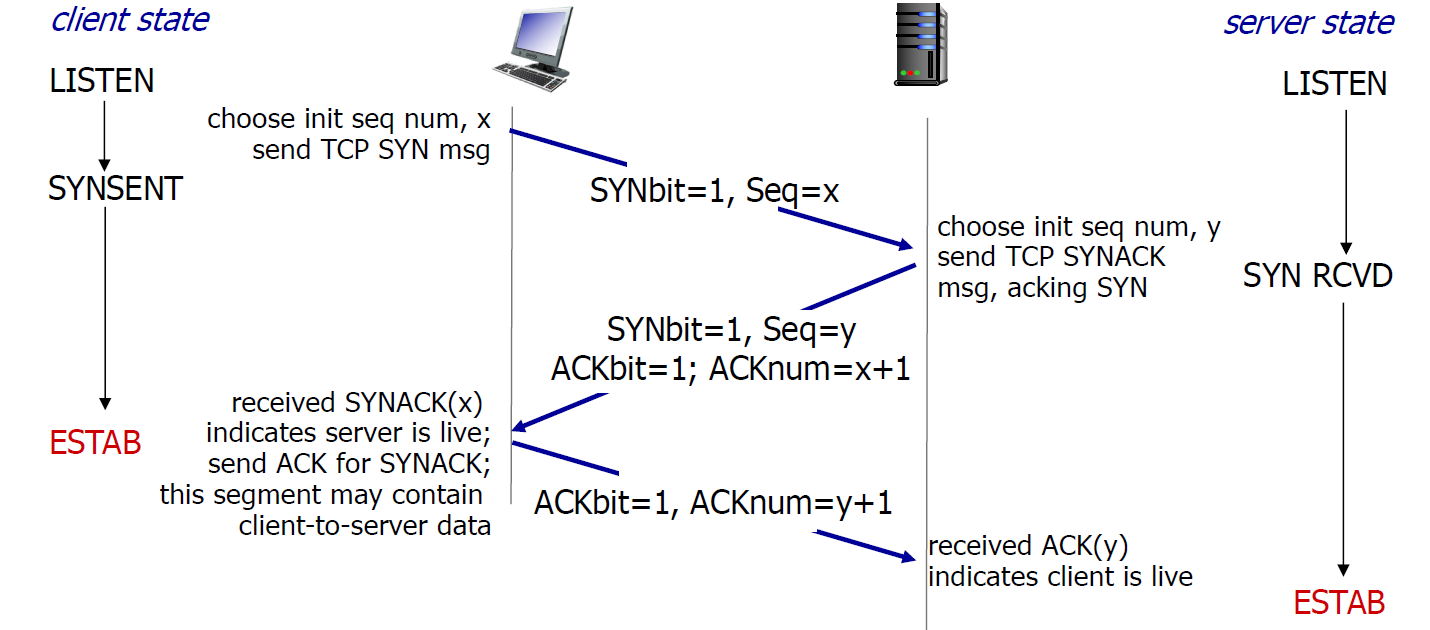

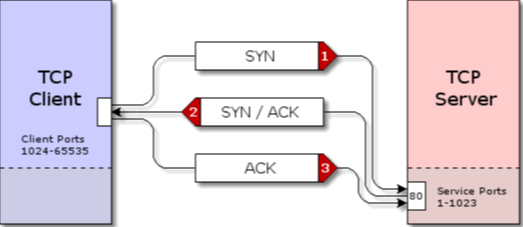

TCP 세션을 맺을 때의 과정은 다음과 같습니다. 이 과정은 흔히 "3-way handshake"라고 불리며, 클라이언트와 서버 간의 신뢰할 수 있는 연결을 설정하기 위한 절차입니다.

- SYN (synchronize): 클라이언트가 서버에 연결을 요청하기 위해 SYN 패킷을 보냅니다. 이 패킷에는 클라이언트가 생성한 초기 시퀀스 번호(ISN, Initial Sequence Number)가 포함되어 있습니다.

- SYN-ACK (synchronize-acknowledge): 서버는 클라이언트의 요청을 수락하고 응답으로 SYN-ACK 패킷을 보냅니다. 이 패킷에는 서버가 생성한 초기 시퀀스 번호와 클라이언트의 ISN + 1을 ACK 번호로 설정한 값이 포함됩니다.

- ACK (acknowledge): 클라이언트는 서버의 응답을 확인하고 세션이 성공적으로 설정되었음을 나타내기 위해 ACK 패킷을 보냅니다. 이 패킷에는 서버의 ISN + 1을 ACK 번호로 설정한 값이 포함됩니다.

이 과정에서 IP 주소 검증은 TCP 프로토콜 자체에서 수행되지 않습니다. 즉, TCP는 IP 주소를 검증하지 않고 단순히 패킷의 시퀀스 번호와 ACK 번호를 통해 세션의 무결성을 확인합니다. 따라서, SYN-ACK 패킷을 보낼 때 IP 주소의 유효성을 확인하는 것은 네트워크 레이어의 책임이며, TCP는 이러한 작업을 수행하지 않습니다.

하지만 보안 관점에서 보면, IP 주소 스푸핑(spoofing) 등의 공격을 방지하기 위해 추가적인 검증이나 필터링 메커니즘을 적용할 필요가 있습니다. 예를 들어, 방화벽이나 IDS/IPS 시스템에서 IP 주소를 기반으로 한 트래픽 필터링을 설정할 수 있습니다. 또한, TCP 연결 설정 시 IP 주소와 관련된 비정상적인 패턴을 감지하여 공격을 방지하는 방법도 있습니다.

보안 가이드 및 점검 포인트

- 방화벽 설정: 외부에서 내부 네트워크로 들어오는 연결에 대해 IP 주소 기반 필터링을 설정합니다.

- IPS/IDS 사용: IP 스푸핑 공격을 탐지하고 차단할 수 있는 침입 방지 시스템을 사용합니다.

- 로그 모니터링: TCP 연결 시도 및 실패 로그를 지속적으로 모니터링하여 비정상적인 활동을 감지합니다.

- IP 검증 메커니즘: 네트워크 레이어에서 IP 검증을 강화하는 추가적인 메커니즘을 도입합니다.

- 시퀀스 번호 무작위화: 예측 가능한 시퀀스 번호 생성을 방지하기 위해 시퀀스 번호를 무작위화합니다.

이러한 보안 조치를 통해 TCP 세션 설정 과정에서 발생할 수 있는 잠재적인 보안 위협을 완화할 수 있습니다.

TCP(Transmission Control Protocol)는 신뢰성 있는 데이터 전송을 위해 설계된 프로토콜입니다. 그러나 TCP 자체만으로는 모든 보안 요구사항을 충족하지 않습니다. TCP가 "안전하지 않다"는 것은 절대적으로 옳다고 할 수는 없지만, 네트워크 공격에 대한 다양한 방어 메커니즘이 필요하다는 점은 분명합니다. TCP는 주로 다음과 같은 이유로 보안 측면에서 취약할 수 있습니다.

- IP 스푸핑: TCP는 IP 주소 검증을 수행하지 않기 때문에 IP 스푸핑 공격에 취약할 수 있습니다.

- 세션 하이재킹: TCP 세션이 설정된 후 공격자가 세션을 탈취하여 중간에 끼어들 수 있습니다.

- SYN 플러딩: 대량의 SYN 패킷을 보내 서버 자원을 소모시키는 SYN 플러딩 공격에 취약할 수 있습니다.

- 데이터 평문 전송: TCP는 데이터를 암호화하지 않으므로 네트워크를 통한 데이터 전송이 평문으로 이루어집니다.

TCP가 LAN 구간에서 사용되도록 설계되었기 때문에, 보안 위협이 적은 환경에서는 충분히 신뢰할 수 있는 프로토콜로 간주됩니다. 그러나 WAN이나 인터넷과 같은 공용 네트워크 환경에서는 추가적인 보안 조치가 필요합니다.

보안 강화 방안

- TLS/SSL 사용: TCP 위에 TLS/SSL을 적용하여 데이터 암호화를 통해 기밀성과 무결성을 확보합니다.

- VPN 사용: 가상 사설망(VPN)을 통해 안전한 통신 채널을 구축합니다.

- 방화벽 설정: 방화벽을 통해 유해한 트래픽을 차단하고, 허용된 트래픽만 통과하도록 설정합니다.

- 침입 탐지 및 방지 시스템(IDS/IPS): 네트워크 트래픽을 실시간으로 모니터링하고 공격을 탐지 및 차단합니다.

- 시퀀스 번호 무작위화: TCP 시퀀스 번호를 예측할 수 없도록 무작위화하여 세션 하이재킹을 방지합니다.

- 네트워크 세그멘테이션: 중요한 네트워크 구간을 분리하여 보안 위협이 전체 네트워크로 확산되는 것을 방지합니다.

예시 명령어 및 설정

- TLS 설정 (예: Apache 서버에서)

<VirtualHost *:443> SSLEngine on SSLCertificateFile /path/to/cert.pem SSLCertificateKeyFile /path/to/key.pem </VirtualHost> - VPN 설정 (예: OpenVPN 서버에서)

sudo openvpn --config /etc/openvpn/server.conf - 방화벽 설정 (예: UFW를 사용한 기본 설정)

sudo ufw allow 22/tcp sudo ufw allow 443/tcp sudo ufw enable

TCP는 신뢰성 있는 데이터 전송을 위한 프로토콜로, 보안 측면에서는 한계가 있을 수 있습니다. 특히 공용 네트워크 환경에서는 추가적인 보안 조치를 통해 TCP 통신을 보호하는 것이 중요합니다. 이를 통해 TCP의 신뢰성 있는 데이터 전송 능력을 유지하면서 보안 위협에 대응할 수 있습니다. TCP는 신뢰성 있는 데이터 전송을 보장하지만, 안전하게 (정말 받아야 하는 대상에게) 전달된다고 보장할 수는 없습니다. TCP 자체는 전송된 데이터의 무결성과 순서를 보장하지만, 보안 측면에서 몇 가지 중요한 제한 사항이 있습니다. 이를 보완하기 위해 추가적인 보안 프로토콜과 메커니즘이 필요합니다.

TCP의 한계와 보안 보완

- IP 스푸핑 방지

- ARP 스푸핑 방지: 네트워크 내에서 ARP 스푸핑을 방지하기 위해 정적 ARP 테이블 설정을 고려할 수 있습니다.

- 방화벽 설정: 방화벽을 통해 허용된 IP 주소만 접근할 수 있도록 설정합니다.

- 세션 하이재킹 방지

- TLS/SSL 사용: TCP 세션을 보호하기 위해 TLS/SSL을 사용하여 데이터 암호화와 인증을 보장합니다.

- VPN 사용: 가상 사설망을 통해 안전한 통신 채널을 만듭니다.

- SYN 플러딩 방지

- SYN 쿠키 사용: 서버가 SYN 플러딩 공격에 대응할 수 있도록 SYN 쿠키를 사용합니다.

- Rate Limiting: 방화벽이나 라우터에서 연결 요청의 속도를 제한합니다.

- 데이터 평문 전송 방지

- 암호화 사용: 전송되는 데이터를 암호화하여 기밀성을 보장합니다.

추가 보안 프로토콜

- TLS (Transport Layer Security)

- TLS는 TCP 위에서 동작하며, 데이터 암호화, 무결성 검증, 인증 기능을 제공합니다.

- 이를 통해 TCP의 한계를 극복하고 안전한 데이터 전송을 보장할 수 있습니다.

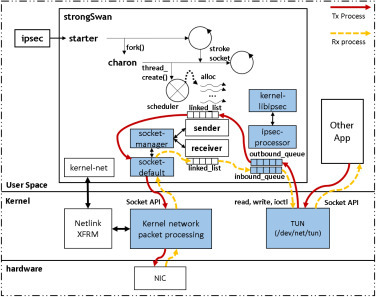

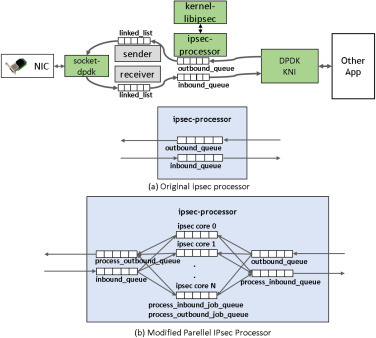

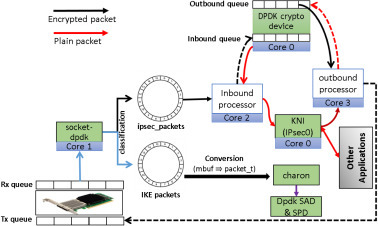

- IPsec (Internet Protocol Security)

- IPsec은 네트워크 계층에서 동작하며, IP 패킷의 암호화와 인증을 제공합니다.

- VPN 구축에 주로 사용되며, 네트워크 트래픽을 안전하게 보호합니다.

- SSH (Secure Shell)

- SSH는 원격 로그인을 위한 프로토콜로, 안전한 터널링과 데이터 암호화를 제공합니다.

- 원격 시스템 관리나 파일 전송 시 안전성을 보장합니다.

예시

- TLS 설정 예시 (Nginx)

server { listen 443 ssl; server_name example.com; ssl_certificate /path/to/cert.pem; ssl_certificate_key /path/to/key.pem; ssl_protocols TLSv1.2 TLSv1.3; ssl_ciphers HIGH:!aNULL:!MD5; } - IPsec 설정 예시 (Linux)

ipsec.conf conn myvpn authby=secret left=192.0.2.1 leftsubnet=192.0.2.0/24 right=203.0.113.1 rightsubnet=203.0.113.0/24 auto=start

TCP는 신뢰성 있는 데이터 전송을 제공하지만, 보안 측면에서는 한계가 있습니다. 이를 보완하기 위해 TLS, IPsec, SSH 등의 추가적인 보안 프로토콜을 사용하여 데이터의 기밀성, 무결성, 인증을 확보할 수 있습니다. 또한 방화벽 설정, 세션 하이재킹 방지, SYN 플러딩 방지 등의 보안 조치를 통해 네트워크를 안전하게 보호해야 합니다.

또다른 보안 메커니즘 SYN 쿠키(SYN Cookies)는 SYN 플러딩 공격을 방지하기 위한 기술로, TCP 연결을 설정할 때 사용됩니다. 이 기술은 서버가 SYN 플러딩 공격으로부터 보호되도록 설계되었습니다.

SYN 쿠키의 동작 원리

SYN 쿠키는 다음과 같은 방식으로 동작합니다.

- SYN 패킷 수신: 클라이언트가 서버에 연결 요청을 위해 SYN 패킷을 보냅니다.

- SYN-ACK 패킷 전송 (쿠키 포함): 서버는 클라이언트의 요청을 확인하고, 클라이언트가 보낸 SYN 패킷에 응답으로 SYN-ACK 패킷을 보냅니다. 이때 서버는 연결 상태를 유지하지 않고, 클라이언트의 ISN(Initial Sequence Number)와 기타 정보를 기반으로 한 쿠키 값을 시퀀스 번호로 포함시킵니다.

- ACK 패킷 수신: 클라이언트는 서버의 응답을 수신하고 ACK 패킷을 보냅니다. 이때 클라이언트가 보내는 ACK 패킷에는 서버가 보낸 시퀀스 번호(쿠키 값)가 포함됩니다.

- 쿠키 검증 및 연결 설정: 서버는 ACK 패킷을 수신한 후, 시퀀스 번호(쿠키 값)를 검증하여 올바른 요청인지 확인합니다. 검증이 성공하면 서버는 실제로 연결을 설정합니다.

SYN 쿠키의 장점

- 자원 절약: 서버는 클라이언트의 SYN 요청을 수신할 때마다 연결 상태를 유지하지 않아도 됩니다. 따라서 대량의 SYN 요청이 있을 경우에도 서버 자원을 절약할 수 있습니다.

- SYN 플러딩 방지: SYN 플러딩 공격을 효과적으로 방지할 수 있습니다. 공격자가 대량의 SYN 패킷을 보내더라도 서버는 연결 상태를 유지하지 않기 때문에 자원이 고갈되지 않습니다.

예시

리눅스 시스템에서 SYN 쿠키를 활성화하는 방법은 다음과 같습니다.

- sysctl 명령을 사용하여 SYN 쿠키 활성화

sudo sysctl -w net.ipv4.tcp_syncookies=1 - sysctl 설정 파일에 추가

/etc/sysctl.conf파일을 열고 다음 줄을 추가하여 부팅 시 자동으로 SYN 쿠키를 활성화합니다.net.ipv4.tcp_syncookies = 1

- 설정을 적용

sudo sysctl -p

SYN 쿠키는 SYN 플러딩 공격을 방지하기 위해 사용되는 보안 메커니즘으로, TCP 연결 설정 시 서버의 자원을 절약하고 공격으로부터 보호하는 데 효과적입니다. 이 메커니즘을 통해 서버는 연결 요청을 유지하지 않고도 클라이언트와의 신뢰할 수 있는 연결을 설정할 수 있습니다.