Goss: 경량화된 인프라 코드 검증 도구로 서버 상태 최적화하기

현대의 서버 관리와 인프라 운영에서는 서버의 상태를 코드로 정의하고 자동화된 방식으로 검증하는 것이 중요합니다. 이러한 요구에 부합하는 여러 도구들이 존재하지만, 그중에서도 Goss는 경량화와 속도에 초점을 맞춘 오픈 소스 도구로 주목받고 있습니다.

Goss는 서버의 상태를 YAML 파일로 정의하고, 이를 기반으로 서버가 기대하는 상태인지 검증할 수 있게 해줍니다. 이는 Chef InSpec이나 Serverspec과 유사한 기능을 제공하지만, 설치와 실행이 빠르고 자원 소모가 적어 효율적인 서버 상태 검증을 가능하게 합니다.

주요 기능 및 장점

- 경량화: Goss는 매우 가벼운 도구로, 설치와 실행이 빠르며 시스템 자원을 거의 소모하지 않습니다.

- 간단한 구문: YAML 파일 형식으로 테스트를 정의하므로, 누구나 쉽게 읽고 쓸 수 있습니다.

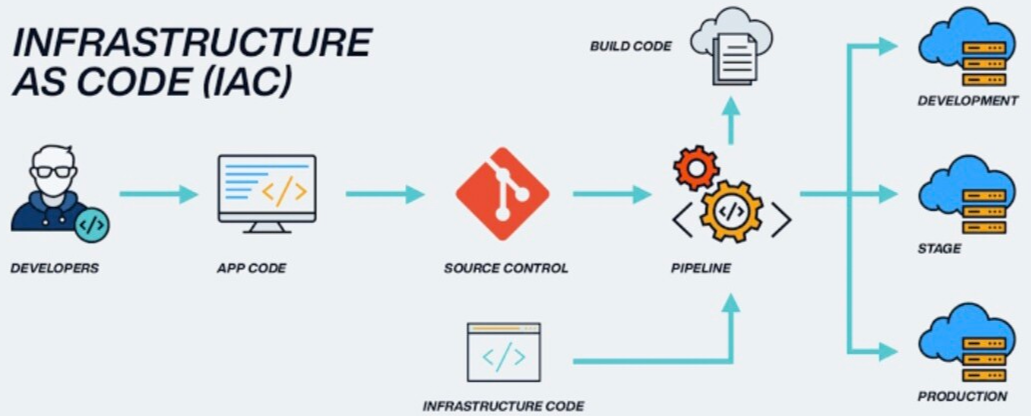

- 빠른 실행 속도: 테스트 실행 속도가 빨라 CI/CD 파이프라인에 적합하며, 배포 시간을 단축시킬 수 있습니다.

- 광범위한 지원: 파일, 디렉토리, 서비스, 포트 등 다양한 테스트 대상을 지원하여 서버의 다양한 측면을 검증할 수 있습니다.

설치 및 기본 사용법

Goss는 다양한 운영 체제에서 쉽게 설치할 수 있습니다.

Linux/macOS

curl -fsSL https://goss.rocks/install | shWindows (PowerShell 사용)

iwr -useb https://goss.rocks/install.ps1 | iex테스트 정의 파일 작성

goss.yaml이라는 파일에 서버 상태를 정의합니다.

file:

/etc/passwd:

exists: true

mode: "0644"

owner: "root"

group: "root"

service:

sshd:

enabled: true

running: true테스트 실행

goss validate위 명령어를 실행하면 Goss는 goss.yaml 파일을 읽어 서버의 상태를 검증합니다.

주요 테스트 항목

Goss를 사용하여 다양한 서버 요소를 검증할 수 있습니다.

파일

file:

/path/to/file:

exists: true

mode: "0644"

owner: "user"

group: "group"

content: "some content"디렉토리

directory:

/path/to/directory:

exists: true

mode: "0755"

owner: "user"

group: "group"서비스

service:

nginx:

enabled: true

running: true포트

port:

tcp:80:

listening: true

ip:

- 0.0.0.0명령어 출력

command:

uptime:

exit-status: 0

stdout:

- ".*up.*"

stderr: []CI/CD 파이프라인 통합

코드 배포 전에 Goss를 사용하여 서버의 상태를 검증함으로써 안정적인 배포를 보장할 수 있습니다. 예를 들어, Jenkins나 GitLab CI/CD 파이프라인에 Goss 검증 단계를 추가하여 배포 전에 서버 설정이 올바른지 확인합니다.

서버 프로비저닝 검증

Ansible, Chef, Puppet 등과 함께 사용하여 서버 프로비저닝 이후의 상태를 검증합니다. 프로비저닝 과정에서 설정된 내용이 실제로 적용되었는지 확인함으로써 설정 오류를 사전에 발견할 수 있습니다.

보안 규정 준수

서버의 보안 설정을 주기적으로 검증하여 규정 준수를 보장합니다. 중요한 보안 설정이 변경되거나 누락되지 않았는지 확인하여 보안 사고를 예방할 수 있습니다.

파일 권한 및 소유권 검증

중요한 파일의 권한과 소유권을 검증하여 무단 접근을 방지합니다. 예를 들어, /etc/shadow 파일이 적절한 권한으로 설정되어 있는지 확인합니다.

file:

/etc/shadow:

exists: true

mode: "0400"

owner: "root"

group: "root"서비스 상태 검증

필수 서비스가 정상적으로 실행 중인지 확인하고, 불필요한 서비스가 비활성화되었는지 검증합니다.

service:

sshd:

enabled: true

running: true

telnet:

enabled: false

running: false포트 상태 검증

필요한 포트만 열려 있는지 확인하여 네트워크 공격 면적을 최소화합니다.

port:

tcp:22:

listening: true

ip:

- 0.0.0.0

tcp:23:

listening: false패키지 및 명령어 검증

설치된 패키지 버전과 명령어 출력을 검증하여 시스템이 예상대로 동작하는지 확인합니다.

package:

openssh-server:

installed: true

versions:

- "1:7.*"command:

"sshd -T":

exit-status: 0

stdout:

- "Protocol 2"Linux에서 Goss 사용 사례

예시: 웹 서버(Nginx) 검증

- Goss 설치

curl -fsSL https://goss.rocks/install | sh - Goss YAML 정의 파일 작성

file: /etc/nginx/nginx.conf: exists: true mode: "0644" owner: "root" group: "root" service: nginx: enabled: true running: true port: tcp:80: listening: true ip: - 0.0.0.0 command: nginx -t: exit-status: 0 stdout: - "nginx: configuration file /etc/nginx/nginx.conf test is successful" stderr: [] - Goss 테스트 실행

goss validate

이 예제에서는 Nginx 웹 서버가 올바르게 설치되고 실행 중인지, 그리고 포트 80이 열려 있는지를 검증합니다.

Windows에서 Goss 사용 사례

예시: IIS 서버 검증

- Goss 설치 (PowerShell 사용)

iwr -useb https://goss.rocks/install.ps1 | iex - Goss YAML 정의 파일 작성

file: C:\inetpub\wwwroot\index.html: exists: true mode: "0644" owner: "Administrators" group: "Administrators" service: W3SVC: enabled: true running: true port: tcp:80: listening: true ip: - 0.0.0.0 command: "C:\Windows\System32\inetsrv\appcmd.exe list site": exit-status: 0 stdout: - "SITE \"Default Web Site\" (id:1,bindings:http/*:80:,state:Started)" stderr: [] - Goss 테스트 실행 (PowerShell 사용)

goss validate

이 예제에서는 IIS 웹 서버가 올바르게 설치되고 실행 중인지, 그리고 포트 80이 열려 있는지를 검증합니다.

macOS에서 Goss 사용 사례

예시: 개발 환경 검증

- Goss 설치

curl -fsSL https://goss.rocks/install | sh - Goss YAML 정의 파일 작성

package: docker: installed: true versions: - "20.10.*" service: com.docker.hyperkit: enabled: true running: true command: docker --version: exit-status: 0 stdout: - "Docker version 20.10.*" stderr: [] - Goss 테스트 실행

goss validate

이 예제에서는 Docker가 올바르게 설치되고 실행 중인지 검증합니다.

Goss의 다양한 사용 사례

- CI/CD 파이프라인에서의 사용: 배포 전에 서버 상태를 검증하여 문제를 사전에 발견하고 배포 중단을 방지합니다.

- 서버 프로비저닝 후 검증: Ansible, Puppet, Chef와 같은 도구와 함께 사용하여 프로비저닝 후 서버의 상태를 검증합니다.

- 보안 설정 검증: 보안 규정을 준수하는지 확인하기 위해 정기적으로 서버의 상태를 검증합니다.

옵션

--format [format]: 출력 형식을 지정합니다. 예를 들어,json,junit,tap등이 있습니다.goss validate --format json--output-file [file]: 결과를 지정된 파일에 저장합니다.goss validate --format json --output-file result.json--vars [file]: 변수 파일을 사용하여 테스트 정의 파일에서 변수를 참조할 수 있습니다.goss validate --vars /path/to/vars.yaml

테스트 검증 결과 관리 방법

Goss의 테스트 검증 결과는 기본적으로 명령어 출력으로 제공되지만, 이를 파일로 기록하거나 다양한 형식으로 출력할 수 있습니다. 대량의 테스트 결과를 효과적으로 관리하기 위해 다양한 접근 방법을 사용할 수 있습니다.

기본 출력

goss validateJSON 형식으로 출력

goss validate --format json > goss_results.jsonJUnit 형식으로 출력

goss validate --format junit > goss_results.xml대량 테스트 결과 관리 방법

1. CI/CD 파이프라인 통합

CI/CD 도구와 통합하여 테스트 결과를 중앙에서 관리하고, 실패한 테스트를 신속히 식별할 수 있습니다.

예시: GitLab CI/CD 설정 파일 (.gitlab-ci.yml)

stages:

- test

test_goss:

stage: test

script:

- curl -fsSL https://goss.rocks/install | sh

- goss validate --format junit > goss_results.xml

artifacts:

paths:

- goss_results.xml2. 로그 관리 시스템 사용

Elastic Stack (ELK)을 사용하여 테스트 결과를 중앙에서 수집하고 시각화할 수 있습니다.

input {

file {

path => "/path/to/goss_results.json"

start_position => "beginning"

sincedb_path => "/dev/null"

}

}

filter {

json {

source => "message"

}

}

output {

elasticsearch {

hosts => ["http://localhost:9200"]

index => "goss-results-%{+YYYY.MM.dd}"

}

}3. 결과 파일 중앙 저장소

결과 파일을 중앙 저장소 (예: AWS S3 버킷)에 저장하여 모든 팀원이 접근할 수 있게 합니다.

aws s3 cp goss_results.json s3://my-bucket/goss_results/$(date +%F)/goss_results.json대량 테스트 관리의 모범 사례

- 자동화된 스케줄링: 정기적인 테스트 실행을 자동화하여 최신 상태를 지속적으로 모니터링합니다.

# 예시: cron 작업 설정 0 2 * * * /usr/local/bin/goss validate --format json > /path/to/goss_results_$(date +\%F).json - 결과 필터링 및 알림 설정: 주요 테스트 실패에 대해 알림을 설정하여 빠르게 대응할 수 있도록 합니다.

예시: Jenkins 설정 파일 (Jenkinsfile)

pipeline { agent any stages { stage('Test') { steps { script { def result = sh(script: 'goss validate --format json', returnStdout: true) if (result.contains('"failed-count": 0')) { currentBuild.result = 'SUCCESS' } else { currentBuild.result = 'FAILURE' slackSend channel: '#alerts', message: "Goss tests failed" } } } } } } - 데이터베이스 관리: 테스트 결과를 데이터베이스에 저장하여 쿼리와 분석을 용이하게 합니다.

예시: Python 스크립트를 사용한 결과 데이터베이스 저장

import json import sqlite3 # JSON 파일 읽기 with open('goss_results.json') as f: data = json.load(f) # SQLite 데이터베이스 연결 conn = sqlite3.connect('goss_results.db') c = conn.cursor() # 테이블 생성 c.execute(''' CREATE TABLE IF NOT EXISTS results ( timestamp TEXT, test_name TEXT, status TEXT ) ''') # 데이터 삽입 for test in data['results']: c.execute("INSERT INTO results VALUES (?, ?, ?)", (data['timestamp'], test['test_name'], test['status'])) # 커밋 및 연결 종료 conn.commit() conn.close()

Goss는 서버의 상태를 코드로 정의하고 검증할 수 있는 강력하고 경량화된 도구입니다. 이를 통해 서버 상태를 지속적으로 모니터링하고, 자동화된 테스트를 통해 신뢰성을 높일 수 있습니다. 또한, 보안 관점에서 Goss를 활용하여 서버의 보안 설정을 주기적으로 검증하면, 보안 사고를 예방하고 규정 준수를 보장할 수 있습니다. 다양한 운영 체제에서 사용 가능한 Goss는 서버 관리의 효율성을 높이고, 인프라 코드의 품질을 향상시키는 데 큰 도움을 줍니다.