Pillar-Capability-Activity 기준 제로트러스트 오버레이(Zero Trust Overlay) 보안 통제

제로트러스트 관련 미국 국방부(DoD)의 제로트러스트 전략과 실행 구조, 특히 보안 통제 항목(NIST SP 800-53)과의 매핑 방식 등 구체적인 기술적 접근과 제로트러스트 오버레이의 개념 정립, 국내 정보보호 업계의 도입 논의, 시사점 및 향후 방향성 중심으로 제로트러스트 구현 전략에서 오버레이 방식의 역할과 필요성을 강조하며, 미국 DoD의 실제 사례와 적용 가능성에 대한 통찰입니다.

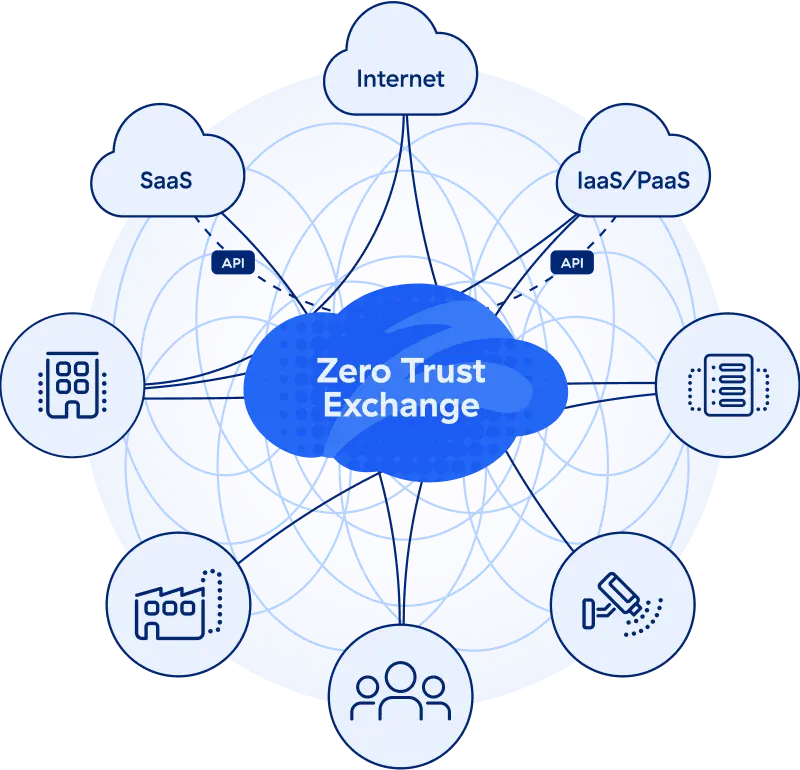

제로트러스트의 개념 및 도입 필요성

- 전통적 경계 보안(Perimeter-based Security)의 한계

- 네트워크 내부는 신뢰, 외부는 불신이라는 이분법적 구조가 더 이상 유효하지 않음

- 제로트러스트(Zero Trust)의 핵심 원칙

- "Never Trust, Always Verify"

- 모든 사용자, 장치, 애플리케이션, 네트워크 접근 요청에 대해 신뢰하지 않고 항상 검증

- 국내 동향

- 제로트러스트 가이드라인 2.0 및 국가망보안체계 가이드라인(N2SF) 발표

- 적용 의지는 높으나 피로감 존재 (도입 난이도, 구체적 사례 부족 등)

제로트러스트 오버레이(Zero Trust Overlay) 개념

1. 개념 정의

- 오버레이(Overlay)는 원래 "무언가를 위에 덮다"라는 의미

- 정보보안에서는 기존 보안 프레임워크(RMF)에 특정 환경(예: 클라우드, NSS)에 필요한 추가 보안 통제 세트

- 제로트러스트 보안을 기존 인프라 위에 겹쳐서 적용하는 방식으로 도입 가능성을 높임

- 기존 인프라(Underlay)를 완전히 교체하지 않고 가상의 보안 계층(Overlay)을 통해 통제를 추가

2. DoD의 정의

"오버레이란 전문가에 의해 합의된 통제 항목(Control)의 집합이다."

— DoD Zero Trust Overlays v1.1

미국 국방부(DoD)의 제로트러스트 오버레이 전략

1. 추진 배경

- 행정명령 EO-14028 (미국 바이든 대통령령)

- 국가보안각서 NSM-8

- 연방기관 대상 제로트러스트 프레임워크 전환 요구

2. 도입 단계

- 전략 수립 (Strategy Definition)

- 아키텍처 정의 (Architecture Definition)

- 실행 로드맵 수립 (Execution Roadmap)

- 보안 통제 적용 (Security Controls Application)

※ 이 네 단계는 "제로트러스트 오버레이의 올바른 이해" 문서에서도 반복 강조됨

DoD 제로트러스트 오버레이 구조

1. 기본 구조

- 3계층 구조: Pillar → Capability → Activity

이 계층을 기준으로 NIST SP 800-53 통제를 매핑

2. 7대 핵심 요소(Pillars)

- 사용자 (User)

- 장치 (Device)

- 애플리케이션 및 워크로드 (Application & Workload)

- 데이터 (Data)

- 네트워크 및 환경 (Network & Environment)

- 자동화 및 오케스트레이션 (Automation & Orchestration)

- 가시성 및 분석 (Visibility & Analytics)

3. 역량(Capability) 정의 및 수준(Level)

- 각 Pillar마다 필요한 보안 역량을 정의하고 두 가지 수준으로 구분

- Target Level: 기본 목표 수준

- Advanced Level: 향상된 성숙 수준

4. 활동(Activity)와 구현 단계

- 각 역량을 실현하기 위한 세부적인 활동(Activity) 정의

- 활동별

- Level (Target/Advanced)

- Phase (I, II 등)

- 적용 범위 (Enterprise, Component)

- 적용 방식 (System, Organization 등)을 지정

NIST SP 800-53의 역할과 통제 항목 매핑

1. NIST SP 800-53 Rev.5 요약

- 문서명: Security and Privacy Controls for Information Systems and Organizations

- 구성

- 20개 통제 그룹(Control Families)

- 323개 기본 통제 항목(Base Controls)

- 1,189개 향상 통제 항목(Control Enhancements)

2. DoD 매핑 방식

- 각 Activity와 NIST SP 800-53 통제 항목 간 매핑을 통해 제로트러스트 구현

- Appendix A: 각 통제 항목을 Pillars에 매핑한 상세 테이블 제공

- Appendix C: 예) 사용자 Pillar에 대한 상세 역량과 관련 통제 항목 정리

예시: 사용자 Pillar → 다중 사용자 인증(MFA)

- 역량: 1.3 다중 사용자 인증

- 매핑된 통제 항목

- IA-2 (사용자 식별 및 인증)

- IA-2(1) (Privileged 계정에 대한 MFA)

- IA-2(2) (Non-privileged 계정에 대한 MFA)

국내 제로트러스트 오버레이 도입 시 고려사항

1. 법령 및 규제 준수

- 각 기관이 준수해야 하는 정보보호 관련 법규와 가이드라인 반영 필수

2. Brownfield 방식 활용

- 기존에 보유한 보안 솔루션 및 인프라를 최대한 활용

- 새로운 보안 체계 도입 시의 조직적 부담을 줄이는 전략

3. 상향식(Bottom-up) 접근 방식

- 국내에서는 각 벤더가 보유한 솔루션의 기능을 통제 항목과 매핑하는 방식이 일반적

- 예시: 지니언스 NAC, ZTNA, EDR 기능을 N2SF 통제 항목과 비교 분석

계층적 비교: 미국 vs. 한국

| 계층 | 미국 DoD (Top-down) | 국내 (Bottom-up) |

|---|---|---|

| 최상위 법체계 | EO, NSM | 정보통신망법, 개인정보보호법 등 |

| 보안 도메인 | Zero Trust 7 Pillars | N2SF, 제로트러스트 가이드라인 |

| 프레임워크 | DoD Zero Trust Strategy | RMF 기반 가이드 |

| 보안 역량 | Capability | 기능 기반 해석 |

| 보안 기능 | 세부 Activity | 벤더 제품 기능 |

| 솔루션/제품 | 구현 도구 | NAC, EDR, ZTNA 등 |

이 비교는 국내 컨설팅과 표준 프레임워크 정립을 위한 방향 제시에 중요

향후 전망 및 시사점

- 제로트러스트 오버레이는 현실적인 전환 전략으로 기존 인프라 활용과 단계적 보안 강화를 가능하게 함

- DoD 사례는 국내 공공 및 민간기관이 구체적인 실행계획을 수립하는 데 모범 모델

- 국내에서는 벤더 중심의 상향식 접근이 기술 기능과 통제를 이해하고 일치시키는 데 유효

- 컨설팅 영역에서는 '법-도메인-프레임워크' 상위 계층의 매핑에 대한 수요 증가 예상

- 오버레이를 중심으로 제로트러스트 구현 컨설팅, 진단, 역량 검증 시장 형성 가능

주요 인용 및 강조

- "오버레이란 전문가에 의해 합의된 통제항목(Control)의 집합" – DoD Zero Trust Overlays

- "Never Trust, Always Verify" – 제로트러스트의 핵심 원칙

- "기존 솔루션 및 서비스를 활용하는 Brownfield 방식이 중요하다" – 제로트러스트 오버레이의 올바른 이해

- "국내는 하향식보다 상향식 접근이 활발하다", "컨설팅 시장 기회로 확장 가능하다"

Pillar 별 세부 Capability-Activity-NIST Control 전체 매핑표를 참고할 수 있습니다.

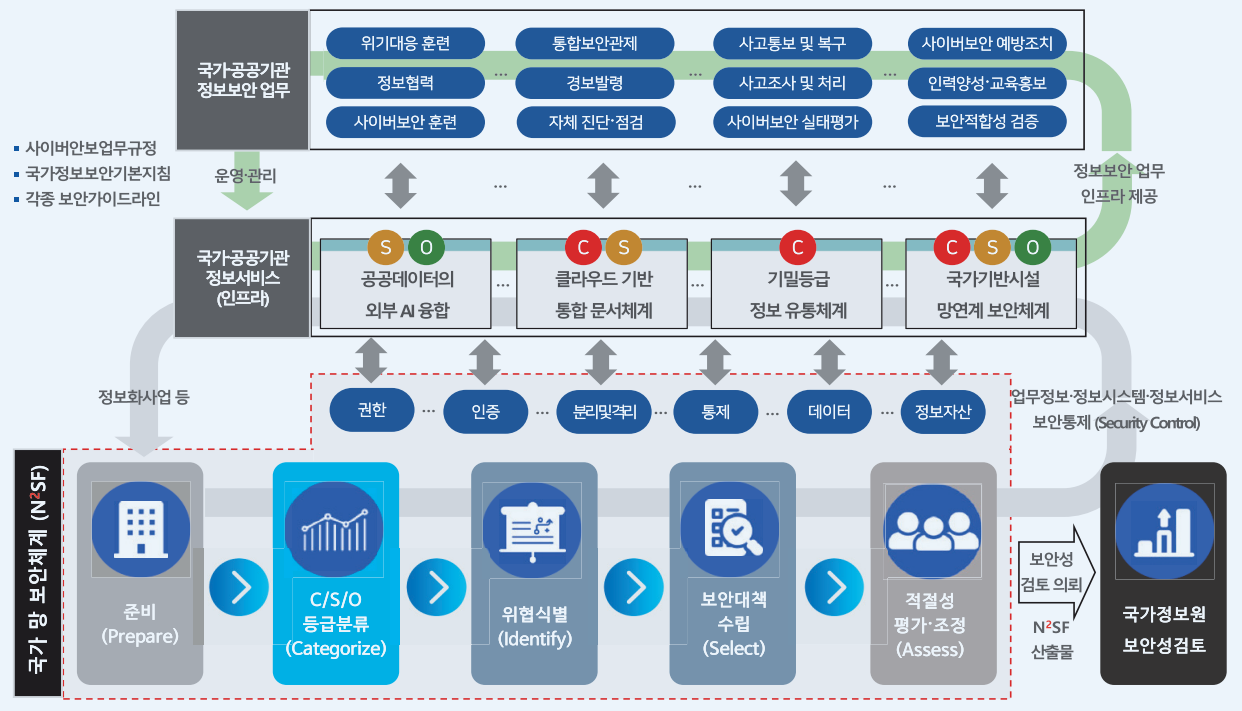

다음은 국가정보원이 발표한 국가망 보안체계(N²SF: National Network Security Framework) 가이드라인에 대한 프레임워크로, 공공데이터의 활용 촉진과 보안성 확보를 동시에 달성하기 위한 새로운 보안 정책 체계를 정부 전산망의 효율적 분류와 보안통제를 핵심으로 합니다.

배경 및 정책 목표

국정원은 공공데이터의 개방 확대와 보안성 유지의 균형을 맞추기 위해 N²SF 가이드라인을 발표했습니다.

- 국가·공공기관이 보유한 데이터를 안전하게 분류 및 보호

- 동시에 효율적인 공유와 활용을 가능케 하여 디지털 정부 혁신을 지원합니다.

N²SF의 핵심 개념

데이터 등급 분류 체계: C/S/O

업무정보를 3단계 등급으로 분류하여 각 등급에 맞는 보안통제를 차등 적용합니다.

| 등급 | 의미 | 적용 기준 |

|---|---|---|

| C (Classified) | 기밀 정보 | 국가기밀, 보안등급 정보 등 |

| S (Sensitive) | 민감 정보 | 개인정보, 내부 업무자료 등 |

| O (Open) | 공개 정보 | 일반 공공데이터 등 누구나 접근 가능 |

※ 등급 분류 기준은 「정보공개법」과 기타 관련 법령에 따라 판단됩니다.

적용 절차 (5단계)

N²SF의 보안체계는 다음과 같은 절차로 적용됩니다.

- 준비 단계 – 적용 범위 및 조직 현황 점검

- 등급 분류(C/S/O) – 정보 중요도에 따른 분류

- 위협 식별 – 내·외부 위협 요소 파악

- 보안대책 수립 – 등급별 통제 항목 선정 및 기술 적용

- 적절성 평가 및 조정 – 국정원 등 전문가에 의한 평가 및 보완

6대 보안통제 항목

각 기관은 다음의 6가지 보안통제 항목(Security Control Area)을 등급별로 차등 적용해야 합니다.

- 권한: 최소 권한 원칙 적용, 역할 기반 권한 관리(RBAC)

- 인증: 2FA, MFA 등 사용자 인증 강도 조절

- 분리 및 격리: 네트워크 분리, 논리적·물리적 격리

- 통제: 접근 제어, 모니터링, 로그 관리 등

- 데이터: 암호화, 무결성 검증, 전송보안

- 정보자산: 자산 식별 및 보호, 수명주기 관리

※ 각 항목은 부록1에서 구현방식 및 기술수단과 함께 세부적으로 설명됩니다.

정보서비스 모델

N²SF는 8가지 정보서비스 모델을 정의하여 실제 환경에 보안모델을 적용하는 사례를 제시합니다.

- 인터넷 단말 기반 문서 편집

- 생성형 AI 기반의 업무 보조 활용

- 외부 클라우드를 활용한 협업

- 업무용 단말에서의 인터넷 사용

- 공공데이터와 외부 AI의 융합 분석

- 연구 목적으로 특화된 단말 환경

- 개발 환경의 효율성과 보안 동시 확보

- 클라우드 기반의 통합 문서 시스템

모델별로 보안 등급(C/S/O)에 따른 세부 보안 가이드가 마련되어 있습니다.

보안 담당자 점검 포인트

보안관리자 및 시스템 설계자는 다음 사항을 반드시 고려해야 합니다.

- 🔎 정보 중요도 평가 기준을 내재화할 것

- 📚 보안통제 항목별 적용 기준표를 활용하여 등급에 따라 설계

- 🛠️ 신기술 도입 시 (예: AI, 클라우드) N²SF 정보서비스 모델을 참조할 것

- 📤 공공데이터 개방 시 반드시 등급 재분류 및 통제 확인

- 📝 보안대책 수립 후에는 국정원에 보안성 검토 의뢰 및 피드백 반영

참고 및 활용 사례

- 지자체: O등급 데이터 기반으로 시민참여형 플랫폼 개방 시 활용

- 공공기관: 외부 SaaS 도입 시 S등급 이상 정보 분리 및 격리

- 교육기관/연구소: 연구 단말에서 신기술 도입 시 C/S 분리환경 설계

출처 : 국가사이버안보센터

국가정보원의 N²SF 가이드라인은 단순한 ‘보안강화’가 아니라, 안전하면서도 개방적인 데이터 활용을 지향하는 보안 패러다임의 전환입니다. 기관의 정보보호 책임자는 이 가이드를 내부 정책 및 시스템 설계에 적극 반영하여, 보안과 활용성의 균형을 실현해야 합니다.

오버레이 네트워크(Overlay Network)는 실제 물리적인 네트워크 위에 가상의 네트워크를 소프트웨어적으로 구성한 것입니다. 이는 서로 다른 위치나 네트워크 환경에 있는 장치들을 하나의 논리적 네트워크처럼 연결해줍니다. 예시로는 VPN, SD-WAN, 클라우드 간 네트워크 연동 등이 있으며, 이 중에서도 WireGuard 기반 오버레이 네트워크는 빠르고 안전한 연결로 주목받고 있습니다.

왜 필요한가요?

1. 지리적으로 분산된 환경

- 회사 인프라가 온프레미스와 클라우드, 여러 지점에 나뉘어 있는 경우, 이들을 하나의 보안 네트워크로 묶는 것이 어렵습니다.

2. 동적 인프라와 자동 확장

- Kubernetes, Auto-scaling 같은 환경에서는 IP가 수시로 바뀌고, 네트워크 경계가 명확하지 않습니다.

3. 보안이 필요한 서비스 간 통신

- 내부 서비스 간에도 암호화된 통신 채널을 요구합니다.

- 보안 정책(예: Dev 팀은 DB 접근 불가 등)을 논리적으로 분리해서 적용해야 합니다.

4. 기존 네트워크 구조의 복잡성

- 방화벽, 라우팅, NAT 설정 등 복잡한 네트워크 구성을 반복적으로 관리해야 합니다.

- 여러 클라우드(VPC, VNet 등)나 데이터센터 간의 연결은 비용과 관리 측면에서 부담이 큽니다.

오버레이 네트워크의 해결 방식

오버레이 네트워크는 다음과 같은 방식으로 위 문제를 해결합니다.

| 기능 | 설명 |

|---|---|

| 가상 네트워크 | 서로 다른 환경을 하나의 가상 네트워크로 통합 |

| 암호화된 터널 | TLS/WireGuard 기반의 안전한 통신 |

| 자동 라우팅 | 네트워크 간 연결 설정 자동화 |

| 정책 기반 제어 | 접근 권한, 트래픽 제한 등을 정책으로 정의 |

| 네트워크 추상화 | 물리적 네트워크와 분리된 논리적 구성을 통해 빠른 적용 가능 |

오버레이 네트워크 구성을 무엇으로 하나요?

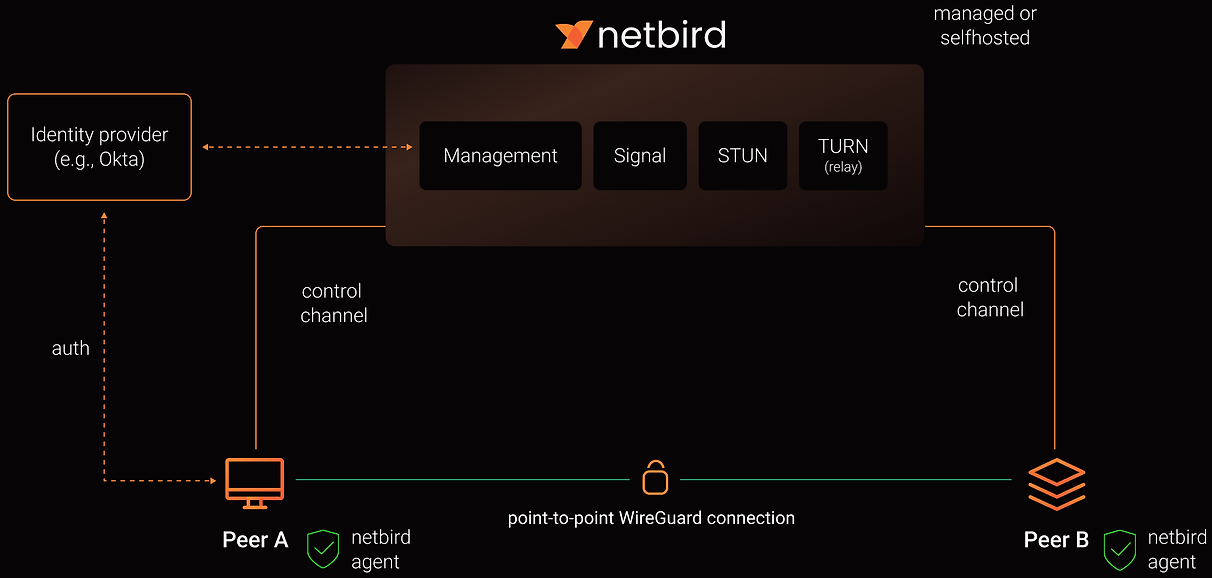

NetBird는 WireGuard 기반으로 다음과 같은 기능을 제공합니다.

1. 자동화된 네트워크 구성

- 중앙 대시보드 또는 CLI를 통해 간편하게 네트워크 생성

- 각 피어(Peer) 간 자동 연결 및 키 교환 수행

2. 접근 정책 기반 제어

- 피어 그룹 간 허용할 트래픽, 포트, 조건 등을 정책으로 관리

- 포스처 체크 기능으로 단말 상태 기반 접근 제한 가능 (예: OS, 위치, 클라이언트 버전 등)

3. Kubernetes 및 클라우드 환경 연동

- NetBird 에이전트를 컨테이너로 배포하고 HPA, Operator 등을 통해 자동 확장 및 관리 가능

- 각 Pod에 도메인 이름 자동 할당 (DNS 관리)

4. 라우팅 및 DNS 기능 내장

- 특정 네트워크 또는 외부 도메인으로 트래픽을 라우팅

- 스플릿 DNS, 프라이빗 DNS, Match domain 설정 등을 통한 유연한 이름 해석 지원

5. 크로스 클라우드 및 하이브리드 환경에 적합

- AWS, GCP, Azure, 온프레미스 간 네트워크 연결을 쉽게 구현

- 라우팅 피어 설정을 통해 사설 네트워크와도 통합

오버레이 네트워크는 현대 IT 인프라에서 복잡한 네트워크 구성을 단순화하고, 보안성과 유연성을 동시에 확보할 수 있게 해줍니다. NetBird는 이를 자동화, 보안 정책, 다양한 환경 통합 관점에서 쉽고 강력하게 구현할 수 있는 대표적인 솔루션입니다. WireGuard 기반의 현대적인 VPN 솔루션으로, 보안성과 성능을 동시에 제공하는 Zero Trust 접근 제어를 구현하는 데 활용되고 있습니다.

Netbird는 https://netbird.io를 통해 접속할 수 있으며, WireGuard 프로토콜을 기반으로 하는 VPN 솔루션입니다.

주요 특징은 다음과 같습니다.

- WireGuard 기반

Netbird는 경량화되고 보안성이 뛰어난 WireGuard 프로토콜을 사용하여 높은 성능과 낮은 지연 시간을 제공합니다. - Zero Trust 모델 통합

사용자별 최소 권한 원칙을 적용하고, 접근 요청을 실시간으로 검증함으로써 내부자 위협과 외부 공격을 동시에 방어할 수 있습니다. - 클라우드 및 온프레미스 지원

다양한 인프라 환경(클라우드, 사내망 등)에 쉽게 적용 가능하며, 확장성과 유연성이 뛰어납니다. - 자동 피어 간 연결 관리

Peer 간 직접 연결을 자동으로 설정하며 NAT traversal(네트워크 간 통신)을 자동 처리해 복잡한 네트워크 설정이 필요 없습니다.

해당 솔루션은 Yelp에서도 도입되어, 보안성 강화와 동시에 기존 VPN 대비 성능이 향상되었다는 평가를 받고 있습니다.

보안 활용 가이드

내부 사용자에게 제시할 수 있는 보안 점검 포인트는 다음과 같습니다.

- 접근 권한 최소화 정책 적용

- 모든 사용자는 기본적으로 차단 상태에서 업무에 필요한 리소스만 접근 허용.

- 각 피어 인증을 위해 WireGuard 키 쌍 및 Netbird 관리 콘솔을 활용.

- 정책 기반 접근 제어

- IP, 사용자 그룹, 위치, 시간대 등을 기반으로 한 세분화된 정책 설정.

- 로그 및 감사

- Netbird는 접근 로그를 제공하며, 이를 통해 이상 접근 탐지 및 대응 가능.

- SIEM 또는 중앙 로그 관리 시스템과 연동해 통합 모니터링 가능.

- 서버 측 보안 설정

- WireGuard 설정 파일이 저장된 경로의 접근 제어.

- 서버 간 연결 시 TLS 사용 권장.

유사 솔루션과의 비교

| 솔루션 | 기반 프로토콜 | 특징 | 주 용도 |

|---|---|---|---|

| Netbird | WireGuard | Peer-to-Peer 기반, Zero Trust, 자동 연결 관리 | 현대적인 내부 네트워크 대체 |

| Tailscale | WireGuard | 클라우드 통합 용이, 개인/소규모 팀에 적합 | 간편한 원격 접속 |

| OpenVPN | 자체 프로토콜 | 범용성 높음, 오래된 방식 | 기존 VPN 환경 유지 |

| ZeroTier | 자체 네트워크 스택 | Layer 2 수준의 연결, 분산 네트워크에 적합 | IoT / 게임 / 분산망 |

Netbird는 특히 보안성과 성능을 동시에 고려해야 하는 기업 환경에서 매우 유용하며, Zero Trust 접근제어를 쉽게 구현할 수 있는 도구로 평가받고 있습니다. Netbird는 WireGuard VPN을 기반으로 실제 물리적 단말기와 시스템을 안전하게 연결하고, 그 위에 논리적인 네트워크(Overlay Network)를 구성하여 ACL 기반의 접근 제어 정책(Access Control List)을 중앙에서 관리할 수 있도록 지원합니다.

아래는 Netbird 구조와 동작 방식, 그리고 보안 관점에서의 구성 모델입니다.

Netbird 구조 및 동작 원리

1. WireGuard 기반의 P2P 네트워크 구성

- 각 단말기(PC, 서버, IoT 등)는 Netbird Agent를 설치하면 WireGuard를 통해 터널링 설정을 자동으로 구성합니다.

- NAT 환경에서도 연결이 가능하며, P2P 연결을 우선 시도하고 실패 시 TURN을 통한 릴레이 방식으로 통신합니다.

- 이 때 구성되는 네트워크는 논리적 내부 네트워크(Overlay)이며, 물리적 위치와 무관하게 동일한 서브넷 내 장비처럼 동작합니다.

2. Central Management Plane (Netbird 관리 서버)

- 중앙 서버 또는 SaaS 방식의 Netbird 콘솔을 통해 등록된 피어(단말)를 식별하고, 그룹화하며 정책(ACL)을 설정합니다.

- WireGuard 공개키 기반으로 피어 인증 및 통신 암호화가 진행됩니다.

3. ACL(Access Control List) 정책 관리

- 각 단말(피어)은 Netbird 내부에서 논리적 네트워크 주소(예:

100.x.x.x)를 할당받고, - 관리자는 “어떤 피어(그룹)가 어떤 피어(그룹)과 통신할 수 있는지”를 정책 기반으로 제어합니다.

- 예:

Engineering Group은Database Group과 통신 가능, 하지만HR Group은 불가.

보안 아키텍처 구성 예시

예시: 본사 ↔ 지사 ↔ 원격근무자 ↔ IDC 서버

- Agent 설치

- 모든 장비(노트북, 사내 서버, 지사 서버, IDC 서버)에 Netbird Agent 설치

- WireGuard 인터페이스 자동 구성

- 각 장비에

netbird0와 같은 WireGuard 인터페이스 자동 생성 (100.64.0.x같은 사설 주소 할당)

- 각 장비에

- 접근 정책 설정 (ACL Rule 예시)

dev-laptops그룹 →dev-servers그룹: 허용hr-laptops그룹 →finance-db그룹: 차단remote-clients그룹 →internal-git그룹: 제한된 포트만 허용 (예: 22, 443)

- 추가 보안요소

- WebUI 기반 정책 감사 및 추적 가능

- 2FA로 Netbird 대시보드 접근 보호

- SSO 및 IDP 연동 가능 (Google, Okta, etc.)

장점 정리

| 항목 | 설명 |

|---|---|

| 보안 | WireGuard 기반 암호화, Peer-to-Peer 통신, 최소 권한 정책 적용 가능 |

| 유연성 | 물리적 위치 무관, 논리적 네트워크 구성 가능 |

| 확장성 | 신규 단말기 추가 시 콘솔 등록만으로 자동 연결 |

| 운영 효율 | 중앙 정책 관리로 수백 대 단말도 통합 제어 가능 |

활용 팁

- 신규 단말기 등록 시 기본 정책은 “차단”으로 설정 후, 필요한 통신만 허용 (Whitelist 방식).

- 정기적으로 ACL 룰을 감사하여 불필요한 연결 제거.

- 통신 로그를 외부 SIEM (예: Wazuh, Elastic)과 연동하여 분석 기반 위협 탐지 수행.

Netbird는 Kubernetes(K8s) 목적과 작동 방식이 다르지만, "논리적인 추상화와 중앙 제어"라는 개념에서는 유사한 점이 있습니다. 아래에 두 시스템을 구성 방식, 목적, 제어 방식, 보안 등 여러 측면에서 비교합니다.

개념 비교: Netbird vs Kubernetes

| 구분 | Netbird | Kubernetes |

|---|---|---|

| 주 목적 | 물리/가상 장비 간 보안 네트워크 연결 | 컨테이너화된 애플리케이션의 오케스트레이션 |

| 핵심 기능 | WireGuard 기반 VPN으로 장비 간 보안 터널 생성 및 ACL 제어 | 컨테이너 배포, 스케줄링, 스케일링, 로드밸런싱 등 서비스 운영 자동화 |

| 논리적 구성 단위 | 피어(Peer), 그룹, 논리 네트워크 주소(예: 100.x.x.x) | Pod, Deployment, Namespace, Service 등 |

| 물리적 자원 활용 방식 | 다양한 위치의 장비들을 하나의 네트워크처럼 연결 | 노드(서버)들을 하나의 클러스터로 묶음 |

| 보안 모델 | Zero Trust, ACL 기반 접근 제어 | RBAC, 네트워크 정책, Pod 보안 정책 |

| 확장성/자동화 | 단말 자동 등록, P2P 자동 연결 구성 | 자동 확장, 셀프힐링, 롤링 업데이트 등 운영 자동화 |

| 구성 방식 | WireGuard 터널 위에 오버레이 네트워크 | Container Runtime 위에 Pod를 배포해 클러스터 구성 |

비유적 이해

Netbird는 마치 "전 세계 흩어진 물리 장비들을 하나의 가상 스위치에 연결해놓고, ACL로 누구랑 이야기할 수 있을지 결정하는 것"

Kubernetes는 "하나의 거대한 컴퓨터처럼 여러 노드를 묶고, 앱을 자동으로 배치, 관리하는 중앙 제어 시스템"

즉,

- Netbird는 “물리적인 자산을 논리적으로 하나의 보안 네트워크에 묶는 방식”에 해당

- Kubernetes는 “논리적으로 묶인 자산 위에 서비스 레벨을 자동 운영”하는 플랫폼

보안 및 관리 차이

| 항목 | Netbird | Kubernetes |

|---|---|---|

| 보안통신 | WireGuard 기반 터널링 (암호화 통신) | Pod 간 네트워크는 평문(RBAC/네트워크 정책 필요) |

| 중앙 통제 | Web UI / CLI를 통한 ACL 관리 | kubectl, kube-apiserver 기반 전체 컨트롤 |

| 위협 모델 | 외부/내부 불법 접근 방지 | 내부 서비스 간 권한 분리 및 보안 구성 필요 |

| 가시성 | 어떤 장비가 누구와 연결 가능한지 시각화됨 | 어떤 Pod가 어디서 어떤 포트를 쓰는지 파악 필요 |

정리

| 질문 | 답변 |

|---|---|

| Netbird는 베어메탈 장비들을 논리적으로 연결해주는 Kubernetes 같은 역할인가요? | 네, 네트워크 레벨에서는 맞습니다. Netbird는 Kubernetes가 노드와 컨테이너를 논리적으로 묶는 것처럼, 장비들을 논리적인 네트워크로 묶고 보안 통제할 수 있게 해줍니다. |

| 하지만 Kubernetes처럼 워크로드를 스케줄하거나 자동 운영하진 않죠? | 맞습니다. Netbird는 "네트워크 기반 제어"에 집중되어 있으며, 앱 운영 수준의 제어는 Kubernetes 역할입니다. |

이런 경우 Netbird가 유용합니다

- 지사, IDC, 원격근무 장비 등을 하나의 Zero Trust 네트워크로 묶고 싶을 때

- Kubernetes 클러스터 외부에 있는 시스템들과 보안 통신을 구성하고 싶을 때

- 대규모 물리 단말기를 대상으로 ACL 제어 정책을 적용하고 싶은 경우

또한, Netbird는 Kubernetes의 네트워크 오버레이 모델이나 AWS의 NACL(Network ACL) 개념과 상당히 유사한 측면이 있습니다. 물론 용도나 추상화 수준, 구현 위치가 다르지만, “가상 네트워크화 + 접근 제어”라는 측면에서는 공통점이 많습니다.

아래에서 Netbird를 Kubernetes 네트워크 모델 및 AWS NACL/VPC 보안 모델과 구조적으로 비교합니다.

Netbird vs Kubernetes 네트워크 + 네트워크 정책

| 항목 | Netbird | Kubernetes |

|---|---|---|

| 네트워크 구성 방식 | WireGuard 기반 Overlay | CNI(Container Network Interface) 기반 Overlay |

| IP 할당 방식 | Netbird 자체 주소 (100.x.x.x) |

CNI 플러그인에 따라 Pod별 IP 할당 (예: Calico, Flannel) |

| 접근 제어 방식 | ACL (Peer → Peer 통신 허용/차단) | 네트워크 정책 (NetworkPolicy) 기반 Pod 간 통신 제어 |

| 기본 정책 | 기본적으로 “모두 허용” 또는 “모두 차단” 설정 가능 | 기본적으로 모든 Pod 간 통신 허용 (NetworkPolicy 없으면) |

| 인증 방식 | WireGuard 키 기반 피어 인증 | 없음 (K8s는 IP 기반, 네트워크 레벨) |

| 암호화 | 전 구간 WireGuard 암호화 | 기본은 평문, 암호화하려면 추가 구성 필요 (예: mTLS) |

| 목적 | 물리/가상 장비 간 보안 연결 및 접근 통제 | 클러스터 내부 Pod 간 통신 제어 및 보안 분리 |

비유적 설명

Netbird는 “서버 단위의 NetworkPolicy를 구성하는 K8s”와 같다고 보실 수 있습니다.

Netbird vs AWS VPC + NACL + SG(Security Group)

| 항목 | Netbird | AWS 구성요소 |

|---|---|---|

| 가상 네트워크 구성 | WireGuard 기반 Overlay 네트워크 | VPC: Virtual Private Cloud |

| 논리적 IP 부여 | Netbird 네트워크 내 할당 (100.x.x.x) |

VPC 내 서브넷 할당 (10.0.0.0/16 등) |

| 접근 제어 계층 | ACL 기반 Peer-to-Peer 제어 | NACL (Subnet 레벨), Security Group (인스턴스 레벨) |

| 기본 정책 구성 | Allow/Deny 룰 구성 | Stateless NACL / Stateful SG |

| 보안 로그 및 추적 | 연결 시도/거절 추적 가능 | VPC Flow Logs, CloudTrail |

| 인터페이스 유형 | 실제 물리/가상 장비에 netbird agent 설치 | ENI (Elastic Network Interface) 기반 네트워크 구성 |

유사성 요약

Netbird → AWS의 VPC 오버레이 역할

Netbird ACL → AWS NACL(Security Group 역할에 더 가까움)

공통 키워드: Overlay Network + 정책 기반 통제

| 개념 | 설명 |

|---|---|

| Overlay Network | 실제 네트워크 위에 가상의 네트워크를 구성하여 주소 및 라우팅 분리 |

| 접근 제어 정책 | IP/그룹/역할 기반으로 허용 또는 차단하는 정책 구성 |

| 보안 목적 | 서비스 간 격리, 최소 권한 통신, 외부 위협 차단 |

| Zero Trust 연계 | “신뢰하지 말고 검증하라” 철학 기반으로 동작하는 구조 (Netbird는 이 부분을 명시적으로 강조함) |

정리

| 질문 | 답변 |

|---|---|

| Netbird는 K8s나 AWS처럼 네트워크 가상화 + 통제를 제공하나요? | 그렇습니다. Netbird는 WireGuard 기반 오버레이 네트워크를 구성하고, ACL을 통해 논리적인 접근 제어를 수행하므로, K8s CNI + NetworkPolicy, 또는 AWS VPC + NACL/SG 모델과 유사합니다. |

| 서버 또는 장비 단위로 제어하는 SecurityGroup 같은 느낌인가요? | 네, 정확히는 각 장비(Peer) 단위에 보안그룹을 붙여 관리하는 구조로 이해하시면 좋습니다. |

| 차이점이 있다면? | Netbird는 네트워크 자체에 대한 추상화에 집중하며, AWS나 K8s는 서비스/애플리케이션 배포와 운영에 더 많은 기능이 추가되어 있습니다. |

보안 및 Infra 실전 팁

- Kubernetes 클러스터 외부에 있는 리소스를 보호하고 싶다면?

→ Netbird로 연결하고 ACL로 접근 통제하세요. - 멀티클라우드 간 네트워크를 일관되게 관리하고 싶다면?

→ Netbird로 오버레이를 구성하고 중앙에서 일괄 통제하세요. - VPN이 번거롭고 유연하지 않다면?

→ Agent 설치만으로 구성되는 Netbird는 매우 효율적입니다.

NetBird를 사용하여 두 기기 사이에 보안 사설 네트워크를 구축하는 방법으로 예를들어 Macbook과 AWS의 Linux EC2 노드에 NetBird 설치, 연결할 수 있습니다. 사용자는 데스크톱 UI 또는 명령줄 인터페이스를 통해 노트북을 등록하고, 서버의 경우 설정 키를 사용하여 등록하는 방법으로, 최종적으로 두 기기 간의 WireGuard 연결을 검증하고, 네트워크 접근 정책 설정합니다.

이렇듯 NetBird는 WireGuard® 기반의 오버레이 네트워크로, 안전한 장치 간 연결과 세밀한 접근 제어를 제공합니다. 클라우드, 온프레미스, Kubernetes 환경을 아우르며, 자동화된 배포 및 유연한 보안 구성을 지원합니다.

Kubernetes 통합 및 자동화

- 자동 확장 환경 지원: HPA와 함께 CPU 사용률에 따라 Pod 자동 증가

- NetBird Operator를 Helm 또는 매니페스트로 설치 가능

- DNS 라벨 기능(v0.27.0)

- 여러 Pod를 동일 도메인으로 접근 가능 (

netbird.io/extra-dns-labels) - DNS 라운드 로빈 로드 밸런싱 제공

- 여러 Pod를 동일 도메인으로 접근 가능 (

네트워크 및 라우팅 기능

- 대시보드를 통한 네트워크 생성 및 관리

- 라우팅 피어

- Linux 머신만 지정 가능

- 고가용성(HA) 라우팅 그룹 구성 가능

- 스플릿 DNS 및 프라이빗 네임서버 설정 가능

- DNS 라우팅: 특정 도메인 쿼리를 지정 네임서버로 라우팅

❗ v0.30.0 변경사항: 라우팅 클라이언트는 자신이 시작한 트래픽에 대한 응답만 허용 (Masquerade 활성화 필요)

접근 제어 및 보안

- 접근 정책 기반 제어

- 송수신 그룹, 프로토콜, 포트, 포스처 체크 기반

- 기본 정책(Default)은 전체 피어 통신 허용

- 포스처 체크

- 위치, OS, 실행 프로세스, 클라이언트 버전 등 조건 설정 가능

- 예: 192.168.1.0/24 서브넷 접근 제한 설정

- 설정 키

- 자동 등록용 키 생성 가능 (만료, 횟수 제한, 그룹 자동 할당 등)

- MSP 포털

- 멀티 테넌트 계정 관리

- DNS TXT 레코드를 통한 도메인 소유권 인증

모니터링 및 문제 해결

- 트래픽 이벤트 로그 제공

- 플로우 ID, 소스/대상 IP, 정책 ID 등 포함

- CLI 도구

netbird status -d: 연결 상태 및 네트워크 정보 조회netbird debug: 디버그 번들 생성netbird networks select: 네트워크 활성화

- 진단 도구

curl,ping,resolvectl,ip route등 활용- 사용자 공간 WireGuard 실행 및 문제 분석 팁 포함

설치 및 통합 기능

- 멀티 플랫폼 지원: Linux, Windows, macOS, Android, Synology, MikroTik 등

- Zitadel 기반 IdP 통합 및 SSO/MFA 지원

- MDM 연동: Kandji, Jamf Pro 활용한 구성 배포

- Terraform 지원

- 서버리스 환경 실행 지원 (제한 있음)

기타 기능

- Post-Quantum Cryptography (Rosenpass) 옵션 제공

- BSD-3-Clause 오픈소스 라이선스

- GitHub 저장소 제공

- 마이그레이션 시 유용한 워크로드 유지 예시 포함

- SSH 포트 노출 없이 원격 접근 가능

NetBird는 Kubernetes 및 클라우드 환경에 최적화된 보안 네트워크 솔루션으로, 자동화, 세밀한 접근 제어, 통합 관리, 문제 해결 기능이 강력합니다. 제로 트러스트 네트워크, 하이브리드 클라우드, MSP 운영 환경 등에서 매우 효과적인 도구입니다.