기업에서 시나리오 기반 위험평가를 수행할 때, 최신 보안 트렌드를 반영하는 것이 중요합니다. IT 기업의 경우, 다음과 같은 다양한 시나리오를 고려할 수 있습니다.

- 사이버 공격 시나리오

- 랜섬웨어 공격: 회사의 중요 데이터가 암호화되고, 해커들이 복호화 키를 요구하는 상황.

- 피싱 공격: 직원들이 정교한 소셜 엔지니어링을 통해 개인정보를 탈취당하는 경우.

- DDoS 공격: 회사의 웹사이트나 서비스가 대규모 분산 서비스 거부 공격을 받아 접속 불가 상태가 되는 상황.

- 내부 위협 시나리오

- 직원에 의한 데이터 유출: 내부자가 의도적 혹은 실수로 중요한 기업 데이터를 외부로 유출하는 경우.

- 잘못된 데이터 관리: 직원이 데이터 보안 정책을 따르지 않아 발생하는 보안 사고.

- 기술적 취약점 시나리오

- 소프트웨어 취약점: 시스템에서 발견되지 않은 취약점을 통해 공격자가 침입하는 상황.

- 하드웨어 결함: 하드웨어의 물리적 결함이나 설계상의 오류로 인한 보안 위험.

- 자연재해 및 물리적 위협 시나리오

- 자연재해: 지진, 홍수, 화재 등 자연재해로 인한 데이터 센터의 손상.

- 물리적 침입: 무단 침입자가 물리적으로 기업의 시설에 접근하여 기기를 도난하거나 데이터를 손상시키는 경우.

- 규제 및 법적 위험 시나리오

- 규제 변경: 개인정보 보호법이나 사이버보안 규제가 변경되어 기존의 보안 체계가 더 이상 적합하지 않게 되는 상황.

- 법적 분쟁: 데이터 보호 관련 법률 위반으로 인한 법적 분쟁이나 제재.

이러한 시나리오를 통해 기업은 다양한 위험 요소를 식별하고, 각 시나리오에 대한 대응 계획을 수립할 수 있습니다. 이 과정에서 중요한 것은 각 시나리오가 현실적이고, 회사의 IT 인프라, 비즈니스 모델 및 산업 특성을 반영해야 한다는 점입니다.

각 시나리오별로 침해단계를 고려하여 보안을 적절히 하고 있는지 체크해야 할 주요 포인트를 정리하겠습니다. 이를 위해 침해단계를 '예방', '탐지', '대응', '복구'의 네 단계로 나누어 각 시나리오에 적용합니다.

사이버 공격 시나리오

- 랜섬웨어 공격:

- 예방: 정기적인 보안 패치 및 업데이트, 이메일 필터링, 사용자 교육.

- 탐지: 이상 행위 감지 시스템, 보안 로그 모니터링.

- 대응: 격리 프로토콜 실행, 즉각적인 네트워크 차단.

- 복구: 백업 데이터 복원, 시스템 복구 프로세스.

- 피싱 공격:

- 예방: 보안 인식 교육, 이메일 보안 솔루션.

- 탐지: 이메일 스캐닝, 사기 링크 감지.

- 대응: 피싱 시도 보고 프로세스, 접속 차단.

- 복구: 영향받은 계정 초기화, 피해 분석.

- DDoS 공격:

- 예방: 네트워크 보안 강화, 트래픽 필터링.

- 탐지: 트래픽 모니터링, 비정상적인 액세스 감지.

- 대응: 트래픽 전환 및 분산, 공격 차단.

- 복구: 서비스 재개, 보안 강화.

내부 위협 시나리오

- 직원에 의한 데이터 유출:

- 예방: 접근 제어, 데이터 유출 방지 시스템.

- 탐지: 이상 행위 및 데이터 이동 모니터링.

- 대응: 데이터 전송 차단, 관련 직원 조사.

- 복구: 데이터 유출 대응 프로토콜, 법적 조치.

- 잘못된 데이터 관리:

- 예방: 교육 및 정책 준수 강화.

- 탐지: 데이터 보안 감사.

- 대응: 위반 사항 조치, 절차 개선.

- 복구: 보안 정책 재검토, 개선.

기술적 취약점 시나리오

- 소프트웨어 취약점:

- 예방: 정기적인 보안 감사 및 패치.

- 탐지: 취약점 스캔, 시스템 모니터링.

- 대응: 취약점 신속 조치, 패치 적용.

- 복구: 보안 정책 강화, 후속 조치.

- 하드웨어 결함:

- 예방: 품질 검증, 안전한 하드웨어 구매.

- 탐지: 정기적인 하드웨어 검사.

- 대응: 결함이 있는 하드웨어 교체.

- 복구: 시스템 복원, 보안 강화.

자연재해 및 물리적 위협 시나리오

- 자연재해:

- 예방: 재해 대비 계획, 백업 시스템.

- 탐지: 환경 모니터링 시스템.

- 대응: 비상 대응 프로토콜, 데이터 센터 보호.

- 복구: 서비스 복구, 보안 강화.

- 물리적 침입:

- 예방: 보안 카메라, 접근 제어 시스템.

- 탐지: 침입 감지 시스템.

- 대응: 보안 경보, 즉각적인 대응.

- 복구: 보안 시스템 재검토 및 강화.

규제 및 법적 위험 시나리오

- 규제 변경:

- 예방: 법률 및 규제 모니터링, 컴플라이언스 팀.

- 탐지: 정책 변경에 대한 경고 시스템.

- 대응: 정책 업데이트 및 교육.

- 복구: 컴플라이언스 평가 및 개선.

- 법적 분쟁:

- 예방: 법적 자문, 위험 관리 정책.

- 탐지: 법적 문제에 대한 조기 경고 시스템.

- 대응: 법적 대응 준비, 문서화.

- 복구: 법적 조치 후의 정책 및 시스템 재검토.

각 시나리오별로 이러한 포인트들을 체크하며, 보안 위험을 최소화하기 위한 계획을 수립하고 실행하는 것이 중요합니다. 또한, 정기적인 보안 감사 및 훈련을 통해 각 단계에서의 준비 상태를 지속적으로 개선하는 것이 필요합니다.

시나리오 기반 위험평가를 실시하는 과정은 복잡하며, 체계적인 접근이 필요합니다.

1. 위험평가 준비

- 목표 설정: 위험평가의 목적과 범위를 명확히 정의합니다. 예를 들어, 특정 시스템, 프로세스, 또는 전체 조직에 대한 평가인지 결정합니다.

- 이해 관계자 참여: 보안팀, IT 부서, 경영진, 그리고 필요한 경우 법률 및 컴플라이언스 팀과 같은 관련 이해 관계자를 참여시킵니다.

2. 위험 식별

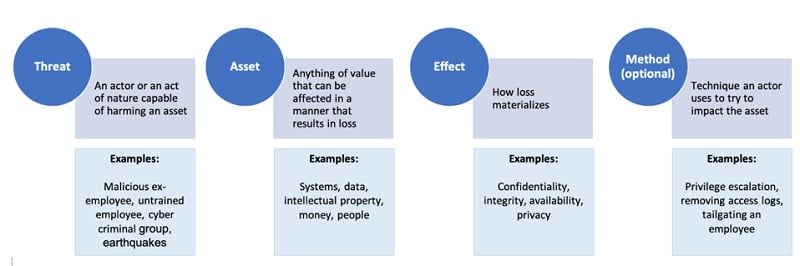

- 시나리오 개발: 앞서 언급한 다양한 보안 위협 시나리오(예: 사이버 공격, 내부 위협, 기술적 취약점 등)를 개발합니다.

- 자산 식별: 평가 대상이 되는 자산을 식별합니다. 이는 데이터, 하드웨어, 소프트웨어, 인프라 등을 포함할 수 있습니다.

- 위협 인자 분석: 각 시나리오에 대해 가능한 위협 인자들을 식별합니다. 이는 외부 공격자, 내부자, 시스템 오류 등이 될 수 있습니다.

3. 취약성 평가

- 기술적 취약성 평가: 시스템 및 네트워크의 취약성을 평가합니다. 이를 위해 취약점 스캔, 펜 테스트 등을 사용할 수 있습니다.

- 프로세스 및 정책 검토: 보안 정책, 절차, 그리고 교육 프로그램의 효과성을 검토합니다.

4. 위험 분석

- 영향 분석: 각 시나리오가 조직에 미칠 수 있는 잠재적 영향을 평가합니다. 이는 재무적 손실, 명성 손상, 운영 중단 등을 포함할 수 있습니다.

- 확률 평가: 각 시나리오가 발생할 가능성을 평가합니다. 이는 과거 데이터, 업계 동향, 전문가 의견 등을 기반으로 할 수 있습니다.

5. 위험 평가

- 위험 우선순위 결정: 영향과 확률을 바탕으로 각 위험의 우선순위를 결정합니다. 일반적으로 영향이 크고 발생 확률이 높은 위험이 높은 우선순위를 갖습니다.

- 위험 허용도 고려: 조직의 위험 허용도에 따라 어떤 위험이 수용 가능한지 결정합니다.

6. 위험 완화 전략 수립

- 완화 전략 개발: 각 고위험 시나리오에 대한 완화 전략을 개발합니다. 이는 기술적 조치, 프로세스 개선, 보험 가입 등을 포함할 수 있습니다.

- 대응 계획 수립: 발생할 경우를 대비하여 각 시나리오에 대한 대응 계획을 수립합니다.

7. 실행 및 모니터링

- 위험 완화 조치 실행: 개발된 완화 전략을 실행합니다.

- 지속적 모니터링: 정기적으로 위험 평가를 반복하여 새로운 위험을 식별하고 기존 위험의 변화를 모니터링합니다.

8. 보고 및 검토

- 위험평가 보고: 평가 결과를 이해 관계자에게 보고합니다.

- 평가 프로세스 검토: 위험평가 프로세스의 효과성을 검토하고 필요한 개선사항을 식별합니다.

이 과정은 조직의 특성과 위험 허용도에 따라 조정될 수 있으며, 지속적인 개선과 반복적인 평가가 중요합니다.

728x90

댓글