r2ai(radare2 + AI)가 무엇인지, 어떤 배경으로 만들어졌으며, 실제 리버스 엔지니어링과 악성코드 분석에 어떻게 활용될 수 있는지, r2ai로 실제 악성코드(ELF 바이너리) 분석 시 어떤 과정을 거칠 수 있는지, 기본적인 개념입니다.

1. r2ai(LLM + radare2) 개요

1.1 r2ai란?

- r2ai는 radare2와 대규모 언어 모델(LLM, Large Language Model)을 결합하여, 리버스 엔지니어링 과정을 조금 더 편리하게 자동화·보조해주는 오픈소스 도구입니다.

- radare2는 다양한 플랫폼과 아키텍처를 지원하는 오픈소스 리버스 엔지니어링 프레임워크로, 바이너리 분석, 디버깅, 패치, 디어셈블 등의 기능을 제공해왔습니다. r2ai는 이러한 radare2의 기능 위에 “자동 분석 보조” 레이어를 올려놓은 형태라고 할 수 있습니다.

1.2 배경 및 필요성

- 리버스 엔지니어링은 복잡도가 높아 전문가의 지식 및 많은 시간이 요구되는 작업입니다.

- AI(특히 GPT 등의 LLM)를 이용하면 어셈블리 코드의 해석부터 문자열, 함수 정보, API 호출, 악성코드 패턴 등을 자연어로 해석하여 빠르게 검토할 수 있습니다.

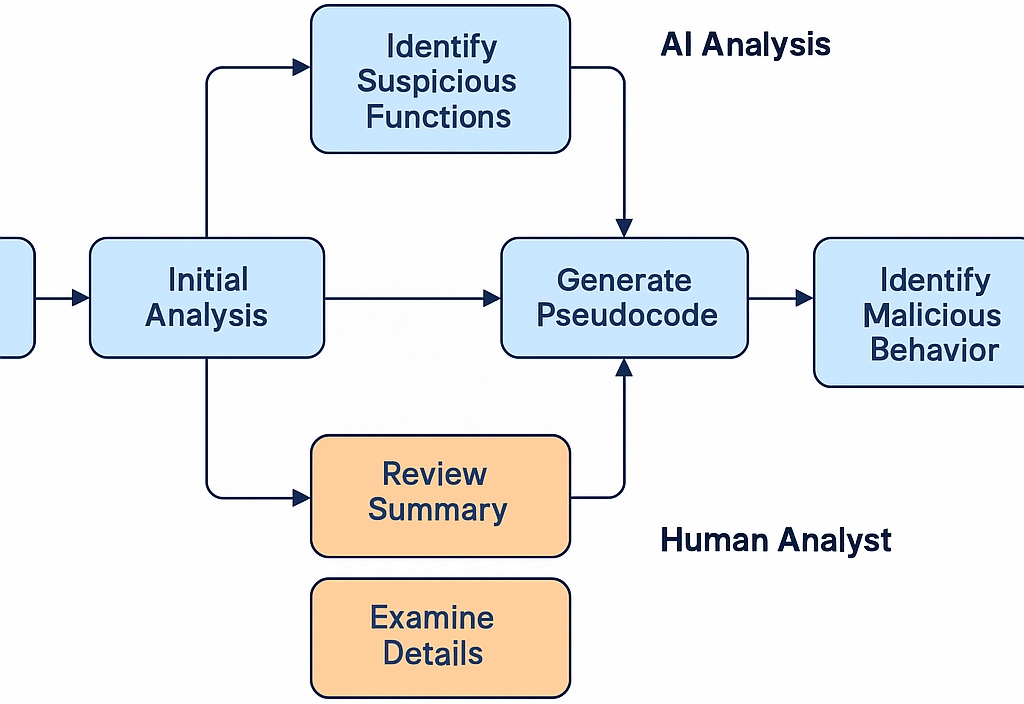

- 자동 분석 보조를 통해 사람 분석가(Human Analyst)와 AI Analyst가 협력하여, 더 빠르고 정확한 분석 결과를 산출할 수 있습니다.

1.3 주요 기능

- 자동 디어셈블 & 요약: 바이너리 내 주요 함수와 로직에 대해 요약된 분석 정보를 생성

- 코드 스니펫 추출: 의심스러운 함수, 루틴 등을 추출하여 사람에게 해석하기 쉽게 가이드를 제공

- 핵심 루틴 분석: 특정한 API 호출이나 문자열 등을 기준으로 AI가 “핵심 로직”으로 추정되는 부분을 우선 분석

- 의사코드(pseudocode) 변환: 어셈블리 코드를 분석하여 C/C++ 스타일의 의사코드 형태로 변환하는 작업 보조

2. r2ai를 활용한 리버스 엔지니어링 및 악성코드 분석 프로세스

아래는 r2ai를 활용하여 ELF 형식의 악성코드를 분석한다 가정했을 때의 대략적인 프로세스입니다. Human Analyst와 AI Analyst 협업을 통해 ELF SSHDInjector를 분석하는 과정입니다.

- 바이너리 로드

r2 -A /path/to/ELF_malware-A옵션은 radare2에서 자동 분석(auto analysis)을 수행하며, 함수, 섹션 등을 식별합니다.

- r2ai 플러그인/스크립트 로드

- r2에서 r2ai 플러그인을 활성화하거나, r2ai 스크립트를 통해 AI API(예: OpenAI, GPT 등)와 연결 설정을 합니다.

- 초기 분석(기본 정보 확인)

- ELF 헤더, 섹션, 심볼 등을 확인하여 악성코드의 구조 및 빌드 정보를 파악합니다.

- r2ai가 이를 요약해주거나, 특정 문자열(예: suspicious strings, URL, IP, shell 명령어 등)을 자동 추출해 보여줄 수 있습니다.

iE # ELF 엔트리포인트, 아키텍처 등 정보 iS # 섹션 정보 iz # 문자열 검색(iz로 ELF 내 문자열 리스트)

- 핵심 함수 식별 및 의사코드 변환

- r2ai 또는 radare2에서 함수 분석(

afl) 후, interesting function(ssh 관련 루틴, 네트워크 연결, Credential Stealing 등)들을 우선 살펴봅니다. - r2ai가 AI를 통해 해당 함수들의 목적이나 로직을 자연어로 요약하여 보여주고, 필요하다면 의사코드 형태로 변환합니다.

afl # 함수 리스트 s <func> # 특정 함수로 이동 pdf # 해당 함수 어셈블리 확인 # r2ai 명령(가정): r2ai analyzeFunction <func>

- r2ai 또는 radare2에서 함수 분석(

- 악성 동작 추정 및 IOCs(Indicators of Compromise) 식별

- 예: SSHDInjector의 경우, 원격으로 SSH 연결을 가로채거나 backdoor를 삽입하는 기능이 존재.

- r2ai가 “SSH 함수 호출”, “LD_PRELOAD 기법 사용(라이브러리Injection)”, “특정 사용자 계정 탈취 루틴” 등을 분석가가 쉽게 파악하도록 가이드를 제공.

- 후속 분석 및 보고서 작성

- AI Analyst가 요약해준 내용을 기반으로 Human Analyst가 세부 내용을 확인하고, 잘못된 해석이나 추가 조사 필요 부분을 교정합니다.

- r2ai는 보고서나 탐지 룰 등으로 쉽게 전환할 수 있는 초안 형태를 제공할 수도 있습니다.

3. SSHDInjector 분석 사례

“SSHDInjector”라는 ELF 악성코드를 두 가지 관점에서 분석한 과정입니다.

- Human Analyst 관점

- 악성코드 샘플을 수작업으로 분석하고, 디버깅/실행 흐름을 파악하며, SSH 라이브러리를 오버라이드하여 자격 증명을 탈취하고 명령어를 가로챈다.

- AI Analyst 관점

- AI 모델이 제공된 어셈블리 코드를 “함수별 목적”, “의심스러운 스트링”, “네트워크 API 호출” 등으로 태깅하고, 핵심 기능을 빠르게 요약해낸다.

- 악성코드 동작 프로세스를 트레이스하고, 잠재적 IOCs나 C2 주소 등을 제시한다.

협업의 결과: 단순 AI 분석만으로는 놓칠 수 있는 세부 기술적 트릭들을 인간 전문가가 보완하고, 사람이 일일이 디버깅하며 시간을 많이 소비해야 하는 영역은 AI가 도와서 효율을 높이는 모델로 진행됩니다.

4. r2ai를 통한 보안 가이드 및 점검 포인트

4.1 보안 가이드

- AI 기반 자동 분석 결과 맹신 금지

- AI 모델은 훈련 데이터나 문맥에 따라 오탐/누락이 발생할 수 있으므로, 분석가의 검증이 반드시 필요합니다.

- radare2 학습 선행

- r2ai를 사용하기 전에 radare2 명령어, 구조를 숙지해놓으면 AI 보조를 보다 효율적으로 활용할 수 있습니다.

- 악성코드 샘플 접근 시 격리 환경

- 악성 바이너리를 분석할 때는 실제 업무 시스템이 아닌 샌드박스나 VM 등 격리된 환경에서 진행하여 위험도를 최소화해야 합니다.

- 의심스러운 바이너리 입수 경로 확인

- 사내 시스템에서 수집된 의심 ELF 파일이 있다면, 반드시 해시(MD5/SHA256 등)와 출처, 실행 이력 등을 추적·기록하세요.

4.2 점검 포인트

- 분석 자동화 솔루션 연계

- SIEM/SOAR 도구나 기타 보안 인텔리전스 시스템과 연계하여, AI가 분석한 결과를 자동으로 보안팀에 알림으로 전달하도록 구성할 수 있습니다.

- 의사코드 정확도 검증

- r2ai가 제공하는 의사코드나 함수 요약이 실제 어셈블리 흐름과 일치하는지 기술적으로 교차검증해야 합니다.

- IOC 추출 및 공유

- AI 분석을 통해 도출된 도메인, IP, 파일 경로, 해시 등을 보안팀 내부에서 공유 및 차단 정책에 반영할 수 있습니다.

- 로그 분석 연동

- SSH, 인증 로그, 네트워크 접속 로그 등과 연동해, r2ai 분석 결과에서 의심된 행위가 실제로 발생했는지 로그 상호 대조를 수행합니다.

5. r2ai 활용 예시 명령어/코드(가상 시나리오)

실제 r2ai 설치 및 구성 명령어는 GitHub의 r2ai 문서를 참고하세요. 여기서는 예시적인 흐름을 가정하였습니다.

- r2ai 설치/불러오기 예시

git clone https://github.com/radareorg/r2ai.git cd r2ai # r2pm(패키지 매니저) 등을 이용하거나 manual install make install # 또는 r2pm -i r2ai 형태 - 분석 시작

r2 -A /path/to/ELF_malware # r2 환경에서 r2ai 플러그인을 불러온다고 가정: > r2ai init --apikey <OpenAI_API_KEY> # 또는 ~/.config/r2ai/ 설정 파일에 API 키를 넣어둘 수 있음 - 기본 요약 분석

# AI에게 전체 파일의 목적/특징을 요약하도록 요청 > r2ai summarize # "의심스러운 함수들, 문자열, API 호출 리스트" 등을 AI가 추려서 요약 - 특정 함수 분석

# radare2 명령으로 함수 목록 확인 > afl # 특정 함수로 이동 > s sym.suspicious_function # AI를 통해 분석 > r2ai analyzeFunction sym.suspicious_function # 함수의 주요 로직, 의심 API, 의사코드 등 요약 - IoC 추출

> r2ai extractIOC # AI가 바이너리 내 URL, IP, 악성 명령어, 도메인 등을 추출하여 보여줌

6. 요약

- r2ai(radare2 + AI)는 리버스 엔지니어링, 특히 악성코드 분석 업무를 보다 효율적으로 해주는 훌륭한 보조도구입니다.

- 악성 ELF 바이너리(예: SSHDInjector) 분석 시에도, r2ai는 디어셈블, 의사코드 변환, 핵심 함수 요약, IoC 추출 등을 자동화하여 분석가의 시간을 절약하고 정밀도를 높일 수 있습니다.

- 그러나 AI 자동 분석 결과를 맹신하기보다는, 인간 분석가가 최종적으로 검증하는 과정을 반드시 거쳐야 합니다. 특히 보안 분야에서는 정밀도가 매우 중요하며, 분석 결과 누락이나 오탐이 심각한 보안 사고로 이어질 수 있으므로 주의가 필요합니다.

- r2ai의 장점과 한계를 안내하고, 격리된 환경에서 안전하게 악성코드를 취급하는 프로세스를 마련해 두는 것이 좋습니다.

결론적으로, r2ai는 “AI Analyst” + “Human Analyst” 협업 구조의 가능성을 잘 보여주는 예시이며, 향후 리버스 엔지니어링과 악성코드 분석 분야에서 더욱 발전할 것으로 기대됩니다. 필요한 경우 해당 GitHub 저장소와 관련 문서를 참고하여 실제 환경에 적용해보시기 바랍니다.

r2ai(radare2 + AI)를 실효적으로 운영하려면, 단순히 도구를 설치하는 것만으로는 부족합니다. 역량, 분석 프로세스, 격리된 분석 환경, 운영 정책 등을 종합적으로 고려해야 합니다. 아래에서는 r2ai를 도입하여 악성코드 분석에 활용하기 위한 단계별 가이드와 실무적으로 도움이 될 만한 요소들입니다.

1. r2ai 이해 및 필요성

- AI + 리버스 엔지니어링 결합

- 리버스 엔지니어링(Reverse Engineering)은 바이너리 수준에서 코드를 분석해 동작을 파악하는 작업으로, 전문성/시간이 많이 소요됩니다.

- r2ai는 오픈소스 리버스 엔지니어링 프레임워크인 radare2와 AI(LLM)를 결합하여, 함수 요약·의사코드 변환·IoC 추출 등을 자동화·보조해줍니다.

- 보안 관점에서의 장점

- 분석 효율화: 어셈블리를 해독하는 데 드는 시간을 줄이고, AI가 추출한 후보 정보(의심 문자열, API 호출 등)를 기반으로 빠른 추적이 가능합니다.

- 인력 역량 편차 보완: 주니어 분석가가 고난이도 코드를 다룰 때 AI가 1차 분석을 도와주어, 시니어와 협업하여 역량을 높일 수 있습니다.

- 보고서 자동화: 의사코드 변환과 요약 내용을 빠르게 추출해, 보고서나 내부 알림 문서 초안에 반영하기 쉽습니다.

2. 운영 환경 및 준비사항

2.1 격리된 분석 환경 준비

- 악성코드를 직접 다루는 과정이므로, 업무망과 분리된 분석용 VM(또는 물리 서버)를 사용하는 것이 가장 안전합니다.

- 일반적으로 다음과 같은 별도 환경(“Malware Lab” 등)을 갖추는 것을 권장합니다.

- 가상머신(VM): VMware, VirtualBox, QEMU 등

- 분석 도구들: radare2, r2ai, Python, 기타 디버거/분석기

- 네트워크 격리/샌드박싱: 인터넷 연결은 필요한 부분만 프록시나 제한적 방법으로 허용

2.2 radare2 및 r2ai 설치

- radare2 설치

- 리눅스(Ubuntu 등) 환경에서

r2pm(radare2 패키지 매니저) 또는 Git 소스 빌드로 설치할 수 있습니다.sudo apt-get install radare2 # 배포판에 따라 버전 차이가 있으므로 주의 # 또는 git clone https://github.com/radareorg/radare2.git cd radare2 sys/install.sh

- 리눅스(Ubuntu 등) 환경에서

- r2ai 설치

- r2ai GitHub에서 소스를 내려받아 설치하거나, radare2의

r2pm명령어를 통해 설치할 수 있습니다.git clone https://github.com/radareorg/r2ai.git cd r2ai make install # 혹은 r2pm -i r2ai

- r2ai GitHub에서 소스를 내려받아 설치하거나, radare2의

- AI 모델(API) 연동

- r2ai는 GPT 계열 API(OpenAI 등)와 연동이 필요합니다.

~/.config/r2ai/디렉토리(혹은 별도 설정 파일)에 API Key를 저장하고, r2ai 명령을 통해 연동할 수 있습니다.# 예시: r2에서 r2ai 플러그인을 불러온 후 API Key 설정 > r2ai init --apikey <OpenAI_API_KEY>

2.3 내부 보안 정책 고려

- 샘플 업로드 주의: AI 모델에 바이너리나 코드를 직접 업로드하는 경우, 회사 내부 정보가 외부 클라우드에 노출될 수 있으므로, 사내 규정(데이터 반출, 기밀 유지)과 충돌이 없는지 확인해야 합니다.

- 데이터 마스킹: 악성코드 분석 시, 내부 소스코드나 민감 정보가 포함될 수 있으므로, API 요청 시 불필요한 정보는 제외하거나 마스킹하도록 프로세스를 정립하는 것이 좋습니다.

- AI 사용 권한 관리: r2ai 사용 권한이나 설정 파일(API Key 등)을 필요한 분석 담당자에게만 부여하는 등 접근 통제를 수행합니다.

3. 분석 프로세스(실무 예시)

3.1 악성코드 수집 및 식별

- 악성코드 샘플 입수: 이메일 첨부, 침해사고 포렌식 증거, IDS/IPS/SIEM 경보 등의 경로

- 분석 환경으로 이동: 보안 정책에 따라 파일 해시(SHA256 등) 생성 및 악성코드 격리 구역에 저장

- 기초 정보 수집: 파일 타입(

file명령), 해시, 배포 시점, 의심 포인트(백도어, 랜섬웨어 등)

3.2 radare2 & r2ai를 활용한 기본 분석

(예: ELF 바이너리 “malware.elf”)

- 기본 로드 및 자동분석

r2 -A /path/to/malware.elf-A옵션으로 radare2의 auto analysis를 수행합니다.- ELF 구조, 섹션, 문자열, 함수 등이 식별됩니다.

- r2ai 플러그인 로드 및 요약 요청

> r2ai init --apikey <YOUR_API_KEY> # AI 사용 초기화 > r2ai summarizesummarize같은 명령을 통해 전체 파일의 주요 특징, 의심되는 문자열, 호출 API 등을 요약 형태로 확인할 수 있습니다.

- 의심 함수 확인 & 분석

> afl # 분석된 함수 목록 > s sym.main # main 함수로 이동(또는 의심 함수로 이동) > pdf # 어셈블리 확인 > r2ai analyzeFunction sym.main- AI에게 해당 함수의 의사코드 변환, 로직 요약, 관련 API 호출 정보 등을 질의하면 편리합니다.

- IoC 추출

> r2ai extractIOC # AI가 문자열, IP, 도메인, URL, 등 공격 흔적(Indicators of Compromise)을 자동으로 추출 # 결과를 보고 CSV 등에 저장하여, 보안 솔루션 차단 리스트에 반영할 수 있음.

3.3 결과 검증 및 심층 분석

- AI 요약 결과의 정확도 검증

- 사람 분석가(Human Analyst)가 radare2를 사용하여 실제 어셈블리 흐름과 AI 요약이 일치하는지 교차 검증이 필요합니다.

- 동적 분석 병행

- 필요시, Cuckoo Sandbox 등 다른 샌드박스 솔루션에서 해당 악성코드를 실행해 동작이나 네트워크 행위를 관찰할 수 있습니다.

- 분석 보고서/알림 작성

- r2ai가 제시한 의사코드, 핵심 기능 요약, IoC 등을 기반으로 내부 보고서나 공유 문서를 작성합니다.

4. 운영 전략 및 교육

4.1 r2ai 활용 절차 표준화

- 분석 가이드 문서화: r2ai 설치/설정, API Key 관리, 일반적인 명령어 흐름, AI 분석 결과 검증 절차 등을 팀 내 “표준 운영절차(SOP)”로 정리합니다.

- 사내 포털/위키: r2ai 사용 예시, 주의사항, 모범 사례 등을 쉽게 찾아볼 수 있도록 문서화합니다.

4.2 교육 및 역량 강화

- radare2 기본 교육: r2ai를 쓰기 전에, radare2의 기본 명령어(

afl,pdf,s,iS,iz등)와 리버스 엔지니어링 개념(어셈블리, 함수 호출, 레지스터 등)을 교육해야 합니다. - 샘플 분석 실습: 팀 내에서 흔히 접할 수 있는 종류(ELF 백도어, 루트킷, 랜섬웨어 등)의 샘플을 준비해, r2ai를 통한 분석 과정을 실습합니다.

- AI 결과 품질 관리: AI가 잘못된 정보를 제시할 수 있으니, “어떻게 교차 검증할 것인지” 실무 예시를 통해 학습합니다.

4.3 상위 보안 시스템과의 연계

- SIEM/SOAR 연동

- 분석 결과(추출된 IoC, 의심 루틴)를 SIEM(보안 이벤트 관리자)이나 SOAR(보안 오케스트레이션·자동화·대응) 플랫폼에 자동 등록할 수 있도록 스크립트/API 연동을 검토합니다.

- 위협 인텔리전스(TIP)

- AI로 식별된 도메인, IP 등을 사내/외부 위협 인텔리전스 플랫폼에 조회하여 추가 정보를 보강하고, 조직 전반의 탐지 정책에 반영합니다.

5. 추가 고려사항

- API 트래픽 관리

- AI 분석 요청 시, 바이너리 혹은 코드 일부가 외부 API로 전송됩니다. 최소화된 추출 정보만 전송하거나, 내부 프록시/게이트웨이를 통해 모니터링할 필요가 있습니다.

- 비용 및 과금

- OpenAI 등 LLM API는 분석량(토큰 수)에 따라 비용이 청구될 수 있습니다. 정기적인 모니터링과 예산 산정이 필요합니다.

- 데이터 프라이버시

- 악성코드라도 내부 시스템의 경로, 파일명, 로그 등이 포함되어 있을 수 있으므로, 민감정보가 유출되지 않도록 주의합니다.

- 오탐 방지

- AI가 생성한 “악성 동작 정황”이 실제와 불일치할 수 있음을 인지하고, 최종 분석결론은 항상 인간 분석가의 검증을 거쳐 확정해야 합니다.

r2ai는 radare2 기반 리버스 엔지니어링 작업을 AI로 보조해주는 툴로서, 악성코드(특히 ELF 등 리눅스 환경) 분석 시 시간이 많이 걸리는 부분을 크게 단축해줄 수 있습니다.

운영 시 고려사항

- 격리된 분석 환경에서 안전하게 운영

- radare2와 r2ai 사용 표준화(SOP 문서, 교육)

- AI 분석 결과에 대한 Human Analyst 검증 필수

- 샘플 처리, API Key 관리, 데이터 반출에 대한 보안 정책 수립

역량 측면에서, 주니어 분석가가 AI의 도움으로 기초 분석 보고서를 마련하고, 시니어는 결과를 검증/보완하는 형태로 업무 효율과 정확도를 높일 수 있습니다. 궁극적으로, r2ai를 통해 “AI Analyst”와 “Human Analyst”의 협업 모델을 도입함으로써, 악성코드 분석 업무를 빠르고 정확하게 수행할 수 있습니다. 다만, 도구의 장점을 최대한 활용하되 위험성을 인지하고 보완하여 체계적인 운영 방안을 마련하는 것이 핵심입니다.

참고

위 단계를 따라가며 내부 절차와 정책을 갖추면, 보안팀이 실효성 있는 방식으로 r2ai를 운용하고, 악성코드 분석의 생산성을 높일 수 있을 것입니다.

댓글