728x90

Elastic SIEM 구축을 위한 명령어와 옵션을 포함한 세부 단계를 간략하게 정리합니다.

작업 1: Elastic 계정 설정

- Elastic Cloud에서 무료 체험을 등록합니다.

- Elastic Cloud에서 계정을 생성합니다.

- Elastic Cloud 콘솔에 로그인한 후 "Start your free trial"을 클릭합니다.

- "Create Deployment" 버튼을 클릭하고 "Elasticsearch"를 선택합니다.

- 지역과 배포 크기를 선택하고 "Create Deployment"를 클릭합니다.

- 설정이 완료되면 "Continue"를 클릭합니다.

작업 2: Linux VM 설정

VirtualBox에 Kali Linux VM 설치

- Kali Linux VM 다운로드

- Kali Linux VM 페이지에서 VM 이미지를 다운로드합니다.

- VirtualBox에서 새로운 가상 머신 생성

- VirtualBox를 열고 "New" 버튼을 클릭합니다.

- 이름과 운영체제를 입력하고 "Next"를 클릭합니다.

- 메모리 크기를 선택하고 "Next"를 클릭합니다.

- 가상 하드 디스크를 추가하고 다운로드한 Kali Linux 이미지를 선택합니다.

- Kali Linux VM 설치

- 가상 머신을 시작하고 화면의 지침을 따라 Kali Linux를 설치합니다.

- 설치 후, 기본 자격 증명(kali/kali)으로 로그인합니다.

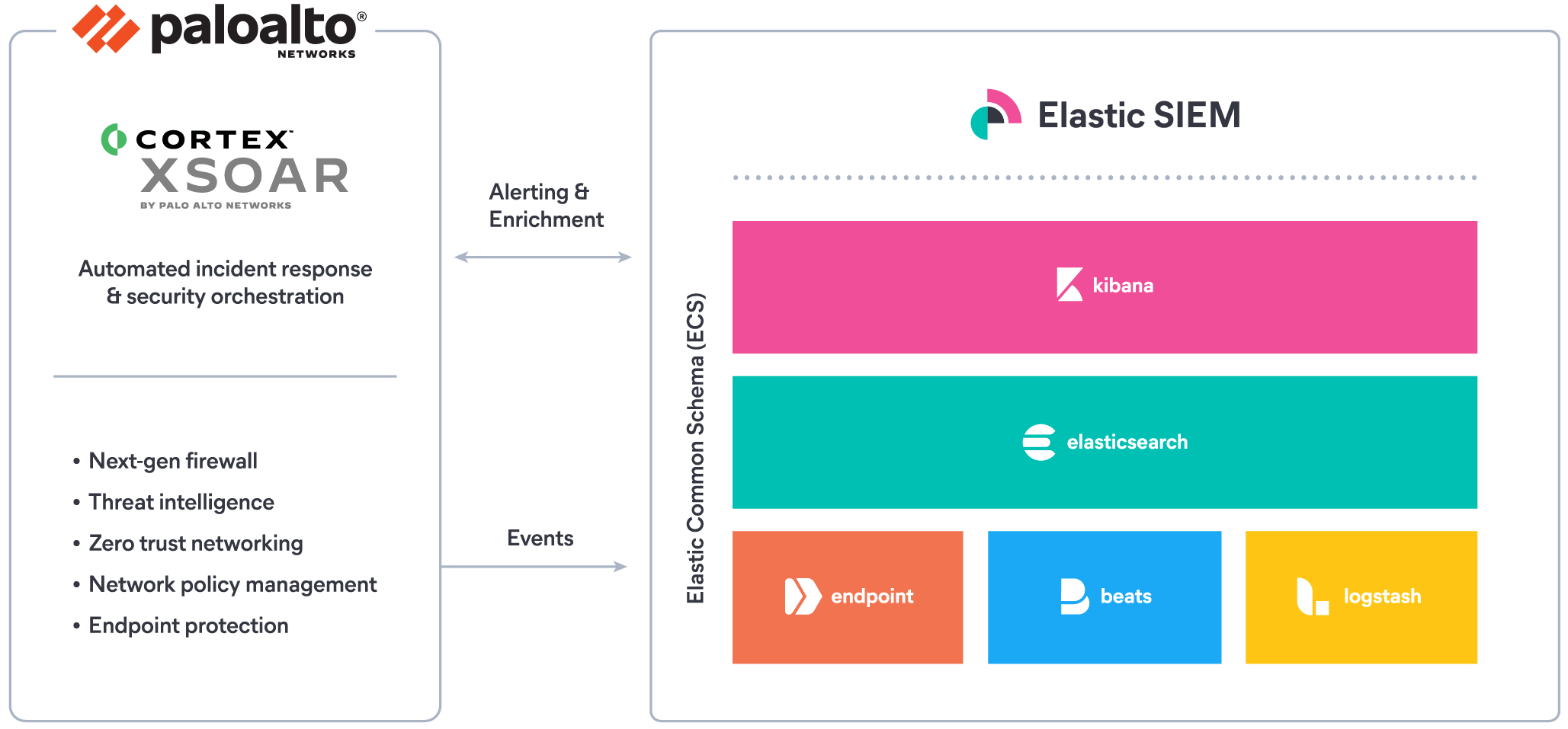

작업 3: Elastic Stack SIEM 설정

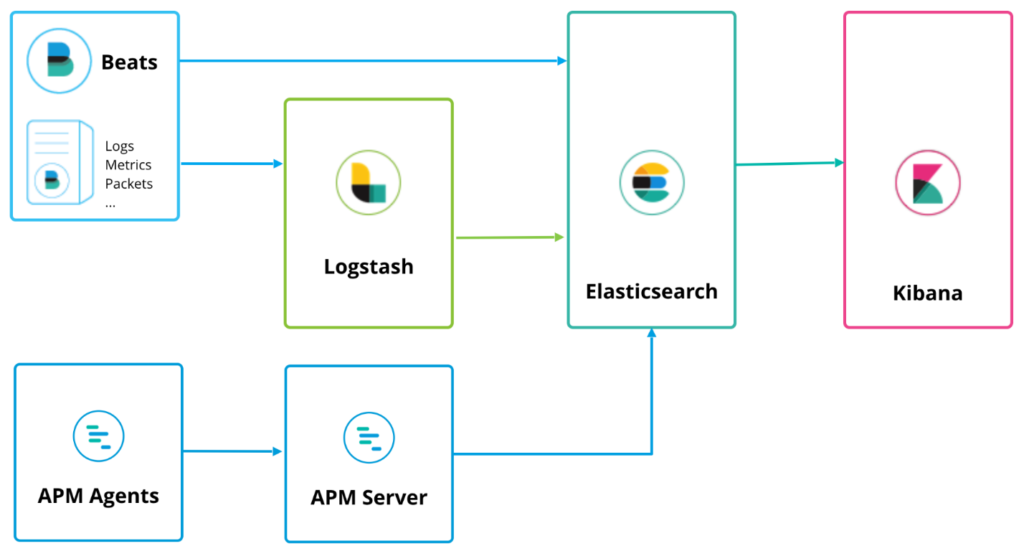

Elasticsearch, Logstash, Kibana 설치

- Elasticsearch 설치

wget -qO - https://artifacts.elastic.co/GPG-KEY-elasticsearch | sudo apt-key add - sudo apt-get install apt-transport-https echo "deb https://artifacts.elastic.co/packages/7.x/apt stable main" | sudo tee -a /etc/apt/sources.list.d/elastic-7.x.list sudo apt-get update && sudo apt-get install elasticsearch sudo systemctl enable elasticsearch sudo systemctl start elasticsearch - Kibana 설치

sudo apt-get install kibana sudo systemctl enable kibana sudo systemctl start kibana - Logstash 설치

sudo apt-get install logstash sudo systemctl enable logstash sudo systemctl start logstash

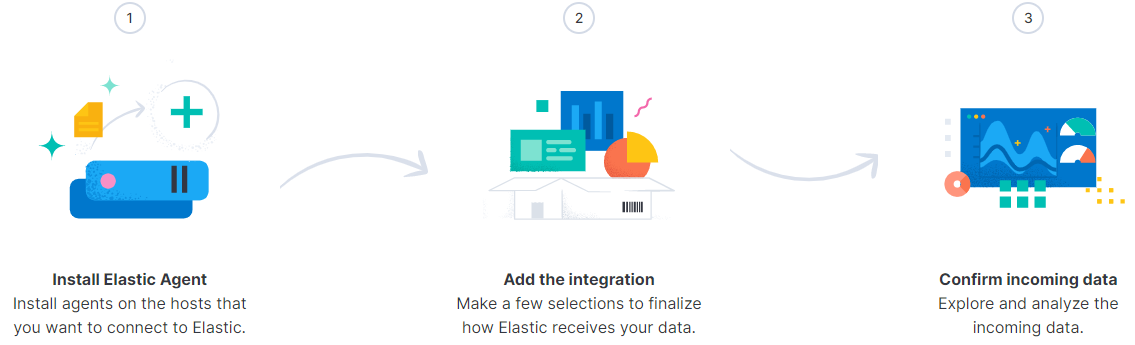

작업 4: Elastic Defend 통합 및 Elastic Agent 설치

- Kibana에서 Elastic Defend 설치

- Kibana에 접속 (http://localhost:5601)

- "Add integrations" 클릭

- "Elastic Defend" 검색 및 선택

- 'Add Elastic Defend' 클릭

- 'install Elastic Agent' 선택

- Elastic Agent 설치 명령어

curl -L -O https://artifacts.elastic.co/downloads/beats/elastic-agent/elastic-agent-7.x.x-linux-x86_64.tar.gz tar xzvf elastic-agent-7.x.x-linux-x86_64.tar.gz cd elastic-agent-7.x.x-linux-x86_64 sudo ./elastic-agent install -f --url=<Kibana_URL> --enrollment-token=<Enrollment_Token>

작업 5: 보안 이벤트 생성

Nmap 설치 및 스캔

- Nmap 설치 (Kali Linux에는 기본 설치되어 있음)

sudo apt-get update sudo apt-get install nmap - Nmap 스캔 실행

sudo nmap <vm-ip> sudo nmap -sS -A <vm-ip> # TCP SYN 스캔과 OS/서비스 탐지

작업 6: 데이터 포워딩 구성

Logstash 구성

- Logstash 설정 파일 (/etc/logstash/conf.d/logstash.conf) 생성

input { beats { port => 5044 } } filter { if [type] == "nmap_scan" { grok { match => { "message" => "%{GREEDYDATA:raw}" } } } } output { elasticsearch { hosts => ["http://localhost:9200"] index => "logstash-%{+YYYY.MM.dd}" } } - Logstash 재시작

sudo systemctl restart logstash

작업 7: 쿼리 및 분석

Kibana에서 대시보드 생성

- Kibana에 접속

- Elastic 웹 포털에 접속하여 Kibana로 이동합니다.

- 대시보드 생성

- 메뉴 아이콘을 클릭하고 "Analytics" 섹션에서 "Dashboards"를 선택합니다.

- "Create dashboard" 버튼을 클릭합니다.

- "Create Visualization" 버튼을 클릭합니다.

- "Area" 또는 "Line" 시각화를 선택합니다.

- "Metrics" 섹션에서 세로 필드를 "Count", 가로 필드를 "Timestamp"로 설정합니다.

- "Save" 버튼을 클릭하여 시각화를 저장합니다.

이 단계를 통해 Elastic SIEM 시스템을 구축하고 다양한 보안 이벤트를 모니터링 및 분석할 수 있습니다. SIEM 시스템을 운영하면서 지속적으로 설정을 최적화하고 새로운 보안 위협에 대비하는 것이 중요합니다.

728x90

그리드형(광고전용)

댓글