핵심 비전

"말로 설명하면 자동으로 실행되는 업무 자동화 시스템"

이 프레임워크는 복잡한 코딩 없이 자연어 명령만으로 업무를 자동화합니다.

예를 들어

- "매일 아침 9시에 보안 로그를 확인해서 이상이 있으면 팀에게 알려줘"

- "신규 고객이 가입하면 환영 이메일 보내고 CRM에 등록해줘"

- "서버 CPU가 80% 넘으면 자동으로 스케일링하고 담당자에게 알림 보내줘"

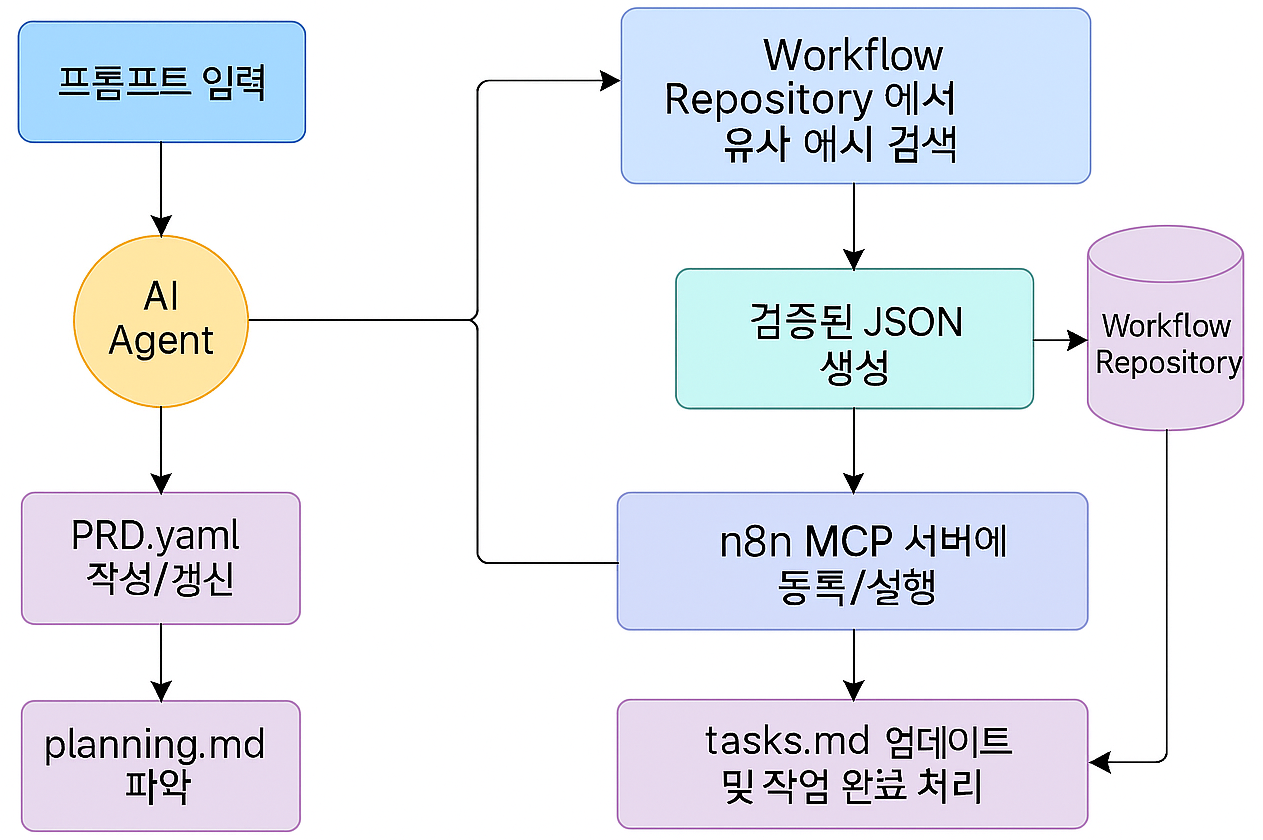

작동 원리

- 사용자가 원하는 것을 말로 설명

- AI가 이해하고 분석

- 검증된 템플릿에서 적합한 것을 찾아

- 즉시 실행 가능한 자동화 워크플로우 생성

- 자동 실행 및 결과 보고

🏗️ 시스템 구성 요소

🧠 AI 에이전트 시스템

역할과 기능

AI 에이전트는 여러 전문가가 협업하는 것처럼 동작합니다.

- 분석 전문가 (Parsing Agent)

- 사용자의 요구사항을 이해

- "매일 아침 로그 확인"을 "스케줄: 09:00, 작업: 로그 분석"으로 해석

- 설계 전문가 (Task Selector)

- 2,000개 이상의 검증된 템플릿에서 최적의 것을 선택

- 유사한 작업을 찾아 추천

- 구현 전문가 (Workflow Composer)

- 선택된 템플릿을 요구사항에 맞게 수정

- 필요한 도구들을 연결

- 실행 관리자 (Executor Agent)

- 만들어진 워크플로우를 실제로 실행

- 결과를 모니터링하고 보고

🔗 MCP (Model Context Protocol)

AI가 다양한 도구들과 대화할 수 있게 하는 '통역사' 역할을 합니다.

비유

- 기존: 사람이 직접 각 도구의 버튼을 눌러야 함

- MCP 사용: AI 비서가 대신 모든 도구를 조작해줌

주요 기능

- 도구 검색: AI가 사용 가능한 도구들을 자동으로 파악

- 도구 실행: AI가 필요한 도구를 직접 실행

- 결과 수집: 실행 결과를 AI가 이해할 수 있는 형태로 전달

📚 워크플로우 레퍼런스 리포지토리

검증된 자동화 레시피북

2,000개 이상의 실전 검증된 워크플로우 템플릿이 분류되어 있습니다.

카테고리별 분류

- 트리거별: 시간 기반, 이벤트 기반, 수동 실행 등

- 도구별: Slack 연동, 이메일, 데이터베이스 등

- 업무별: 마케팅, 영업, IT 운영, 보안 등

- 복잡도별: 초급, 중급, 고급

활용 방식

- AI가 사용자 요구사항 분석

- 적합한 카테고리에서 템플릿 검색

- 가장 유사한 템플릿 선택

- 필요에 맞게 자동 수정

📁 파일 기반 프로젝트 구조

4가지 핵심 파일로 프로젝트 관리

PRD.yaml (프로젝트 정의서)

- 무엇을 만들 것인가?

- 목표는 무엇인가?

- 어떤 기능이 필요한가?

planning.md (설계 문서)

- 어떻게 구현할 것인가?

- 어떤 기술을 사용할 것인가?

- 시스템 구조는 어떻게 되는가?

claude.md (AI 운영 규칙)

- AI가 어떻게 행동해야 하는가?

- 어떤 규칙을 따라야 하는가?

- 보안 및 권한 제한은?

tasks.md (작업 관리)

- 무엇이 완료되었는가?

- 현재 진행 중인 것은?

- 다음에 할 일은?

💡 실제 활용 시나리오

시나리오 1: 웹 보안 자동화

상황: 회사 웹사이트에 대한 해킹 시도를 자동으로 탐지하고 대응하고 싶습니다.

프롬프트: "웹사이트에 이상한 접근이 있으면 자동으로 차단하고 보안팀에 알려줘"

AI의 처리 과정

- 요구사항 분석

- 트리거: 이상 접근 탐지

- 액션: IP 차단, 팀 알림

- 도구: 보안 로그, 방화벽, Slack

- 템플릿 검색

- "web security monitoring" 템플릿 발견

- "automated IP blocking" 템플릿 발견

- "security alert notification" 템플릿 발견

- 워크플로우 생성

- 3개 템플릿을 조합

- 회사 환경에 맞게 수정

- 테스트 가능한 형태로 완성

- 실행 및 모니터링

- 5분마다 로그 확인

- 의심스러운 패턴 발견 시 자동 차단

- Slack으로 즉시 알림

시나리오 2: 고객 서비스 자동화

상황: 고객 문의 대응 시간을 단축하고 싶습니다.

프롬프트: "고객이 이메일로 문의하면 자동으로 분류해서 담당자에게 전달하고, 고객에게는 접수 확인 메일을 보내줘"

결과물

- 이메일 자동 분류 (기술 문의, 결제 문의, 일반 문의)

- 담당 팀 자동 배정

- 고객에게 자동 응답 발송

- 긴급 건은 즉시 알림

🛠️ 시스템 구축 단계

1단계: 기초 환경 구성

필요한 것들

- n8n 서버 (워크플로우 실행 엔진)

- AI API 키 (GPT-4 또는 Claude)

- 기본 연동 도구 계정 (Slack, Email 등)

설정 과정

- n8n 설치 및 실행

- AI API 연결 설정

- MCP 서버 구성

- 기본 인증 정보 등록

2단계: 프로젝트 구조 생성

4개 파일 생성

- PRD.yaml - 프로젝트 목표 정의

- planning.md - 기술적 설계

- claude.md - AI 행동 규칙

- tasks.md - 작업 추적

3단계: 첫 자동화 생성

과정

- 원하는 자동화를 자연어로 설명

- AI가 자동으로 워크플로우 생성

- 테스트 실행

- 필요시 수정 요청

4단계: 운영 및 확장

일상 운영

- 대시보드에서 실행 상태 모니터링

- 오류 발생 시 자동 알림

- 정기적인 성능 리뷰

점진적 확장

- 새로운 자동화 추가

- 기존 워크플로우 개선

- 팀원들과 공유

📊 주요 활용 분야

1. IT 운영 자동화

- 서버 모니터링: CPU/메모리 임계치 도달 시 자동 대응

- 백업 관리: 정기적인 데이터 백업 및 검증

- 장애 대응: 서비스 중단 시 자동 복구 시도

- 보안 패치: 취약점 발견 시 자동 패치 적용

2. 업무 프로세스 자동화

- 승인 워크플로우: 비용 승인, 휴가 신청 등

- 보고서 생성: 주간/월간 보고서 자동 작성

- 데이터 수집: 여러 소스에서 데이터 통합

- 알림 시스템: 중요 이벤트 자동 전파

3. 고객 관리 자동화

- 온보딩: 신규 고객 가입 시 자동 처리

- 지원 티켓: 문의 분류 및 배정

- 만족도 조사: 정기적인 피드백 수집

- 리텐션: 이탈 위험 고객 자동 관리

4. 마케팅 자동화

- 캠페인 실행: 타겟 고객에게 자동 발송

- 리드 관리: 잠재 고객 점수화 및 분류

- 소셜 미디어: 게시물 예약 및 반응 분석

- 성과 분석: 캠페인 효과 자동 측정

🔐 보안 및 통제

권한 관리

- 역할 기반 접근: 사용자별 수행 가능한 작업 제한

- 승인 프로세스: 중요 작업은 승인 후 실행

- 감사 로그: 모든 자동화 실행 기록 보관

데이터 보호

- 암호화: 민감한 정보는 암호화 저장

- 접근 제한: 필요한 사람만 데이터 접근

- 마스킹: 로그에서 개인정보 자동 제거

안전장치

- 테스트 모드: 실제 실행 전 시뮬레이션

- 롤백 기능: 문제 발생 시 이전 상태로 복구

- 제한 설정: 과도한 실행 방지

📈 도입 효과

정량적 효과

- 시간 절감: 반복 작업 90% 감소

- 오류 감소: 수동 처리 대비 95% 감소

- 처리 속도: 24시간 → 5분으로 단축

- 비용 절감: 운영 비용 70% 절감

정성적 효과

- 직원 만족도: 단순 작업에서 해방

- 서비스 품질: 일관된 처리 품질

- 확장성: 업무량 증가에 유연하게 대응

- 혁신: 새로운 아이디어 빠른 구현

🎯 시작하기 위한 체크리스트

준비 사항

- n8n 서버 환경 준비

- AI API 키 발급 (OpenAI 또는 Anthropic)

- 연동할 서비스 계정 준비 (Slack, Email 등)

- 자동화하고 싶은 업무 목록 작성

첫 주 목표

- 기본 환경 설정 완료

- 첫 번째 간단한 자동화 생성

- 팀원들과 공유 및 피드백

- 두 번째 자동화 계획

첫 달 목표

- 5개 이상의 자동화 운영

- ROI 측정 시작

- 확장 계획 수립

- 베스트 프랙티스 문서화

💭 자주 묻는 질문

Q: 프로그래밍을 못해도 사용할 수 있나요?

A: 네, 자연어로 원하는 것을 설명하면 AI가 자동으로 만들어줍니다.

Q: 기존 시스템과 연동이 가능한가요?

A: 대부분의 API를 지원하는 시스템과 연동 가능합니다.

Q: 보안은 안전한가요?

A: 역할 기반 권한 관리, 암호화, 감사 로그 등 엔터프라이즈 수준의 보안을 제공합니다.

Q: 비용은 얼마나 드나요?

A: n8n은 오픈소스이며, AI API 사용량에 따라 비용이 발생합니다.

이 프레임워크는 단순한 도구가 아닌, 업무 방식을 근본적으로 바꾸는 혁신입니다. AI의 이해력과 n8n의 실행력이 결합되어, 누구나 전문가 수준의 자동화를 구현할 수 있는 시대를 열어갑니다.

MCP 취약점 및 GPUHammer 공격 종합 분석

mcp-remote RCE 취약점 (CVE-2025-6514)

취약점 기본 정보

- CVE 번호: CVE-2025-6514

- CVSS 점수: 9.6 (Critical)

- 영향 버전: 0.0.5 ~ 0.1.15

- 패치 버전: 0.1.16 이상

- 발견 시기: 2025년 1월

- 영향 범위: 43만 명 이상 다운로드, Claude Desktop, Cursor, Windsurf 등 주요 LLM 도구

취약점의 본질

mcp-remote는 Model Context Protocol(MCP) 생태계에서 AI 기반 대화형 LLM 앱과 데이터 소스를 통합하는 핵심 도구입니다. 이 도구가 외부 MCP 서버와 통신할 때 안전하지 않은 명령 실행 로직으로 인해 원격 코드 실행이 가능하게 되었습니다.

기술적 상세 분석

취약점 발생 메커니즘

[공격 흐름도]

악의적 MCP 서버 → 조작된 authorization_endpoint URL 전송

→ mcp-remote가 URL을 명령어로 처리 → OS 명령어 실행- 인증 과정 악용

- MCP 서버가 인증을 위해

authorization_endpointURL을 제공 - mcp-remote는 이 URL을 브라우저에서 열기 위해 시스템 명령 실행

- 공격자가 URL에 악성 페이로드 삽입

- MCP 서버가 인증을 위해

- OS별 공격 방식

- Windows: PowerShell subexpression evaluation 악용으로 완전한 명령어 제어

- macOS/Linux: 제한적이지만 임의 실행파일 호출 가능

근본 원인 분석

- 입력값 검증 부재

- 외부에서 받은 URL을 검증 없이 직접 명령어로 사용

- 화이트리스트나 정규화 과정 없음

- 안전하지 않은 API 사용

system(),exec()같은 위험한 명령 실행 함수 사용- 명령어와 인자를 분리하지 않은 설계

- 신뢰 경계 미설정

- 외부 서버의 응답을 무조건 신뢰

- 사용자가 연결하는 모든 MCP 서버를 동일하게 처리

실제 피해 시나리오 및 유형별 분석

공격 벡터

- 직접 공격: 악의적 MCP 서버에 직접 연결 유도

- 중간자 공격: 네트워크상에서 MCP 트래픽 가로채기

- 공급망 공격: 정상 MCP 서버 해킹 후 악성 페이로드 주입

1. 시스템 권한 탈취

- 관리자 권한 획득

- 시스템 설정 변경

- 보안 소프트웨어 무력화

- 추가 악성코드 설치를 위한 기반 마련2. 데이터 유출

- 브라우저 저장 비밀번호/쿠키

- SSH 키, API 토큰 등 인증 정보

- 소스코드, 문서 등 지적 재산

- 개인정보 및 기밀 데이터3. 랜섬웨어/악성코드 배포

- 파일 암호화를 통한 금전 요구

- 봇넷 에이전트 설치

- 크립토마이너 실행

- 키로거 등 스파이웨어 설치4. 서비스 중단(DoS)

- 중요 시스템 파일 삭제

- 무한 루프 실행으로 자원 고갈

- 네트워크 대역폭 소진

- 시스템 재부팅 불가 상태 유발즉시 조치사항

- 버전 업데이트

# npm을 통한 업데이트 npm install mcp-remote@latest # 버전 확인 npm list mcp-remote - 임시 완화 조치

- 신뢰할 수 없는 MCP 서버 연결 차단

- 방화벽에서 MCP 관련 포트 제한

- HTTPS만 사용하도록 설정

- 감사 및 모니터링

- 시스템 로그에서 비정상적인 명령 실행 확인

- 네트워크 트래픽 모니터링

- 파일 시스템 변경 사항 추적

오픈소스 RCE 취약점 방지

설계 단계 보안 원칙

1. Secure by Design

- 최소 권한 원칙(Principle of Least Privilege)

- 심층 방어(Defense in Depth)

- 제로 트러스트(Zero Trust) 아키텍처

- 페일 세이프(Fail-Safe) 메커니즘2. 안전한 코딩 표준

// 위험한 방식 (절대 사용 금지)

const { exec } = require('child_process');

exec(`open ${userProvidedURL}`); // RCE 취약점!

// 안전한 방식

const { spawn } = require('child_process');

const validatedURL = validateAndSanitizeURL(userProvidedURL);

if (validatedURL) {

spawn('open', [validatedURL], {

shell: false, // 셸 해석 비활성화

env: {} // 환경변수 격리

});

}개발 단계 보안 실무

1. 입력값 검증 체계

// 화이트리스트 기반 검증 예시

function validateURL(url) {

const allowedProtocols = ['https'];

const allowedDomains = ['trusted-domain.com'];

try {

const parsed = new URL(url);

// 프로토콜 검증

if (!allowedProtocols.includes(parsed.protocol.slice(0, -1))) {

return null;

}

// 도메인 검증

if (!allowedDomains.includes(parsed.hostname)) {

return null;

}

// 특수문자 필터링

if (/[;&|`$()]/.test(url)) {

return null;

}

return parsed.href;

} catch (e) {

return null;

}

}2. 의존성 관리 전략

// package.json 보안 설정

{

"scripts": {

"audit": "npm audit --audit-level=moderate",

"audit:fix": "npm audit fix",

"outdated": "npm outdated",

"update:check": "npm-check-updates"

},

"devDependencies": {

"snyk": "^1.1000.0",

"npm-audit-resolver": "^3.0.0"

}

}자동화된 보안 검사 도구 활용

1. 정적 분석 도구 (SAST)

| 도구명 | 언어 지원 | 특징 | 정확도 |

|---|---|---|---|

| SonarQube | 다중 언어 | 종합적 코드 품질 분석 | 85-90% |

| Semgrep | 다중 언어 | 패턴 기반 취약점 탐지 | 80-85% |

| CodeQL | 다중 언어 | GitHub 통합, 심층 분석 | 90-95% |

| ESLint Security | JavaScript | JS 특화 보안 규칙 | 75-80% |

2. 동적 분석 도구 (DAST)

# CI/CD 파이프라인 통합 예시

name: Security Scan

on: [push, pull_request]

jobs:

security:

runs-on: ubuntu-latest

steps:

- uses: actions/checkout@v3

# 정적 분석

- name: Run CodeQL Analysis

uses: github/codeql-action/analyze@v2

# 의존성 검사

- name: Run Snyk Security Scan

uses: snyk/actions/node@master

env:

SNYK_TOKEN: ${{ secrets.SNYK_TOKEN }}

# 동적 분석

- name: OWASP ZAP Scan

uses: zaproxy/action-full-scan@v0.4.0

with:

target: 'http://localhost:3000'보안 검사 도구의 효과성과 한계

효과성 분석

- 높은 탐지율 사례

- 딥러닝 기반 도구: 96.5% 탐지율, 99.8% 패치 정확도

- 규칙 기반 도구: 70-85% 탐지율 (일반적인 패턴)

- 자동화의 장점

- 24/7 지속적 모니터링

- 인적 오류 최소화

- 대규모 코드베이스 처리 가능

- 즉각적인 피드백 제공

한계점과 보완 방안

- 기술적 한계

- 복잡한 비즈니스 로직 취약점 탐지 어려움 - 새로운 공격 패턴 대응 지연 - 컨텍스트 이해 부족으로 인한 오탐 - 런타임 동작 예측의 한계 - 보완 전략

- 수동 코드 리뷰와 병행 - 침투 테스트 정기 실시 - 버그 바운티 프로그램 운영 - 보안 챔피언 제도 도입

GPUHammer 공격 상세 분석

공격 기본 정보

- 발견: 토론토대학교 연구팀

- 대상: NVIDIA GPU (GDDR6 메모리)

- 영향: AI 모델 정확도 80% → 0.1% 폭락

- 공격 유형: 하드웨어 기반 Rowhammer 변형

기술적 메커니즘

1. 공격 원리

[GPUHammer 공격 흐름]

1. GPU 메모리의 특정 row 식별

2. 해당 row에 대한 집중적인 읽기/쓰기 (hammering)

3. 인접 row의 비트 플립 유발

4. AI 모델 가중치 변조

5. 모델 성능 저하 또는 악의적 동작 유도2. GPU 특성 활용

- 메모리 구조 역공학

- NVIDIA GPU의 row 매핑 구조 분석

- 물리적 메모리 레이아웃 파악

- 취약한 메모리 영역 식별

- 병렬화 공격

// 개념적 공격 코드 (실제 코드 아님) __global__ void hammer_kernel(uint32_t* target_row) { // 수십만 회 반복 접근 for(int i = 0; i < HAMMER_COUNT; i++) { // 캐시 우회 기법 적용 volatile uint32_t value = *target_row; __threadfence(); } }

공격 가능 환경

고위험 환경

- 클라우드 GPU 인스턴스 (AWS, GCP, Azure)

- AI 학습 클러스터

- 공유 GPU 워크스테이션

- VDI (Virtual Desktop Infrastructure)

영향받는 GPU 아키텍처

| 아키텍처 | 모델 예시 | 취약성 수준 |

|---|---|---|

| Ampere | A100, A6000 | 높음 |

| Ada Lovelace | RTX 4090, L40 | 중간 |

| Hopper | H100 | 낮음 (ECC 기본) |

| Turing | RTX 2080 Ti | 높음 |

실제 피해 시나리오

- AI 모델 무력화

- 이미지 분류 모델 정확도 파괴 - 자연어 처리 모델 출력 왜곡 - 추천 시스템 편향 주입 - 보안 AI 시스템 우회 - 데이터 무결성 훼손

- 학습 데이터셋 변조 - 모델 체크포인트 손상 - 추론 결과 조작 - 백도어 삽입

ECC 활성화 가이드

# NVIDIA GPU ECC 상태 확인

nvidia-smi -q | grep "ECC"

# ECC 활성화 (재부팅 필요)

sudo nvidia-smi -e 1

# 특정 GPU에 대해서만 활성화

sudo nvidia-smi -i 0 -e 1

# ECC 에러 모니터링

nvidia-smi --query-gpu=ecc.errors.corrected.volatile.total,ecc.errors.uncorrected.volatile.total --format=csv -l 1성능 영향 및 트레이드오프

| 측정 항목 | ECC 비활성 | ECC 활성 | 영향도 |

|---|---|---|---|

| 메모리 용량 | 100% | 93.5-94% | -6.5% |

| 학습 속도 | 100% | 90-97% | -3~10% |

| 추론 속도 | 100% | 95-98% | -2~5% |

| 전력 소비 | 100% | 102-105% | +2~5% |

종합 보안 권고사항

1. 조직 수준 대응

GPU 보안 정책 체크리스트:

환경 평가:

- [ ] GPU 공유 환경 식별

- [ ] 민감 AI 워크로드 분류

- [ ] 위험도 평가 완료

기술적 조치:

- [ ] ECC 활성화 정책 수립

- [ ] GPU 격리 정책 구현

- [ ] 모니터링 시스템 구축

- [ ] 정기 무결성 검증

운영 절차:

- [ ] 사고 대응 계획 수립

- [ ] 정기 보안 감사

- [ ] 직원 교육 프로그램

- [ ] 벤더 보안 업데이트 추적2. 기술적 완화 방안

- 하드웨어 수준

- ECC 메모리 필수 사용 - GPU 가상화 기술 활용 - 물리적 격리 고려 - 최신 GPU 아키텍처 도입 - 소프트웨어 수준

# AI 모델 무결성 검증 예시 import hashlib import torch def verify_model_integrity(model, expected_hash): """모델 가중치의 무결성 검증""" model_bytes = b"" for param in model.parameters(): model_bytes += param.data.cpu().numpy().tobytes() actual_hash = hashlib.sha256(model_bytes).hexdigest() if actual_hash != expected_hash: raise SecurityError("Model integrity check failed!") return True # 주기적 검증 실행 def periodic_integrity_check(model, hash_value, interval=300): import threading def check(): verify_model_integrity(model, hash_value) timer = threading.Timer(interval, check) timer.daemon = True timer.start() check()

통합 보안 전략

계층별 방어 체계

[심층 방어 아키텍처]

애플리케이션 계층

├── 입력값 검증

├── 안전한 API 사용

└── 코드 리뷰

미들웨어 계층

├── WAF/IPS

├── API 게이트웨이

└── 로깅/모니터링

인프라 계층

├── 네트워크 격리

├── 접근 제어

└── 암호화

하드웨어 계층

├── ECC 메모리

├── 보안 부트

└── TPM/HSM지속적 보안 개선 프로세스

- Plan (계획)

- 위협 모델링

- 보안 요구사항 정의

- 리스크 평가

- Do (실행)

- 보안 코딩

- 자동화 검사

- 보안 테스트

- Check (점검)

- 취약점 스캔

- 침투 테스트

- 보안 감사

- Act (개선)

- 취약점 패치

- 프로세스 개선

- 교육 강화

미래 대비 전략

1. 신규 위협 대응

- AI/ML 보안 전문가 양성

- 하드웨어 보안 연구 투자

- 제로데이 대응 체계 구축

2. 기술 발전 대비

- 양자 내성 암호화 준비

- 차세대 하드웨어 보안 기능 활용

- 자동화된 보안 오케스트레이션

mcp-remote RCE 취약점과 GPUHammer 공격은 현대 IT 인프라가 직면한 복잡한 보안 위협의 대표적 사례입니다. 이들은 각각 소프트웨어와 하드웨어 수준에서 발생하는 취약점으로, 통합적인 보안 접근이 필요함을 보여줍니다.

핵심 교훈

- 신뢰 경계 설정의 중요성: 외부 입력은 항상 검증 필요

- 심층 방어의 필요성: 단일 보안 조치로는 불충분

- 지속적 모니터링: 실시간 탐지와 대응 체계 필수

- 보안 문화 정착: 기술적 조치와 함께 인적 요소 고려

오늘날의 복잡한 IT 환경에서는 개발자, 운영자, 보안 전문가가 협력하여 proactive한 보안 태세를 유지해야 합니다. 자동화된 도구의 활용과 함께 지속적인 교육, 프로세스 개선을 통해 진화하는 위협에 대응할 수 있을 것입니다.

댓글