728x90

개요

-

마이크로소프트(이하 MS)의 Internet Explorer에서 원격코드 실행이 가능한 신규 취약점이 발견됨 [1]

-

해당 취약점에 대한 보안 업데이트는 아직 발표되지 않았으나, 취약점을 악용한 공격 시도가 해외에서 확인되어 사용자의 주의가 특히 요구됨 [2]

설명

-

MS의 Internet Explorer에서 사용되는 mshtml CDwnBindInfo 오브젝트에서 use-after-free 취약점이 발생함

-

해당 취약점을 악용한 공격은 악성코드 실행 및 윈도우즈의 보안기능 우회를 위해 Adobe Flash 및 Java가 이용됨

해당 시스템

-

영향을 받는 소프트웨어

-

Internet Explorer 6

- Internet Explorer 7

- Internet Explorer 8

-

영향을 받지 않는 소프트웨어

- Internet Explorer 9

- Internet Explorer 10

권장 방안

-

해당 취약점에 영향을 받지 않는 소프트웨어인 Internet Explorer 9 또는 Internet Explorer 10을 사용

-

Windows XP 사용자는 MS의 보안 업데이트 발표 전까지 다른 인터넷 브라우저 사용을 권고 (Mozilla Firefox, Google Chrome, Opera 등)

-

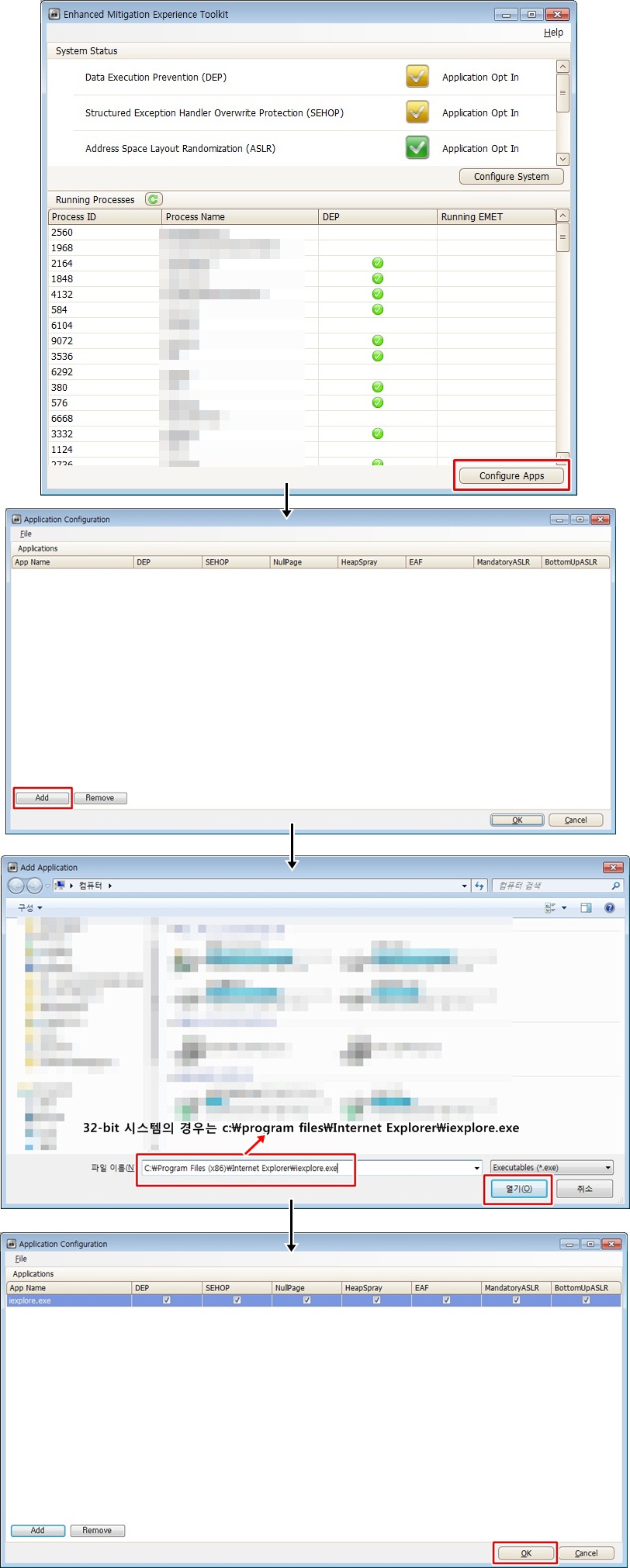

MS의 보안 업데이트 발표 전까지 영향을 받는 Internet Explorer 버전을 사용할 경우 취약점에 의한 피해를 줄이기 위하여 EMET의 사용을 권장함 [3] [4]

- EMET(Enhanced Mitigation Experience Toolkit)을 Internet Explorer에 적용하여 취약점이 악용되지 못하도록 조치

- 해당 취약점은 공격을 위해 Adobe Flash와 Java가 같이 사용되었으며, Internet Explorer에서 Flash와 Java를 비활성하기 위해 다음 방법이 사용될 수 있음

- Flash ActiveX 컨트롤 실행 중지 : CLSID가 {D27CDB6E-AE6D-11cf-96B8-444553540000} ActiveX 컨트롤 실행을 중지 [5]

- Java 비활성화 : Java 제어판의 보안탭에서 웹 브라우져의 Java content가 실행되지 못하도록 처리 (해당 기능을 사용하기 위해서는 Java 7 Update 10 이상으로 업데이트해야함) [6]

용어 정리

-

EMET(Enhanced Mitigation Experience Toolkit) : MS에서 제공하는 프로그램으로소프트웨어의 취약점이 악용되지 못하도록 하는 기능을 함

- Use After Free 취약점 : 소프트웨어 구현 시 동적 혹은 정적으로 할당된 메모리를 해제했음에도 불구하고 이를 계속 참조(사용)하여 발생하는 취약점

기타 문의사항

- 한국인터넷진흥원 인터넷침해대응센터: 국번없이 118

[참고사이트]

[1] http://technet.microsoft.com/security/advisory/2794220

[2] http://blog.fireeye.com/research/2012/12/council-foreign-relations-water-hole-attack-details.html

[3] http://support.microsoft.com/kb/2458544

[4] http://go.microsoft.com/fwlink/?LinkID=200220&clcid=0x409

[5] http://support.microsoft.com/kb/240797

[6] http://docs.oracle.com/javase/7/docs/technotes/guides/jweb/client-security.html#disable

728x90

그리드형(광고전용)

댓글