개요

- 마이크로소프트(이하 MS)의 Internet Explorer에서 원격코드 실행이 가능한 신규 취약점이 발견됨[1]

- 해당 취약점에 대한 보안 업데이트는 아직 발표되지 않았으나, 취약점을 악용한 공격 시도가 해외에서 확인되어 사용자의 주의가 특히 요구됨[2]

설명

- Use-After-Free를 이용한 원격코드 실행 취약점 (CVE-2014-1776)

해당 시스템

- 영향을 받는 제품 (IE 6 ~ IE 11)

권장 방안

- MS의 보안 업데이트 발표 전까지 다른 인터넷 브라우저 사용을 권고 (Mozilla Firefox, Safari, Google Chrome 등)

- Windows XP 사용자는 향후에도 보안 업데이트가 제공되지 않으므로 보안 업데이트가 제공되는 다른 제품을 사용할 것을 강력히 권고함

- 영향받는 제품 사용자는 아래 4가지 중 하나의 방법을 적용하여 취약점에 대한 위험을 경감시킬 수 있음

- EMET 사용, Internet Explorer의 보안 설정 수정, VGX.DLL 비활성화, 향상된 보호모드(Enhanced Protected Mode) 설정(인터넷 익스플로어 11 버전에 해당)

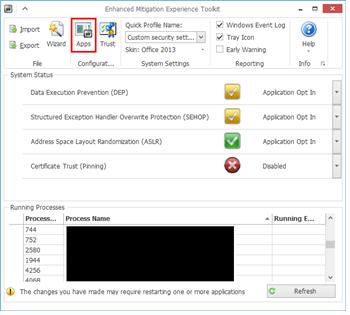

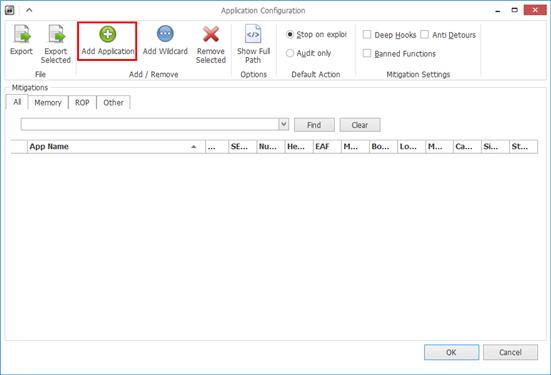

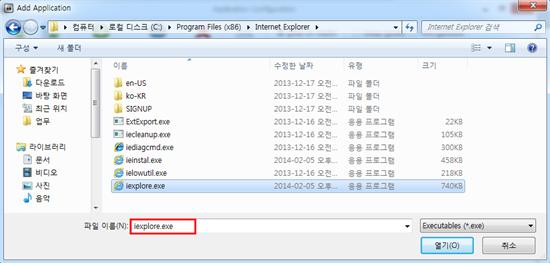

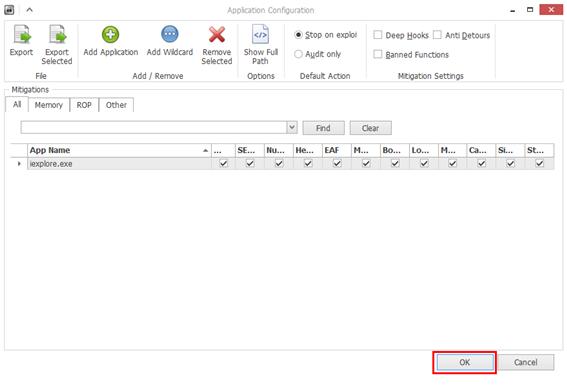

① EMET(Enhanced Mitigation Experience Toolkit) 4.1 사용 [3]

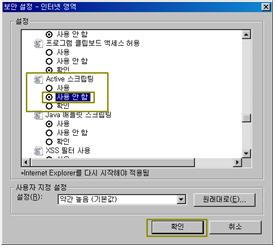

② Internet Explorer의 보안 설정 수정( 아래의 두가지 방법 중에 선택하여 적용)

- Internet Explorer 메뉴 중 도구 > 인터넷 옵션 > 보안 탭에서 ‘인터넷’과 ‘로컬인트라넷’의 보안수준을 높음으로 수정

- Internet Explorer 메뉴 중 도구 > 인터넷 옵션 > 보안 탭에서 ‘인터넷’과 ‘로컬인트라넷’을 선택한 후 ‘사용자 시정 수준’클릭 후 ‘보안 설정 – 인터넷 영역’에서 Active 스크립팅 ‘사용안함’으로 설정 후 확인

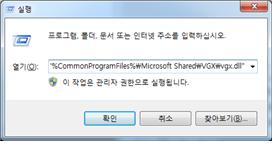

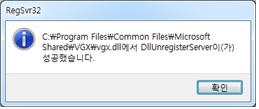

③ VGX.DLL 비활성화

- 해당 취약점과 연관된 모듈인 VGX.DLL을 비활성화 처리

- 시작 > 실행 클릭 또는 윈도우+R 키를 눌러 나온 실행창에서

"%SystemRoot%\System32\regsvr32.exe" -u "%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll"을 입력 후 확인(따옴표 포함)

- 향후 윈도우 보안 업데이트 제공시 해당 모듈에 대한 활성화 처리가 필요함

( 시작 > 실행 클릭 또는 윈도우+R 키를 눌러 나온 실행창에서

"%SystemRoot%\System32\regsvr32.exe" "%CommonProgramFiles%\Microsoft Shared\VGX\vgx.dll"을 입력 후 확인(따옴표 포함) )

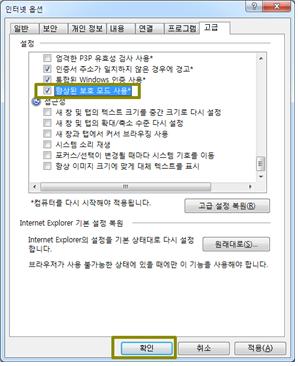

④ 인터넷 익스플로어 11 버전에서 제공하는 향상된 보호모드 (Enhanced Protected Mode) 설정

- 인터넷 옵션 > 고급 탭 > ‘향상된 보호 모드 사용’에 체크 후 확인

- 취약점에 의한 피해를 줄이기 위하여 사용자는 다음과 같은 사항을 준수해야함

- 신뢰되지 않는 웹 사이트의 방문 자제

- 사용하고 있는 백신프로그램의 최신 업데이트를 유지하고, 실시간 감시기능을 활성화

- 출처가 불분명한 이메일의 링크 클릭하거나 첨부파일 열어보기 자제

- Use-After-Free : 할당 해제한 메모리를 다시 참조하는 과정에서 발생하는 취약점

- EMET(Enhanced Mitigation Experience Toolkit) : MS社에서 제공하는 유틸리티로 소프트웨어의 취약점이 악용되지 못하도록 하는 기능을 함

기타 문의사항

- 한국인터넷진흥원 인터넷침해대응센터: 국번없이 118

[참고사이트]

[1] https://technet.microsoft.com/en-us/library/security/2963983

[2] http://www.fireeye.com/blog/uncategorized/2014/04/new-zero-day-exploit-targeting-internet-explorer

-versions-9-through-11-identified-in-targeted-attacks.html

[3] https://support.microsoft.com/kb/2458544

댓글