728x90

'넘보지마' DDos 공격 완벽 퇴치

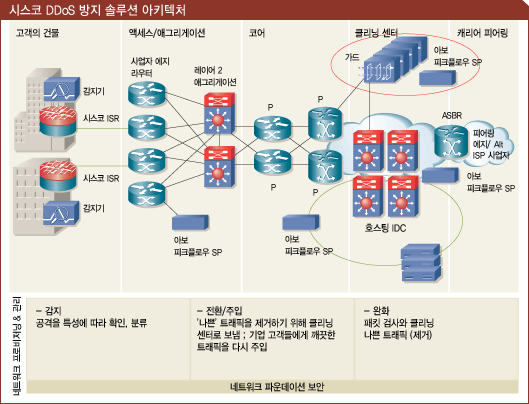

시스코 DDoS 방지 전략 단계적 예시 … '통합 솔루션'이 정답

- 1단계 : 깨끗한 네트워크

- 2단계 : 감지 기능 제공

- 3단계 : 완화 전략 구사

- 3가지 서비스 모델 제시

일반적으로 DDoS(Distributed Denial of Services) 공격은 기업 네트워크에 타격을 주는 것을 목적으로 한다고 여기기 쉽다. 이 공격은 일반적으로 봇넷(botnets)에 의해 생긴다. 봇넷은 다양한 종류의 패킷들이 갑자기 넘쳐나는 공격에 시달리는 개별 컴퓨터 네트워크를 의미한다.

DDoS 공격은 오고 가는 커뮤니케이션에 사용되는 대역폭을 집중 공격하고, 합법적인 트래픽을 사용할 수 없게 만들면서, 라우터, 서버, 심지어 방화벽 기능도 마비시킨다. 이는 특정 애플리케이션이나 호스트로 접근하는 것을 막을 뿐 아니라, 소프트 스위치, 코어 라우터, DNS(Domain Name System) 서버 같은 네트워크 자원들을 공격하며, 직접 공격 받지 않은 일부 네트워크에도 2차적인 피해를 입힌다.

문제는 불법 패킷을 합법 패킷과 구분하는 게 쉽지 않기 때문에 DDoS 공격 발견이 힘들다는 점이다. IDS(Intrusion Detection Systems)에 의해 실행되는 일반 서명 패턴 매칭은 효력이 없다. 블랙홀링(blackholing)이나 라우터 필터링 같은 DDoS 공격을 처리하며 비즈니스 연속성을 보장하는 일반 기술 역시 완화 효력이 부족하다. 오버프로비저닝 (overprovisioning) 같은 전략 역시 규모가 큰 공격을 감당할 만한 보안 기능을 제공하지 못할 뿐 아니라, 너무 비싸 DDoS 예방을 실시하기 힘들다.

1단계 : 깨끗한 네트워크

DDoS 공격을 해결하려면 이를 감지하는 종합적인 보안 시스템이 필요하다. 보안 시스템을 시작하면서 오염된 트래픽 스트리밍이나 네트워크를 깨끗이 만든 다음, 적합한 트래픽을 네트워크로 되돌려 보내는 그런 시스템을 얘기한다. 현재 시스코는 이에 적합한 보안 성능을 갖춘 시스코 DDoS 방지 솔루션(Cisco DDoS Protection Solution) 시스템을 제공하고 있다. 통신서비스 사업자들의 경우 이 솔루션을 다음과 같은 용도로 구축할 수 있다.

이 솔루션을 통해 통신서비스 사업자들은 애그리게이션, 에지, 코어 라우터와 스위치, DNS 서버, 해외 링크 같이 중요한 네트워크 인프라 요소들을 방어할 수 있으며, 공격이 감지되는 즉시 그 효과를 볼 수 있다.

시스코 DDoS 방지 기능은 '깨끗한 네트워크' 성능을 보존하는데 포괄적인 솔루션을 제공한다. 그러나 보안 기능이 한층 강화된 시스코 파운데이션 프로텍션(Cisco Foundation Protection)이 통신서비스 사업자들에게는 또 다른 대안이 될 수도 있다. 이러한 방법을 통해 보안 위협에 따른 통신사업자 인프라의 데이터, 컨트롤, 관리 플레인이 더욱 강화되며 서비스 전송에 보다 유리한 입지를 선점할 수 있다. 이러는 동안 시스코 DDoS 방지 솔루션의 기본 요소인 감지와 완화 기능은 통신서비스 사업자들과 고객 네트워크를 DDoS 공격으로부터 일제히 보호해준다.

2단계 : 감지 기능 제공

불법 패킷이 합법 패킷과 같은 컨텐츠 및 헤더 특성을 지니고 있기 때문에 DDoS 감지 기능은 실행시키기 매우 힘들다. 게다가 많은 공격은 위조된 소스 어드레스를 사용한다. 때문에 얼마나 잘 지켜낼 수 있는가 여부는 좋은 트래픽과 나쁜 트래픽을 구분해낼 수 있는 능력에 달려있다.

시스코 DDoS 솔루션은 동적으로 베이스라인 트래픽(baseline treffic) 모델을 만들고, 플로우를 실시간 비교하는 두 가지 시스템을 사용한다. 특정 스레쉬홀드(threshold) 상에서 어떤 차이가 생기면 알람이 울린다. 사용자가 어떤 부분의 보안을 가장 신경 쓰는가에 따라, 두 시스템은 네트워크의 서로 다른 장소에 구축된다. 이때 시스코 트래픽 이상 감지기 XT(Cisco Traffic Anomaly Detector XT) 독립형 어플라이언스나 아보 네트웍스(Arbor Networks)의 아보 피크플로 SP(Arbo Peakfolw SP), 시스코 테크놀러지 디벨로퍼 프로그램 파트너(Cisco Technology Developer Program Partner)가 사용된다. 아보 피크플로 SP의 경우, 감지 기능을 실시할 때 시스코 IOS 소프트웨어의 넷플로우 기능과 함께 작동된다.

시스코 트래픽 이상 감지기 XT는 가장 고도의 감지 기능을 제공한다. 고객에게 전송되는 모든 트래픽 플로우 검사는 네트워크 고객 에지에 설치되어 있다. 이 감지기는 유선에서 반영된 트래픽을 모니터한다. 트래픽은 SPAN(Switched Port Analyzer), VLAN(virtual LAN), VACL(VPN Access Control List) 같은 포트 기반 특성이나 네트워크 분리에 의해 복사되고, 스트리밍은 감지 디바이스로 유입된다.

시스코 트래픽 이상 감지기 XT는 최신 행위 분석과 공격 인지 기술을 사용해 모든 유형의 DDoS 공격을 미리 감지하고 체크한다. 감지기가 특정 어드레스로 가는 트래픽이 폭주하거나 특정 트래픽 종류가 폭주하는 것 같은 이상 플로우를 감지해내는 즉시, 시스로그 (syslog)에서 이벤트를 동적으로 생성하거나, 안전한 SSH(Secure Shell) 커넥션을 통해 원격 시스코 가드(Cisco Guard)를 활성화시킨다.

아보 피크플로우 SP 디바이스는 아웃-오브-밴드(out-of-band) 네트워크에 구축돼 통신서비스 사업자 네트워크 내부 다양한 라우터에서 수집된 시스코 넷플로우 통계를 처리한다. 시스코 넷플로우에는 오늘날 사용 가능한 IP 네트워크 용 DDoS 확인 기술 및 네트워크 트래픽 플로우 분석 기술이 가장 널리 도입돼 있다. 시스코 넷플로우는 헤더에서 7개의 튜플 (tuple)을 조사하면서 패킷을 분류한다. 즉 진입 인터페이스, IP 프로토콜 타입, 타입-오브-서비스(type-of-service) 표시기, 소스 및 수신자 IP 어드레스, 소스 및 수신자 포트 상에서 정보를 분류하는 것이다. 이 정보는 전체 네트워크에서 일반 트래픽의 베이스라인 프로파일을 보여준다. 이를 통해 네트워크 관리자는 개발하는 곳 어디서나 이상 플로우를 관찰할 수 있다.

|

| 통합 보안 시스코 DDoS 방지 솔루션은 감지와 (전환, 클리닝, 주입) 완화 기능으로 구성된다. 감지 기능은 고객 에지 및 네트워크 내부에서 일어나고, 완화 기능은 피어링 에지 부근에서 발생한다. |

3단계 : 완화 전략 구사

시스코 DDoS 방지 솔루션 완화 기능은 기간 업무용 호스트를 노리는 악의적인 트래픽과 합법적인 트래픽을 정확히 구분하는 게 목표다. 악의적 트래픽은 거르고, 합법적 트래픽은 통과시키는 것이다. 완화 기능은 시스코 카탈리스트 6500 시리즈 스위치 및 시스코 7600 시리즈 라우터에 들어있는 독립형 시스코 가드 XT(Cisco Guard XT) 어플라이언스나 시스코 이상 가드 서비스 모듈(Cisco Anomaly Guard Service Module)에 의해 작동된다.

시스코 트래픽 이상 감지기 XT, 아보 피크플로우 SP 디바이스, 네트워크 관리 직원에 의한 매뉴얼 활성화를 통해 요청이 들어오면, 시스코 가드 XT는 이를 처리하기 위해 업스트림 라우터로 BGP(Border Gateway Protocol) 메시지를 보낸다. 업스트림 라우터는 존(zone)을 목표로 하는 오염된 트래픽의 방향을 바꿔 시스코 가드로 보낸 뒤 클리닝시킨다. 존(zone)은 DDoS 공격을 차단하는 시스코 가드에 의해 안전하게 보호되는 네트워크 요소다. 이는 네트워크 서버나 고객, 라우터, 네트워크 링크나 서브넷, 혹은 전체 네트워크, 개별 인터넷 유저나 인터넷을 사용해 업무를 진행하는 회사 등이다.

일단 존(zone) 보안에 연결되면, 가드는 전환 트래픽을 받아 이를 정책에 적용하기 시작한다. 실행에 옮기기 위해 가드 보안 시스템을 참조해 정책들이 지시를 내린다. 이는 트래픽을 떨어뜨리는 수상쩍은 트래픽 사용자를 신고하는 것부터 가드 안티 스푸핑(anti-spooring)이나 안티 좀비(anti-zombie) 방법에 이르기까지 다양하다. 좀비 정책은 측정된 트래픽이 스레쉬홀드를 방해할 때 반응한다.

보안 역할을 실행하는 가드에는 꼼꼼하게 걸러내는 다양한 필터들이 있다. 이러한 필터로 인해 가드와 사용자는 수상쩍거나 악의적인 트래픽을 걸러내는 동시에 합법적인 트래픽은 무사히 통과시킨다. 가드는 안티 스푸핑 방식으로 트래픽을 철저히 클리닝하는 보안 모듈도 갖추고 있다. 아무런 이상 현상도 감지되지 않으면, 트래픽은 분석 모듈을 통해 모니터 되지만 방해받지 않으면서 흘러갈 수 있다. 기본 모듈로는 트래픽을 인증하는 안티 스푸핑과 안티 좀비 방식이 있으며, 강력한 모듈(strong module)에서는 보다 엄격한 안티 스푸핑 방식이 실행된다. 드롭 모듈(drop module)은 악의적인 트래픽을 제외시키는 모듈이며, 비율 제한 모듈(rate limiting module)은 원하는 트래픽 플로우나 전체 구역 트래픽 비율을 제한하는 모듈이다. 그리고 인식 모듈(recognition module)은 시스코 가드 정책과 필터 시스템 사이를 조율하고 분석용 유출 트래픽을 시험한다. 가드 필터 시스템과 보안 모듈은 구역 트래픽 플로우를 통해 주기적인 모드로 실행된다.

공격이 진행되는 지역으로 예정된 트래픽의 방향을 수정한 후에, 시스코 가드는 트래픽을 존(zone) 뒤편에서 주입시킬 수 있다. 사용자가 구역 보안을 끝맺을 때까지 이런 상태는 계속된다. 유입 방식은 네트워크가 레이어 2 코어 토폴로지를 사용하는지, 레이어 3 코어 토폴로지를 사용하는지에 따라 달려있다. PBR(Policy Based Routing), VRF(Virtual Routing/Forwarding), GRE(Generic Routing Encapsulation) 같은 이러한 방식은 다운스트림 라우터와 시스코 가드 또는 가드 상에서만 즉시 설정된다. 이를 통해 아무리 깨끗한 트래픽이라 해도 시스코 가드로 루프백(loop lack) 하지는 못한다. DDoS 트래픽을 걸러내도록 만들어진 마지막 동적 필터가 제거되고, 설정 가능한 타임아웃이 통과되면, 시스코 가드의 완화 프로세스는 종결된다. 그런 다음, 이전에 공격이 진행됐던 존(zone)으로 향하는 트래픽 플로우는 가드(Guard)로 돌아가는 대신, 일반 데이터 경로를 다시 차지하게 된다.

DDoS 완화용 존(zone)을 초기화시키려면, 시스코 가드 XT는 트래픽 이상 감지기 XT와 아보 피크플로우 SP처럼 '습득(learning)' 모드로 설정돼야 한다. 이 모드에서, 디바이스는 트래픽 패턴과 비율, 스레쉬홀드를 소극적으로 모니터한다. 이 때 스레쉬홀드는 일상적인 패턴을 이해하고, DDos 공격이 발생하면 악의적으로 변할 수 있는 존(zone) 트래픽과 이상 현상을 비교하는데 따른 기준을 세우기 위해 존(zone) 내부에 있는 자원으로 향한다.

시스코 네트워크 파운데이션 보안(NFP) 인터넷이 필수라는 것과 관련해 오늘날 경쟁력 있는 사업 트렌드를 살펴보면 네트워크 요소와 인프라가 무수한 리스크와 위협에 노출되어 있다는 사실을 알 수 있다. 보안이 강화된 환경에서 공격이 늘어나는 것을 감안해, 시스코는 인프라뿐만 아니라 네트워크 요소들을 위한 시스코 IOS 소프트웨어 기능을 강화하면서 어느 환경에서나 가용성이 보장되도록 돕고 있다.

이에 시스코 NFP(Network Foundation Protection)는 조직의 네트워크 기반을 안전하게 유지할 수 있는 툴과 기술, 서비스를 제공한다. 이 기능은 차례로 패킷 플로우를 컨트롤하고, DDoS 같은 보안 위협으로부터 통신서비스사업자 네트워크 코어를 지켜낼 수 있다.

보안 인프라는 서비스 전송을 위한 초석이 된다. 지속적인 서비스 전송에는 라우터 플레인을 보호하는 조직적인 방식도 필요하다. 라우터는 일반적으로 3가지 플레인으로 나눠져 있으며, 각각 명확한 목적을 지니고 있다. 데이터 플레인(data plane)은 데이터 패킷을 전송하는 기능이고, 컨트롤 플레인(control plane)은 올바른 데이터 경로를 설정해주며, 관리 플레인(management plane)은 네트워크 요소를 관리해주는 기능이다.

통신서비스사업자가 네트워크 기반을 제대로 보호하려면 '보안 툴킷'을 활용하라는 게 시스코의 충고다. 보안 툴킷은 네트워크의 리스크를 평가하고 확인하는 보안 툴 및 기술을 선택하는 방식이다. 보안을 위협하는 반응이 나타날 때, 보안 툴킷은 새로운 툴과 기술을 즉시 추가할 수 있을 만큼 유연성이 뛰어나야 한다.

통신서비스 사업자들이 각 라우터 플레인의 용도를 신중히 고려한 후 보안 상황을 처리할 때 좋은 결과를 낼 수 있는 올바른 툴을 선택할 수 있다.

데이터 플레인 예방 기능은 트래픽 이상 현상을 감지하고, 실시간 공격에 대처할 수 있도록 해준다. 데이터 플레인을 보호하는 툴로는 넷플로우(NetFlow), IP 소스 트랙커(IP Source Tracker), ACL(Access Control List), uRPF(Unicast Reverse Path Forwarding), RTBH(Remotely Triggered Blackhole) 필터링, QoS 툴이 있다.

컨트롤 플레인은 라우팅을 컨트롤하기 위해 한 차원 높은 예방 기능을 요구한다. 컨트롤 플레인을 보호하는 툴로는 rACL(Receive ACL)과 CoPP(Control Plane Policing) 등이 있다.

관리 플레인 예방은 시스코 IOS 네트워크 인프라를 안전하고 지속적으로 관리시켜 준다. 관리 플레인을 보호하는 툴로는 CPU와 메모리 스레쉬홀딩과 듀얼 익스포트 시스로그(dual export syslog)가 있다.

네트워크 파운데이션을 보호하는 문제에 관한 한, 시스코 NFP는 사전 보안 방법으로 간주될 필요가 있다. 이어 보안 툴킷 방식과 결합된 라우터 플레인을 조직적으로 분할하면, 유연성이나 보안 문제에 있어 전술적인 방책을 강화하는 데 효과적이다. 시스코 NFP에 대해 보다 자세히 알고 싶다면, cisco.com/go/nfp를 방문하기 바란다.

3가지 서비스 모델 제시

시스코 DDoS 방지 솔루션의 목표는 통신서비스 사업자들이 비용 면에서 사업자와 고객 모두에게 최상의 이익을 선사할 수 있는 방식으로 디바이스와 기능을 통합시키는데 있다. 여기에는 다음과 같은 세 가지 서비스 구축 모델이 있다.

네트워크 DDoS 예방 관리 - 통신사업자들은 원거리 커넥션과 인프라 네트워크 상에서 발생하는 DDoS 공격을 방지하는 고객 보안 기능을 제공한다. 이 모델은 비즈니스 연속성을 더욱 확실하게 보장해준다.

네트워크 DDoS 예방 관리 - 통신사업자들은 원거리 커넥션과 인프라 네트워크 상에서 발생하는 DDoS 공격을 방지하는 고객 보안 기능을 제공한다. 이 모델은 비즈니스 연속성을 더욱 확실하게 보장해준다.

호스팅 DDoS 예방 관리 - 호스팅 사업자는 중요한 관리 웹 서버 및 애플리케이션 서버를 DDoS 공격에서 보호할 수 있다. 공격 받고 있는 자산 중 가장 가까운 위치의 자산에 감지 기능이 보급된다.

호스팅 DDoS 예방 관리 - 호스팅 사업자는 중요한 관리 웹 서버 및 애플리케이션 서버를 DDoS 공격에서 보호할 수 있다. 공격 받고 있는 자산 중 가장 가까운 위치의 자산에 감지 기능이 보급된다.

피어링 포인트 DDoS 예방 관리 - 통신사업자가 합법적인 트래픽용 대역폭을 최대한 활용하며, DDoS가 없는 커넥션을 다운스트림 ISP 고객 측에 제공할 수 있다.

피어링 포인트 DDoS 예방 관리 - 통신사업자가 합법적인 트래픽용 대역폭을 최대한 활용하며, DDoS가 없는 커넥션을 다운스트림 ISP 고객 측에 제공할 수 있다.

또 다른 구축 옵션인 인프라스트럭처 DDoS 예방을 통해 통신사업자들은 자체 네트워크 인프라를 DDoS 공격에서 방어할 수 있다. 이 모델은 네트워크에서 꼭 필요한 장소를 노리는 공격을 감소시키며, DNS, HTTP, SMTP(Simple Mail Transfer Protocol) 서버를 포함한 사업자 데이터 센터에 있는 중요한 서버를 보호한다.

관리 서비스 구축 모델은 새로운 수익성을 만드는 것뿐만 아니라, 통신사업자들에게 여러 장점들을 제공한다. 이 장점들 중에는 고객이 통신사업자를 사업상 보안 필요성을 충분히 이해하는 신뢰할만한 파트너로 보는 관점이 강화된다는 것과 기존 네트워크 인프라 기능을 활용해 최소 CAPEX(capital expenditure) 투자로 최대 서비스 효과를 낼 수 있다는 점도 포함된다.

고객의 장점으로는 라스트 마일(last mile)과 데이터 센터 자원들이 공격당하기 전에 미리 효율적으로, 실시간 대처할 수 있다는 것도 포함된다. DDoS 공격에서 생긴 트래픽 피해와 폭주 때문에 라스트 마일 대역폭을 비싸게 업그레이드할 필요가 없다. 또 비즈니스 연속성과 강화된 고객 경험을 위해 향상된 네트워크 업타임도 장점이라고 할 수 있다.

|

EDMUND LAM, 필자 에드먼드 램(EDMUND LAM)은 시스코 서비스 프로바이더 시스템 엔지니어링 그룹의 기술 팀장으로 보안 관리 시스템 디자인에 주력하고 있다. 이에 앞서 그는 통신서비스사업자용 VoIP 및 MPLS VPN을 위한 시스템 디자인 전문 기술 마케팅 엔지니어를 역임했다. |

| 추가자료 |

|---|

|

출처 : http://www.cisco.com/packet/

728x90

그리드형(광고전용)

댓글