Spring Boot

Spring Boot는 스프링 프레임워크를 기반으로 하는 웹 애플리케이션을 빠르게 개발하기 위한 도구입니다. Spring Boot는 자동 구성과 스타터 패키지를 제공하여 프로젝트 설정을 간소화하고 개발 생산성을 향상시킵니다.

Spring Boot는 Java 기반의 웹 애플리케이션을 개발하기 위한 프레임워크로, 다음과 같은 주요 개념을 포함합니다.

- 스프링 부트 스타터 (Spring Boot Starter): 필요한 라이브러리 및 설정을 포함한 스타터 패키지를 제공하여 개발자가 더 쉽게 프로젝트를 설정할 수 있게 해줍니다.

- 자동 구성 (Auto Configuration): 스프링 부트는 클래스 경로에서 사용 가능한 빈을 자동으로 구성하므로 개발자는 더 이상 복잡한 설정을 작성하지 않아도 됩니다.

- 애플리케이션 프로퍼티 (Application Properties/YAML): application.properties 또는 application.yml 파일을 사용하여 애플리케이션 구성 설정 정보를 관리하는 데 사용되며, 데이터베이스 연결 정보, 서버 포트 등을 설정할 수 있습니다.

Apache Kafka

Apache Kafka는 대규모 데이터 스트림을 처리하기 위한 분산 메시지 큐 시스템입니다. 이벤트 스트리밍 아키텍처와 함께 사용하여 데이터 파이프라인을 구축하고 이벤트를 실시간으로 처리합니다.

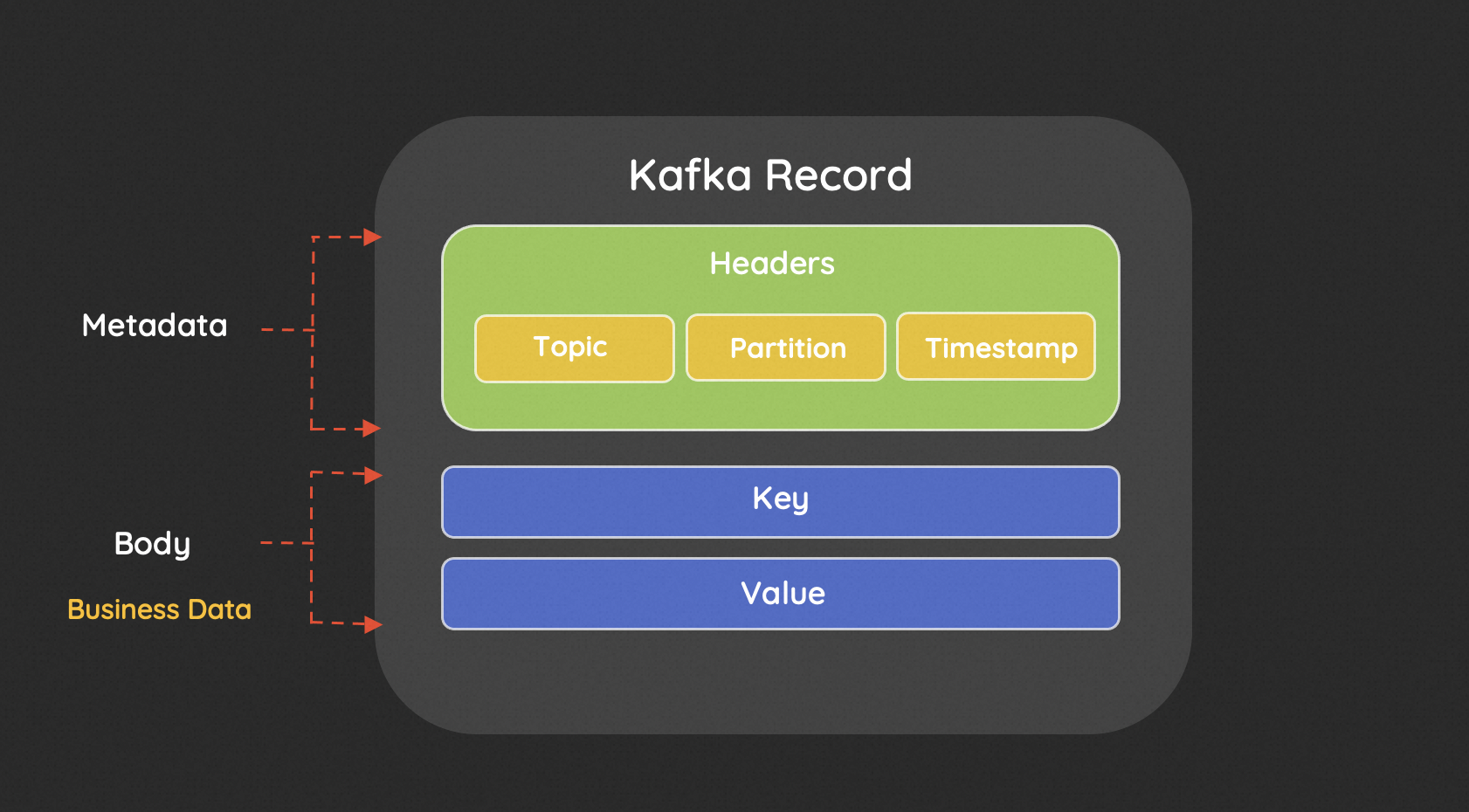

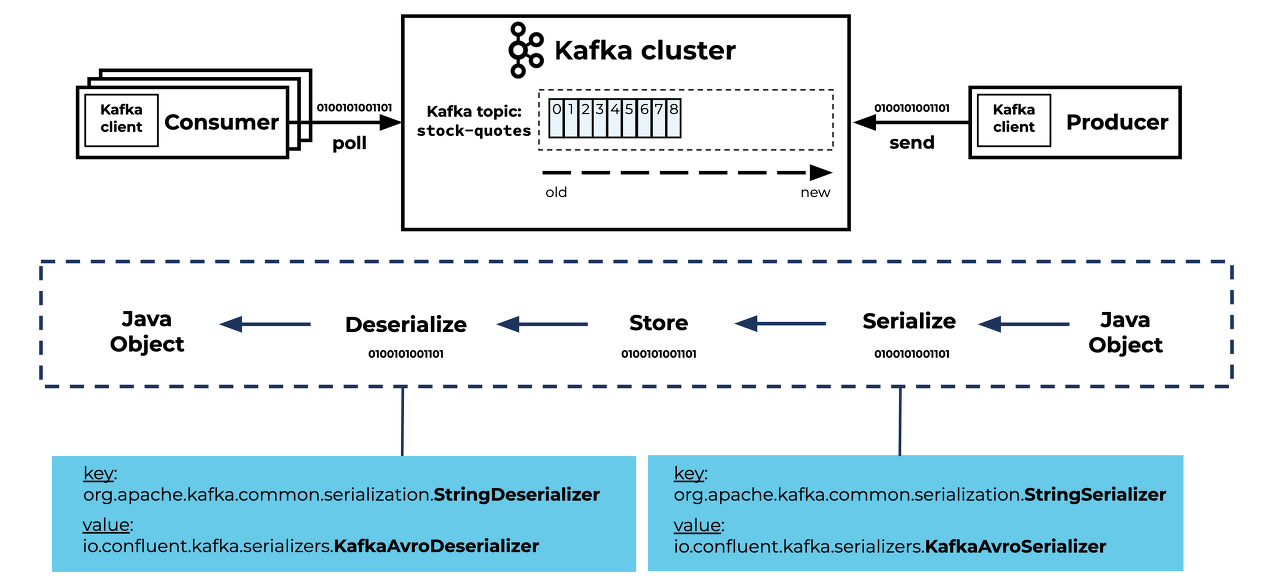

Apache Kafka는 대규모 데이터 스트림을 처리하기 위한 분산 메시지 큐 시스템으로, 아래와 같은 핵심 개념을 가지고 있습니다.

- 토픽 (Topic): 데이터 레코드를 게시하고 구독하는 주제로, 메시지를 그룹화하고 특정 주제에 대한 데이터를 저장합니다.

- 브로커 (Broker): Kafka 클러스터의 개별 서버로, 데이터를 저장하고 관리하며 클라이언트와 통신합니다.

- 생산자 (Producer): 데이터를 Kafka 토픽으로 보내는 애플리케이션입니다.

- 소비자 (Consumer): Kafka 토픽에서 데이터를 읽고 처리하는 애플리케이션입니다.

데이터베이스

데이터베이스는 구조화된 데이터를 저장하고 관리하는 데 사용되는 중요한 구성 요소입니다. 관계형 데이터베이스 (예: MySQL, PostgreSQL) 또는 NoSQL 데이터베이스 (예: MongoDB, Cassandra)를 선택할 수 있습니다.

데이터베이스는 구조화된 데이터를 저장하고 관리하는 데 사용되며, 관계형 데이터베이스와 NoSQL 데이터베이스가 주로 사용됩니다. 아래는 관련된 주요 개념입니다.

- 테이블 (Table): 관계형 데이터베이스에서 데이터를 저장하는 구조로, 행과 열로 구성됩니다.

- 문서 (Document): NoSQL 데이터베이스에서 데이터를 저장하는 형식으로, JSON 또는 BSON 형식으로 표현되며 각 문서는 고유한 식별자를 가집니다.

- SQL (Structured Query Language): 관계형 데이터베이스에서 데이터를 조회, 수정, 삭제하는 데 사용되는 표준 질의 언어입니다.

Spring Kafka 역직렬화 취약점

문제점

Spring Kafka의 역직렬화 과정에서 발생하는 보안 문제로, 주요 문제점은 다음과 같습니다.

- Kafka 헤더를 신뢰하지 않는 취약점: 취약한 설정으로 인해 Kafka 헤더에 임의의 데이터를 신뢰하고 역직렬화하므로, 악의적인 사용자가 공격적인 데이터를 주입하여 원격 코드 실행을 유도할 수 있습니다.

- 역직렬화 취약점: Kafka 메시지의 헤더를 역직렬화할 때, 취약한 설정으로 인해 임의의 클래스를 역직렬화할 수 있으므로, 악의적인 클래스를 실행할 수 있습니다.

위험성

이 취약점이 악용될 경우 다음과 같은 위험성이 존재합니다.

- 원격 코드 실행 (RCE): 공격자가 악의적인 클래스를 Kafka 메시지에 포함시켜 서버에 대한 원격 코드 실행을 유도할 수 있습니다.

- 데이터 유출: 공격자가 서버 내부 데이터에 접근하여 데이터 유출을 시도할 수 있습니다.

- 서비스 중단: 악의적인 메시지를 전송하여 서비스를 중단시키거나 불안정하게 만들 수 있습니다.

취약점 대응 방안

위 취약점에 대한 대응 방안은 다음과 같은 단계로 수행될 수 있습니다.

단계 1: Spring Kafka 업데이트

취약점을 해결하기 위해 Spring Kafka의 새로운 안전한 버전으로 업데이트합니다. Spring Kafka 팀은 취약점에 대한 패치를 포함한 업데이트를 제공할 것입니다.

- Spring Kafka 종속성을 새 버전으로 업데이트합니다.

- Maven 또는 Gradle 프로젝트에서 종속성 버전을 변경합니다.

단계 2: Kafka 설정 업데이트

Kafka 소비자 및 프로듀서 설정을 업데이트하여 취약점을 해결합니다.

- Kafka 소비자 및 프로듀서에서

checkDeserExWhenKeyNull및checkDeserExWhenValueNull속성을 false로 설정합니다.

Factory.getContainerProperties().setCheckDeserExWhenKeyNull(false);

Factory.getContainerProperties().setCheckDeserExWhenValueNull(false);단계 3: Kafka Producer 및 Consumer 코드 업데이트

Kafka Producer 및 Consumer 코드를 업데이트하여 취약점을 해결합니다.

- ProducerRecord에서

springDeserializerExceptionKey헤더를 생성하지 않도록 코드를 수정합니다. - 가능한 경우 Kafka 헤더를 안전한 값으로 구성하도록 확인합니다.

단계 4: 보안 검토 및 테스트

업데이트된 코드를 보안 검토 및 테스트합니다.

- 코드 리뷰를 수행하여 취약점이 제거되었는지 확인합니다.

- 시나리오 및 유닛 테스트를 실행하여 취약점이 해결되었는지 확인합니다.

단계 5: 취약점 감지 및 모니터링

운영 중인 시스템에서 취약점을 감지하고 모니터링하는 메커니즘을 설정합니다.

- 보안 감사 로그를 활성화하여 잠재적인 공격을 모니터링합니다.

- 시스템에서 발생하는 예외 및 오류를 모니터링하고 대응합니다.

단계 6: 대응 계획 수립

취약점을 이용한 공격 시나리오에 대응할 수 있는 계획을 수립합니다.

- 보안 인시던트 대응 팀을 구성하고 특정 시나리오에 대한 대응 계획을 마련합니다.

- 필요한 경우 보안 업데이트 및 패치를 신속하게 적용합니다.

단계 7: 보안 교육 및 인식 확대

조직 내에서 보안 교육 및 인식 확대 프로그램을 실행하여 직원들에게 보안 주의를 강조합니다.

- 개발자 및 운영팀에게 취약점과 보안 관련 교육을 제공합니다.

- 보안 정책 및 가이드라인을 준수하도록 조직 내에서 인식을 확대합니다.

단계 8: 주기적인 보안 검토

주기적으로 시스템 및 애플리케이션의 보안을 검토하고 업데이트합니다.

- 새로운 보안 업데이트 및 취약점에 대한 정보를 주기적으로 검토합니다.

- 보안 업데이트 및 최신 패치를 적용하여 시스템을 지속적으로 보호합니다.

위 단계를 따르면 Spring Kafka를 사용하는 시스템에서 발생한 취약점을 대응할 수 있을 것입니다. 보안은 지속적인 프로세스이며, 새로운 취약점이 나타날 때마다 대응해야 합니다.

댓글