HTTP Strict Transport Security (HSTS)란 무엇인가?

HSTS는 웹 보안을 강화하기 위한 중요한 메커니즘으로, 웹사이트의 보안을 향상시키고 사용자 데이터를 보호하는 데 도움이 되는 기술입니다. HTTP 통신은 기본적으로 텍스트로 전송되며 보안상 취약할 수 있습니다. 특히 사용자가 웹사이트에 처음 접속할 때, 일반적으로 브라우저와 웹 서버 간의 통신은 암호화되지 않은 HTTP로 시작됩니다. 이 초기 HTTP 연결은 중간자 공격을 수행하거나 사용자의 데이터를 가로채는 데 사용될 수 있습니다.

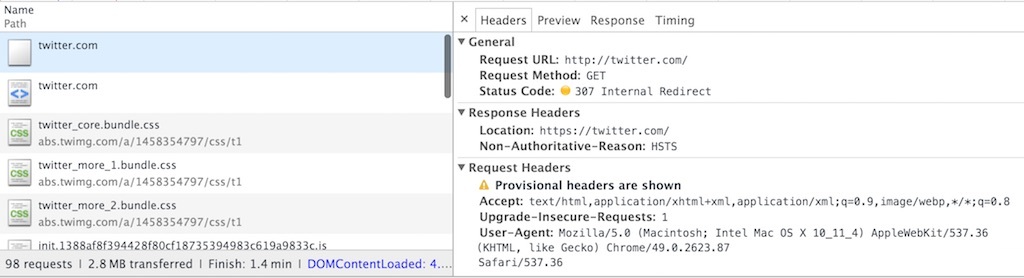

HSTS는 이러한 위협을 해결하기 위해 개발되었습니다. 이것은 브라우저에게 특정 도메인을 HTTPS를 통해서만 접속하도록 강제하는 정책을 설정하는 메커니즘입니다. 사용자가 해당 도메인을 입력하거나 HTTP 링크를 따를 때, 브라우저는 연결을 강제로 HTTPS로 전환하도록 요청합니다. 이렇게 함으로써 중간자 공격의 위험을 줄이고 데이터 무결성과 보안을 강화합니다.

HSTS의 작동 원리

HSTS 정책 설정:

HSTS 정책은 웹사이트 서버에서 설정됩니다. 웹사이트의 서버는 HTTPS로 암호화된 연결을 제공하는 경우 다음과 같은 HTTP 응답 헤더를 포함하여 HSTS 정책을 브라우저에게 전달합니다.

Strict-Transport-Security: max-age=31536000; includeSubDomainsmax-age: 이 값은 HSTS 정보가 브라우저에서 캐시될 시간을 나타내며, 일반적으로 1년(31,536,000초)로 설정됩니다.includeSubDomains: 이 옵션은 현재 도메인의 모든 하위 도메인에도 HSTS 정책이 적용되어야 함을 나타냅니다.

브라우저 동작:

브라우저가 이 헤더를 받으면 해당 도메인에 대한 HSTS 정책을 "학습"하게 됩니다. 브라우저는 이 정보를 설정된 max-age 기간 동안 캐시하므로, 그 기간 동안 해당 도메인을 방문할 때 HTTPS 연결만 허용됩니다. 이는 사용자가 도메인을 수동으로 입력하거나 HTTP 링크를 따를 때에도 마찬가지입니다.

HSTS 적용 방법 및 코드

HSTS 설정 in NGINX:

NGINX 서버에서 HSTS를 설정하는 방법은 다음과 같습니다.

server {

listen 443 ssl;

server_name example.com;

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains" always;

}위 코드는 NGINX 서버의 가상 호스트 설정 부분에 HSTS 정책을 추가합니다. 이것은 example.com 도메인에 대한 HSTS 정책을 설정하며, 모든 하위 도메인에도 적용됩니다. always 옵션은 모든 응답에 헤더를 추가하도록 합니다.

주의사항 및 대응방안:

- HSTS 설정을 고려할 때는 신중해야 합니다. HSTS를 적용하면 해당 도메인에 대한 HTTP 액세스가 금지되므로 웹사이트가 HTTPS로만 제공됩니다. 설정을 하면 되돌릴 수 없으므로 사용자가 HTTP 액세스를 복구하는 것이 불가능해집니다.

- HSTS를 테스트할 때, 초기에는

max-age를 짧게 유지하고 점진적으로 증가시켜야 합니다. 또한 HSTS 정책을 적용하기 전에 웹사이트가 HTTPS를 제공하고 정상적으로 작동하는지 확인해야 합니다. - HSTS를 적용하면 사용자의 보안을 강화할 수 있지만, HSTS 미리로딩 목록에 등록하면 브라우저가 HTTPS로 강제하므로 조심해야 합니다. 이 목록에 등록하면 되돌릴 수 없습니다. 이를 통해 모든 사용자가 해당 도메인을 안전하게 사용할 수 있지만, 주의가 필요합니다.

- HSTS를 사용하면 브라우저 캐시를 통해 도메인을 캐시하므로 처음에는 모든 사용자가 보호받지 않을 수 있습니다. 초기 접속때 브라우저는 HSTS 정책을 학습해야 하며, 따라서 처음 접속하는 사용자는 보안에 취약할 수 있습니다.

이렇게 하여 HSTS를 사용하여 웹사이트의 보안을 강화하고 사용자 데이터를 보호할 수 있지만, 설정 시 주의가 필요하며 신중한 접근이 필요합니다.

댓글