HMAC (Hash-Based Message Authentication Code)

HMAC은 메시지 인증 코드(MAC)의 일종으로, 비밀 암호화 키와 해시 함수를 결합하여 메시지의 무결성과 진위성을 검증하는 데 사용됩니다. HMAC (Hash-Based Message Authentication Code)는 키 기반의 해싱 알고리즘을 사용하여 메시지의 무결성과 인증을 제공하는 보안 기술입니다. HMAC은 비밀 키와 해시 함수(예: SHA-256)를 결합하여 생성되며, 메시지의 인증 및 무결성 검증에 사용됩니다. 이 기술은 IPsec, TLS, SSL 등의 네트워크 보안 프로토콜과 다양한 응용 프로그램에서 광범위하게 활용됩니다.

기본 정보

- 작동 원리: HMAC은 메시지와 비밀 키를 결합하여 해시 값을 생성합니다. 이 해시 값은 메시지와 함께 송신되며, 수신자는 같은 비밀 키를 사용하여 메시지의 HMAC 값을 재계산하고, 송신된 해시 값과 비교함으로써 메시지의 무결성과 인증을 검증합니다.

- 해시 함수: HMAC은 SHA-1, SHA-256 등 다양한 해시 함수를 사용할 수 있으며, 사용하는 해시 함수에 따라 보안성이 달라질 수 있습니다.

- 비밀 키: HMAC의 보안성은 비밀 키에 크게 의존합니다. 키가 충분히 강력하고 안전하게 관리되어야만, HMAC이 효과적인 보안 수단이 될 수 있습니다.

용도 및 적용 분야

- 데이터 무결성 검증: 데이터가 송신자로부터 수신자에게 전송되는 과정에서 변조되지 않았음을 확인합니다. 이를 통해 전송된 데이터의 신뢰성을 보장할 수 있습니다.

- 메시지 인증: 메시지가 지정된 송신자로부터 온 것임을 증명합니다. 비밀 키를 알고 있는 송신자만이 유효한 HMAC 값을 생성할 수 있으므로, 메시지의 출처를 인증하는 데 사용됩니다.

- 보안 프로토콜: HMAC은 SSL, TLS, IPsec과 같은 보안 프로토콜에서 데이터 보호를 위한 중요한 요소로 활용됩니다. 이 프로토콜들은 통신의 무결성과 인증을 보장하기 위해 HMAC을 사용합니다.

- API 보안: 웹 API는 종종 HMAC을 사용하여 요청의 무결성과 출처를 검증합니다. API 키와 비밀 키를 사용하여 생성된 HMAC 값은 API 요청이 변조되지 않았으며, 신뢰할 수 있는 소스로부터 발생했음을 보증합니다.

- 암호화된 커뮤니케이션: HMAC은 암호화된 메시지의 무결성을 검증하고, 메시지가 중간에 변경되지 않았음을 확인하는 데 사용됩니다. 이는 암호화 프로세스의 일부로서, 메시지의 기밀성과 무결성을 동시에 보장합니다.

HMAC은 보안 시스템에서 광범위하게 사용되는 핵심 기술 중 하나로, 강력한 해시 함수와 비밀 키 관리를 통해 고도의 보안을 제공할 수 있습니다.

PKC (Public Key Cryptography, 공개 키 암호화)

공개 키 암호화(Public Key Cryptography, PKC)는 비대칭 암호화 방식의 한 종류로, 두 개의 키를 사용합니다: 하나는 공개 키(누구나 액세스할 수 있음)이며, 다른 하나는 개인 키(비밀 키, 소유자만이 액세스할 수 있음)입니다. 이 방식은 암호화된 데이터의 안전한 전송, 디지털 서명, 인증 등 다양한 보안 목적으로 사용됩니다.

기본 정보

- 비대칭 키: 공개 키와 개인 키는 수학적으로 관련되어 있지만, 공개 키로부터 개인 키를 유도하기는 실질적으로 불가능합니다. 이 비대칭성이 PKC의 핵심 보안 특성입니다.

- 암호화 및 복호화 과정: 데이터를 보호하기 위해, 발신자는 수신자의 공개 키로 데이터를 암호화합니다. 이렇게 암호화된 데이터는 수신자만이 자신의 개인 키로 복호화할 수 있습니다.

- 디지털 서명: 발신자는 자신의 개인 키로 데이터에 서명하여, 수신자나 제삼자가 발신자의 공개 키를 사용하여 서명의 유효성을 검증할 수 있게 합니다.

용도 및 적용 분야

- 암호화 및 기밀 유지: 개인 키와 공개 키의 조합을 사용하여, 데이터를 안전하게 암호화하고 기밀을 유지할 수 있습니다. 이는 이메일, 메시지, 파일 전송 등 다양한 분야에서 데이터를 보호하는 데 사용됩니다.

- 디지털 서명: 디지털 서명은 문서나 메시지가 발신자로부터 왔음을 증명하고, 전송 중에 내용이 변경되지 않았음을 보장합니다. 이는 법적 문서, 소프트웨어 업데이트, 온라인 거래 등에서 메시지의 무결성과 진위성을 확보하는 데 중요합니다.

- 인증: 공개 키 암호화는 사용자나 시스템의 신원을 인증하는 데 사용됩니다. 예를 들어, SSL/TLS 인증서는 웹 서버의 신원을 보증하고 안전한 HTTPS 연결을 설정하는 데 사용됩니다.

- 보안 통신: VPN, 이메일 보안, 보안 웹 트래픽 등에서 PKC는 데이터를 암호화하고, 통신 양 당사자 간의 신원을 확인하는 데 사용됩니다.

- 블록체인 및 암호화폐: 공개 키 암호화는 블록체인 기술과 암호화폐에서 거래의 안전성을 보장하고, 사용자의 지갑 주소를 인증하는 데 핵심적인 역할을 합니다.

공개 키 암호화는 현대 디지털 세계에서 데이터 보호, 디지털 서명, 인증과 같은 중요한 보안 요구사항을 충족시키는 핵심 기술입니다. 이 기술은 사용자와 시스템의 안전을 보장하며, 디지털 정보의 기밀성, 무결성, 그리고 가용성을 유지하는 데 필수적입니다.

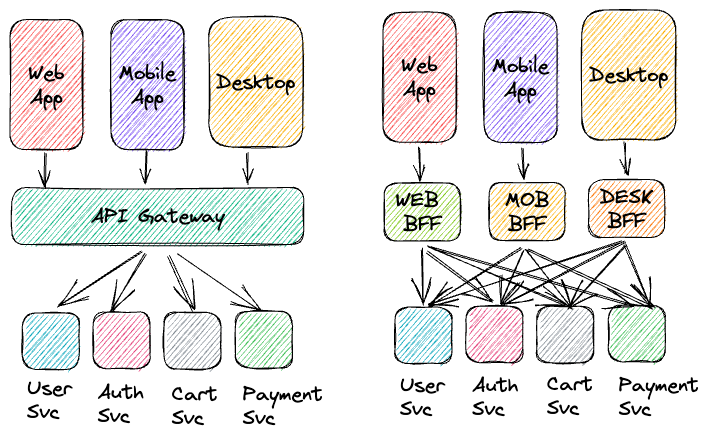

BFF (Backend For Frontend)

"BFF (Backend For Frontend)"는 서버 아키텍처 패턴 중 하나로, 특히 다양한 클라이언트(웹, 모바일 등)의 요구사항을 충족하기 위해 설계되었습니다. 이 패턴은 각 클라이언트 유형에 최적화된 API를 제공함으로써, 클라이언트와 백엔드 시스템 간의 통신을 개선하고, 보안, 성능 및 유지보수성을 향상시키는 것을 목표로 합니다.

기본 정보

- 목적: 다양한 클라이언트 요구사항에 맞춤화된 API를 제공하여, 개발의 복잡성을 줄이고, 성능을 최적화합니다.

- 구성요소: BFF는 클라이언트와 백엔드 서비스 사이에 위치하는 서버 레이어입니다. 이 레이어는 클라이언트 특화 로직을 처리하고, 백엔드 시스템과의 통신을 중개합니다.

보안 관련 용도

- 인증 및 권한 부여: BFF는 사용자 인증, 토큰 발급 및 검증과 같은 보안 관련 프로세스를 중앙에서 처리할 수 있습니다. 이를 통해 각 클라이언트 애플리케이션의 보안 관련 로직을 간소화할 수 있습니다.

- API 게이트웨이 역할: BFF는 API 게이트웨이로도 기능할 수 있어, 내부 API의 노출을 방지하고, API 호출에 대한 인증 및 권한 부여를 중앙에서 관리할 수 있습니다.

- 공격 방어: BFF를 통해 SQL 인젝션, XSS(크로스 사이트 스크립팅) 등의 웹 공격으로부터 보호할 수 있습니다. BFF는 입력 데이터를 검증하고, 필요한 보안 조치를 취할 수 있는 위치에 있습니다.

- 데이터 필터링 및 새니타이징: 클라이언트로 전송되기 전에 데이터를 필터링하고, 새니타이징하여 보안을 강화할 수 있습니다. 이는 민감한 정보의 노출을 방지하는 데 도움이 됩니다.

BFF 패턴은 보안뿐만 아니라, 개발의 유연성과 성능 최적화에서도 중요한 역할을 합니다. 각 클라이언트에 맞춤화된 API를 제공함으로써, 클라이언트 개발자가 백엔드 시스템의 복잡성을 신경 쓰지 않고, 사용자 경험을 향상시킬 수 있는 애플리케이션을 더 쉽게 개발할 수 있도록 지원합니다.

댓글