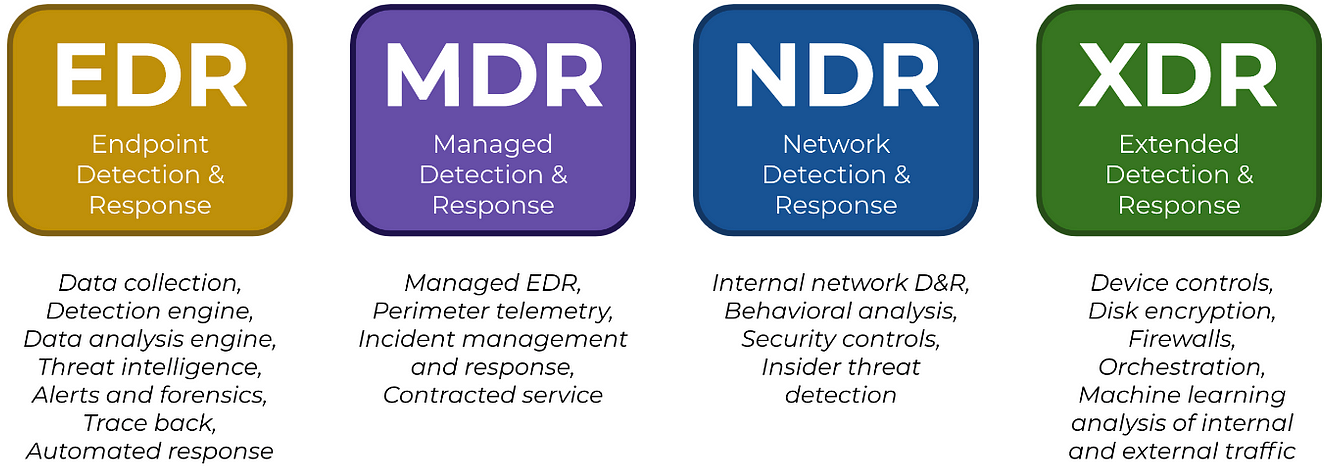

XDR (Extended Detection and Response)

XDR은 다양한 보안 데이터를 중앙에서 통합하여 분석하고 위협을 탐지, 대응하는 보안 솔루션입니다. 엔드포인트, 네트워크, 서버, 클라우드 등 다양한 보안 계층에서 발생하는 데이터를 수집해, 보다 포괄적이고 효율적인 위협 대응이 가능합니다.

- 통합 플랫폼: 여러 보안 솔루션의 데이터를 한 곳에서 통합 관리.

- 자동화된 대응: 머신러닝 및 AI를 활용해 위협을 자동으로 탐지하고 대응.

- 전사적 가시성: 조직 전반의 보안 상태를 한눈에 파악 가능.

활용사례

- 사이버 공격의 초기 징후를 조기에 탐지.

- 다양한 보안 솔루션을 단일 플랫폼에서 통합 관리.

- 조직 전체의 보안 데이터를 실시간으로 모니터링하고 분석.

EDR (Endpoint Detection and Response)

EDR은 주로 엔드포인트(PC, 서버 등)에 초점을 맞춘 보안 솔루션으로, 엔드포인트에서 발생하는 위협을 탐지하고 대응하는 기능을 제공합니다. 이는 공격자의 행위를 실시간으로 모니터링하고 이상 징후를 분석하여 대응하는 것을 목표로 합니다.

- 실시간 모니터링: 엔드포인트에서 발생하는 이벤트를 실시간으로 모니터링.

- 행위 기반 탐지: 알려진 시그니처뿐만 아니라 이상 행위도 탐지.

- 포렌식 분석: 위협 발생 후 상세한 포렌식 분석을 통해 공격 경로 및 방법 파악.

활용사례

- 피싱 공격으로 인해 설치된 멀웨어 탐지 및 제거.

- 엔드포인트에서 발생하는 이상 행위를 탐지하여 빠른 대응.

- 침해사고 발생 후 원인 분석 및 재발 방지 대책 수립.

SIEM (Security Information and Event Management)

SIEM은 다양한 소스에서 수집된 보안 이벤트 및 로그 데이터를 중앙에서 분석하고 관리하는 솔루션입니다. 이는 보안 운영센터(SOC)에서 주로 사용되며, 실시간 모니터링, 이벤트 상관분석, 로그 관리 등의 기능을 제공합니다.

- 로그 수집 및 관리: 다양한 소스에서 로그를 수집하고 중앙에서 관리.

- 실시간 분석: 실시간으로 보안 이벤트를 분석하고 이상 징후 탐지.

- 상관분석: 다양한 이벤트 간의 상관관계를 분석하여 복합 공격 탐지.

활용사례

- 로그 데이터를 수집하여 침해 시도를 실시간으로 탐지.

- 이벤트 상관분석을 통해 복잡한 공격 패턴 탐지.

- 규제 준수를 위해 로그 데이터의 저장 및 분석.

비교 및 요약

- XDR: 다양한 보안 계층에서 데이터를 통합하여 보다 포괄적인 위협 탐지와 대응이 가능.

- EDR: 엔드포인트에 집중하여 실시간 위협 탐지 및 대응, 포렌식 분석에 특화.

- SIEM: 다양한 소스의 로그와 보안 이벤트를 중앙에서 수집, 분석, 관리하여 실시간 모니터링과 상관분석 제공.

보안 관점의 가이드 및 점검 포인트

- 통합성: 여러 보안 솔루션 간의 통합과 데이터 연동 여부 확인.

- 실시간 탐지: 실시간으로 위협을 탐지하고 대응할 수 있는지 확인.

- 자동화: 자동화된 위협 탐지 및 대응 프로세스의 유효성 점검.

- 가시성: 조직 전체의 보안 상태를 쉽게 파악할 수 있는지 여부 확인.

- 포렌식 분석: 사고 발생 시 포렌식 분석을 통해 원인 규명 및 재발 방지 대책 수립 가능 여부 확인.

이를 통해 조직의 보안 태세를 강화하고, 보다 효율적인 보안 운영을 달성할 수 있습니다.

XDR (Extended Detection and Response) 사례 (예시 : 금융 기관의 XDR 도입)

한 글로벌 금융 기관은 점점 증가하는 사이버 위협과 복잡한 공격 패턴에 대응하기 위해 기존의 보안 솔루션만으로는 한계가 있다고 판단했습니다. 다양한 보안 제품을 사용하고 있었지만, 통합적인 위협 분석과 대응이 어려웠습니다.

- 분산된 보안 솔루션: 엔드포인트 보안, 네트워크 보안, 클라우드 보안 등 여러 보안 솔루션이 각각 독립적으로 운영되고 있어, 통합된 위협 인텔리전스 부족.

- 위협 탐지 지연: 각 보안 솔루션 간의 데이터 연동이 원활하지 않아, 위협 탐지와 대응에 시간이 지체됨.

- 관리 복잡성: 여러 보안 솔루션을 각각 관리하는 데 많은 시간과 자원 소모.

XDR 도입 후

- 통합된 위협 인텔리전스: XDR 플랫폼을 도입하여 엔드포인트, 네트워크, 서버, 클라우드 등에서 발생하는 모든 보안 데이터를 한 곳에 통합. 이를 통해 보다 포괄적이고 정확한 위협 인텔리전스를 확보.

- 자동화된 위협 탐지와 대응: 머신러닝과 AI를 활용해 위협을 실시간으로 탐지하고, 자동으로 대응 조치를 수행. 예를 들어, 의심스러운 트래픽이 감지되면 해당 트래픽을 자동으로 차단하고, 관련 시스템을 격리.

- 가시성 향상: 조직 전체의 보안 상태를 한눈에 파악할 수 있는 대시보드 제공. 이를 통해 보안팀은 실시간으로 발생하는 모든 이벤트를 모니터링하고 신속히 대응.

- 효율적인 보안 운영: 다양한 보안 솔루션을 단일 플랫폼에서 관리함으로써, 보안 운영의 복잡성을 줄이고, 보안팀의 생산성을 향상.

구체적 사례

- 피싱 공격 탐지 및 차단

- 탐지: 한 직원이 피싱 이메일을 열어 악성 링크를 클릭.

- 분석: XDR 시스템이 해당 링크에서 발생하는 의심스러운 네트워크 활동을 즉시 감지.

- 대응: 자동으로 해당 직원의 시스템을 격리하고, IT팀에 알림을 전송하여 추가 조사를 수행.

- 랜섬웨어 공격 차단

- 탐지: 엔드포인트에서 이상 행위(대량 파일 암호화 시도) 감지.

- 분석: XDR이 해당 행위를 랜섬웨어 공격으로 판단하고, 공격의 진행 상황을 분석.

- 대응: 자동으로 네트워크 격리, 악성 프로세스 종료, 그리고 백업 데이터 복구 절차 실행.

- 내부 위협 탐지

- 탐지: 내부 직원의 비정상적인 데이터 접근 시도 감지.

- 분석: XDR이 내부 위협 인텔리전스를 통해 직원의 행위를 분석하고, 정상 업무 범위를 벗어난 접근 시도로 판단.

- 대응: 자동으로 접근을 차단하고, 보안팀에 상세한 보고서 전송.

이 금융 기관은 XDR 도입 후 사이버 공격에 대한 대응 속도와 정확성이 크게 향상되었습니다. 또한, 보안 운영의 복잡성을 줄여 보안팀의 업무 효율성을 높이고, 전사적인 보안 태세를 강화했습니다. 이를 통해 고객의 신뢰를 유지하고, 규제 준수 요구사항을 만족시킬 수 있었습니다.

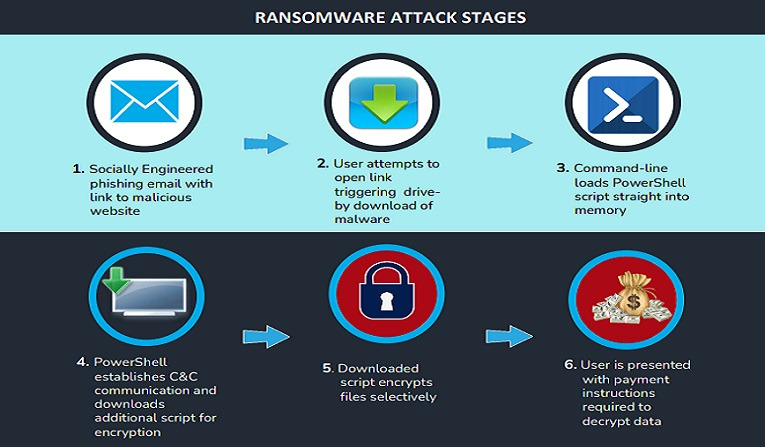

랜섬웨어 탐지 및 차단 방식

랜섬웨어는 시스템을 감염시켜 파일을 암호화하고 이를 해제하는 대가로 금전을 요구하는 악성 소프트웨어입니다. 이를 탐지하고 차단하는 과정은 여러 단계와 기술을 포함합니다. 여기서는 XDR 시스템을 통해 랜섬웨어를 탐지하고 차단하는 구체적인 방식을 설명하겠습니다.

1. 초기 탐지

1.1. 실시간 파일 모니터링

- 설명: XDR 시스템은 파일 시스템 활동을 실시간으로 모니터링합니다. 대량의 파일이 짧은 시간 내에 변경되거나 암호화되는 패턴을 탐지합니다.

- 예시: 한 시스템에서 수백 개의 파일이 갑자기 암호화되기 시작하면, 이는 랜섬웨어 공격의 징후일 수 있습니다.

1.2. 행위 기반 탐지

- 설명: XDR은 프로그램의 행위를 분석하여 정상적인 프로그램과 악성 프로그램을 구분합니다. 랜섬웨어는 종종 비정상적인 파일 접근 패턴을 보입니다.

- 예시: 일반적인 사용자 프로그램은 시스템 파일을 접근하지 않지만, 랜섬웨어는 다양한 디렉토리의 파일을 암호화하려 시도합니다.

1.3. 네트워크 트래픽 분석

- 설명: XDR 시스템은 네트워크 트래픽을 모니터링하고 분석하여 랜섬웨어가 C&C(Command and Control) 서버와 통신하는지 확인합니다.

- 예시: 특정 IP 주소와 빈번하게 통신하는 비정상적인 네트워크 트래픽이 감지되면, 이는 랜섬웨어가 외부 서버와 연결된 것일 수 있습니다.

2. 탐지 후 대응

2.1. 자동 격리

- 설명: 랜섬웨어가 탐지되면, XDR 시스템은 즉시 감염된 시스템을 네트워크에서 격리하여 추가적인 확산을 막습니다.

- 예시: 랜섬웨어가 탐지된 시스템의 네트워크 연결을 차단하여 다른 시스템으로의 확산을 방지합니다.

2.2. 악성 프로세스 종료

- 설명: XDR은 감염된 시스템에서 실행 중인 악성 프로세스를 자동으로 종료합니다.

- 예시: 랜섬웨어 실행 파일을 탐지하여 해당 프로세스를 종료시켜 더 이상의 파일 암호화를 막습니다.

3. 사후 대응 및 복구

3.1. 백업 데이터 복구

- 설명: 감염된 파일을 복구하기 위해 백업 시스템을 활용합니다. XDR 시스템은 자동으로 최신 백업 데이터를 복원합니다.

- 예시: 암호화된 파일을 삭제하고, 안전한 백업 파일로 대체합니다.

3.2. 포렌식 분석

- 설명: XDR은 감염 경로와 방법을 분석하여 향후 유사한 공격을 방지할 수 있는 정보를 제공합니다.

- 예시: 랜섬웨어가 어떤 경로를 통해 침투했는지, 어떤 취약점을 악용했는지 분석하여 보안 패치를 적용합니다.

4. 예방 조치

4.1. 실시간 업데이트

- 설명: XDR 시스템은 최신 랜섬웨어 정보와 시그니처를 지속적으로 업데이트하여 새로운 변종 랜섬웨어에 대비합니다.

- 예시: 새로운 랜섬웨어 변종이 등장하면, XDR 시스템이 신속하게 이를 인지하고 탐지할 수 있도록 업데이트합니다.

4.2. 사용자 교육

- 설명: XDR 시스템과 함께 사용자들에게 랜섬웨어 예방을 위한 교육을 실시합니다.

- 예시: 피싱 이메일 식별 방법, 안전한 파일 다운로드 방법 등을 교육하여 랜섬웨어 감염을 예방합니다.

이러한 다양한 탐지 및 차단 방식은 랜섬웨어로부터 시스템을 보호하고, 신속하게 대응하여 피해를 최소화하는 데 중요한 역할을 합니다.

랜섬웨어 탐지 및 차단을 위한 실질적인 내용과 명령어, 옵션, 코드를 포함한 예제를 통해 설명해드리겠습니다. 여기서는 주로 osquery와 Wazuh를 활용한 예제를 다루겠습니다.

1. 초기 탐지

1.1. 실시간 파일 모니터링 (osquery)

osquery는 SQL을 사용하여 시스템 상태를 쿼리할 수 있는 도구입니다. osquery를 사용하여 파일 시스템 변경을 모니터링할 수 있습니다.

-- osquery를 사용하여 파일 변경 모니터링

SELECT * FROM file_events

WHERE action = 'ATTR_MODIFIED' OR action = 'UPDATED' OR action = 'CREATED';1.2. 행위 기반 탐지 (osquery)

특정 행위를 탐지하기 위해 osquery를 설정합니다. 예를 들어, 특정 디렉토리에서 비정상적으로 많은 파일이 변경되는 경우를 모니터링합니다.

-- 특정 디렉토리에서 비정상적인 파일 변경 탐지

SELECT * FROM file

WHERE directory = '/important/data' AND (mtime > (strftime('%s','now') - 3600));1.3. 네트워크 트래픽 분석 (osquery)

네트워크 연결을 모니터링하여 의심스러운 트래픽을 탐지합니다.

-- 네트워크 연결 모니터링

SELECT * FROM process_open_sockets

WHERE remote_port > 1024;2. 탐지 후 대응

2.1. 자동 격리 (Wazuh)

Wazuh는 오픈 소스 보안 모니터링 플랫폼으로, osquery와 연동하여 이벤트를 처리하고 대응할 수 있습니다. 아래는 Wazuh를 사용하여 탐지된 위협에 대해 자동으로 시스템을 격리하는 예제입니다.

# Wazuh 규칙 설정

<rule id="100001" level="14">

<decoded_as>json</decoded_as>

<field name="data.event">ransomware_detected</field>

<description>Ransomware detected</description>

<group>osquery, ransomware</group>

<response>

<command>sudo iptables -A INPUT -s $sourceip -j DROP</command>

</response>

</rule>2.2. 악성 프로세스 종료 (Wazuh)

탐지된 악성 프로세스를 종료하는 예제입니다.

# Wazuh 규칙 설정

<rule id="100002" level="14">

<decoded_as>json</decoded_as>

<field name="data.event">malicious_process</field>

<description>Malicious process detected</description>

<group>osquery, process</group>

<response>

<command>sudo kill -9 $processid</command>

</response>

</rule>3. 사후 대응 및 복구

3.1. 백업 데이터 복구

백업 시스템을 통해 데이터를 복구하는 스크립트 예제입니다.

# 백업 데이터 복구 스크립트

#!/bin/bash

# 백업 서버에서 최신 백업 데이터 복사

rsync -avz /backup/latest/ /data/restore/

# 복구 완료 알림

echo "Data restoration complete" | mail -s "Restoration Report" admin@example.com3.2. 포렌식 분석 (osquery)

랜섬웨어 공격 후 포렌식 분석을 수행하여 침투 경로를 파악합니다.

-- 포렌식 분석을 위한 쿼리

SELECT * FROM process_events

WHERE atime > (strftime('%s','now') - 86400);4. 예방 조치

4.1. 실시간 업데이트

osquery 및 Wazuh의 시그니처 업데이트를 자동화하는 스크립트 예제입니다.

# osquery 및 Wazuh 시그니처 업데이트 스크립트

#!/bin/bash

# osquery 업데이트

sudo apt-get update && sudo apt-get upgrade -y osquery

# Wazuh 업데이트

sudo /var/ossec/bin/update_ruleset

# 업데이트 완료 알림

echo "Signature update complete" | mail -s "Update Report" admin@example.com4.2. 사용자 교육

사용자 교육 자료 및 피싱 이메일 식별 방법 안내를 자동으로 배포하는 스크립트 예제입니다.

# 사용자 교육 자료 배포 스크립트

#!/bin/bash

# 교육 자료 경로

education_material="/path/to/education_material.pdf"

# 사용자 목록

users="user1@example.com user2@example.com user3@example.com"

# 교육 자료 배포

for user in $users; do

echo "Please review the attached educational material on phishing email identification." | mail -s "Security Education" -a $education_material $user

done

# 배포 완료 알림

echo "Education material distribution complete" | mail -s "Distribution Report" admin@example.com위 예제들은 osquery와 Wazuh를 활용하여 랜섬웨어를 탐지하고 대응하는 과정입니다. 이를 통해 시스템 보안을 강화하고, 랜섬웨어 공격에 대한 효과적인 방어 체계를 구축할 수 있습니다. 랜섬웨어 탐지 및 차단을 더욱 효과적으로 운영할 수 있는 대안 및 추가적인 방법으로 보안 운영의 최적화를 위해 다양한 기술과 접근 방식을 제안합니다.

1. AI 및 머신러닝 기반 솔루션

AI와 머신러닝을 활용하여 랜섬웨어 탐지 및 차단의 정확성과 효율성을 높일 수 있습니다. 이러한 기술은 비정상적인 행위를 학습하고 패턴을 인식하여 더욱 정교하게 위협을 탐지할 수 있습니다.

예제: AI 기반 위협 탐지 플랫폼 설정

- Splunk with Machine Learning Toolkit: Splunk는 강력한 로그 분석 도구로, 머신러닝 툴킷을 사용하여 비정상적인 패턴을 탐지할 수 있습니다.

# Splunk 머신러닝 툴킷 설치

splunk install app Splunk_ML_Toolkit.spl

# 머신러닝 모델을 활용한 비정상 패턴 탐지 쿼리 예제

index=main | stats count by src_ip | fit DensityFunction src_ip into src_ip_density_model2. Behavioral Analysis Tools

행위 기반 분석 도구는 정상적인 사용자와 시스템의 행위를 학습하고, 이를 기반으로 비정상적인 활동을 탐지합니다. 이는 랜섬웨어와 같은 새로운 위협을 탐지하는 데 매우 효과적입니다.

예제: CrowdStrike Falcon

CrowdStrike Falcon은 엔드포인트에서 발생하는 모든 활동을 모니터링하고 비정상적인 행동을 탐지합니다.

# CrowdStrike Falcon API를 사용하여 위협 탐지

import requests

API_URL = "https://api.crowdstrike.com"

ACCESS_TOKEN = "your_access_token"

# 엔드포인트 활동 조회

response = requests.get(f"{API_URL}/sensors/entities/datafeed/v1", headers={

"Authorization": f"Bearer {ACCESS_TOKEN}"

})

events = response.json()

for event in events:

print(event)3. Advanced Threat Intelligence Integration

위협 인텔리전스를 통합하여 최신 위협 정보를 기반으로 신속하게 대응할 수 있습니다. 이를 통해 랜섬웨어와 같은 새로운 위협에 대한 정보를 실시간으로 받아볼 수 있습니다.

예제: Threat Intelligence 플랫폼 통합

- MISP (Malware Information Sharing Platform): MISP는 위협 정보를 공유하고 관리할 수 있는 플랫폼입니다.

# MISP 설정 및 위협 인텔리전스 피드 가져오기

git clone https://github.com/MISP/MISP.git /var/www/MISP

cd /var/www/MISP

composer install

# MISP API를 통해 위협 인텔리전스 가져오기

curl -k -H "Authorization: your_api_key" -H "Accept: application/json" -X GET https://your_misp_instance/events/index4. Enhanced Incident Response Playbooks

사고 대응 플레이북을 강화하여 다양한 시나리오에 대비할 수 있습니다. 이를 통해 랜섬웨어 공격이 발생했을 때 신속하고 효과적으로 대응할 수 있습니다.

예제: Ansible 플레이북을 활용한 자동화 대응

Ansible을 사용하여 다양한 사고 대응 시나리오를 자동화합니다.

# Ansible 플레이북 예제: 랜섬웨어 감염 시스템 격리

---

- name: Isolate infected system

hosts: infected_hosts

tasks:

- name: Disable network interfaces

command: nmcli dev disconnect iface {{ item }}

with_items: "{{ ansible_interfaces }}"5. Zero Trust Architecture (ZTA)

제로 트러스트 아키텍처를 도입하여 모든 접근을 검증하고, 지속적으로 모니터링합니다. 이를 통해 랜섬웨어가 내부 네트워크에 침투하더라도 확산을 방지할 수 있습니다.

예제: Zero Trust 네트워크 설정

- Zscaler Zero Trust Exchange: Zscaler는 제로 트러스트 접근 제어를 구현하는 플랫폼입니다.

# Zscaler 설정 예제

curl -X POST "https://zsapi.zscaler.net/zsapi/v1/auth" -H "Content-Type: application/json" -d '{"username": "admin", "password": "your_password"}'

# 사용자 접근 정책 설정

curl -X POST "https://zsapi.zscaler.net/zsapi/v1/policies" -H "Authorization: Bearer your_token" -d '{

"name": "Deny_Ransomware",

"description": "Block all traffic from suspected ransomware hosts",

"action": "DENY",

"conditions": [{"type": "hostname", "value": "suspected_ransomware_hosts"}]

}'- AI 및 머신러닝 기반 솔루션: 비정상적인 패턴을 탐지하여 랜섬웨어를 효과적으로 방어.

- 행위 기반 분석 도구: 사용자와 시스템의 비정상적인 행위를 탐지.

- 고급 위협 인텔리전스 통합: 최신 위협 정보를 실시간으로 받아 신속히 대응.

- 강화된 사고 대응 플레이북: 다양한 시나리오에 대비한 자동화 대응.

- 제로 트러스트 아키텍처: 모든 접근을 검증하고 지속적으로 모니터링하여 확산 방지.

이러한 대안들은 기존의 탐지 및 대응 방법을 보완하고, 랜섬웨어와 같은 복잡한 위협에 효과적으로 대응할 수 있는 강력한 방어 체계를 구축하는 데 도움이 됩니다.

댓글