소프트웨어 개발에서 Git은 필수적인 버전 관리 도구로 자리 잡았습니다. 이를 웹 기반으로 쉽게 관리할 수 있게 해주는 서비스 중 하나가 바로 Gogs입니다. 그러나 최근 Gogs의 내장 SSH 서버에서 보안 취약점이 발견되어 사용자들의 주의가 요구되고 있습니다. Gogs가 무엇인지 내장 SSH 서버의 취약점과 그에 대한 해결 방안입니다.

1. Gogs란 무엇인가?

Gogs는 Go 언어로 작성된 가벼운 Git 서비스입니다. 단일 바이너리 파일로 제공되어 설치와 설정이 매우 간편하며, 다음과 같은 특징을 가지고 있습니다:

- 다양한 플랫폼 지원: Windows, macOS, Linux 등 여러 운영체제에서 실행 가능

- 경량화된 성능: 최소한의 리소스로 빠르게 동작

- 풍부한 기능:

- Git 저장소 관리

- 사용자 및 팀 관리

- 이슈 추적 시스템

- 풀 리퀘스트 기능

- 위키 및 마일스톤 지원

Gogs는 소규모 팀이나 개인 프로젝트에 적합하며, 빠르게 자체 Git 서비스를 구축하고자 하는 개발자들에게 사랑받고 있습니다.

2. Gogs의 내장 SSH 서버 취약점

2.1 취약한 인증 및 권한 관리

- 인증 우회 가능성: 내장 SSH 서버의 인증 메커니즘이 충분히 견고하지 않아, 공격자가 특정 조건에서 인증을 우회할 수 있습니다.

- 권한 상승 위험: 잘못된 권한 관리로 인해 일반 사용자가 관리자 권한을 획득할 수 있는 취약점이 존재합니다.

2.2 보안 업데이트 부족

- 패치 지연: 내장 SSH 서버는 외부 SSH 서버(OpenSSH 등)에 비해 보안 패치 적용이 늦어질 수 있습니다.

- 취약점 노출: 알려진 보안 취약점에 대해 신속한 대응이 어렵습니다.

2.3 로그 및 모니터링 부족

- 제한된 로깅 기능: 내장 SSH 서버는 접속 기록이나 오류 로그 등이 상세히 남지 않을 수 있습니다.

- 모니터링 어려움: 실시간으로 접속 상태나 이상 행동을 감지하기 어렵습니다.

3. 보안 조치 방안

3.1 내장 SSH 서버 비활성화

설정 파일 수정

[server]

DISABLE_SSH = true- 내장 SSH 서버를 비활성화하면 외부 SSH 서버를 통해 Git 저장소에 접근하게 됩니다.

- 외부 SSH 서버는 보안성이 높고, 다양한 인증 방법과 로깅 기능을 제공합니다.

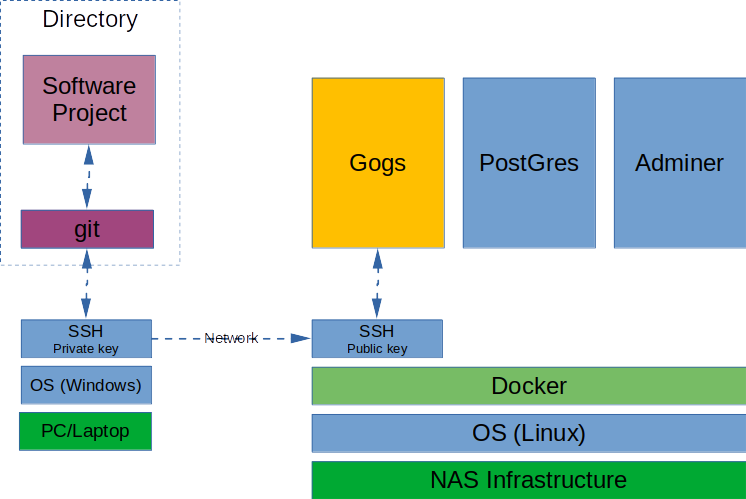

3.2 외부 SSH 서버 사용

- OpenSSH 등 신뢰할 수 있는 SSH 서버를 사용하여 보안을 강화합니다.

- 공개키 인증 등 강력한 인증 방법을 적용할 수 있습니다.

- Fail2Ban 등 보안 도구를 활용하여 무차별 대입 공격을 방어할 수 있습니다.

3.3 사용자 등록 비활성화

설정 파일 수정

[service]

ENABLE_USER_REGISTRATION = false

REGISTER_EMAIL_CONFIRM = false- 관리자 승인 하에 사용자 계정을 생성하도록 제한합니다.

- 스팸 계정 생성이나 악의적인 사용을 방지할 수 있습니다.

3.4 Gitea로 전환 고려

- Gitea는 Gogs의 포크로 시작된 프로젝트로, 더욱 활발한 업데이트와 커뮤니티 지원을 받고 있습니다.

- Gogs의 취약점을 보완하고 추가 기능을 활용하기 위해 Gitea로 전환을 고려할 수 있습니다.

4. Gitea로 전환하는 방법

4.1 백업 및 데이터 이전

- Gogs 데이터 백업

cp -r /path/to/gogs /path/to/gogs_backup - Gitea 데이터 디렉토리에 복사

cp -r /path/to/gogs/data /path/to/gitea/data

4.2 Gitea 설치 및 설정

- Gitea 다운로드 및 설치

wget -O gitea https://dl.gitea.io/gitea/latest/gitea-1.15.0-linux-amd64 chmod +x gitea - 설정 파일 수정 (app.ini)

[server] START_SSH_SERVER = false- 내장 SSH 서버 비활성화

4.3 서비스 시작 및 검증

- Gitea 실행

./gitea web - 웹 인터페이스 접속

- 브라우저에서

http://localhost:3000으로 접속하여 정상 동작 여부 확인

- 브라우저에서

5. 추가적인 보안 강화 방안

5.1 SSL/TLS 적용

- HTTPS 설정으로 데이터 전송 암호화

- Let’s Encrypt 등을 이용하여 무료 SSL 인증서 발급

5.2 접근 제어 강화

- 방화벽 설정으로 불필요한 포트 차단

- SSH 공개키 인증 사용 및 비밀번호 로그인 비활성화

5.3 정기적인 보안 업데이트

- 소프트웨어 업데이트를 통해 최신 보안 패치 적용

- 의존성 관리로 라이브러리 및 패키지의 취약점 방지

Gogs는 편리한 Git 서비스이지만, 내장 SSH 서버의 보안 취약점을 간과해서는 안 됩니다. 내장 SSH 서버를 비활성화하고 외부 SSH 서버를 사용하는 것만으로도 보안을 크게 향상시킬 수 있습니다. 또한, Gitea로의 전환을 통해 더욱 안정적이고 안전한 환경을 구축할 수 있습니다. 보안은 예방이 최선이며, 지속적인 관심과 관리가 필요합니다.

자체적인 Git 서비스를 운영하는 것은 개발 생산성을 높이는 데 큰 도움이 됩니다. 그러나 보안이 뒷받침되지 않으면 그 이점은 사라지고 오히려 위험에 노출될 수 있습니다. 이번 기회를 통해 사용 중인 시스템의 보안 상태를 점검하고, 필요한 조치를 취하여 안전한 개발 환경을 유지하시기 바랍니다.

보안을 강화하기 위한 효과적인 방안

보안은 소프트웨어 개발 환경에서 필수적인 요소입니다. 특히 Gogs나 Gitea와 같은 Git 서비스를 운영할 때는 더욱 그렇습니다. 아래에서는 보안을 위해 효과적으로 활용할 수 있는 방안들을 예시와 함께 제안합니다.

1. SSH 키 기반 인증 사용

- SSH 키 생성

ssh-keygen -t ed25519 -C "your_email@example.com"

- 공개키 등록

- 생성된 공개키(

~/.ssh/id_ed25519.pub)를 Gogs/Gitea의 사용자 설정 페이지에 등록합니다.

- 생성된 공개키(

효과

- 비밀번호보다 안전한 인증 방식으로, 무차별 대입 공격을 방어합니다.

- 비밀번호 관리의 번거로움을 줄입니다.

2. 강력한 비밀번호 정책 적용

- 비밀번호 최소 길이 설정: 12자 이상

- 복잡성 요구사항: 대문자, 소문자, 숫자, 특수문자 포함

- 비밀번호 만료 주기 설정: 90일

효과

- 약한 비밀번호로 인한 계정 탈취 위험을 감소시킵니다.

- 정기적인 비밀번호 변경으로 보안을 강화합니다.

3. 이중 인증(2FA) 활성화

- Gogs/Gitea 설정에서 2FA 활성화:

- 사용자 프로필에서 "이중 인증 설정"을 선택하고, Google Authenticator와 같은 앱을 사용하여 QR 코드를 스캔합니다.

효과

- 계정 보안을 강화하여 비밀번호 유출 시에도 추가적인 보호를 제공합니다.

4. SSL/TLS를 통한 통신 암호화

- Let's Encrypt를 이용한 무료 SSL 인증서 발급

sudo apt-get install certbot sudo certbot certonly --standalone -d yourdomain.com - Gogs/Gitea에 SSL 적용

app.ini파일에서 HTTPS 설정을 활성화합니다.[server] PROTOCOL = https CERT_FILE = /etc/letsencrypt/live/yourdomain.com/fullchain.pem KEY_FILE = /etc/letsencrypt/live/yourdomain.com/privkey.pem

효과

- 데이터 전송 중 도청이나 변조를 방지합니다.

- 사용자들에게 신뢰성을 제공합니다.

5. 정기적인 소프트웨어 업데이트

- 업데이트 스케줄 설정

- 매주 일요일 새벽에 Gogs/Gitea 및 시스템 패키지 업데이트를 수행합니다.

- 자동 업데이트 스크립트 작성

#!/bin/bash # 시스템 패키지 업데이트 sudo apt-get update && sudo apt-get upgrade -y # Gitea 업데이트 wget -O gitea https://dl.gitea.io/gitea/latest/gitea-1.17.0-linux-amd64 chmod +x gitea sudo systemctl restart gitea

효과

- 최신 보안 패치 적용으로 알려진 취약점을 방지합니다.

- 새로운 기능과 개선사항을 활용할 수 있습니다.

6. 접근 제어 및 권한 관리

- 필요한 사용자에게만 접근 권한 부여

- 프로젝트 생성 시 "Private" 옵션을 선택하여 승인된 사용자만 접근 가능하도록 설정합니다.

- 팀 및 조직 관리

- 조직을 생성하고 역할별로 권한을 부여하여 접근을 세분화합니다.

효과

- 최소 권한 원칙을 적용하여 내부 보안을 강화합니다.

- 의도치 않은 정보 유출을 방지합니다.

7. 로그 모니터링 및 알림 설정

- Fail2Ban 설치 및 설정

SSH 로그인 실패 시도를 감지하여 해당 IP를 차단합니다.sudo apt-get install fail2ban/etc/fail2ban/jail.local파일을 편집하여 SSH 감시 설정을 활성화합니다. - 로그 분석 도구 사용

- Grafana와 Prometheus를 연동하여 시스템 상태와 로그를 시각화합니다.

효과

- 이상 활동을 조기에 감지하여 대응할 수 있습니다.

- 시스템 안정성을 유지하고 성능 저하를 예방합니다.

8. 백업 및 복구 계획 수립

- 정기적인 데이터 백업

매일 새벽 3시에 데이터베이스와 저장소를 백업하는 크론 작업 설정0 3 * * * /usr/local/bin/backup_gitea.shbackup_gitea.sh스크립트 내용#!/bin/bash DATE=$(date +%F) tar -czf /backup/gitea_backup_$DATE.tar.gz /var/lib/gitea - 백업 데이터의 안전한 저장

백업 파일을 원격 서버나 클라우드 스토리지에 업로드합니다.

효과

- 데이터 손실 시 신속한 복구가 가능합니다.

- 서비스 중단으로 인한 피해를 최소화합니다.

9. 방화벽 설정 강화

- UFW를 이용한 포트 제한

sudo ufw default deny incoming sudo ufw allow 22/tcp # SSH sudo ufw allow 80/tcp # HTTP sudo ufw allow 443/tcp # HTTPS sudo ufw enable - 불필요한 서비스 비활성화

sudo systemctl disable unused_service sudo systemctl stop unused_service - 사용하지 않는 서비스 확인 및 종료

효과

- 외부로부터의 불필요한 접근을 차단하여 보안을 강화합니다.

- 시스템 자원을 효율적으로 사용합니다.

10. 직원 보안 교육 실시

- 정기적인 보안 교육 세션 개최

- 분기별로 보안 인식 교육을 통해 피싱 이메일 식별, 안전한 브라우징 습관 등을 공유합니다.

- 보안 가이드라인 배포

- 회사 내부 위키나 문서로 보안 정책과 지침을 명확하게 전달합니다.

효과

- 전체 조직의 보안 인식을 향상시킵니다.

- 인간 요소로 인한 보안 위험을 감소시킵니다.

보안을 강화하는 것은 단순히 소프트웨어 설정만으로 이루어지지 않습니다. 시스템, 네트워크, 사용자 교육 등 다양한 측면에서 접근해야 합니다. 위에서 제안한 방안들을 적용함으로써 Gogs나 Gitea를 더욱 안전하게 운영할 수 있으며, 이는 프로젝트의 성공과 신뢰성에 큰 기여를 할 것입니다.

참고 자료

- OpenSSH 공식 문서: https://www.openssh.com/manual.html

- Fail2Ban 공식 사이트: http://www.fail2ban.org

- Let's Encrypt 공식 사이트: https://letsencrypt.org

- OWASP 보안 가이드: https://owasp.org

보안은 한 번에 완성되는 것이 아니라 지속적인 관심과 관리가 필요한 분야입니다. 최신 보안 트렌드와 취약점 정보를 꾸준히 모니터링하고, 필요에 따라 정책을 업데이트하는 것이 중요합니다. 또한, 커뮤니티와의 소통을 통해 보안 취약점에 대한 정보를 공유하고 대응 방안을 모색하는 것도 도움이 됩니다.

댓글