BurpGPT는 웹 애플리케이션 취약점을 자동으로 탐지하기 위해 Burp Suite와 OpenAI GPT 모델을 결합한 툴입니다. 전통적인 스캐너가 놓칠 수 있는 취약점도 탐지할 수 있도록 AI 기반 자연어 처리(NLP)를 활용하는 것이 특징입니다.

- 개발자: Alexandre Teyar (영국 보안 연구자)

- 접근 방식: 패시브 스캔(Passive Scan) + 트래픽 기반 분석(Traffic Analysis)

- 목적: 전통적인 탐지 방식의 한계를 넘어, AI로 보완적인 보안 분석 수행

📢 Burp Suite와 GPT의 결합을 통해 웹 트래픽을 정밀하게 분석하고, 실시간 취약점 리포트를 생성합니다.

등장 배경 및 관련 정보

✅ 전통 취약점 스캐너의 한계

- 패턴 매칭 위주 → 복잡한 로직, 비표준 동작 탐지 어려움

- 새로운 취약점(New Threats) → 시그니처 업데이트 필요

✅ ChatGPT 활용의 이점

- 자연어 기반 추론 → 규칙 기반 스캐너가 놓치는 비표준 문제 감지

- 실시간 맞춤형 분석 → 사용자 정의 프롬프트로 다양한 상황 대응 가능

✅ 유사 툴

- PentestGPT: 자동 침투 테스트 도구

- BurpGPT: 자동 패시브 취약점 스캐너 + 실시간 분석기

BurpGPT 주요 기능

| 기능 항목 | 설명 |

|---|---|

| 🛡️ 패시브 스캔 추가 | HTTP 요청/응답을 GPT 모델로 전달하여 분석 |

| 🧠 GPT를 통한 심층 분석 | 보안 이슈뿐만 아니라 다양한 트래픽 이상 탐지 가능 |

| 🎛️ 프롬프트 커스터마이징 | 요청/응답 데이터 기반 맞춤형 분석 질문 작성 가능 |

| 🔢 토큰 사용량 제어 | 최대 프롬프트 길이 설정 → 모델의 maxTokens 초과 방지 |

| 🔄 다양한 모델 선택 지원 | GPT-3, GPT-4 등 선택 가능 (추후 확장 가능성) |

| 🛠️ Burp UI 통합 | Burp Suite 내에서 결과 즉시 확인 가능 |

| 🛠️ 이벤트 로그 지원 | OpenAI API 통신 오류시 Burp Event Log를 통해 문제 해결 |

BurpGPT 설치 방법

💻 사전 준비

- Gradle 설치 필요

- OpenAI API Key 준비 필요

💻 설치 과정

- 저장소 클론

git clone https://github.com/aress31/burpgpt cd burpgpt - Standalone JAR 빌드

./gradlew shadowJar - Burp Suite에서 확장 설치

- Extender > Extensions > Add 클릭

.\lib\build\libs\burpgpt-all.jar파일 선택

BurpGPT 사용 방법

🔑 설정 단계

- OpenAI API Key 입력

- 모델 선택 (ex. GPT-4-turbo 등)

- Max Prompt Size 설정 (ex. 2000 토큰)

- 프롬프트 커스터마이징 (필요시)

🔎 동작 방식

- Burp의 패시브 스캐너가 HTTP 요청/응답을 감지

- OpenAI API를 통해 모델로 전달하여 분석 요청

- 분석 결과를 Informational 수준 이슈로 Burp UI에 표시

BurpGPT 프롬프트 설정 방법

프롬프트는 "Placeholder 시스템"을 이용해 상세 커스터마이징 가능합니다.

| Placeholder | 설명 |

|---|---|

{REQUEST} |

스캔된 요청 전체 |

{URL} |

요청된 URL |

{METHOD} |

HTTP 메소드 (GET, POST 등) |

{REQUEST_HEADERS} |

요청 헤더 |

{REQUEST_BODY} |

요청 본문 |

{RESPONSE} |

전체 응답 |

{RESPONSE_HEADERS} |

응답 헤더 |

{RESPONSE_BODY} |

응답 본문 |

{IS_TRUNCATED_PROMPT} |

프롬프트가 잘렸는지 여부 (true/false) |

📋 예시 프롬프트

생체 인증 프로세스 보안 취약점 분석

웹 애플리케이션 URL: {URL} 요청 헤더: {REQUEST_HEADERS} 응답 헤더: {RESPONSE_HEADERS} 요청 본문: {REQUEST_BODY} 응답 본문: {RESPONSE_BODY} 요청 및 응답 데이터에서 생체 인증 관련 보안 취약점을 식별하여 리포트해 주세요.

BurpGPT 활용 사례

🎯 활용 케이스

- 비표준 인증 우회 취약점 탐지

- 세션 관리 취약점 분석

- 응답 내 민감정보 노출 검출

- HTTP/2, WebSocket 등 신규 프로토콜 트래픽 분석

🔥 장점

- 스캐너가 놓칠 수 있는 미묘한 취약점까지 발견 가능

- 프롬프트 변경만으로 분석 시나리오 다양화 가능

- AI가 실시간으로 트래픽에 기반하여 동적 분석

보안 관점 가이드

✅ 점검 포인트

- OpenAI API Key는 외부에 유출되지 않도록 비공개로 관리

- 사내 보안정책 준수 여부를 확인하고, 외부 API 연동시 사전 승인 절차 필요

- OpenAI 모델 응답은 "제안"일 뿐, 최종 취약점 여부는 전문가 검증 필요

- BurpGPT를 통한 데이터 전송은 개인정보/민감정보가 포함되지 않도록 필터링 고려

- 모델의 분석 결과는 100% 신뢰하지 말고 보조 도구로 활용할 것

✅ 제안하는 내부 보안 정책

- BurpGPT 사용 시 VPN 또는 내부망을 통한 트래픽 제한

- 테스트 대상 서버는 반드시 사전 동의를 얻은 후 스캔

- API 호출량 모니터링 및 비용 관리 계획 수립

- 프롬프트 및 요청 데이터에 대해 로깅/감사 기능 활성화

BurpGPT는 Burp Suite의 기능을 확장하여, ChatGPT 기반의 지능적 분석을 활용해 더 깊은 취약점 탐지를 가능하게 만든 혁신적인 도구입니다.

🚀 "AI와 보안의 결합"이라는 새로운 흐름을 대표하는 프로젝트로, 보조 분석 도구로 매우 유용하게 활용될 수 있습니다.

Burp Suite 자동화

Burp Suite는 웹 애플리케이션 보안 테스트를 위한 가장 널리 쓰이는 도구 중 하나입니다. Burp 자체도 다양한 자동화 기능을 제공하고 있으며, 최근에는 AI 연동 및 스크립트 기반 자동화가 트렌드입니다.

✨ 기본 제공 자동화 기능

| 기능 | 설명 |

|---|---|

| Intruder | 대량 요청 자동화 (ex: Brute Force, Fuzzing) |

| Repeater | 요청 반복 재생 자동화 |

| Scanner (Pro 버전) | 자동 취약점 스캐닝 |

| Logger++ | 요청/응답 로깅 및 트리거 기반 자동화 가능 |

| Extender API | 자체 개발한 확장기능으로 자동화 가능 (BApp Store 또는 직접 개발) |

✨ 스크립트/프로그램 연동 자동화

| 방식 | 설명 및 예시 |

|---|---|

| Burp Extender (Java/Python) | Burp API를 활용해 요청 가공, 분석 결과 수집 자동화 |

| BurpSuite REST API (Enterprise Edition) | 외부 시스템과 연동하여 스캔 자동화 |

| Burp Macros | 특정 요청/응답 시나리오를 자동 재생성 |

| CI/CD 통합 | Jenkins, GitLab CI 등과 연동하여 배포 전 자동 보안테스트 수행 |

Burp Suite + ChatGPT 결합 예시

| 결합 도구 | 설명 |

|---|---|

| BurpGPT | 패시브 스캔 결과를 GPT 모델로 분석하여 추가적인 취약점 발굴 |

| Custom Extension | 요청, 응답 데이터를 요약해 ChatGPT에게 추가 위험 분석 요청 |

| 자동화 리포트 생성 | 스캔 결과를 요약하고 ChatGPT가 읽기 쉬운 리포트 형태로 변환 |

🔥 AI를 통해 단순 스캔 이상의 "심층적 인사이트" 확보가 가능해지고 있습니다.

주요 ChatGPT 기반 보안 도구 소개

🔥 1. BurpGPT

- Burp Suite에 통합

- 트래픽 기반 패시브 취약점 스캐너

- 프롬프트 커스터마이징 지원

- 실시간 트래픽 분석 및 리포트 생성

🔥 2. PentestGPT

- ChatGPT 기반 자동 침투 테스트 보조 도구

- 사용자의 명령어에 따라 탐색, 스캐닝, 취약점 악용 시나리오 제시

- 텍스트 기반으로 지능적 Decision Tree를 구축하여 다음 단계를 추천

- Kali Linux 환경 등에서 활용하기 좋음

🔥 3. AutoRecon-GPT

- 자동화 정찰(Information Gathering) 전문 도구

- 도메인, IP, 서브도메인, 포트, 서비스 탐지 등을 ChatGPT의 지능형 분석과 결합

- 일반 Recon 도구 결과를 요약 및 추천 액션 생성

특징

- 기본 Recon-ng, Amass 등과 연동 가능

- 수집한 데이터의 우선순위 분석 및 공격면 확대 제안

🔥 4. VulnHunter-GPT (참고용)

- 취약점 DB(예: CVE) 기반으로 ChatGPT가 해당 시스템의 취약 여부를 질의응답식 확인

- Nmap, Nessus, Burp 등의 결과를 입력해 추가적인 분석 요청 가능

Burp Suite 자동화 보안 가이드

✅ 내부 사용자 대상 점검 포인트

- Burp 자동화는 통제된 환경에서만 운영 (테스트 서버, 승인된 범위)

- 스캔 요청은 민감정보 필터링을 반드시 거칠 것

- ChatGPT 연동시 외부 API 호출에 따른 데이터 유출 리스크 사전 인지

- 자동화 스캔은 모든 요청/응답을 로깅하고 사후 분석 가능하도록 구성

✅ 제시할 내부 보안 수칙

- OpenAI API Key 보호 및 접근 제어 필수

- AI 분석 결과는 2차 검증 필수 (자동 분석만으로 최종 판단 금지)

- Burp Extension 설치시 공식 BApp Store 인증 여부 확인

| 구분 | 설명 |

|---|---|

| Burp Suite 자동화 | 스캐닝, 탐지, 리포트 작성의 자동화를 지원하며 확장성과 커스터마이징 가능 |

| BurpGPT | Burp 패시브 트래픽을 OpenAI GPT 모델로 분석하여 추가 취약점 탐지 |

| PentestGPT | 자동 침투테스트 과정을 대화형으로 지원 |

| AutoRecon-GPT | 정보 수집(Recon) 결과를 ChatGPT로 지능화하여 추가 분석 |

🎯 요약: Burp Suite + ChatGPT 조합은 차세대 웹 보안 테스트의 핵심 트렌드가 되고 있습니다.

- BurpSuite에 ChatGPT 자동 요약 리포터 붙이기 (리포트 정리 자동화)

- Slack, Jira 등과 연동하여 스캔 결과 자동 보고 (n8n, Zapier 활용)

Burp Suite 스크립트 자동화 예제

✨ Burp Extender API 개요

Burp Extender를 통해 Burp Suite의 기능을 Java, Python(Jython 기반) 또는 Ruby로 확장할 수 있습니다.

- Burp의 내부 이벤트를 가로채거나

- 요청/응답을 수정하거나

- 사용자 정의 분석을 자동으로 수행할 수 있습니다.

✅ Python 사용시 주의: Burp는 Jython 기반 Python 2.7 환경을 사용합니다. 최신 Burp 버전에서는 공식적으로 Jython을 다루지 않으나, Legacy Burp + Jython 연동은 여전히 많이 사용됩니다.

✨ Burp API 기본 구조

핵심 인터페이스 예시

| 인터페이스 | 설명 |

|---|---|

IBurpExtender |

Burp Extension 엔트리 포인트 (필수) |

IHttpListener |

요청/응답 이벤트 가로채기 |

IScannerCheck |

사용자 정의 취약점 스캐너 작성 |

IIntruderPayloadGenerator |

Intruder용 페이로드 생성기 작성 |

✨ Python (Jython) 간단 예제

📋 1. Hello Burp Extension (Burp에 로드되는 기본 스크립트)

from burp import IBurpExtender

class BurpExtender(IBurpExtender):

def registerExtenderCallbacks(self, callbacks):

self._callbacks = callbacks

self._helpers = callbacks.getHelpers()

callbacks.setExtensionName("Hello Burp Extension")

print("Hello! Burp Extension Loaded.")registerExtenderCallbacks()는 Burp가 Extension을 로드할 때 호출- 콘솔에 메시지를 출력하는 간단한 구조

📋 2. 요청/응답 가로채고 수정하는 예제

from burp import IBurpExtender, IHttpListener

class BurpExtender(IBurpExtender, IHttpListener):

def registerExtenderCallbacks(self, callbacks):

self._callbacks = callbacks

self._helpers = callbacks.getHelpers()

callbacks.setExtensionName("Modify Requests Example")

callbacks.registerHttpListener(self)

print("Request Modifier Extension Loaded")

def processHttpMessage(self, toolFlag, messageIsRequest, messageInfo):

if messageIsRequest:

request = messageInfo.getRequest()

request_str = self._helpers.bytesToString(request)

# 요청에 커스텀 헤더 추가

modified_request = request_str.replace("\r\n\r\n", "\r\nX-Injected-Header: BurpExtensionTest\r\n\r\n")

messageInfo.setRequest(self._helpers.stringToBytes(modified_request))- 모든 요청에

X-Injected-Header를 삽입 - 요청 변조 자동화의 기본 템플릿

📋 3. 사용자 정의 스캐너 체크 추가 예제

from burp import IBurpExtender, IScannerCheck, IScanIssue

class BurpExtender(IBurpExtender, IScannerCheck):

def registerExtenderCallbacks(self, callbacks):

self._callbacks = callbacks

self._helpers = callbacks.getHelpers()

callbacks.setExtensionName("Simple Scanner")

callbacks.registerScannerCheck(self)

def doPassiveScan(self, baseRequestResponse):

issues = []

response = baseRequestResponse.getResponse()

response_info = self._helpers.analyzeResponse(response)

response_body = response[response_info.getBodyOffset():].tostring()

if "X-Powered-By: PHP" in response_body:

issues.append(CustomScanIssue(

baseRequestResponse.getHttpService(),

self._helpers.analyzeRequest(baseRequestResponse).getUrl(),

[baseRequestResponse],

"PHP Disclosure",

"The response reveals X-Powered-By: PHP",

"Information"

))

return issues

class CustomScanIssue(IScanIssue):

def __init__(self, httpService, url, httpMessages, name, detail, severity):

self._httpService = httpService

self._url = url

self._httpMessages = httpMessages

self._name = name

self._detail = detail

self._severity = severity

def getUrl(self):

return self._url

def getIssueName(self):

return self._name

def getIssueType(self):

return 0

def getSeverity(self):

return self._severity

def getConfidence(self):

return "Certain"

def getIssueBackground(self):

return None

def getRemediationBackground(self):

return None

def getIssueDetail(self):

return self._detail

def getRemediationDetail(self):

return None

def getHttpMessages(self):

return self._httpMessages

def getHttpService(self):

return self._httpService- 패시브 스캔에서 "X-Powered-By: PHP"가 노출된 경우 리포팅

- 실제 내부 커스텀 규정 스캐너 만들 때 참고 가능

✨ 스크립트 개발 및 보안 주의사항

| 주의사항 | 설명 |

|---|---|

| 📌 무한 루프 주의 | 잘못된 이벤트 등록으로 Burp 멈춤 발생 가능 |

| 📌 민감정보 | 스크립트 작성시 개인정보 처리 금지 |

| 📌 API Key | 외부 API 연동시 Key 보호 필요 |

ChatGPT 프롬프트 작성법 베스트 프랙티스

✨ 기본 원칙

| 원칙 | 설명 |

|---|---|

| 명확성 | 무엇을 원하는지 명확하게 지시 (曖昧禁止) |

| 맥락 제공 | 분석 대상에 대한 충분한 설명 제공 |

| 역할 설정 | 모델에게 역할(Role)을 부여하면 품질 향상 |

| 구체적 요청 | 예/아니오 질문보다, 상세한 답변 요청 |

| 출력 포맷 지시 | 리포트, 리스트, 코드, 표 등 구체적 결과형식 요구 |

✨ BurpGPT용 프롬프트 작성 예시

📋 1. 간단한 취약점 분석 요청

다음 요청과 응답 데이터를 분석하여 보안 취약점을 식별하고, 관련 문제를 요약해 주세요.

요청 데이터:

{REQUEST}

응답 데이터:

{RESPONSE}📋 2. 심화 취약점 탐지 요청

아래 웹 요청 및 응답에 대해 다음을 수행해 주세요:

1. 잠재적 취약점 식별

2. 발견된 취약점에 대한 상세한 설명 작성

3. CVSS 점수 및 위험도 예측

4. 가능한 보안 권장사항 제시

요청:

{REQUEST}

응답:

{RESPONSE}✨ 프롬프트 고급 활용법

| 기법 | 설명 및 예시 |

|---|---|

| ✅ 조건 지정 | "XSS나 CSRF 관련 문제만 탐지해 주세요" |

| ✅ 비교 요청 | "이전 응답과 현재 응답을 비교해 변경사항을 분석해 주세요" |

| ✅ 다중 출력 지시 | "표와 요약문 두 가지 형태로 결과를 제공해 주세요" |

✨ 요약

| 구분 | 요약 |

|---|---|

| Burp 스크립트 자동화 | Burp API를 활용해 요청/응답 수정, 패시브 스캐닝, 리포트 자동화 가능 |

| Python Extension 예제 | Hello World, Request Modifier, Passive Scanner 구현 예시 제공 |

| ChatGPT 프롬프트 베스트 프랙티스 | 명확성, 맥락 제공, 역할 부여, 출력 포맷 제시가 핵심 |

- Burp Suite + n8n + ChatGPT를 활용한 자동화 흐름 구성 예시

- "실전 취약점 진단용" 고급 프롬프트 모음집

- Burp API 최신 스펙(Java 기반) 자동화 템플릿

Burp를 활용한 기업 보안 자동화 시나리오 예시

✨ 기본 방향성

Burp Suite는 본래 수동 보안 테스트용으로 강력하지만, 기업에서는 DevSecOps 통합, 보안 품질 향상, 운영비용 절감을 위해 자동화가 필수적으로 요구됩니다.

🎯 핵심 목표: "지속적이고 반복 가능한 보안 테스트 체계 수립"

✨ 시나리오 1: DevSecOps 파이프라인에 Burp Suite 연동

| 단계 | 설명 |

|---|---|

| 1. 코드 커밋 발생 | 개발자가 Git에 코드 푸시 |

| 2. 자동 배포 환경 구성 | Jenkins, GitLab Runner 등으로 스테이징 환경 자동 구축 |

| 3. BurpSuite REST API 호출 | 스테이징 URL 대상으로 Burp 스캐너 자동 실행 (Enterprise Edition 필요) |

| 4. 결과 수집 및 요약 | 스캔 결과를 JSON으로 받아 분석 |

| 5. 이슈 생성 자동화 | JIRA, GitHub Issues, Slack으로 취약점 알림 전송 |

✅ 예시: Jenkins에서 BurpSuite 스캔 트리거 스크립트

curl -X POST "https://burp-server.example.com/v0.1/scan" \

-H "Authorization: Bearer <API-KEY>" \

-H "Content-Type: application/json" \

-d '{"url":"https://staging.example.com","scan_configuration":"Full scan"}'✨ 시나리오 2: 사내 SaaS/Web 자산 주기적 점검 자동화

| 단계 | 설명 |

|---|---|

| 1. 자산 목록 관리 | 스프레드시트, DB 등에 점검 대상 URL 목록 관리 |

| 2. 스케줄링 | n8n, Airflow 등을 사용해 주기적으로 스캔 예약 |

| 3. Burp Scanner 연동 | 각 URL에 대해 Burp 자동 스캔 수행 |

| 4. 결과 필터링 | 중요한 이슈만 선별하여 별도 리포팅 |

| 5. 대응 프로세스 연계 | 위험도가 높은 경우 즉시 대응 티켓 발급 |

✨ 시나리오 3: 취약점 발견시 Slack/Jira 실시간 통보

- Burp Extension 또는 스크립트를 통해

- 발견된 취약점을 자동으로 필터링하여

- Slack 채널에 실시간 알림 발송 또는 Jira 이슈 생성

✅ 예시: Slack 전송 스크립트 (Python)

import requests

def send_slack_message(channel, message, token):

url = 'https://slack.com/api/chat.postMessage'

data = {'channel': channel, 'text': message}

headers = {'Authorization': f'Bearer {token}'}

response = requests.post(url, json=data, headers=headers)

return response.status_code

send_slack_message('#security-alerts', 'High severity XSS found on https://example.com/login', '<your-slack-token>')ChatGPT를 통한 자동 버그바운티 리포트 초안 생성

✨ 개요

버그바운티 리포트는 다음과 같은 요소를 포함해야 합니다.

- 발견된 취약점 설명

- 재현(Reproduce) 방법

- 보안 영향도 분석

- 개선 제안

이 과정을 ChatGPT를 이용해 자동화하면 초안 작성 속도를 극적으로 향상시킬 수 있습니다.

✨ ChatGPT 자동 초안 생성 프로세스

| 단계 | 설명 |

|---|---|

| 1. 취약점 데이터 입력 | Burp 스캔 결과, 수집한 요청/응답 데이터 등 |

| 2. 프롬프트 생성 | ChatGPT에게 리포트 양식에 맞춰 작성 요청 |

| 3. 리포트 초안 출력 | 자연어로 정리된 리포트 받기 |

| 4. 최종 검토 및 보완 | 인간 리뷰어가 검토 후 제출 |

✨ 예시 프롬프트 (자동화 템플릿)

📋 취약점 리포트 초안 생성 요청

다음 웹 애플리케이션 취약점에 대한 버그바운티 리포트 초안을 작성해 주세요.

요구사항:

- 취약점 종류: XSS (Cross-site Scripting)

- 발견 위치: 로그인 페이지 (https://example.com/login)

- 재현 방법: 입력 필드에 `<script>alert(1)</script>` 삽입 시 실행됨

- 영향도: 세션 탈취 가능성 존재

- 수정 제안: 입력값에 대해 서버 측에서 출력 이스케이프 적용

리포트는 다음 구조를 따라주세요:

1. 취약점 설명

2. 재현 방법 (Step by Step)

3. 보안 영향 분석

4. 개선 방안 제시📋 출력 예시

취약점 설명:

로그인 페이지에서 XSS 취약점이 발견되었습니다. 입력 필드에 악성 스크립트를 삽입할 수 있으며, 해당 스크립트는 페이지 로드 시 실행됩니다.재현 방법:

- https://example.com/login 접속

- ID 입력란에

<script>alert(1)</script>입력- 로그인 버튼 클릭

- 페이지가 로드되면서 알림창이 나타남

보안 영향:

공격자가 세션 쿠키를 탈취하거나 피싱 공격을 유도할 수 있습니다.개선 방안:

모든 사용자 입력에 대해 서버측 출력 시 이스케이프 처리를 적용해야 합니다.

✨ 주의사항

| 항목 | 설명 |

|---|---|

| ✅ 민감정보 주의 | API Key, 사용자 데이터 등은 절대 포함되지 않게 필터링 필요 |

| ✅ 리포트 검토 필수 | ChatGPT 결과는 초안일 뿐, 검증/보완 과정 반드시 필요 |

| ✅ 품질 관리 | 명확한 요구사항과 포맷 지시를 통해 품질 향상 가능 |

🎯 요약

| 구분 | 요약 |

|---|---|

| Burp 자동화 | DevSecOps 통합, 사내 정기 점검, 실시간 취약점 알림 자동화 가능 |

| ChatGPT 활용 | 취약점 데이터를 기반으로 버그바운티 리포트 초안 자동 작성 가능 |

- 자동 버그바운티 리포트 생성 파이프라인 구축 (ex: n8n + ChatGPT + Google Docs 자동화)

- BurpSuite 결과를 정제하여 ChatGPT에 투입하는 사전 전처리 스크립트

기업 내 "자동 보안 리포트 시스템" 설계 가이드

1. 시스템 개요

🎯 목표:

보안 테스트 결과를 수집, 분석, 요약하여

자동으로 정기적 또는 이벤트 기반 리포트를 생성하고

내부 담당자 또는 경영진에게 전달하는 시스템을 구축합니다.

✅ 핵심 키워드: 자동화, 정형화, 실시간성, 품질보장, 보안성

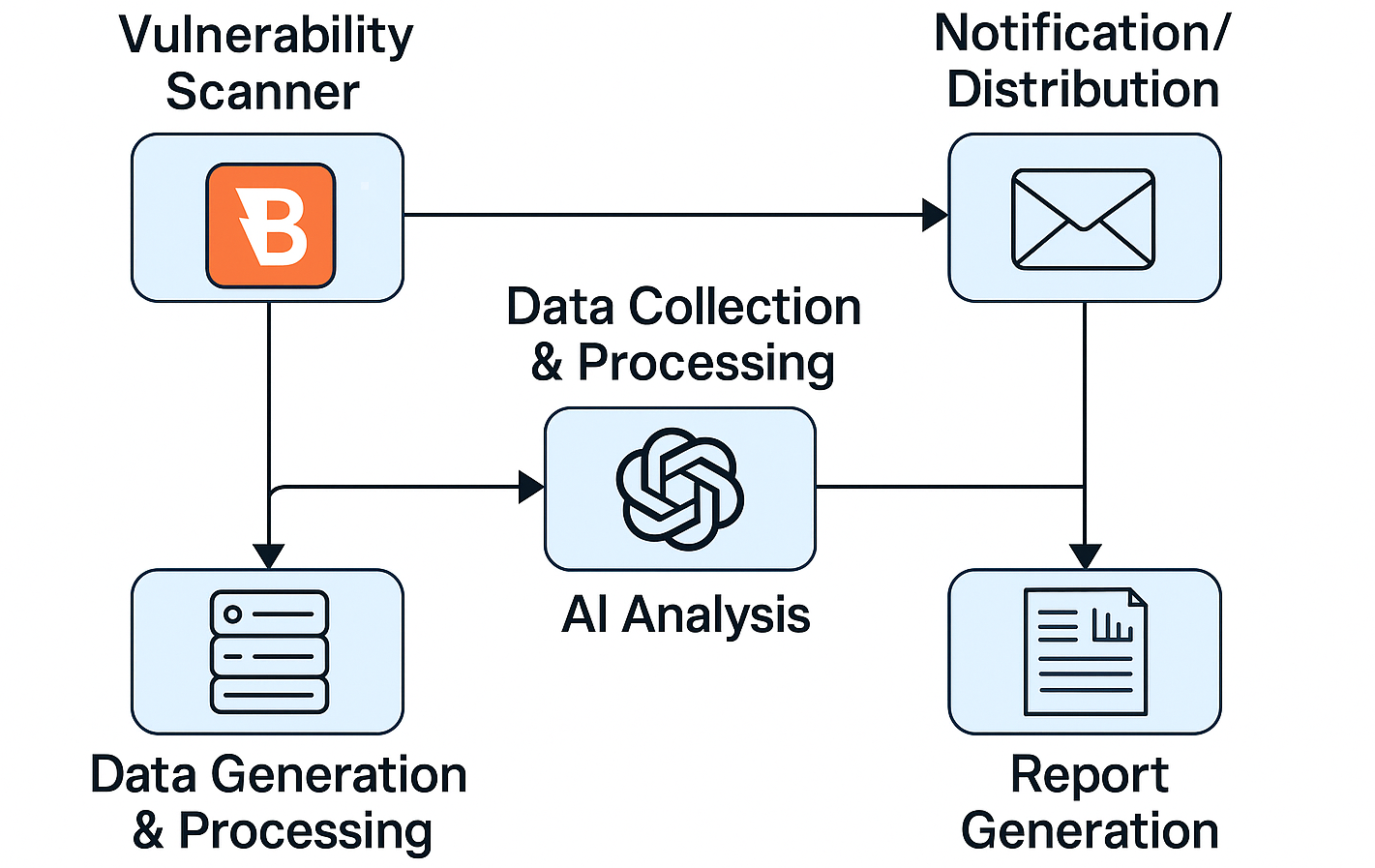

2. 전체 아키텍처 구성도

[취약점 스캐너] → [수집/정제 서버] → [AI 분석] → [리포트 생성/포맷팅] → [알림/배포]

| | | |

(Burp, Nessus) (Preprocessing) (ChatGPT 등) (Google Docs, Slack, Email, Jira)| 단계 | 역할 |

|---|---|

| 취약점 스캐너 | Burp, Nessus, Wazuh, Nmap 등 다양한 도구에서 결과 수집 |

| 수집/정제 서버 | 로그를 통합 저장, 필요시 데이터 필터링 및 변환 (n8n, Python) |

| AI 분석 | ChatGPT 또는 자체 NLP 모델로 요약, 분류, 심각도 분석 |

| 리포트 생성 | 포맷팅 및 최종 리포트 파일 생성 (PDF, Docx, Gsheet 등) |

| 알림/배포 | Slack, Email, Jira 티켓 등으로 결과 통보 |

3. 주요 구성 요소 상세

3.1. 데이터 수집 & 정제

- Burp Suite REST API 또는 Extender Script로 결과 수집

- n8n 또는 Python 스크립트로 주기적으로 데이터 가져오기

- 데이터 구조 통일 (ex: JSON 표준화)

✅ Tip: 민감정보(Access Token, API Key 등)는 이 단계에서 필터링

3.2. AI 기반 분석

- ChatGPT API 호출하여 요약 및 심각도 평가

- 프롬프트 예시

다음 취약점 목록을 중요도순으로 정렬하고, 각 항목에 대한 요약 설명과 대응 방안을 작성해 주세요. 데이터: {취약점 목록} - 혹은 사내 자체 개발 NLP 분석 모듈 사용 가능

✅ Tip: 비용 절감을 위해 단일 요청 당 여러 취약점을 묶어 분석

3.3. 리포트 생성

- Markdown → PDF 변환 (ex: Pandoc)

- Google Docs API를 통한 문서 자동 작성

- HTML → Slack 메시지 포맷 변환 지원

- 리포트 항목 예시

- 점검 대상

- 발견된 주요 취약점

- 심각도 별 분포도

- 조치 가이드

- 요약 및 권고사항

3.4. 결과 알림 및 배포

| 채널 | 방법 |

|---|---|

| Slack | 보안팀 채널에 리포트 링크/요약 발송 |

| 부서별 담당자에게 주간/월간 리포트 자동 메일 발송 | |

| Jira | 중요한 이슈는 바로 티켓 생성 및 트래킹 시작 |

✅ Tip: 심각도 별로 수신자 그룹 다르게 설정 (예: Critical은 보안팀+CTO)

4. 시스템 운영 시 주의사항

| 항목 | 설명 |

|---|---|

| 📌 민감정보 취급 | 리포트에 고객정보, 인증정보 포함 금지 |

| 📌 API Key 보호 | ChatGPT/Google API Key는 비밀 저장소에 보관 |

| 📌 오류 대응 | 스캐너 오류, API 실패시 재시도 로직 포함 |

| 📌 감사로그 관리 | 누가 어떤 리포트를 생성/전송했는지 기록 유지 |

| 📌 주기적 점검 | 리포트 품질, 수집/전송 실패율 모니터링 |

5. 예시: Burp + ChatGPT 기반 자동 리포트 워크플로우

- BurpSuite에서 주간 스캔 예약

- n8n으로 Burp 스캔 결과 가져오기

- ChatGPT API로 취약점 요약 및 분류 요청

- 요약 결과를 Gsheet로 저장

- Slack 채널로 리포트 링크 및 요약 발송

✅ 주요 툴 조합 예시

- BurpSuite + n8n + ChatGPT + Gsheet API + Slack API

🎯 요약

| 구분 | 요약 |

|---|---|

| 목표 | 보안 테스트 결과를 정형화하여 자동으로 보고, 공유하는 시스템 구축 |

| 핵심 요소 | 스캐너 연동, 데이터 정제, AI 분석, 문서 포맷팅, 알림 배포 |

| 보안 강조사항 | 민감정보 보호, 접근 통제, 오류 로깅 및 복구체계 수립 |

Vulnerability Scanner Tool이란?

- 컴퓨터 시스템, 네트워크, 애플리케이션 등의 보안 취약점을 탐지하고 평가하는 도구입니다.

- 사전 예방적 사이버 보안 활동의 핵심 역할을 수행합니다.

- 주기적인 스캐닝으로 해커의 침입 가능성을 최소화하고, 위험을 사전에 식별하여 조치합니다.

Vulnerability Scanner 주요 특징

| 항목 | 설명 |

|---|---|

| 자동 스캔 | 네트워크, 앱, 시스템을 지속적으로 스캔 |

| 취약점 발견 | 미확인 보안 취약점 식별 |

| 위험 평가 | 취약점의 위험도 평가 및 우선순위 부여 |

| 리포트 제공 | 분석 결과를 바탕으로 수정 권고사항 제시 |

Vulnerability Scanner 종류

- Discovery Scanning: 네트워크 자산 탐지

- Full Scanning: 전체 시스템 깊은 스캔

- Compliance Scanning: 규제 준수 확인 스캔

🛡️ Vulnerability Scanner Tools 요약

| 번호 | 도구 | 주요 기능 | 추천 대상 |

|---|---|---|---|

| 1 | Vulnerability Manager Plus | 취약점 평가, 패치 관리, 고위험 소프트웨어 감시 | 모든 기업, 특히 지속적 패치 관리가 필요한 곳 |

| 2 | Tripwire IP360 | 네트워크 자산 식별, 위험 점수화, 지속 모니터링 | 대규모 조직, 규제 준수 요구 기업 (금융, 의료 등) |

| 3 | Intruder | 공격 표면 모니터링, 클라우드 통합, 실시간 취약점 대응 | 클라우드 기반 운영팀, 리소스 제한된 보안팀 |

| 4 | Comodo HackerProof | 웹사이트 취약점 스캔, PCI 준수 스캐너 제공 | 전자상거래, 금융 사이트 보안 강화용 |

| 5 | Nessus | 네트워크, 시스템, 앱 전방위 스캔, 원격 코드 취약점 탐지 | 대기업, 정부기관, 복잡한 IT 환경 보유 기업 |

| 6 | Nexpose Community | 메타스플로잇 연동, 위험 점수화, 실시간 노출 추적 | 중소기업, 보안 예산이 적은 조직 |

| 7 | Nikto | 웹서버 취약점 스캐닝, 서버 컴포넌트 취약점 탐지 | 웹서버 관리, 보안 점검 전문가 |

| 8 | Wireshark | 네트워크 패킷 분석, 프로토콜 디코딩, VoIP 분석 | 네트워크 트래픽 분석, 보안 모니터링 전문가 |

| 9 | Aircrack-ng | Wi-Fi 보안 평가, 패킷 캡쳐 및 암호 복구 | 무선 네트워크 보안 전문가, 펜테스터 |

| 10 | Retina Network Security Scanner | 네트워크 자산 분석, 취약점 평가, 위협 인텔리전스 | 중대형 기업, 종합 보안 관리 필요한 조직 |

1. Vulnerability Manager Plus

- 고속 취약점 탐지

- 자동 패치 기능

- 제로데이 대응 및 CIS 규정 준수 지원

- 장점: 통합 관리, 고급 위협 인텔리전스

- 단점: 다소 비싼 요금제

2. Tripwire IP360

- 전체 네트워크 가시성 확보

- 자산 탐지 및 위험도 분석

- 장점: 직관적인 대시보드, 보고서 관리

- 단점: 성능 부하 발생 가능성

3. Intruder

- 공격 표면 지속 모니터링

- 클라우드 통합 지원 (AWS, GCP, Azure)

- 장점: 자동화된 강력한 스캐닝

- 단점: 일부 고급 기능은 유료 추가

4. Comodo HackerProof

- 웹사이트 실시간 스캔 및 PCI 검사

- 신뢰 인증서 제공 (쇼핑몰 전환율 개선)

- 장점: 무료 PCI 스캐닝 도구

- 단점: 제한적인 스캔 기능

5. Nessus

- 다양한 운영체제 및 장비 커버

- 미리 알려진 취약점에 대한 선제적 대응

- 장점: 매우 신뢰성 높은 펜테스트 도구

- 단점: 가격 부담, 그래픽 리포트 부족

6. Nexpose Community

- 위험 점수 부여 (1~1000)

- Metasploit 연동

- 장점: 커뮤니티 버전 무료 제공

- 단점: UI 혼잡, 복잡한 리포트

7. Nikto

- 웹 서버 취약점 탐색

- 구식 서버 컴포넌트 탐지

- 장점: 오픈소스, 빠른 스캔

- 단점: GUI 부재

8. Wireshark

- 네트워크 트래픽 심층 분석

- 다양한 프로토콜 지원 (SSL/TLS 복호화)

- 장점: 뛰어난 필터링 기능

- 단점: 초보자에게 복잡함

9. Aircrack-ng

- Wi-Fi 네트워크 분석 및 암호화 취약점 탐지

- 패킷 캡처 및 복호화

- 장점: 무선 네트워크 보안 테스트 특화

- 단점: 비무선 환경에서는 활용 어려움

10. Retina Network Security Scanner

- 네트워크 전체 탐지 및 취약점 분석

- 다양한 플랫폼 지원 (서버, DB, 웹 앱)

- 장점: 광범위한 플랫폼 스캔

- 단점: 대규모 환경에는 부적합

Vulnerability Scanner Tools는 오늘날 조직의 사이버 보안 방어에서 "최전선의 감시자" 역할을 하며, 지속적인 탐지 → 분석 → 대응의 핵심 솔루션입니다.

🛡️ 각 조직의 인프라 특성과 보안 요구사항에 맞는 도구 선택이 중요합니다.

PentestGPT – ChatGPT 기반 자동화 침투 테스트 도구

1. PentestGPT 개요

PentestGPT는 ChatGPT (특히 GPT-4)를 기반으로 구축된 자동화 침투 테스트 보조 도구입니다.

- 개발자: GreyDGL (싱가포르 난양공대(Nanyang Technological University) 박사과정 학생)

- 주요 목적

- 침투 테스트의 자동화 지원

- 전체 진행 및 세부 작업 모두 지능적으로 안내

- HackTheBox, CTF 등 중간 난이도까지 직접 해결 가능

🎯 "침투 테스터가 무엇을 해야 하는지"를 단계별로 추천하고

🎯 "명령어와 방법론"을 구체적으로 안내해주는 도구입니다.

2. PentestGPT 주요 특징

| 항목 | 설명 |

|---|---|

| ✨ 인터랙티브 모드 | 사용자가 명령을 내리면 다음 단계 추천 및 명령어 제안 |

| ✨ GPT-4 기반 고급 추론 | 고품질 Reasoning 지원 (ChatGPT Plus 필요) |

| ✨ HackTheBox, VulnHub 대응 가능 | Hackable II 등 실제 취약 시스템 타겟팅 예시 제공 |

| ✨ 다양한 입력 수용 | 도구 출력값, 웹페이지 내용, 사람 설명 모두 입력 가능 |

| ✨ 세부 모듈 구성 | 테스트 생성, 테스트 추론, 출력 파싱 모듈 제공 |

3. PentestGPT 설치 방법

💻 설치 단계

- GitHub 저장소 클론

git clone https://github.com/GreyDGL/PentestGPT.git cd PentestGPT - 필수 패키지 설치

pip install -r requirements.txt - ChatGPT 인증 설정

- 샘플 복사

cp config/chatgpt_config_sample.py config/chatgpt_config.py - config 파일(

config/chatgpt_config.py) 수정- 쿠키 기반 접속 또는

- OpenAI API 키 입력 방식 사용 가능

- 샘플 복사

- 쿠키 설정 방법 (ChatGPT 웹 인증 사용시)

- https://chat.openai.com 접속 →

Inspect→Network https://chat.openai.com/api/auth/session요청 찾기- 요청 헤더의 cookie 값 복사하여 설정 파일에 입력

- User-Agent도 같이 입력 필요

- https://chat.openai.com 접속 →

- API 설정 방법 (OpenAI API 키 사용시)

chatgpt_config.py파일에 OpenAI API Key 입력

- 연결 테스트

정상 출력 예python3 test_connection.pyYou're connected with ChatGPT Plus cookie. 또는 You're connected with OpenAI API. You have GPT-4 access.

✅ Tip: 연결 오류시 브라우저 새로고침 후 다시 쿠키 추출 권장

4. PentestGPT 사용 방법

✨ 기본 구동 명령어

- ChatGPT 쿠키 사용

python3 main.py --reasoning_model=gpt-4 - OpenAI API 사용

python3 main.py --reasoning_model=gpt-4 --useAPI

✨ Pentest 흐름

- 새로운 타겟 세션 시작

- todo-list 요청 (다음 단계 추천)

- 수행한 결과 입력 (툴 결과, 웹페이지 내용, 설명 등)

- 다음 액션 추천받기

- 필요시 명령어 생성 요청

- 반복 진행하며 침투 시도

✅ Tip: 단순 명령어 생성이 아닌, 전략적 접근 방법까지 안내 받을 수 있음

✨ PentestGPT 주요 명령/기능

| 기능 | 설명 |

|---|---|

Start New Session |

타겟 정보 입력 후 세션 시작 |

Get Next Step |

다음 진행 방향 추천 받기 |

Provide Output |

도구 결과 입력 |

Provide Page Content |

웹 응답/페이지 내용 입력 |

Provide Human Description |

수동 관찰 내용 입력 |

5. PentestGPT 내부 모듈 구조

| 모듈명 | 역할 |

|---|---|

| Test Generation Module | 실제 명령어(예: nmap, sqlmap) 생성 |

| Test Reasoning Module | 현재 상황 분석 → 다음 단계 추천 |

| Parsing Module | 도구 출력 및 웹페이지 내용 파싱/해석 |

🎯 즉, 단순 명령어 생성기가 아니라

🎯 전략적 사고 + 단계별 가이드 제공 도구입니다.

6. 활용 사례 예시

🎯 HackTheBox 머신 대응 (예: TEMPLATED, Hackable II)

- 초기 탐색: 서비스 식별 (포트 스캔)

- 인증 우회 시도: 기본 크리덴셜 탐색

- 취약 버전 발견: 자동 Exploit 코드 생성 제안

- 루트 권한 획득까지 단계별 안내

7. PentestGPT 운영 시 주의사항

| 항목 | 주의점 |

|---|---|

| 개인정보 처리 | 분석 대상 데이터에 개인정보 포함 여부 주의 |

| API Key 관리 | 키 유출 방지 필수 (별도 환경 변수로 관리 추천) |

| 결과 검증 | AI 추천 결과는 반드시 전문가 검토 후 최종 실행 |

| 사용 범위 제한 | 허가된 시스템에 한해서만 사용 (법적 이슈 방지) |

✨ 요약

| 구분 | 요약 |

|---|---|

| PentestGPT 특징 | 침투 테스트 자동화 보조, GPT-4 기반 고급 reasoning |

| 주요 기능 | todo-list 추천, 명령어 생성, 결과 분석, 전략 제안 |

| 활용 분야 | HackTheBox, VulnHub, CTF 연습, 내부 시스템 보안 점검 |

| 운영 팁 | 쿠키 관리, API 키 보안, 출력 데이터 필터링 필수 |

Penetration Testing Tools 개요

Penetration Testing(침투 테스트) 또는 Ethical Hacking(윤리적 해킹)은 시스템, 네트워크, 웹 애플리케이션의 취약점을 사전에 식별하고 대응하기 위한 핵심 보안 프로세스입니다. 이 과정을 위해 전문 보안 도구들이 사용되며, 이들은 주로 다음을 지원합니다.

- 취약점 스캐닝 및 식별

- 네트워크 맵핑 및 분석

- 비밀번호 크래킹

- 웹 애플리케이션 보안 점검

- 무선 네트워크 테스트

- 소셜 엔지니어링 시뮬레이션

- 리버스 엔지니어링 및 악성코드 분석

✅ 목적: 실제 공격 시나리오를 모방하여 선제적으로 보안 강화

Penetration Testing Tools 요약

| 번호 | 도구명 | 주요 기능 |

|---|---|---|

| 1 | Metasploit | 취약점 발견, 모의 공격 시뮬레이션 |

| 2 | NMAP/ZenMap | 네트워크 스캐닝 및 호스트/포트 식별 |

| 3 | Wireshark | 네트워크 트래픽 캡처 및 분석 |

| 4 | Burp Suite | 웹 애플리케이션 보안 테스트 |

| 5 | Pentest Tools | 다양한 자동화 침투 테스트 기능 제공 |

| 6 | Intruder | 클라우드 기반 지속적 취약점 스캐너 |

| 7 | Nessus | 종합적 취약점 평가 및 관리 |

| 8 | OWASP ZAP | 웹 애플리케이션 보안 스캐너 (오픈소스) |

| 9 | Nikto | 웹 서버 취약점 탐지 |

| 10 | BeEF | 브라우저 공격 프레임워크 |

| 11 | Invicti | 웹 애플리케이션 자동 취약점 스캐너 |

| 12 | PowerShell-Suite | PowerShell 기반 침투 테스트 스크립트 |

| 13 | w3af | 웹 애플리케이션 공격 및 감사 프레임워크 |

| 14 | Wapiti | 웹 애플리케이션 취약점 스캐너 |

| 15 | Radare | 오픈소스 리버스 엔지니어링 툴킷 |

| 16 | IDA | 고급 디스어셈블러 및 디버거 |

| 17 | Apktool | Android APK 리버스 엔지니어링 도구 |

| 18 | MobSF | 모바일 앱 보안 분석 프레임워크 |

| 19 | FuzzDB | 퍼징용 공격 벡터 및 페이로드 데이터베이스 |

| 20 | Aircrack-ng | 무선 네트워크 패스워드 크래킹 |

| 21 | Retina | 네트워크/애플리케이션 취약점 관리 |

| 22 | Social Engineering Toolkit (SET) | 소셜 엔지니어링 공격 시뮬레이터 |

| 23 | Shodan | 인터넷 연결 장비 검색 엔진 |

| 24 | Kali Linux | 침투 테스트용 리눅스 배포판 (600+ 도구 내장) |

| 25 | Dnsdumpster | DNS 레코드 및 인프라 탐색 도구 |

| 26 | Hunter | 이메일 주소 검색 및 검증 도구 |

| 27 | Skrapp | 리드 및 이메일 주소 수집 도구 |

| 28 | URL Fuzzer | 숨겨진 디렉터리/파일 검색용 퍼저 |

| 29 | sqlmap | SQL 인젝션 자동 탐지 및 악용 |

| 30 | BurpGPT/PentestGPT (추가 트렌드) | ChatGPT 기반 지능형 침투 테스트 지원 |

Metasploit

- 특징: 익스플로잇 프레임워크, 대규모 익스플로잇 라이브러리

- 활용: 시스템 침투, 취약점 검증

- 장점: 높은 확장성, 커뮤니티 지원

- 단점: 초보자에겐 다소 어려움

Nmap / ZenMap

- 특징: 네트워크 호스트/서비스/포트 탐색

- 활용: 자산 인벤토리화, 방화벽 우회 테스트

- 장점: 오픈소스, 경량화, 강력한 스크립팅

- 단점: 깊이 있는 취약점 분석은 별도 도구 필요

Wireshark

- 특징: 패킷 캡처 및 실시간 분석

- 활용: 프로토콜 디버깅, 보안 사고 분석

- 장점: 다양한 프로토콜 지원

- 단점: 알림/자동 탐지 기능 부족

Burp Suite

- 특징: 웹 취약점 자동 및 수동 분석

- 활용: 웹 사이트 모의 해킹, 웹 API 분석

- 장점: Proxy, Intruder, Scanner, Repeater 모듈

- 단점: 대형 스캔 시 성능 최적화 필요

Pentest Tools

- 특징: 웹/네트워크/서버 종합 테스트 플랫폼

- 활용: 다양한 취약점 빠른 탐색과 리포팅

- 장점: 통합형, 초보자 친화적

- 단점: 고급 커스터마이징은 제한적

왜 다양한 도구 조합이 중요한가?

- 단일 도구는 모든 환경과 위협을 커버할 수 없음

- 네트워크, 웹, 모바일, 소셜 엔지니어링 각각에 특화된 도구 필요

- AI 기반 도구 (예: PentestGPT, BurpGPT) 도입으로

자동화 및 지능형 분석이 최근 트렌드로 자리잡음

✅ 점검 포인트

- 각 도구 사용 전 법적 승인 필수 (허가 없는 스캔 금지)

- 실제 서비스 환경에 영향 줄 수 있는 도구 주의 사용 (ex: sqlmap, Metasploit)

- 도구별 출력결과 검증 필수 (False Positive 대비)

- 자동화 툴 사용시 민감정보 수집 차단 설정 적용

- 결과를 정형화된 포맷으로 기록해 재현성 확보

✅ 추천 프로세스

- 스캐닝 → 2. 취약점 분석 → 3. 수동 검증 → 4. 조치 및 재검증 → 5. 리포트 작성

댓글