728x90

🛡️ 공급망 보안 마스터 플랜

― SW 설치 요구사항 대응을 위한 종합적 보안 체계

1. 개요 및 배경

🎯 공급망 보안의 필요성

공급망 보안은 현대 IT 환경에서 가장 중요한 보안 영역 중 하나입니다. 특히 내부/외부 니즈에 의한 SW 설치 요구사항이 증가하면서 다음과 같은 위험이 대두되고 있습니다.

- SolarWinds 사례: 공급망 공격으로 18,000개 이상 조직 침해

- Kaseya 사례: MSP 도구를 통한 랜섬웨어 대규모 확산

- Log4j 사례: 오픈소스 취약점이 전 세계 시스템에 영향

300x250

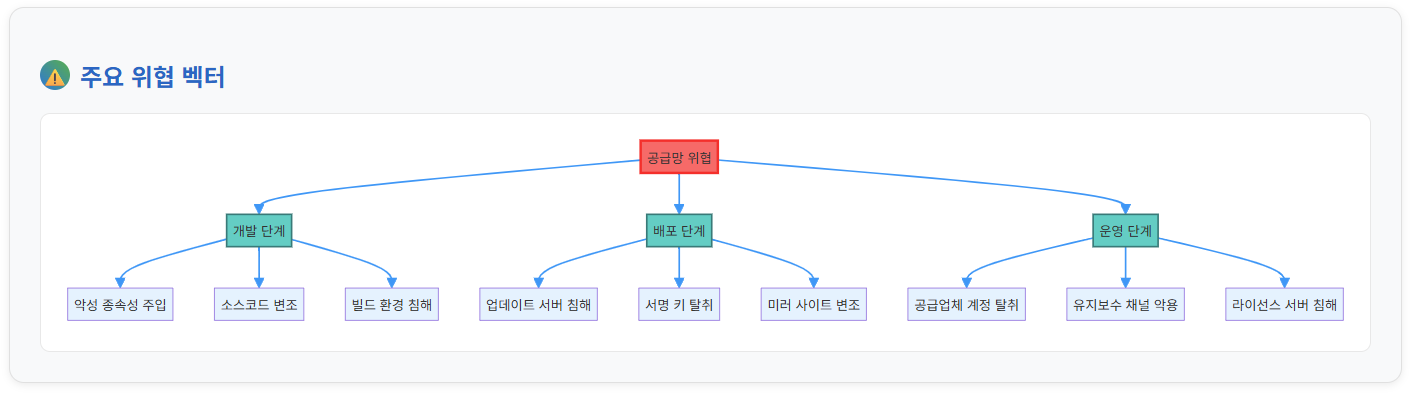

🔍 주요 위협 벡터

2. 공급망 보안 프레임워크

🏛️ 핵심 구성 요소

2.1 Zero Trust 공급망 모델

Zero Trust 원칙:

1. 신뢰하지 않고 검증:

- 모든 SW 컴포넌트 검증

- 모든 공급업체 지속 평가

- 모든 변경사항 추적

2. 최소 권한 원칙:

- 필요한 SW만 설치 허용

- 시간 제한적 접근 권한

- 역할 기반 승인 프로세스

3. 지속적 모니터링:

- 실시간 위협 탐지

- 행위 기반 분석

- 자동화된 대응2.2 보안 성숙도 모델

| 레벨 | 명칭 | 주요 특성 | 목표 달성률 |

|---|---|---|---|

| L1 | 초기 | • 수동 프로세스 • 문서화 부재 • 사후 대응 |

20% |

| L2 | 관리 | • 기본 정책 수립 • SBOM 부분 적용 • 정기 감사 |

40% |

| L3 | 정의 | • 표준화된 프로세스 • 자동화 도구 도입 • 위험 평가 체계 |

60% |

| L4 | 정량 | • 메트릭 기반 관리 • 예측적 분석 • 통합 대시보드 |

80% |

| L5 | 최적화 | • AI/ML 기반 탐지 • 자동 복구 • 지속적 개선 |

95%+ |

3. SW 설치 프로세스 보안 체계

🔄 통합 프로세스 플로우

flowchart TB

subgraph "요청 단계"

A[SW 설치 요청] --> B{요청 구분}

B -->|내부| C[업무 필요성 검토]

B -->|외부| D[협력사 요청 검토]

end

subgraph "평가 단계"

C --> E[보안 영향 평가]

D --> E

E --> F[위험도 산정]

F --> G{승인 레벨 결정}

end

subgraph "검증 단계"

G -->|Low| H[자동 승인]

G -->|Medium| I[팀장 승인]

G -->|High| J[CISO 승인]

H --> K[SW 검증]

I --> K

J --> K

K --> L[SBOM 분석]

L --> M[취약점 스캔]

M --> N[라이선스 검토]

end

subgraph "설치 단계"

N --> O[샌드박스 테스트]

O --> P[무결성 검증]

P --> Q[설치 실행]

Q --> R[설치 로그 기록]

end

subgraph "운영 단계"

R --> S[모니터링 등록]

S --> T[패치 관리]

T --> U[정기 재평가]

end📊 위험도 평가 매트릭스

# 위험도 산정 알고리즘

def calculate_risk_score(sw_request):

factors = {

'vendor_trust': get_vendor_score(sw_request.vendor),

'cve_count': check_known_vulnerabilities(sw_request.name, sw_request.version),

'business_criticality': assess_business_impact(sw_request.purpose),

'data_access_level': evaluate_data_sensitivity(sw_request.permissions),

'network_exposure': analyze_network_requirements(sw_request.config)

}

weights = {

'vendor_trust': 0.25,

'cve_count': 0.30,

'business_criticality': 0.20,

'data_access_level': 0.15,

'network_exposure': 0.10

}

risk_score = sum(factors[k] * weights[k] for k in factors)

return classify_risk_level(risk_score)4. 단계별 상세 구현 방안

📝 Phase 1: 거버넌스 수립 (1-2개월)

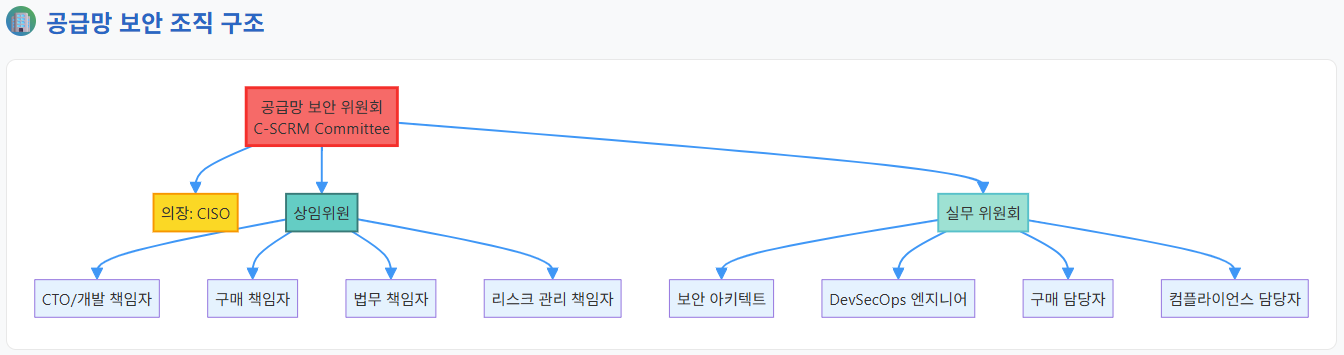

4.1.1 조직 구성

공급망 보안 위원회 (C-SCRM Committee)

├── 의장: CISO

├── 상임위원

│ ├── CTO/개발 책임자

│ ├── 구매 책임자

│ ├── 법무 책임자

│ └── 리스크 관리 책임자

└── 실무 위원회

├── 보안 아키텍트

├── DevSecOps 엔지니어

├── 구매 담당자

└── 컴플라이언스 담당자4.1.2 핵심 정책 문서

1) 공급망 보안 정책서

## 1. 목적 및 범위

- 모든 SW 도입 및 운영에 적용

- 내부 개발, 외부 구매, 오픈소스 포함

## 2. 원칙

- Zero Trust 기반 검증

- 전 생명주기 보안 관리

- 지속적 모니터링 및 개선

## 3. 요구사항

### 3.1 공급업체 요구사항

- ISO 27001 또는 동등 인증

- SBOM 제공 의무화

- 보안 패치 SLA 준수

### 3.2 SW 요구사항

- SLSA Level 3 이상 빌드

- 코드 서명 필수

- 알려진 취약점 없음

### 3.3 운영 요구사항

- 24시간 내 취약점 통보

- 분기별 보안 업데이트

- 연간 보안 감사 수검2) SW 설치 승인 프로세스

승인 매트릭스:

Low Risk (자동 승인):

- 검증된 벤더 +

- 알려진 취약점 없음 +

- 네트워크 격리 환경

Medium Risk (팀장 승인):

- 신규 벤더 또는

- Minor 취약점 존재 또는

- 제한적 네트워크 접근

High Risk (CISO 승인):

- 미검증 벤더 또는

- Critical 취약점 또는

- 핵심 데이터 접근

Critical Risk (거부):

- 악성코드 탐지

- 라이선스 위반

- 컴플라이언스 미준수🔧 Phase 2: 기술 인프라 구축 (2-3개월)

4.2.1 SBOM 관리 시스템

# SBOM 수집 및 분석 파이프라인

class SBOMAnalyzer:

def __init__(self):

self.formats = ['SPDX', 'CycloneDX', 'SWID']

self.vulnerability_db = VulnerabilityDatabase()

self.license_checker = LicenseCompatibilityChecker()

def analyze_sbom(self, sbom_file):

# 1. SBOM 파싱

components = self.parse_sbom(sbom_file)

# 2. 취약점 분석

vulnerabilities = []

for component in components:

vulns = self.vulnerability_db.check(

name=component.name,

version=component.version

)

vulnerabilities.extend(vulns)

# 3. 라이선스 분석

license_issues = self.license_checker.check_compatibility(

[c.license for c in components]

)

# 4. 위험도 평가

risk_score = self.calculate_risk(vulnerabilities, license_issues)

return {

'components': len(components),

'vulnerabilities': vulnerabilities,

'license_issues': license_issues,

'risk_score': risk_score,

'recommendation': self.get_recommendation(risk_score)

}4.2.2 자동화 파이프라인 구축

CI/CD 통합

# GitLab CI/CD 예시

stages:

- sbom-generation

- security-scan

- compliance-check

- sign-artifact

- deploy

generate-sbom:

stage: sbom-generation

script:

- syft packages -o cyclonedx-json . > sbom.json

- oras push registry.company.com/sboms/$CI_PROJECT_NAME:$CI_COMMIT_SHA sbom.json

artifacts:

paths:

- sbom.json

security-scan:

stage: security-scan

dependencies:

- generate-sbom

script:

- grype sbom:./sbom.json --fail-on high

- nancy sleuth --path go.sum

- semgrep --config=auto --json -o semgrep-results.json

artifacts:

reports:

security: semgrep-results.json

compliance-check:

stage: compliance-check

script:

- lichen --config lichen.yaml .

- policy-cli verify --policy supply-chain-policy.rego sbom.json

sign-artifact:

stage: sign-artifact

script:

- cosign sign --key $COSIGN_KEY registry.company.com/$CI_PROJECT_NAME:$CI_COMMIT_SHA

- cosign attach sbom --sbom sbom.json registry.company.com/$CI_PROJECT_NAME:$CI_COMMIT_SHA🚀 Phase 3: 운영 체계 확립 (3-4개월)

4.3.1 SW 설치 요청 포털

// SW 설치 요청 시스템 API

interface SoftwareRequest {

requestId: string;

requester: User;

software: {

name: string;

version: string;

vendor: string;

purpose: string;

installLocation: string[];

};

businessJustification: string;

technicalRequirements: {

os: string[];

dependencies: string[];

networkAccess: NetworkRequirement[];

dataAccess: DataClassification[];

};

approvals: Approval[];

securityAssessment?: SecurityAssessment;

}

class SoftwareRequestService {

async submitRequest(request: SoftwareRequest): Promise<RequestStatus> {

// 1. 기본 유효성 검사

this.validateRequest(request);

// 2. 중복 검사

const existing = await this.checkExistingSoftware(request.software);

if (existing) {

return this.handleExistingApproval(existing, request);

}

// 3. 자동 보안 평가

const assessment = await this.performSecurityAssessment(request);

// 4. 승인 워크플로우 시작

const workflow = await this.initiateApprovalWorkflow(

request,

assessment

);

// 5. 알림 발송

await this.notifyStakeholders(workflow);

return workflow.status;

}

}4.3.2 모니터링 대시보드

# Grafana 대시보드 메트릭 수집

class SupplyChainMetrics:

def __init__(self):

self.prometheus = PrometheusClient()

def collect_metrics(self):

metrics = {

# 설치 요청 메트릭

'software_requests_total': self.count_requests(),

'software_requests_by_risk': self.count_by_risk_level(),

'approval_time_seconds': self.calculate_approval_time(),

# SBOM 메트릭

'sbom_coverage_percent': self.calculate_sbom_coverage(),

'components_without_sbom': self.find_missing_sboms(),

# 취약점 메트릭

'vulnerabilities_by_severity': self.count_vulnerabilities(),

'mean_time_to_patch': self.calculate_mttr(),

'unpatched_critical_days': self.days_since_critical(),

# 컴플라이언스 메트릭

'policy_violations': self.count_violations(),

'vendor_compliance_score': self.assess_vendor_compliance(),

# 운영 메트릭

'unauthorized_installations': self.detect_shadow_it(),

'software_inventory_accuracy': self.verify_inventory()

}

# Prometheus로 메트릭 전송

for metric_name, value in metrics.items():

self.prometheus.gauge(f'supply_chain_{metric_name}', value)📊 Phase 4: 지속적 개선 (4-6개월)

4.4.1 AI/ML 기반 이상 탐지

# 공급망 이상 행위 탐지 모델

class SupplyChainAnomalyDetector:

def __init__(self):

self.model = IsolationForest(

contamination=0.01,

random_state=42

)

self.feature_extractor = FeatureExtractor()

def train(self, historical_data):

features = self.feature_extractor.extract(historical_data)

self.model.fit(features)

def detect_anomalies(self, current_activity):

features = self.feature_extractor.extract_single(current_activity)

anomaly_score = self.model.decision_function([features])[0]

if anomaly_score < -0.5: # 이상 탐지 임계값

return {

'is_anomaly': True,

'score': anomaly_score,

'reasons': self.explain_anomaly(current_activity, features),

'recommended_actions': self.get_response_actions(anomaly_score)

}

return {'is_anomaly': False, 'score': anomaly_score}

def explain_anomaly(self, activity, features):

# SHAP을 사용한 이상 원인 설명

explainer = shap.TreeExplainer(self.model)

shap_values = explainer.shap_values(features)

top_factors = self.get_top_contributing_factors(

features,

shap_values

)

return {

'unusual_vendor_behavior': top_factors.get('vendor_score'),

'abnormal_request_pattern': top_factors.get('request_pattern'),

'suspicious_permissions': top_factors.get('permission_scope'),

'timing_anomaly': top_factors.get('request_timing')

}5. 위험 관리 및 모니터링

🎯 위험 평가 프레임워크

5.1 다층 방어 전략

5.2 실시간 위협 인텔리전스

# 위협 인텔리전스 통합 시스템

class ThreatIntelligenceIntegration:

def __init__(self):

self.feeds = {

'cisa_known_exploited': 'https://www.cisa.gov/known-exploited-vulnerabilities',

'mitre_attack': MitreAttackAPI(),

'vendor_advisories': VendorAdvisoryCollector(),

'osint_feeds': OSINTAggregator()

}

async def check_software_threats(self, software_info):

threats = []

# 병렬로 모든 피드 확인

tasks = []

for feed_name, feed_source in self.feeds.items():

task = self.check_feed(feed_source, software_info)

tasks.append(task)

results = await asyncio.gather(*tasks)

# 위협 정보 통합 및 우선순위 지정

for threat_list in results:

threats.extend(threat_list)

return self.prioritize_threats(threats)

def prioritize_threats(self, threats):

# CVSS, 악용 가능성, 비즈니스 영향도 기반 우선순위

for threat in threats:

threat['priority_score'] = (

threat['cvss_score'] * 0.4 +

threat['exploitability'] * 0.3 +

threat['business_impact'] * 0.3

)

return sorted(threats, key=lambda x: x['priority_score'], reverse=True)📈 모니터링 및 알림 체계

5.3 통합 모니터링 아키텍처

monitoring_stack:

data_collection:

- name: Elastic Agent

purpose: 로그 수집 및 정규화

targets:

- application_logs

- system_logs

- security_events

- name: Prometheus

purpose: 메트릭 수집

targets:

- software_inventory

- vulnerability_counts

- compliance_scores

data_processing:

- name: Logstash

pipelines:

- sbom_parsing

- vulnerability_correlation

- compliance_checking

- name: Kafka

topics:

- software-installation-events

- security-alerts

- compliance-violations

visualization:

- name: Kibana

dashboards:

- supply_chain_overview

- vendor_risk_assessment

- vulnerability_timeline

- name: Grafana

dashboards:

- real_time_metrics

- sla_compliance

- incident_tracking

alerting:

- name: ElastAlert

rules:

- critical_vulnerability_detected

- unauthorized_installation

- vendor_compromise_indicator6. 거버넌스 및 컴플라이언스

📋 규제 준수 체계

6.1 주요 규제 요구사항 매핑

| 규제/표준 | 주요 요구사항 | 구현 방안 |

|---|---|---|

| NIST SP 800-161 | • 공급망 위험 관리 프로세스 • 공급업체 평가 |

• C-SCRM 프로세스 수립 • 연간 공급업체 감사 |

| ISO 27036 | • 정보보안 관계 관리 • 공급망 보안 통제 |

• 계약 보안 조항 • 정기 보안 평가 |

| EU NIS2 | • 공급망 보안 의무화 • 인시던트 보고 |

• 24시간 내 보고 체계 • 공급망 매핑 |

| 미국 EO 14028 | • SBOM 제공 의무 • Zero Trust 아키텍처 |

• SBOM 자동 수집 • 지속적 검증 체계 |

6.2 내부 감사 체계

# 컴플라이언스 자동 점검 시스템

class ComplianceAuditor:

def __init__(self):

self.policies = PolicyEngine()

self.evidence_collector = EvidenceCollector()

def run_audit(self, audit_scope):

results = {

'audit_id': str(uuid.uuid4()),

'timestamp': datetime.now(),

'scope': audit_scope,

'findings': []

}

# 1. 정책 준수 여부 확인

for policy in self.policies.get_applicable(audit_scope):

compliance = self.check_policy_compliance(policy)

results['findings'].append(compliance)

# 2. 증적 자료 수집

evidence = self.evidence_collector.collect(

results['findings']

)

# 3. 개선 권고사항 생성

recommendations = self.generate_recommendations(

results['findings']

)

# 4. 감사 보고서 생성

report = self.create_audit_report(

results,

evidence,

recommendations

)

return report

def check_policy_compliance(self, policy):

checks = {

'sbom_mandatory': self.verify_sbom_existence,

'vendor_assessment': self.verify_vendor_assessment,

'patch_sla': self.verify_patch_compliance,

'access_control': self.verify_access_controls

}

check_func = checks.get(policy.type)

if check_func:

return check_func(policy.requirements)

return {'status': 'not_implemented', 'policy': policy.id}7. 도구 및 기술 스택

🛠️ 핵심 도구 구성

7.1 도구 선택 매트릭스

| 카테고리 | 오픈소스 옵션 | 상용 옵션 | 권장 선택 |

|---|---|---|---|

| SBOM 생성 | Syft, CycloneDX | Sonatype, Synopsis | Syft + CycloneDX |

| 취약점 스캔 | Grype, Trivy | Qualys, Rapid7 | Trivy + Grype |

| 코드 서명 | Cosign, Notation | DigiCert, GlobalSign | Cosign |

| 정책 엔진 | OPA, Kyverno | Styra DAS | OPA |

| 모니터링 | ELK Stack, Prometheus | Splunk, Datadog | ELK + Prometheus |

| SIEM | Wazuh, OSSEC | QRadar, Sentinel | Wazuh |

7.2 통합 아키텍처

architecture:

ingestion_layer:

- component: API Gateway

technology: Kong/Nginx

purpose: 중앙 집중식 요청 관리

- component: Message Queue

technology: RabbitMQ/Kafka

purpose: 비동기 처리 및 이벤트 스트리밍

processing_layer:

- component: SBOM Processor

technology: Custom Python Service

functions:

- parse_multiple_formats

- normalize_data

- enrich_metadata

- component: Vulnerability Analyzer

technology: Trivy + Custom Logic

functions:

- cve_matching

- risk_scoring

- patch_recommendation

- component: Policy Engine

technology: Open Policy Agent

functions:

- policy_evaluation

- decision_logging

- compliance_reporting

storage_layer:

- component: Document Store

technology: Elasticsearch

data_types:

- sboms

- vulnerability_reports

- audit_logs

- component: Time Series DB

technology: InfluxDB

data_types:

- metrics

- performance_data

- trends

- component: Graph Database

technology: Neo4j

data_types:

- dependency_graphs

- vendor_relationships

- attack_paths

presentation_layer:

- component: Web Portal

technology: React + TypeScript

features:

- software_request_form

- approval_workflow

- dashboard_views

- component: API

technology: FastAPI

endpoints:

- /api/v1/software/request

- /api/v1/sbom/submit

- /api/v1/vulnerabilities/check

- component: Mobile App

technology: Flutter

features:

- push_notifications

- approval_actions

- status_tracking8. 성과 측정 및 개선

📊 KPI 및 메트릭스

8.1 핵심 성과 지표

# KPI 대시보드 구성

class SupplyChainKPIs:

def __init__(self):

self.kpi_definitions = {

'coverage_metrics': {

'sbom_coverage': {

'formula': 'sw_with_sbom / total_sw * 100',

'target': 95,

'unit': 'percent'

},

'vendor_assessment_rate': {

'formula': 'assessed_vendors / total_vendors * 100',

'target': 100,

'unit': 'percent'

}

},

'speed_metrics': {

'mean_time_to_approve': {

'formula': 'avg(approval_time)',

'target': 24,

'unit': 'hours'

},

'vulnerability_patch_time': {

'formula': 'avg(patch_deployment_time)',

'target': {

'critical': 24,

'high': 72,

'medium': 168

},

'unit': 'hours'

}

},

'quality_metrics': {

'false_positive_rate': {

'formula': 'false_positives / total_alerts * 100',

'target': 5,

'unit': 'percent'

},

'policy_compliance_rate': {

'formula': 'compliant_installations / total_installations * 100',

'target': 99,

'unit': 'percent'

}

},

'risk_metrics': {

'vendor_risk_score': {

'formula': 'weighted_avg(vendor_scores)',

'target': 3.5,

'unit': 'score_out_of_5'

},

'unpatched_critical_count': {

'formula': 'count(critical_vulns_open)',

'target': 0,

'unit': 'count'

}

}

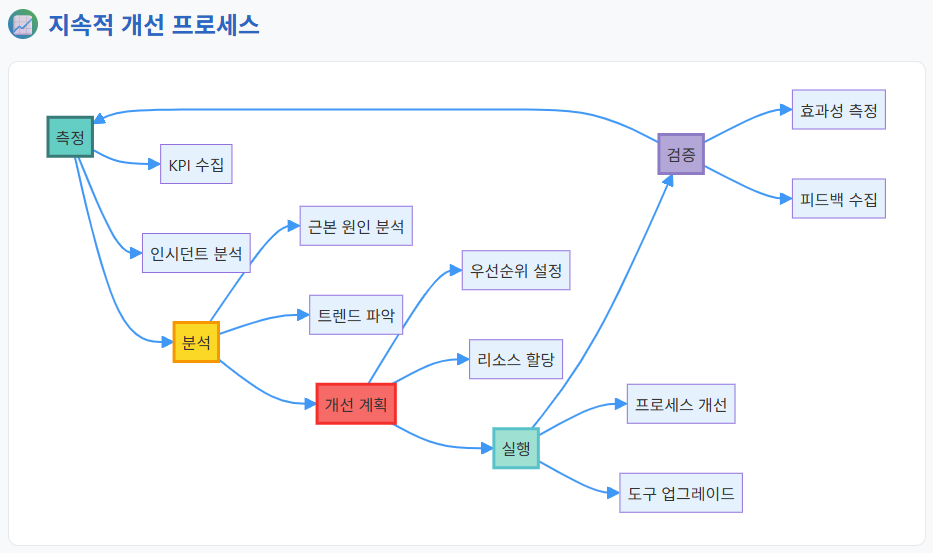

}8.2 지속적 개선 프로세스

🎯 성숙도 향상 로드맵

8.3 분기별 목표 설정

Q1 (1-3개월)

- ✅ RACI 매트릭스 확정

- ✅ 핵심 정책 문서화

- ✅ 기본 도구 셋업

- ✅ 파일럿 프로젝트 실행

Q2 (4-6개월)

- ✅ 자동화 파이프라인 구축

- ✅ SBOM 수집률 50% 달성

- ✅ 취약점 대응 프로세스 정립

- ✅ 초기 KPI 대시보드 운영

Q3 (7-9개월)

- ✅ 전사 확대 적용

- ✅ SBOM 수집률 80% 달성

- ✅ AI/ML 모델 도입

- ✅ 공급업체 포털 오픈

Q4 (10-12개월)

- ✅ 성숙도 레벨 3 달성

- ✅ SBOM 수집률 95% 달성

- ✅ Zero Trust 체계 완성

- ✅ 연간 성과 리뷰 및 개선

🏁 권고사항

성공 요인

- 경영진의 확고한 지원

- C-Level 스폰서십 확보

- 충분한 예산 및 인력 배정

- 정기적인 진행상황 보고

- 단계적 접근

- 파일럿 프로젝트로 시작

- 성공 사례 기반 확대

- 지속적인 개선 문화

- 자동화 우선

- 수동 프로세스 최소화

- 도구 통합 극대화

- 사용자 경험 중시

- 측정 가능한 목표

- 명확한 KPI 설정

- 정기적인 모니터링

- 데이터 기반 의사결정

예상 효과

- 🛡️ 보안 위험 80% 감소

- ⏱️ SW 승인 시간 70% 단축

- 📊 컴플라이언스 99% 달성

- 💰 보안 사고 비용 90% 절감

공급망 보안은 단순한 기술 프로젝트가 아닌 조직 전체의 문화 변화입니다. 이 마스터 플랜을 통해 체계적이고 지속 가능한 공급망 보안 체계를 구축하시기 바랍니다.

728x90

그리드형(광고전용)

댓글