728x90

— KISA 8대 수칙을 실전으로 바꾸는 기업용 종합 가이드

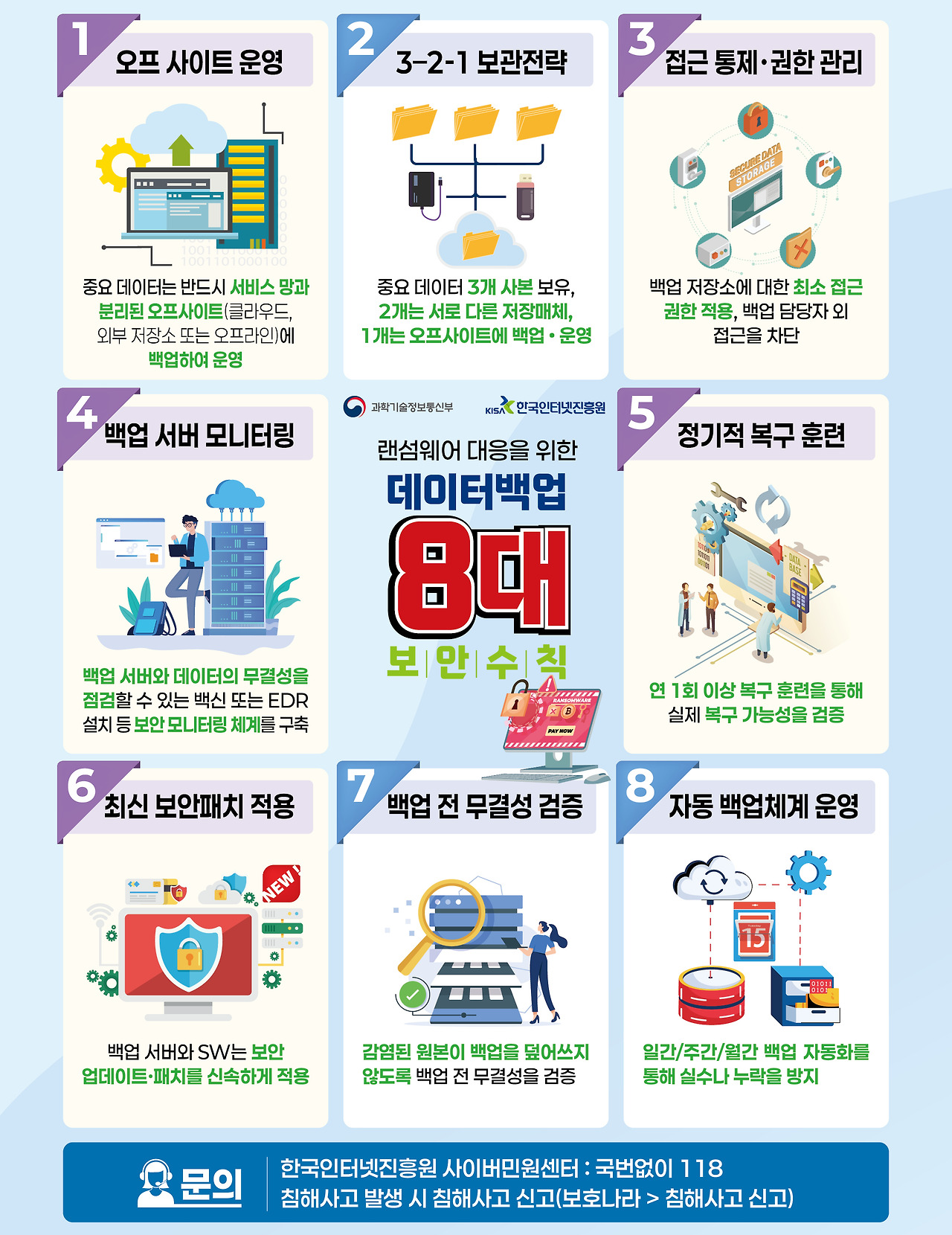

랜섬웨어는 이제 원본보다 먼저 백업을 노립니다. 백업은 더 이상 보험이 아니라 보안 시스템의 최전선입니다. KISA가 제시한 데이터 백업 8대 보안 수칙을 토대로, 기업 환경에서 곧바로 적용할 수 있는 점검표, 설정 예시, 탐지 룰, 복구 훈련 절차까지 한 번에 정리했습니다.

공격 트렌드 한눈에 보기

- 오프사이트/백업 저장소 선제 타격

- 공격자는 AD·NAS·백업 서버 자격증명을 탈취해 백업 공유 폴더/레포지토리를 먼저 암호화·삭제합니다.

- 대응: 백업 인프라를 망·계정·권한으로 분리하고, 불변(Immutable) 보관으로 “삭제·암호화 불가” 상태를 만듭니다.

- 시스템 복원 기능 무력화(VSS 삭제)

vssadmin delete shadows,wmic shadowcopy delete,wbadmin delete catalog등으로 복원 지점을 제거합니다.- 대응: 해당 행위를 EDR/SIEM로 모니터링·차단하고, WDAC/AppLocker로 관리자 외 실행 제한.

- 동시다발 침투 & 수평이동

- 도메인·하이퍼바이저·스토리지 관리 노드를 노리며 대규모 병행 암호화를 시도합니다.

- 대응: 백업망을 별도 VLAN/방화벽으로 분리, 관리 평면(Backup console/API)에 MFA·IP 제한 적용.

- 이중 갈취(Double Extortion)

- 암호화 전 백업/원본 동시 유출→협박.

- 대응: 전송·저장 암호화 + 키 분리 보관(KMS), 백업 구간 DLP/유출 탐지 강화.

KISA ‘데이터 백업 8대 보안 수칙’ 요약

- 오프사이트 운영(망 분리/오프라인·클라우드 별도 보관)

- 3-2-1 보관 전략(3사본·서로 다른 2매체·1개 오프사이트)

- 접근 통제·권한 관리(최소권한, MFA/OTP)

- 백업 서버 모니터링(백신/EDR, 무결성 점검)

- 정기적 복구 훈련(연 1회 이상, 실제 복구 검증)

- 최신 보안 패치 적용(백업 서버·SW 신속 업데이트)

- 백업 전 무결성 검증(감염본 덮어쓰기 방지)

- 주기적 자동 백업체계(일/주/월 자동화로 누락 방지)

랜섬웨어 대응을 위한 데이터백업 8대 보안수칙.pdf

0.89MB

300x250

수칙을 “실행계획”으로 바꾸기 (체크리스트 + 명령/설정 예시)

1. 오프사이트 & 불변(Immutable) 보관

- 원칙: “운영망과 다른 네트워크·계정·스토리지”에 1개 이상 복사본을 보관합니다.

- 불변 저장소(권장): S3 Object Lock(Compliance/Retention), 전용 어플라이언스 WORM, 스냅샷 잠금(벤더 기능).

- 예시(AWS S3, 신규 버킷에 Object Lock 활성화)

COMPLIANCE 모드는 계정 관리자도 임의 삭제가 불가합니다.(설계·승인 절차 필수)# 1) 오브젝트 락 사용 버킷 생성(지역/계정에 맞게 수정) aws s3api create-bucket \ --bucket corp-backup-immutable \ --object-lock-enabled-for-bucket \ --region ap-northeast-2 \ --create-bucket-configuration LocationConstraint=ap-northeast-2 # 2) 기본 보존정책(예: 30일) 설정 aws s3api put-object-lock-configuration \ --bucket corp-backup-immutable \ --object-lock-configuration '{ "ObjectLockEnabled": "Enabled", "Rule": { "DefaultRetention": { "Mode": "COMPLIANCE", "Days": 30 } } }'

2. 3-2-1(+1-0) 전략 세분화

- 3-2-1-1-0 권장: 3사본·2매체·1오프사이트 + 1불변, 0복구오류 목표.

- 저장 매체 조합 예

- 운영 스냅샷(단기) + 테이프(장기) + S3(Object Lock)

- 1차 디스크 백업(신속 복구) + 2차 클라우드 불변(재난 복구)

3. 접근 통제·권한 관리

- 원칙: 백업 저장소는 전용 계정/전용 AD OU/전용 IAM으로 분리, 운영계정 접근 금지.

- Windows(NTFS) 예시 – 최소 권한만 부여

# 백업 공유 루트에 관리자/백업서비스만 Full, 그 외 읽기조차 차단 icacls D:\BackupRoot /inheritance:r icacls D:\BackupRoot /grant "BUILTIN\Administrators:(OI)(CI)F" /T icacls D:\BackupRoot /grant "DOMAIN\svc_backup:(OI)(CI)M" /T icacls D:\BackupRoot /remove:g "Authenticated Users" /T - Linux 예시 – 전용 그룹, 디렉터리 잠금

groupadd backupops usermod -aG backupops svc_backup chown -R root:backupops /data/backup chmod -R 770 /data/backup # (중요) 백업 설정파일/스크립트 변경 차단 chattr +i /etc/backup/backup.conf - 콘솔 보안: 백업 서버 콘솔·API에 MFA, IP allowlist, 비승인 국가 차단.

4. 백업 서버 모니터링(AV/EDR + 무결성)

- 필수 탐지 이벤트

vssadmin delete shadows,wmic shadowcopy delete,wbadmin DELETE,bcdedit /set {default} recoveryenabled No- 백업 레포지토리 대량 삭제/암호화 행위, 백업 소프트웨어 보존정책 변경

- Linux 무결성 모니터링(auditd) 예시

# 백업 경로 변경/삭제 기록 echo "-w /data/backup -p wa -k backup_changes" >> /etc/audit/rules.d/backup.rules augenrules --load

5. 정기적 복구 훈련(연 1회 이상 → 분기 단위 권장)

- 시나리오 3단계

- 테이블톱(의사결정·연락체계 점검)

- 샘플 복구(단일 VM/DB) – RTO/RPO 측정

- 무통보 실전훈련(핵심 서비스 단위, 야간/주말 포함)

- 복구 Runbook 체크: 접근권한·키·암호·네트워크·DNS·방화벽·라이선스·조직 커뮤니케이션.

6. 최신 패치 적용

- 범위: 백업 SW/에이전트, OS, 하이퍼바이저, 스토리지 펌웨어, 라이브러리(JRE/.NET).

- 운영: 단계적 Canary → 광역 적용 → 롤백 계획(이미지/스냅샷 확보).

7. 백업 전 무결성 검증

- 방법: AV 정밀 검사 + 해시 비교 + 변경량(델타) 검증.

- 예시(Windows 해시)

Get-ChildItem "D:\data" -Recurse -File | Get-FileHash -Algorithm SHA256 | Export-Csv "D:\prebackup-hash.csv" -NoTypeInformation - 예시(Linux 사전 스캔/해시)

clamscan -r /data/targets --infected --log=/var/log/prebackup_av.log find /data/targets -type f -exec sha256sum {} \; > /var/log/prebackup_hash.txt

8. 자동 백업체계(스케줄·보존·경보)

- Windows (WBAdmin – 단일 서버 예시)

wbadmin start backup ` -backupTarget:\\backup-nas\daily ` -include:C: ` -allCritical ` -quiet # 작업 스케줄러에 일일 실행 등록 + 실패 시 이메일/슬랙 알림 - Linux (cron – 주간 풀/일간 증분 예시)

# 매일 02:00 증분 0 2 * * 1-6 /usr/local/bin/backup_incremental.sh # 매주 일요일 01:00 풀 0 1 * * 0 /usr/local/bin/backup_full.sh - 보존정책: 일간 14일, 주간 8주, 월간 12개월(업무·규제에 맞게 조정).

탐지 룰·차단 정책 예시 (SIEM/EDR/Sigma 스타일)

1. Windows – VSS/복구 기능 파괴 탐지

title: Suspicious Shadow Copy Deletion or Recovery Disable

logsource: { product: windows, service: sysmon }

detection:

vss_delete:

CommandLine|contains:

- "vssadmin delete shadows"

- "wmic shadowcopy delete"

- "wbadmin delete catalog"

recovery_disable:

CommandLine|contains:

- "bcdedit /set {default} recoveryenabled no"

condition: vss_delete or recovery_disable

level: high

fields: [Image, CommandLine, User, ParentImage, Computer]2. Linux – 백업 경로 대량 변경/삭제 탐지(예시 로직)

- 파일수 급증/삭제율 급등을 수분 단위로 집계해 경보(Osquery/Wazuh/Elastic).

- 권한 변경 탐지:

chmod 000,chattr -i이벤트 발생 시 경보.

백업 아키텍처 보강 팁

- ID 분리: 운영 AD와 백업 전용 AD/Domain 분리 또는 독립 IAM.

- PAW(Privileged Access Workstation): 백업·스토리지 관리는 특권 전용 단말에서만.

- 암호화 키 분리: 백업 데이터 키는 외부 KMS/HSM에 보관(백업 서버 침해 시에도 키 보호).

- 망 분리: 백업망은 양방향 차단, 필요 시 단방향 게이트웨이(데이터 유출 방지).

- DR 분리: DR 사이트는 다른 자격증명 저장소/다른 클라우드 계정으로 운영.

- 복구 “시간”의 가시화: 대시보드에 RTO/RPO 실측치를 노출, SLA를 수치로 관리.

빠른 점검표

- 오프사이트/불변 보관(버킷/스냅샷 락 확인)

- 3-2-1-1-0 전략 문서화(매체·보존 기간 명시)

- 백업 콘솔 MFA·IP 제한·역할 기반 권한(RBAC)

- VSS/백업 삭제 명령 탐지 룰 배포·테스트

- 분기별 복구 훈련(로그·RTO/RPO 리포트)

- 백업 서버·에이전트 최신 패치/LTS 정책

- 사전 무결성(AV/해시) 자동화·로그 보관

- 스케줄/보존/오류 알림(이중 채널) 운영

활용 시나리오(실무 예)

- 모의 사고일: 금요일 20:00, 생산 DB가 암호화됨 → 20:10 EDR이

vssadmin delete shadows탐지, 슬랙 경보 → 운영망과 분리된 S3 Object Lock 레포지토리에서 전일 증분 + 주간 풀 조합으로 22:00 복구 완료. - 내부 확산 차단: 공격자의 도메인 관리자 권한 탈취에도, 백업 전용 AD/IAM·MFA·IP 제한으로 콘솔 접근 실패.

- 사후 분석: RTO 목표 4시간 대비 실제 1시간 50분, RPO 목표 24시간 대비 실제 6시간. 보존정책과 네트워크 대역폭 재조정.

“복구 가능한 백업”이 정답입니다

- 백업은 단순 복제가 아니라 보안 통제·탐지·훈련이 결합된 복구 체계입니다.

- KISA의 8대 수칙은 기본 골격입니다. 위 실행 예시를 토대로 불변 보관 + 망/ID 분리 + 탐지/훈련을 결합하면 이중 갈취 시대에도 복구 가능성을 지킬 수 있습니다.

도움이 필요하시면 KISA 사이버민원센터(118) 또는 KISA 보호나라 침해사고 신고 채널을 활용하세요.

728x90

그리드형(광고전용)

댓글