< 전자금융감독규정 > 제15조(해킹 등 방지대책)

★ 전자금융감독규정시행세칙 [시행 2021. 1. 1.] 개정내용 반영 ★

① 금융회사 또는 전자금융업자는 정보처리시스템 및 정보통신망을 해킹 등 전자적 침해행위로부터 방지하기 위하여 다음 각 호의 대책을 수립・운용하여야 한다.

- 해킹 등 전자적 침해행위로 인한 사고를 방지하기 위한 정보보호시스템 설치 및 운영

- 해킹 등 전자적 침해행위에 대비한 시스템프로그램 등의 긴급하고 중요한 보정(patch)사항에 대하여 즉시 보정작업 실시

- 내부통신망과 연결된 내부 업무용시스템은 인터넷(무선통신망 포함) 등 외부통신망과 분리・차단 및 접속 금지(단, 업무상 불가피하여 금융감독원장의 확인을 받은 경우에는 그러하지 아니하다)

● 내부통신망과 연결된 본점・영업점 PC 및 프린터 등 주변 기기는 물리적 또는 논리적 방식으로 망분리(제1항3호)

● 외부기관과 내부통신망 연결시 유의사항(제3호, 제5호)

- 업무 특성상 내부통신망과 외부통신망의 연결이 불가피한 경우 침입차단시스템 등 정보보호시스템의 통제에 의해 필요한 서비스포트의 접근만 허용하고 그 외의 서비스는 차단하여 외부통신망에서 내부통신망으로 인가되지 않은 접근을 통제

- 외부통신망 연결에 따른 보안취약성 해소를 위하여 접속 로그를 주기적으로 분석하고 수시로 보안도구를 이용한 정보통신망의 취약성을 점검

< 본점・영업점 망분리 예외(시행세칙 제2조의2제1항) >시행세칙 제2조의2 (망분리 적용 예외) ① 규정 제15조제1항제3호에서 금융감독원장의 확인을 받은 경우란 다음 각 호와 같다.

- 내부 통신망에 연결된 단말기가 업무상 필수적으로 외부기관과 연결해야 하는 경우(다만, 이 경우 필요한 서비스번호(port)에 한하여 특정 외부기관과 연결할 수 있다)

- 규정 제12조의 보안대책을 적용한 단말기에서 전용회선과 동등한 보안수준을 갖춘 통신망을 이용하여 외부망으로부터 내부 업무용시스템으로 원격접속 하는 경우

● 업무상 불가피한 경우 내부망의 서버에서 특정 외부기관(참고1)과의 연결가능(세칙 제2조의2제1항제1호)

(참고1) 특정 외부기관의 범위

- 행정자치부, 금융협회, 금융결제원, 예탁결제원, 코스콤, 금융보안원, 공인인증기관 등의 정부 또는 금융 유관기관

- 그 외 업무상 연결이 필요한 전자금융보조업자

※ 시행세칙 제2조의2의 취지는 망분리로 인한 업무의 비효율을 완화하고자 일부 필수적인 외부기관과의 연결을 허용하는 것으로, 불특정 다수가 접속하는 인터넷 포탈 등은 제한

● 정보보호 통제사항을 준수하는 경우 상시 재택근무를 위한 원격접속을 허용(세칙 제2조의2제1항제2호)

- 내부통신망에서의 파일 배포기능은 통합 및 최소화하여 운영하고, 이를 배포할 경우에는 무결성 검증을 수행할 것

- 전산실 내에 위치한 정보처리시스템과 해당 정보처리시스템의 운영, 개발, 보안 목적으로 직접 접속하는 단말기에 대해서는 인터넷 등 외부통신망으로부터 물리적으로 분리할 것(단, 업무 특성상 분리하기 어렵다고 금융감독원장이 인정하는 경우에는 분리하지 아니하여도 된다)

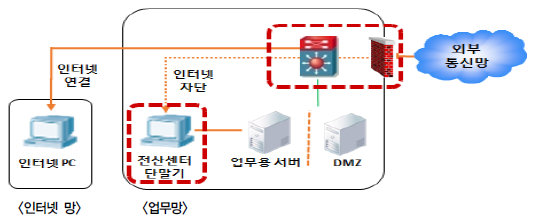

● 전산센터 내에 위치한 정보시스템의 운영, 개발, 보안 목적으로 정보처리시스템(서버)에 직접 접속하는 단말기(전산센터 단말기)는 인터넷 등 외부통신망과 물리적으로 분리해야함(제1항제5호)

● 물리적 망분리란 통신회선을 업무용과 인터넷용으로 물리적으로 분리하고 별도 단말기를 사용하여야 하는 것으로 방화벽 정책 설정만으로 분리하는 방식은 물리적 망분리라고 할 수 없음

- 또한, 단일 단말기에서 가상화 솔루션을 이용하여 망을 분리한 경우에도 물리적 망분리라고 할 수 없음(그림1)

(그림1) 방화벽 정책만을 이용한 전산센터 단말기의 망분리 ● 망분리를 완료한 시스템과 망분리를 적용하지 않은 시스템이 같은 내부망에 있는 경우, 망분리가 되지 않은 단말기를 통해 내부망에 악성코드 유입 등이 발생할 수 있으므로, 전산실 내에 위치한 정보처리시스템(서버)은 인터넷 등 외부통신망으로부터 물리적으로 분리할 것(제1항제5호)

- 망분리 미적용 단말기를 통해 망분리를 적용한 시스템과 망분리를 적용하지 않은 시스템 사이는 방화벽 등의 네트워크 장비로 차단필요(그림2)

(그림2) 전산센터 단말기의 물리적 망분리 구성 예시 ● 외부기관과 내부통신망 연결시 유의사항(제3호, 제5호)

- 업무 특성상 내부통신망과 외부통신망의 연결이 불가피한 경우 침입차단시스템 등 정보보호시스템의 통제에 의해 필요한 서비스포트의 접근만 허용하고 그 외의 서비스는 차단하여 외부통신망에서 내부통신망으로 인가되지 않은 접근을 통제

- 외부통신망 연결에 따른 보안취약성 해소를 위하여 접속 로그를 주기적으로 분석하고 수시로 보안도구를 이용한 정보통신망의 취약성을 점검

< 전산센터 망분리 예외(시행세칙 제2조의2제2항) >

시행세칙 제2조의2 (망분리 적용 예외) ② 규정 제15조제1항제5호에서 금융감독원장이 인정하는 경우란 다음 각 호와 같다.

- 「금융회사의 정보처리 업무 위탁에 관한 규정」에 따라 정보처리 업무를 국외 소재 전산센터에 위탁하여 처리하는 경우(다만, 해당 국외 소재 전산센터에 대해서는 물리적 방식 외의 방법으로 망을 분리하여야 하며, 이 경우에도 국내 소재 전산센터 및 정보처리시스템 등은 물리적으로 망을 분리하여야 한다)

- 업무상 외부통신망과 연결이 불가피한 다음의 정보처리시스템(다만, 필요한 서비스번호(port)에 한하여 연결할 수 있다)

가. 전자금융업무의 처리를 위하여 특정 외부기관과 데이터를 송수신하는 정보처리시스템

나. DMZ구간 내 정보처리시스템과 실시간으로 데이터를 송수신하는 내부통신망의 정보처리시스템

다. 다른 계열사(「금융회사의 정보처리 업무 위탁에 관한 규정」 제2조 제3항의 "계열사"를 말한다)와 공동으로 사용하는 정보처리시스템 - 규정 제23조의 비상대책에 따라 원격 접속이 필요한 경우

- 전산실 내에 위치한 정보처리시스템의 운영, 개발, 보안 목적으로 직접 접속하는 단말기와 외부통신망과의 연결 구간, 규정 제15조제1항제3호의 내부 업무용 시스템과의 연결 구간을 각각 차단한 경우

● 정보처리 업무를 국외 소재 전산센터에 위탁하여 처리하는 경우, 국외소재 전산센터는 논리적 망분리 가능(세칙 제2조의2제2항제1호)

● 업무상 불가피한 경우 내부망의 서버에서 특정 외부기관(참고1)과 연결가능(세칙 제2조의2제2항제2호가목)

(참고1) 특정 외부기관의 범위

- 행정자치부, 금융협회, 금융결제원, 예탁결제원, 코스콤, 금융보안원, 공인인증기관 등의 정부 또는 금융 유관기관

- 그 외 업무상 연결이 필요한 전자금융보조업자

※ 시행세칙 제2조의2의 취지는 망분리로 인한 업무의 비효율을 완화하고자 일부 필수적인 외부기관과의 연결을 허용하는 것으로, 불특정 다수가 접속하는 인터넷 포탈 등은 제한

● DMZ 내 인터넷 뱅킹 등 공개서버(Web 서버)와 내부서버(WAS) 연결 가능(세칙 제2조의2제2항제2호나목)

● 다른 계열사와 공동으로 사용하는 인트라넷, 이메일 시스템, 회계시스템과 내부 서버는 연결 가능(세칙 제2조의2제2항제2호다목)

● 비상시 제한적으로 외부망에서 내부망으로 원격 접속 가능(세칙 제2조의2제2항제3호)

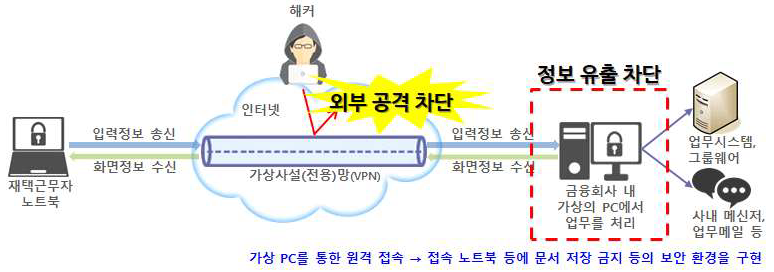

금융회사는 대체인력 확보 곤란 등 업무상 불가피한 경우에 한해 ‘필수 인력’에 대해서 재택근무를 실시할 수 있는 바,

➊ 필수 인력의 범위는 금융회사가 기존에 수립한 자체 비상대책 및 대응 절차에 따라 판단·적용할 수 있으므로 향후 상황 변화에 따라 유연한 대응이 가능

➋ 외부 원격 접속을 통한 재택근무시 내부통제절차를 거쳐 가상사설망(VPN)* 활용 등 보안대책을 적용토록 함으로써 해킹·정보유출 등의 위험은 방지

* Virtual private network : 암호화 통신 등으로 인터넷 망을 전용선과 유사하게 활용

(그림3) 원격접속을 통한 금융회사의 재택근무 환경 및 보안 조치 사항 다만, 중요단말기의 경우 정보유출 위험에 더욱 유의하여 강화된 보안정책*을 적용하여 운영

* 재택근무 직원 및 단말기 사전승인, 재택근무 단말기는 회사 단말기와 동일한 보안통제 적용, 원격접속시 통신 암호화 및 이중인증 적용, 원격접속 및 자료 반출입 이상징후 모니터링 강화 등

또한, 기 수립된 비상대책* 절차 및 「전자금융감독규정시행세칙」 제2조의2제3항에 따른 망분리 대체통제** 및 그 외 관계 법규를 모두 준수하고 비상상황 종료시 원격접속을 즉시 차단

* 긴급한 상황이 발생하더라도 업무가 중단되지 않도록 비상대책 등을 수립·준수해야 함(「전자금융감독규정」 제23조)

** 자체 위험성 평가를 실시한 후 망분리 대체 정보보호통제를 적용하고 정보보호위원회 승인을 받아야 함

● 전산센터 단말기와 외부통신망 및 내부 업무용시스템과의 연결 구간을 각각 차단한 경우 등 예외 사유에 해당할 경우 관련 규정에 따라 물리적으로 분리하지 않을 수 있음(세칙 제2조의2제2항제4호)

- 전산센터 단말기를 내・외부망과의 연결구간이 각각 차단된 VDI로 구성하고, 내부망과 차단된 단말기로 위 VDI에 접속하더라도 내・외부망과는 여전히 차단되어 망분리 예외규정에 해당함

< 망분리 예외 적용 절차(시행세칙 제2조의2제3항) >

시행세칙 제2조의2 (망분리 적용 예외) ③ 제1항 및 제2항의 규정은 금융회사 또는 전자금융업자가 자체 위험성 평가를 실시한 후 <별표 7>에서 정한 망분리 대체 정보보호통제를 적용하고 정보보호위원회가 승인한 경우에 한하여 적용한다.

● 세칙 제2조의2제1항 또는 제2항에 의하여 전산센터 및 본점 영업점 망분리 예외를 적용하는 경우 ①자체위험성 평가를 실시하고 ②세칙 <별표7>에서 정한 망분리 대체 정보보호 통제를 적용하고 ③정보보호위원회 승인 후 적용(세칙 제2조의2제3항)

● 규정 제15조제1항제5호의 물리적 망분리 적용 대상자는 해당되지 않고 세칙 제2조의2제2항제3호에 따라 전산실내 정보처리시스템에 대한 원격접속은 장애 등 비상상황에서만 가능하여, 재택근무나 유지보수 목적으로 정보처리시스템이나 중요 단말기는 원격접속이 허용되지 않음(다만, 중요 단말기는 처리 업무의 종류 및 데이터의 중요도 등 회사 자체 기준에 따라 지정할 수 있음)

<별표 7> 망분리 대체 정보보호통제

구분 통제 사항

공통 ◦ 외부망에서 내부망으로 전송되는 전산자료를 대상으로 악성코드 감염여부 진단·치료

◦ 지능형 해킹(APT)차단 대책 수립·적용

◦ 전산자료 외부전송 시 정보유출 탐지·차단·사후 모니터링메일 시스템 ◦ 본문과 첨부파일 포함하여 메일을 통한 악성코드 감염 예방 대책 수립·적용

◦ 메일을 통한 정보유출 탐지·차단·사후 모니터링 대책 수립·적용업무용 단말기 ◦ 사용자의 관리자 권한 제거

◦ 승인된 프로그램만 설치·실행토록 대책 수립·적용

◦ 전산자료 저장 시 암호화원격접속 외부 단말기 공통 ◦ 백신 프로그램 설치, 실시간 업데이트 및 검사 수행

◦ 안전한 운영체제 사용 및 최신 보안패치 적용

◦ 로그인 비밀번호 및 화면 보호기 설정

◦ 화면 및 출력물 등으로 인한 정보유출 방지대책 적용

(마스킹 처리, 워터마크 적용 등 기타 방법으로 가능함)간접접속 ◦ 외부 단말기와 업무용 단말기의 파일 송·수신 차단

직접접속 ◦ 인가되지 않은 S/W 설치 차단

◦ 보안 설정 임의 변경 차단

◦ USB 등 외부 저장장치 읽기/쓰기 차단

◦ 전산자료 (파일, 문서) 암호화 저장

◦ 단말기 분실 시 정보 유출 방지 대책적용

(하드디스크 암호화, CMOS비밀번호 적용 등)내부망 접근통제 ◦ 업무상 필수적인 IP, Port에 한하여 연결 허용

◦ 원격접속 기록 및 저장(예: 접속자 ID, 접속일자, 접속 시스템 등)인증 ◦ 이중 인증 적용(예: ID/PW + OTP)

◦ 일정 횟수(예: 5회) 이상 인증 실패 시 접속 차단통신회선 ◦ 안전한 알고리즘으로 네트워크 구간 암호화

◦ 내부망 접속시 인터넷 연결 차단

(단, 직접 내부망으로 접속하는 외부 단말기는 인터넷 연결 상시 차단)

◦ 원격접속 후 일정 유휴시간 경과 시 네트워크 연결 차단기타 ◦ 원격접속자에 대한 보안서약서 징구

◦ 공공장소에서 원격 접속 금지※ 직접 접속 방식과 간접 접속 방식

□ 직접 접속 방식 : 외부 단말기가 가상사설망을 통해 내부망의 노드(Node)로 직접 연결◦ 외부 단말기는 회사가 보안 프로그램 설치, 보안 항목을 설정하여 직접 지급하여야 하며 인터넷 연결을 항상 차단하여야 함

□ 간접 접속 방식 : 외부 단말기가 업무용 단말기를 경유하여 내부망에 접속하는 것으로 외부 단말기는 업무용 단말기의 입력 및 화면 출력만 처리하고 업무용 단말기와 파일 송수신이 차단되어야 하며, 내부망 연결시 인터넷 연결을 차단하여야 함

☞ ❹방식은 ❶~❸ 방식보다 보안상 취약할 수 있으므로 원격접속 프로그램에 대한 보안성 점검, 기본 접속 포트 변경, 업무용 단말기의 미인가 조작을 차단하는 등 보안통제를 철저히 할 필요

② 제1항제1호의 규정에 따른 정보보호시스템을 설치・운영하는 경우에는 다음 각 호의 사항을 준수하여야 한다.

- 삭제

- 최소한의 서비스번호(port)와 기능만을 적용하고 업무목적 이외의 기능 및 프로그램을 제거할 것

- 보안정책의 승인・적용 및 보안정책의 등록, 변경 및 삭제에 대한 이력을 기록・보관할 것

- 정보보호시스템의 원격관리를 금지하고 주기적으로 작동 상태를 점검할 것

- 시스템 장애, 가동중지 등 긴급사태에 대비하여 백업 및 복구 절차 등을 수립・시행할 것

|

● 침입차단시스템(Firewall) 등 정보보호시스템 설치장소는 비인가자 출입통제 등 보안관리를 철저히 하고 다음 사항 준수 및 점검(제2항)

|

③ 제1항 각 호의 정보보호시스템에 대하여 책임자를 지정・운영하여야 하며, 운영결과는 1년 이상 보존하여야 한다.

④ 금융회사 또는 전자금융업자는 해킹 등 전자적 침해행위로 인한 피해 발생시 즉시 대처할 수 있도록 적절한 대책을 마련하여야 한다.

|

● 규정 제23조의 비상대책 등 수립 시 해킹 및 사이버테러 발생에 즉시 대처 가능한 대응체계 및 비상연락망 등을 포함해야 하며, 정보처리시스템의 해킹 및 취약점에 대한 정기 진단 및 분석을 실시하고 분석결과 문제점에 대한 보완대책을 수립・시행하여 해킹 및 취약점에 의한 피해가 발생하지 않도록 조치(제4항)  |

⑤ 삭제

⑥ 금융회사 또는 전자금융업자는 무선통신망을 설치・운용할 때에는 다음 각 호의 사항을 준수하여야 한다.

- 무선통신망 이용 업무는 최소한으로 국한하고 법 제21조의2에 따른 정보보호최고책임자의 승인을 받아 사전에 지정할 것

- 무선통신망을 통한 불법 접속을 방지하기 위한 사용자인증, 암호화 등 보안대책을 수립할 것

- 금융회사 내부망에 연결된 정보처리시스템이 지정된 업무 용도와 사용 지역(zone) 이외의 무선통신망에 접속하는 것을 차단하기 위한 차단시스템을 구축하고 실시간 모니터링체계를 운영할 것

- 비인가 무선접속장비(Access Point : AP) 설치・접속여부, 중요 정보 노출여부를 주기적으로 점검할 것

● 무선통신망 설치 및 운용시 준수사항(제6항)

|

댓글