UXIX 서버

1. 계정 관리

2. 파일 및 디렉터리 관리

3. 서비스 관리

4. 패치 관리

5. 로그 관리

윈도우즈 서버

1. 계정 관리

2. 서비스 관리

3. 패치 관리

4. 로그 관리

5. 보안 관리

6. DB 관리

보안장비

1. 계정 관리

2. 접근 관리

3. 패치 관리

4. 로그 관리

5. 기능 관리

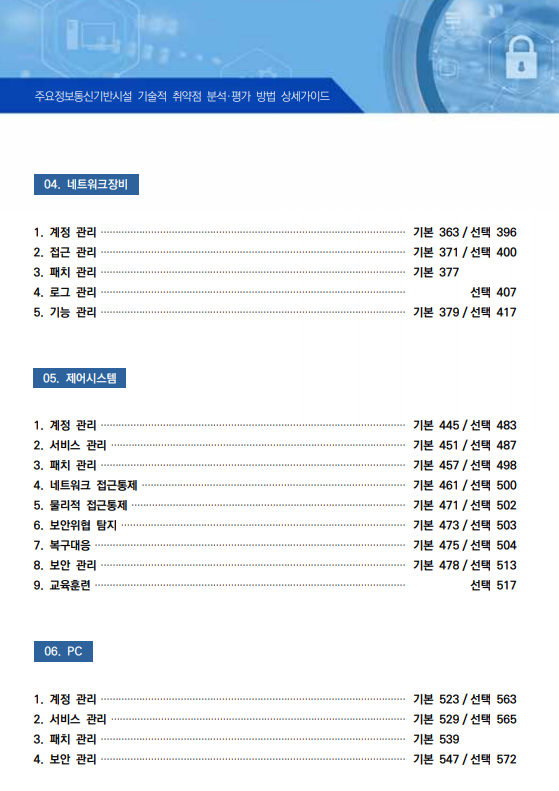

네트워크장비

1. 계정 관리

2. 접근 관리

3. 패치 관리

4. 로그 관리

5. 기능 관리

제어시스템

1. 계정 관리

2. 서비스 관리

3. 패치 관리

4. 네트워크 접근통제

5. 물리적 접근통제

6. 보안위협 탐지

7. 복구대응

8. 보안 관리

9. 교육훈련

PC

1. 계정 관리

2. 서비스 관리

3. 패치 관리

4. 보안 관리

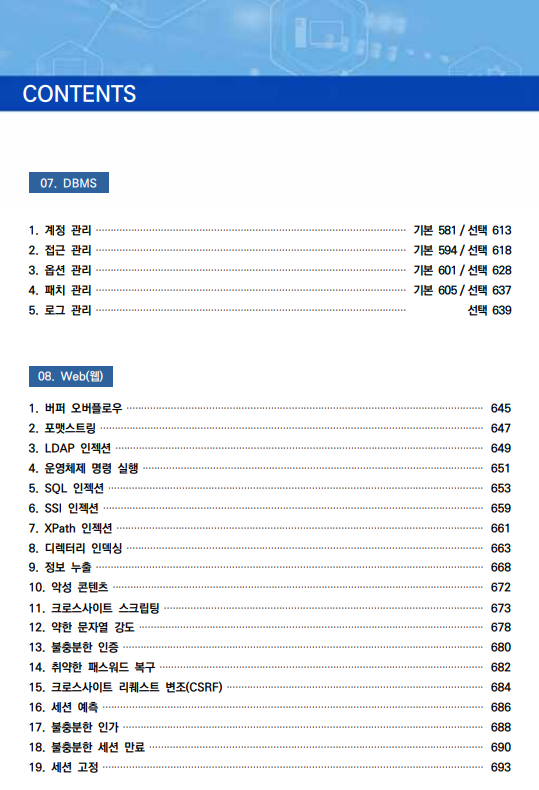

DBMS

1. 계정 관리

2. 접근 관리

3. 옵션 관리

4. 패치 관리

5. 로그 관리

Web(웹)

1. 버퍼 오버플로우

2. 포맷스트링

3. LDAP 인젝션

4. 운영체제 명령 실행

5. SQL 인젝션

6. SSI 인젝션

7. XPath 인젝션

8. 디렉터리 인덱싱

9. 정보 누출

10. 악성 콘텐츠

11. 크로스사이트 스크립팅

12. 약한 문자열 강도

13. 불충분한 인증

14. 취약한 패스워드 복구

15. 크로스사이트 리퀘스트 변조(CSRF)

16. 세션 예측

17. 불충분한 인가

18. 불충분한 세션 만료

19. 세션 고정

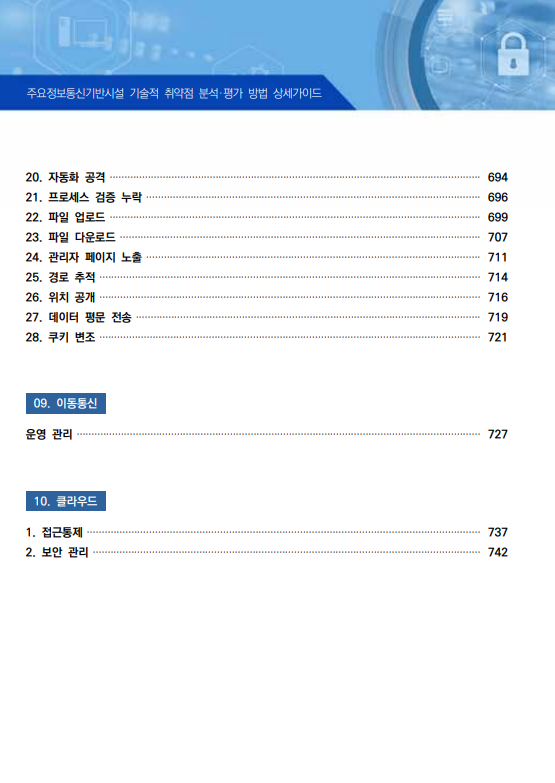

20. 자동화 공격

21. 프로세스 검증 누락

22. 파일 업로드

23. 파일 다운로드

24. 관리자 페이지 노출

25. 경로 추적

26. 위치 공개

27. 데이터 평문 전송

28. 쿠키 변조

이동통신

운영 관리

클라우드

1. 접근통제

2. 보안 관리

출처 : KISA

댓글