pfSense로 방화벽을 설정하는 방법은 다음과 같습니다.

- pfSense 설치

- pfSense를 다운로드하고 설치합니다.

- 설치 후, LAN 및 WAN 인터페이스를 설정합니다.

- 인터페이스 설정

- Web 인터페이스에 로그인하여 "Interfaces" 섹션으로 이동합니다.

- LAN 및 WAN 인터페이스에 IP 주소 및 서브넷을 할당합니다.

- 방화벽 규칙 추가

- "Firewall" 메뉴로 이동하고 "Rules" 섹션을 선택합니다.

- LAN 및 WAN에 대한 규칙을 추가하여 허용 또는 차단할 트래픽을 정의합니다.

- NAT 설정

- "Firewall" 메뉴에서 "NAT" 섹션으로 이동합니다.

- Port Forwarding이나 1:1 NAT를 사용하여 내부 서버에 외부 트래픽을 전달하도록 설정할 수 있습니다.

- VPN 구성

- "VPN" 메뉴에서 VPN 유형을 선택하고 설정합니다.

- OpenVPN 또는 IPsec를 사용하여 원격 액세스 또는 사무실 간의 안전한 통신을 구성할 수 있습니다.

- 로그 및 모니터링

- "Status" 메뉴에서 시스템 로그 및 트래픽 모니터링을 확인할 수 있습니다.

- 시스템 관리

- "System" 메뉴에서 비밀번호 변경, 업데이트 관리 등 시스템 관리 작업을 수행합니다.

이러한 기본 단계를 따라가면 pfSense 방화벽을 구성할 수 있습니다. 필요에 따라 추가적인 설정 및 보안 강화를 수행할 수 있습니다.

VPN을 pfSense에서 구성하는 방법은 다음과 같습니다.

- VPN 유형 선택

- pfSense 웹 인터페이스에 로그인하고 "VPN" 메뉴로 이동합니다.

- 원하는 VPN 유형을 선택합니다. 예를 들면, "OpenVPN" 또는 "IPsec"입니다.

- OpenVPN 구성 (예시)

- "OpenVPN"을 선택하고 "Wizards" 탭에서 "OpenVPN Wizard"를 실행합니다.

- Wizard를 통해 기본 설정을 구성합니다. 이는 서버 및 클라이언트 구성을 위한 것입니다.

- 인증서 및 사용자 인증 정보를 생성하고 저장합니다.

- IPsec 구성 (예시)

- "IPsec"을 선택하고 "Tunnels" 탭에서 "+ 추가"를 클릭하여 새 터널을 생성합니다.

- 필요한 구성, 예를 들어 로컬 및 원격 게이트웨이 IP 주소, 사전 공유 키 등을 설정합니다.

- VPN 규칙 설정

- "Firewall" 메뉴에서 "Rules" 섹션으로 이동합니다.

- VPN 트래픽에 대한 규칙을 추가하여 어떤 트래픽을 허용할지 설정합니다.

- 인터페이스 할당 및 NAT (OpenVPN의 경우)

- "Interfaces" 메뉴에서 할당된 OpenVPN 인터페이스를 확인하고 필요에 따라 규칙을 추가합니다.

- NAT 설정이 필요한 경우, "Firewall" > "NAT" 메뉴에서 추가 구성을 수행합니다.

- 클라이언트 구성

- 클라이언트 장치에 VPN 클라이언트를 구성합니다.

- OpenVPN 클라이언트를 사용할 경우, 클라이언트에 필요한 설정과 인증 정보를 입력합니다.

- VPN 연결 테스트

- 설정이 완료되면 VPN 연결을 테스트합니다. 연결이 성공하면 장치 간의 안전한 통신이 가능합니다.

이러한 단계는 일반적인 설정을 다루고 있습니다. 실제로 사용하는 환경에 따라 구체적인 설정이 달라질 수 있습니다. 필요에 따라 추가적인 보안 구성 및 로깅도 고려할 수 있습니다.

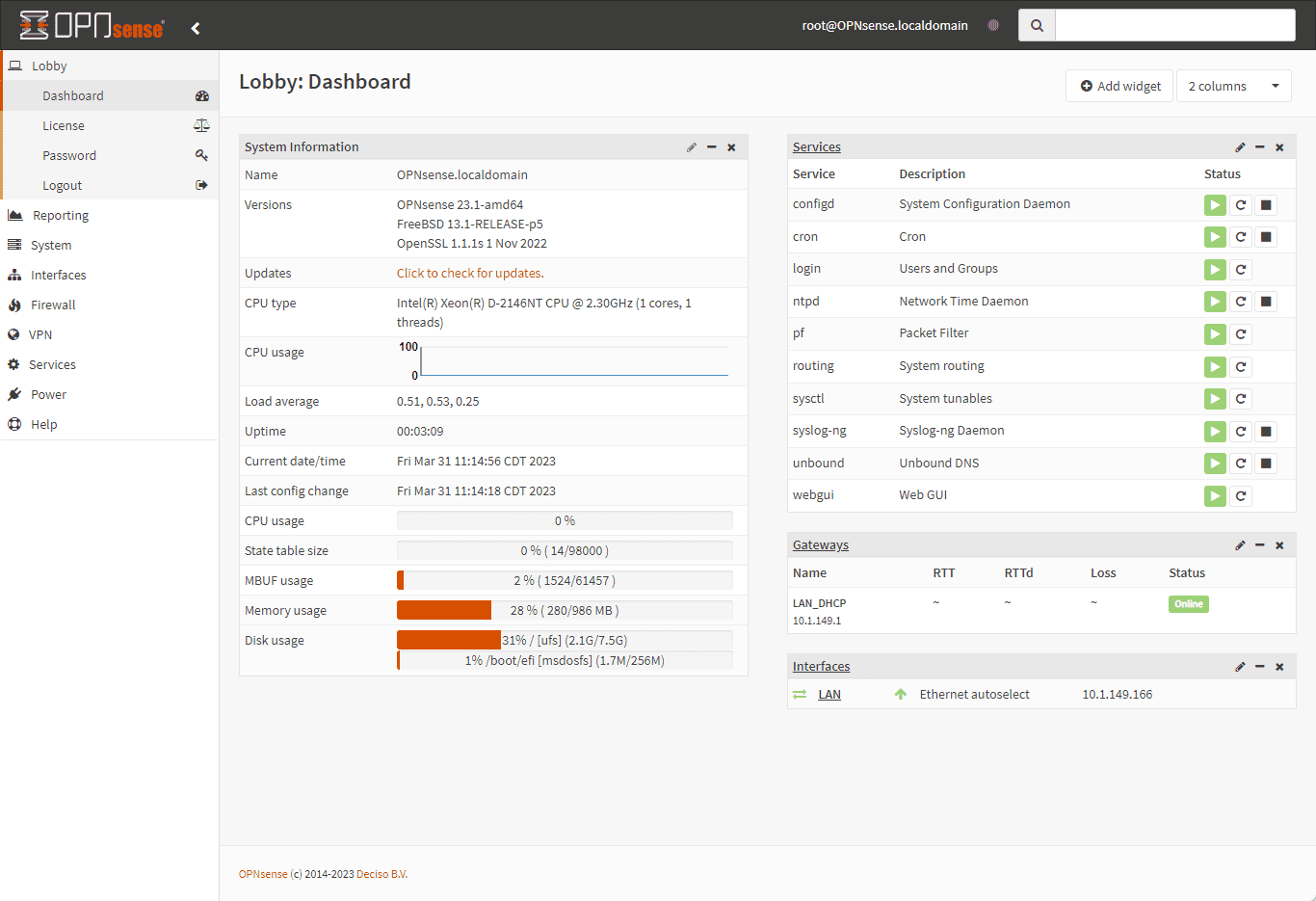

OPNsense는 pfSense와 동일한 오픈 소스 기반의 방화벽 및 라우터 솔루션으로, FreeBSD를 기반으로 하고 있습니다. 두 제품은 기본적으로 비슷한 기능을 제공하지만 몇 가지 차이점이 있습니다. 아래는 pfSense와 OPNsense를 비교하는 몇 가지 주요 측면입니다.

1. 라이선스

- pfSense: pfSense는 2-클로즈 라이선스(2-Clause BSD License)를 사용하고 있습니다.

- OPNsense: OPNsense는 FreeBSD를 기반으로 하는데, FreeBSD 2-Clause 라이선스와 OPNsense의 고유한 조합인 CDDL(커먼 개발 및 배포 라이선스)를 사용합니다.

2. 사용자 인터페이스(UI)

- pfSense: pfSense의 UI는 단순하면서도 사용자 친화적이며, 사용자가 쉽게 설정할 수 있도록 설계되었습니다.

- OPNsense: OPNsense는 비교적 최근에 나왔으며, 사용자 인터페이스 측면에서 많은 향상이 이루어졌습니다. 그러나 사용자에게 더 나은 경험을 제공하기 위해 지속적으로 개선 중입니다.

3. 기능

- pfSense: pfSense는 다양한 기능을 제공하며, 네트워크 세부 사항을 정밀하게 조정할 수 있는 강력한 도구를 제공합니다. 확장성이 높고 다양한 플러그인을 통해 기능을 확장할 수 있습니다.

- OPNsense: OPNsense도 많은 기능을 제공하지만, pfSense에 비해 상대적으로 덜 확장성이 있습니다. 그러나 기본적인 네트워크 보안 및 라우팅 기능은 모두 갖추고 있습니다.

4. 커뮤니티 및 개발

- pfSense: pfSense는 오랜 기간 동안 커뮤니티와 개발자의 지원을 받아왔습니다. 안정성과 신뢰성이 검증되어 있습니다.

- OPNsense: OPNsense는 pfSense에서 파생되었으며, 초기에는 pfSense의 포크로 시작되었습니다. 현재는 독립적으로 개발되며, 적극적인 커뮤니티와 개발자 지원을 받고 있습니다.

5. 업데이트 및 보안 패치

- pfSense: 보안 업데이트 및 패치는 정기적으로 제공되며, 안정성이 중시되고 있습니다.

- OPNsense: OPNsense도 업데이트 및 보안 패치를 지속적으로 제공하며, 빠르게 새로운 기능과 개선 사항을 출시하는 경향이 있습니다.

6. 결론

pfSense와 OPNsense는 둘 다 강력한 오픈 소스 네트워크 솔루션으로, 선택은 사용자의 우선 순위 및 개인적인 기호에 따라 달라질 수 있습니다. pfSense는 안정성과 확장성 측면에서 약간 더 우세한 면이 있을 수 있지만, OPNsense는 더 빠른 개발 주기와 사용자 인터페이스 개선을 통해 경쟁력을 유지하고 있습니다. 사용자는 각 솔루션의 특징을 자세히 살펴보고 조직의 요구 사항에 가장 적합한 것을 선택해야 합니다.

댓글