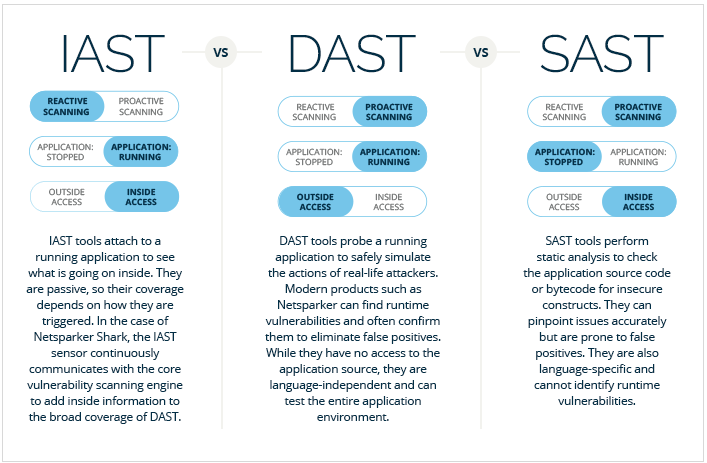

애플리케이션 보안 테스트 기술 선택은 많은 요소에 의존하며, 단순히 '최고'라고 여겨지는 기술을 선택하는 것이 아니라 조직의 특정 요구사항, 리소스, 그리고 개발 및 운영 환경을 고려해야 합니다. SAST(Static Application Security Testing), DAST(Dynamic Application Security Testing), 그리고 IAST(Interactive Application Security Testing)는 각각 고유의 장점과 한계를 가지며, 이들 기술은 서로 대체하는 것이 아니라 보완적으로 작동할 수 있습니다.

SAST (Static Application Security Testing)

- 장점: 코드가 실행되지 않기 때문에 개발 초기 단계에서 사용할 수 있으며, 코드의 정적 분석을 통해 취약점을 식별할 수 있습니다. 서버 측 취약점을 식별하는 데 효과적입니다.

- 한계: 클라이언트 측 취약점 식별에는 제한적일 수 있으며, 분석 결과 정리와 분류가 필요할 수 있습니다.

- 적합한 사용자: 개발자

DAST (Dynamic Application Security Testing)

- 장점: 실행 중인 애플리케이션에 대한 테스트를 통해 실제 운영 환경에서의 취약점을 식별할 수 있습니다. 클라이언트 측 취약점 식별에 더 효과적입니다.

- 한계: 실행 중인 애플리케이션이 필요하며, 특정 사각 지대가 있을 수 있습니다. 코드 위치 정보를 제공하지 않을 수 있습니다.

- 적합한 사용자: 보안 전문가, 펜 테스터

IAST (Interactive Application Security Testing)

- 장점: 애플리케이션과 상호작용하는 동안 실시간으로 취약점을 식별할 수 있으며, SAST의 정적 분석과 DAST의 동적 분석의 장점을 결합합니다. 결과의 품질이 애플리케이션 기능의 범위에 의존합니다.

- 한계: 결과의 품질이 애플리케이션의 범위에 직접적으로 의존합니다. 특정 내부 코드 표현에 대한 이해가 필요할 수 있습니다.

- 적합한 사용자: QA 엔지니어, 개발자

선택 기준

- 예산과 자원: 조직의 예산과 사용 가능한 자원에 따라 선택이 달라질 수 있습니다.

- 스캔 시점: 개발 라이프사이클의 어느 시점에서 보안 테스트를 수행할 것인지에 따라 SAST, DAST, IAST 중에서 선택할 수 있습니다.

- 기대되는 결과: 취약점의 유형, 중요도 및 처리 방법에 따라 다른 접근 방식이 더 적합할 수 있습니다.

- 팀의 구성과 역량: 스캔을 수행하고 결과를 해석할 수 있는 팀원의 역량과 선호도도 중요한 고려사항입니다.

결론적으로, SAST, DAST, IAST 중 어떤 기술을 선택할 것인지 결정하는 것은 각 기술의 장단점, 조직의 특정 요구 사항, 개발 및 운영 환경을 종합적으로 고려한 후에 이루어져야 합니다. 이들 기술을 효과적으로 혼합하여 사용함으로써 조직은 더 강력하고 포괄적인 애플리케이션 보안 전략을 구축할 수 있습니다.

애플리케이션 보안 테스트 분야에서는 다양한 SAST, DAST, IAST 솔루션과 클라우드 기반 제품이 존재합니다. 각각의 기술에 따라 여러 대표적인 솔루션들이 있으며, 아래는 그 중 일부입니다.

SAST (Static Application Security Testing)

- SonarQube: 소스 코드의 품질을 분석하여 버그, 취약점, 코드 스멜을 식별하는 오픈 소스 플랫폼입니다. 다양한 프로그래밍 언어를 지원하며, 통합 개발 환경(IDE) 내에서도 사용할 수 있습니다.

- Checkmarx: Checkmarx는 통합적인 소프트웨어 보안 솔루션을 제공하며, 그 중 SAST 제품은 코드를 스캔하여 보안 취약점을 식별합니다. 다양한 프로그래밍 언어와 프레임워크를 지원합니다.

- Fortify Static Code Analyzer (SCA): HPE(Hewlett Packard Enterprise)에 의해 개발된 이 도구는 다양한 프로그래밍 언어에 대한 정적 코드 분석을 제공합니다. 복잡한 소프트웨어 취약점을 식별하고 수정을 위한 상세한 정보를 제공합니다.

DAST (Dynamic Application Security Testing)

- OWASP ZAP (Zed Attack Proxy): 오픈 소스 웹 애플리케이션 보안 스캐너로, 개발자와 펜테스터가 애플리케이션의 보안 취약점을 쉽게 찾을 수 있도록 돕습니다.

- Burp Suite: PortSwigger에 의해 개발된 이 도구는 웹 애플리케이션 보안 테스트에 널리 사용되며, 사용자 친화적인 인터페이스와 포괄적인 보안 테스트 기능을 제공합니다.

- Acunetix: 웹 사이트와 웹 애플리케이션의 취약점을 스캔하는 자동화된 도구입니다. SQL 인젝션, XSS 등 다양한 취약점을 신속하게 식별할 수 있습니다.

IAST (Interactive Application Security Testing)

- Contrast Security: Contrast Security의 IAST 솔루션은 애플리케이션 내에서 직접 실행되며, 실시간으로 취약점을 분석하고 보고합니다. 이는 개발 및 운영 환경 모두에서 사용할 수 있습니다.

- Synopsys Seeker: Seeker는 실시간 보안 테스트와 취약점 관리를 제공하는 IAST 도구입니다. 인터랙티브 분석을 통해 애플리케이션 취약점을 정확하게 식별하고 우선순위를 지정합니다.

- Veracode: Veracode는 클라우드 기반의 종합적인 애플리케이션 보안 플랫폼을 제공합니다. 이 중에는 IAST 솔루션도 포함되어 있으며, 동적 및 정적 분석을 결합하여 보안 취약점을 식별합니다.

각 솔루션과 제품은 특정 조직의 요구사항, 기술 스택, 그리고 보안 정책에 따라 더 적합할 수 있습니다. 따라서 선택 시에는 다음과 같은 요소들을 고려해야 합니다.

- 언어 및 프레임워크 지원: 개발 중인 애플리케이션에 사용된 프로그래밍 언어와 프레임워크가 도구에 의해 지원되는지 확인해야 합니다.

- 통합성: CI/CD 파이프라인이나 기타 개발 도구와의 통합 용이성도 중요한 고려사항입니다. 효율적인 개발 워크플로우를 위해 자동화와 통합이 가능한지 확인해야 합니다.

- 결과의 정확성과 관리 용이성: 취약점을 정확하게 식별할 수 있는지, 그리고 결과를 쉽게 관리하고 해석할 수 있는지도 중요한 요소입니다. 허위 긍정(false positive)의 비율이 낮은 도구를 선택하는 것이 좋습니다.

- 가격: 도구의 비용도 중요한 결정 요인입니다. 예산에 맞는 도구를 선택하되, 비용 대비 효과도 고려해야 합니다.

- 보안 요구사항: 조직의 특정 보안 요구사항과 규정 준수 요구사항을 충족하는지 확인해야 합니다.

추가 고려사항

- 시범 사용: 가능한 경우, 도구의 시범 사용이나 데모를 통해 실제 사용 환경에서의 성능을 평가해보는 것이 좋습니다. 이를 통해 조직의 특정 요구사항에 적합한지 직접 확인할 수 있습니다.

- 커뮤니티 및 지원: 활성 커뮤니티와 양질의 고객 지원을 제공하는 도구를 선택하는 것이 유리합니다. 문제 발생 시 신속한 해결이 가능하고, 다른 사용자들의 경험을 통해 유용한 정보를 얻을 수 있습니다.

- 업데이트 및 유지보수: 정기적인 업데이트와 유지보수를 통해 새로운 취약점과 위협에 대응할 수 있는 도구를 선택하는 것이 중요합니다. 보안 환경은 지속적으로 변화하므로, 도구도 이에 발맞춰 업데이트되어야 합니다.

각 솔루션과 제품을 신중하게 평가하여 조직의 애플리케이션 보안 요구사항에 가장 적합한 도구를 선택하는 것이 중요합니다. 이를 통해 애플리케이션의 보안을 효과적으로 강화하고, 잠재적인 보안 위협으로부터 조직을 보호할 수 있습니다.

댓글