보안 관제(Security Operations Center, SOC)는 침해 탐지(Detection), 위협 분석(Threat Analysis), 사고 대응(Incident Response, IR) 등을 수행하는 조직으로, SIEM(Security Information and Event Management), EDR(Endpoint Detection and Response), SOAR(Security Orchestration, Automation and Response) 등의 도구를 활용하여 보안 이벤트를 관리한다. 조직의 규모, 운영 방식(내부 SOC, 외부 위탁 관제, MSSP 등)에 따라 SOC의 구조는 다를 수 있지만, 일반적으로 SOC는 다층적 역할 체계(L1, L2, L3) 로 구성된다.

1. SOC 운영 구조

SOC는 일반적으로 다음과 같은 구성 요소를 포함한다.

(1) SOC 기술 스택

- 로그 수집(SIEM, Data Lake): 네트워크 및 시스템 로그를 중앙 집중식으로 저장 및 분석

- 위협 탐지(EDR/XDR, IDS/IPS, UEBA): 엔드포인트 및 네트워크 기반 탐지

- 대응 시스템(SOAR, IRP, 티켓 시스템): 자동화된 대응 및 사고 관리

- 위협 인텔리전스(TI): 최신 위협 정보(IOC, TTP) 활용

- 침해사고 대응(IR): 포렌식 및 조사 수행

(2) SOC 인력 구조

SOC의 인력 구조는 레벨(Level) 체계를 기반으로 운영되며, 각 단계별 역할(Role & Responsibility, R&R)이 구분된다.

| 레벨(Level) | 역할(R&R) | 주요 업무 |

|---|---|---|

| L1 (Level 1) Threat Monitor Analyst | 초급 애널리스트 (탐지 & 분류) | - 로그 및 이벤트 모니터링 - 초기 분석 (정탐/오탐 판단) - 기초적인 대응 수행 (IP 차단, 계정 잠금 등) |

| L2 (Level 2) Threat Triage Analyst | 심층 분석 & 대응 | - L1에서 Escalation된 이벤트 분석 - 사고 대응 및 격리(Containment) - IOC 분석 및 연관 이벤트 추적 |

| L3 (Level 3) Threat Response Analyst | 침해사고 대응 (Incident Response) | - 침해사고 분석 및 대응 전략 수립 - 포렌식 조사 수행 - 위협 헌팅 및 공격 패턴 분석 (TTP 기반) |

| SOC Manager | SOC 운영 및 프로세스 관리 | - 운영 정책 및 대응 프로세스 수립 - 위협 인텔리전스 활용 전략 수립 - 보안 보고서 작성 및 경영진 대응 |

2. 보안 관제 운영 단계 (SOC Flow)

SOC 운영은 탐지(Detection) → 분석(Analysis) → 대응(Response) → 복구(Recovery) 의 흐름으로 진행된다.

(1) 탐지 (Detection)

- SIEM, EDR, IDS/IPS에서 이벤트를 수집 및 분석

- 머신러닝 기반 이상 탐지(UEBA) 활용 가능

- IOC(Indicators of Compromise) 기반 탐지 수행

(2) 분석 (Analysis)

L1 분석 (초기 탐지 및 필터링)

- 이벤트를 정탐(True Positive) 또는 오탐(False Positive)으로 분류

- 심각도(Critical, High, Medium, Low) 지정

- L1이 처리할 수 없거나 추가 분석이 필요한 경우 L2로 Escalation

| L1 탐지 프로세스 | 처리 방식 |

|---|---|

| L1 탐지 → 오탐 | Case Close |

| L1 탐지 → 정탐 → 고객 통보 | 원격 관제 시 대응 불가, 통보 후 종료 |

| L1 탐지 → 정탐 → 처리 가능 | Case Close |

| L1 탐지 → 정탐 → 처리 불가 | L3 Escalation |

| L1 탐지 → Unknown | L3 Escalation |

L2 분석 (위협 평가 및 대응)

- 이벤트가 실제 공격인지 확인하기 위해 추가 로그 분석 수행

- MITRE ATT&CK 프레임워크를 활용한 TTP 분석

- IOC(Indicators of Compromise), IOA(Indicators of Attack) 연관 분석

- 침해 확산 여부 확인 및 초기 대응(격리, 패치 등)

| L2 분석 프로세스 | 처리 방식 |

|---|---|

| L2 분석 → 이상 없음 | Case Close |

| L2 분석 → 정탐 | 내부 대응 수행 후 종료 또는 L3 Escalation |

| L2 분석 → 악성코드 탐지 | IR 대응 진행, L3 Escalation |

L3 분석 (침해 사고 대응 및 포렌식)

- 사고의 원인 분석 및 대응 전략 수립

- 네트워크 및 엔드포인트 포렌식 수행

- Threat Hunting 수행

- 추가 보안 조치 필요 시 SOC Manager 및 보안팀과 협의

3. SOC 운영 프로세스 (IRP 기반)

IRP(Incident Response Process)를 활용하여 단계별 보안 사고 대응을 수행한다.

1) 탐지 (Detection)

- 로그 분석(SIEM, EDR)

- 이상 행위 탐지(UEBA)

- Threat Intelligence 연계 분석

2) 초동 분석 (Initial Triage)

- L1에서 초기 분석 수행 (정탐/오탐 구분)

- 사건 티켓 발행 및 심각도 평가

- 정탐 시 L2로 Escalation

3) 심층 분석 (Deep Analysis)

- L2에서 MITRE ATT&CK 기반 TTP 분석

- 과거 유사 사건 검색(Threat Hunting)

- IOC 분석(도메인, IP, 해시값)

4) 대응 및 차단 (Response & Containment)

- L2/L3에서 대응 수행

- 네트워크 격리, 사용자 계정 차단, 악성코드 제거

5) 사고 조사 및 포렌식 (Forensics & Investigation)

- L3에서 디스크/메모리 포렌식 수행

- 타임라인 분석(Log Review)

6) 사고 복구 및 사후 대응 (Recovery & Lessons Learned)

- 시스템 복구 및 서비스 정상화

- 향후 대응 계획 수립

- 보안 정책 업데이트 및 위협 인텔리전스 공유

4. SOC 운영 방식별 차이

기업의 규모 및 보안 운영 환경에 따라 SOC의 운영 방식이 다를 수 있다.

| SOC 유형 | 설명 | 운영 방식 |

|---|---|---|

| Internal SOC | 자체적으로 운영하는 SOC | 보안팀 내에서 직접 탐지 및 대응 |

| Managed SOC (MSSP) | 외부 보안 업체에 위탁하는 SOC | 고객사에 대한 원격 관제 제공 |

| Hybrid SOC | 내부 SOC와 MSSP를 병행 | 핵심 자산은 내부 운영, 일부 보안 업무는 외주 |

SOC(Security Operations Center)는 L1-L3 레벨 체계로 운영되며, 탐지(Detection), 분석(Analysis), 대응(Response), 복구(Recovery) 의 프로세스를 따른다.

- L1은 탐지 및 초기 분석, L2는 심층 분석 및 대응, L3는 침해사고 대응 및 포렌식을 수행한다.

- SOC 운영 방식은 기업의 환경에 따라 내부 SOC, MSSP, Hybrid SOC 등으로 나뉜다.

- 최신 위협 탐지를 위해 SIEM, EDR, XDR, SOAR 등의 기술을 활용하여 보안 이벤트를 자동화하고, Threat Intelligence와 연계한 위협 분석이 필요하다.

SOC 운영을 효과적으로 수행하기 위해서는 자동화된 대응(SOAR), 위협 헌팅(Threat Hunting), 포렌식 역량 강화 등이 중요하며, 지속적인 개선과 보안 정책 업데이트가 필요하다. 보안 운영(Security Operations, SecOps)에서는 EDR(Endpoint Detection & Response), SIEM(Security Information & Event Management), SOAR(Security Orchestration, Automation and Response), XDR(Extended Detection & Response) 등의 솔루션을 활용하여 위협 탐지(Threat Detection), 위협 헌팅(Threat Hunting), 사고 대응(Incident Response, IR) 등을 수행한다.

1. 보안 운영(Security Operations) 구조

보안 운영은 일반적으로 아래의 계층적인 구조로 이루어진다.

- 데이터 수집(Ingestion)

- 로그 수집(Log Collection): 시스템, 네트워크, 애플리케이션에서 로그를 수집

- 텔레메트리(Telemetry): 엔드포인트 및 네트워크에서 실시간 데이터를 수집

- 위협 인텔리전스(Threat Intelligence, TI): 외부 위협 정보를 수집하여 공격을 예측

- 데이터 저장 및 분석(Storage & Analysis)

- SIEM: 로그 및 이벤트를 중앙에서 저장하고, 규칙 기반 분석 수행

- XDR: 여러 보안 도구의 데이터를 통합하여 확장된 탐지 제공

- Data Lake: 대량의 원시 데이터를 저장하고 머신러닝을 활용한 분석 수행

- 탐지 및 분석(Detection & Analysis)

- 정적 분석(Static Analysis): 악성코드 시그니처 기반 탐지

- 행동 분석(Behavioral Analysis): 사용자 및 엔드포인트 행동 패턴 분석 (UEBA)

- 규칙 기반 탐지(Rule-Based Detection): 특정 이벤트 패턴을 분석 (YARA, Sigma)

- AI/ML 기반 탐지(AI/ML-based Detection): 머신러닝을 활용한 이상 탐지

- 위협 헌팅(Threat Hunting): 기존 탐지 규칙을 벗어난 위협을 적극적으로 탐색

- 대응 및 복구(Response & Remediation)

- SOAR: 보안 이벤트에 대한 자동화된 대응 프로세스 수행

- IR(Incident Response): 침해사고 대응 및 조사

- 포렌식(Forensics): 엔드포인트 및 네트워크에서 증거 수집 및 분석

- 격리 및 복구(Isolation & Remediation): 감염된 시스템을 격리하고 복구 수행

2. 보안 운영 프로세스(Security Operations Process)

- Threat Detection (위협 탐지)

- SIEM 및 EDR을 활용하여 실시간 이벤트 모니터링

- AI/ML 모델 또는 IOC (Indicators of Compromise)를 기반으로 악성 활동 탐지

- UEBA (User & Entity Behavior Analytics)를 이용한 비정상적인 행동 감지

- Threat Hunting (위협 헌팅)

- 사전 탐지되지 않은 위협을 적극적으로 탐색

- Hypothesis-driven Hunting (가설 기반 헌팅): MITRE ATT&CK 프레임워크 기반

- Indicator-driven Hunting (IOC 기반 헌팅): TI 데이터를 활용한 IOC 검색

- Anomaly-driven Hunting (이상 탐지 기반 헌팅): ML을 활용한 비정상적인 패턴 탐색

- Incident Response (사고 대응)

- Triage (사고 분류 및 우선순위 설정)

- Containment (격리 및 확산 방지)

- Eradication (위협 제거)

- Recovery (서비스 복구 및 정상화)

- Post-Incident Review (사고 후 분석 및 개선)

- Forensics & Investigation (포렌식 및 조사)

- 엔드포인트 및 네트워크 포렌식을 수행하여 침해 증거 확보

- Memory Forensics: Volatility를 활용한 메모리 분석

- Disk Forensics: The Sleuth Kit(TSK) 활용한 파일시스템 분석

- Log Analysis: 로그 및 타임라인 분석을 통한 침해 경로 파악

- Remediation & Mitigation (복구 및 완화)

- 패치 및 업데이트(Patching & Updating): 취약점 제거

- Threat Intelligence Integration (위협 인텔리전스 통합): 최신 위협 정보를 기반으로 보안 정책 강화

- Red Teaming & Purple Teaming: 지속적인 보안 테스트 및 대응 훈련 수행

3. 주요 용어 정리

1) 탐지(Detection) 관련 용어

- SIEM (Security Information and Event Management): 로그를 수집하고, 보안 이벤트를 분석하여 경고 생성

- EDR (Endpoint Detection & Response): 엔드포인트에서 악성 활동을 탐지 및 대응

- XDR (Extended Detection & Response): 엔드포인트, 네트워크, 클라우드 등 다양한 소스의 데이터를 통합하여 위협 탐지

- IDS/IPS (Intrusion Detection/Prevention System): 네트워크 기반 침입 탐지 및 차단 시스템

- TI (Threat Intelligence): 최신 위협 정보를 수집하여 보안 시스템과 연동

2) 위협 헌팅(Threat Hunting) 관련 용어

- MITRE ATT&CK: 공격 전술 및 기법을 정리한 공개 프레임워크

- IOC (Indicators of Compromise): 침해지표(IP, Hash, Domain 등)

- IOA (Indicators of Attack): 공격자의 의도를 나타내는 행위 기반 탐지 지표

- UEBA (User & Entity Behavior Analytics): 사용자 및 엔터티의 이상 행동을 분석하여 위협을 탐지

- Sigma Rule: 보안 로그 분석을 위한 탐지 규칙 언어

- YARA Rule: 악성코드를 탐지하기 위한 패턴 매칭 언어

3) 사고 대응(Incident Response) 관련 용어

- IR (Incident Response): 보안 사고 발생 시 대응하는 프로세스

- Triage: 사고의 심각도를 평가하고 우선순위를 지정하는 과정

- Containment: 감염된 시스템 격리 및 추가 확산 방지

- Eradication: 악성코드 제거 및 취약점 해결

- Recovery: 시스템 복구 및 정상 운영 재개

- Root Cause Analysis (RCA): 사고의 근본 원인을 분석하여 향후 재발 방지

4) 포렌식(Forensics) 관련 용어

- Memory Forensics: RAM 메모리 덤프를 분석하여 악성 활동을 파악

- Disk Forensics: 디스크 이미지 분석을 통해 파일 및 메타데이터 복구

- Log Forensics: 시스템 및 네트워크 로그를 분석하여 공격 경로 파악

- Time Stamping: 이벤트 타임라인을 생성하여 공격자의 활동을 추적

- Volatility: 메모리 분석을 위한 오픈소스 도구

- The Sleuth Kit (TSK): 파일 시스템 분석을 위한 오픈소스 도구

5) 자동화 및 대응 관련 용어

- SOAR (Security Orchestration, Automation, and Response): 사고 대응을 자동화하고 프로세스를 표준화하는 플랫폼

- Playbook: 특정 보안 사건에 대한 대응 절차를 자동화하는 문서 또는 스크립트

- Automated Response: 공격 탐지 시 자동으로 격리, 차단 등의 조치를 수행

- Deception Technology: 공격자를 속이기 위한 허니팟(Honeypot), 허니넷(Honeynet) 기술

EDR, SIEM, SOAR, XDR을 조합하여 탐지(Detection), 헌팅(Hunting), 대응(IR), 포렌식(Forensics) 프로세스를 최적화하면, 보안 운영의 효율성을 높일 수 있다. 특히, 자동화(SOAR) 및 위협 인텔리전스(TI)와의 통합이 중요하며, 지속적인 위협 헌팅 및 대응 훈련이 필요하다. 이러한 보안 운영 프로세스를 이해하고 활용하면 APT(Advanced Persistent Threat) 공격, 랜섬웨어, 공급망 공격 등 고도화된 위협에도 효과적으로 대응할 수 있다.

운영체제 모니터링은 IT 시스템 전반의 안정성과 보안을 확보하기 위해 필수적인 과정입니다. 운영체제는 모든 하드웨어 및 소프트웨어의 근간이 되므로, 취약점이 발생하거나 설정이 잘못되면 시스템 전체가 위험해질 수 있습니다. 네 가지 주요 이슈(권한 상승, 시스템 무결성, 악성코드 지속성, 패치 관리 실패)를 중심으로 운영체제 모니터링이 왜 필요한지, 그리고 이를 어떻게 수행하면 좋을지 정리한 내용입니다.

1. 권한 상승(Privilege Escalation)

1.1 개요 및 위험성

- 개념: 권한 상승은 정상적으로 허용되지 않은 권한(루트/관리자 권한 등)을 취득해 부적절하게 시스템을 조작할 수 있게 되는 상황을 말합니다.

- 위협: 공격자는 권한이 낮은 사용자나 프로세스를 악용하여 운영체제 혹은 애플리케이션의 취약점을 찾아내고, 이를 통해 최고 권한을 획득할 수 있습니다. 이렇게 되면 시스템 설정 변경, 보안 정책 우회, 민감 정보 탈취 등의 심각한 보안 사고로 이어질 가능성이 큽니다.

1.2 모니터링 방법

- 로그 감시 및 분석

- Linux:

/var/log/secure(또는/var/log/auth.log)를 모니터링하여 sudo 또는 su 명령어 사용, 인증 실패 내역 등을 확인합니다. - Windows: “이벤트 뷰어(Event Viewer)”의 보안 로그(Security Logs)에서 사용자의 권한 변동, 관리자 권한 사용 기록을 모니터링합니다.

- Linux:

- 권한 설정 점검

- Linux/Unix 계열:

ls -l명령어로 실행 파일, 설정 파일의 권한을 정기적으로 확인합니다. - Windows: 파일/폴더 속성의 “보안(ACL)” 탭을 통해 권한을 점검하고, 그룹 정책을 활용해 접근 제어 리스트(ACL)를 체계적으로 관리합니다.

- Linux/Unix 계열:

- 정적 및 동적 분석 툴 사용

- 정적: 시스템 계정, 그룹, sudoers 설정 등을 일정 주기로 스캔하는 자동화 스크립트나 CIS 벤치마크 도구(CIS-CAT) 같은 솔루션을 사용해 권한 관련 항목을 점검합니다.

- 동적: OSSEC, Wazuh, Tripwire, AIDE 등과 같은 보안 모니터링 솔루션을 통해 실시간으로 파일 무결성, 접근 로그를 감시하고 권한 변경 시 경고를 받습니다.

1.3 보안 관점 가이드

- 최소 권한 원칙(Principle of Least Privilege): 특정 사용자나 프로세스가 불필요하게 높은 권한을 갖지 않도록 설정합니다.

- 권한 정책 수립: 회사 내부의 보안 정책과 준수 기준을 문서화해, 사용자 및 관리자 구분을 명확히 합니다.

- 2FA/MFA(다중 인증) 사용: 루트/관리자 계정 사용 시 다중 인증(토큰, OTP 등)을 적용해 권한 상승 리스크를 낮춥니다.

2. 시스템 무결성(System Integrity)

2.1 개요 및 중요성

- 개념: 운영체제의 무결성이란 시스템이 의도된 대로 동작하며, 인가되지 않은 변경이 없음을 의미합니다.

- 중요성: 시스템 무결성이 손상되면, 악의적인 코드를 삽입하거나 중요한 설정 파일이 변조되는 등 심각한 문제를 유발할 수 있습니다.

2.2 모니터링 방법

- 파일 무결성 검사(FIM, File Integrity Monitoring)

- 예: Tripwire, AIDE, OSSEC, Wazuh 등을 이용해 핵심 시스템 파일(예:

/etc/passwd,/etc/shadow, Windows Registry 등)의 해시 값을 정기적으로 비교합니다.

- 예: Tripwire, AIDE, OSSEC, Wazuh 등을 이용해 핵심 시스템 파일(예:

- 시스템 콜 모니터링

- Linux의

auditd나 eBPF 기반 모니터링 툴을 이용하면, 특정 프로세스가 민감 파일에 접근하거나 시스템 콜을 호출할 때 기록을 남길 수 있습니다.

- Linux의

- 로그 모니터링

- 중앙집중형 로그 서버(예: ELK Stack, Splunk 등)를 구축해, 시스템 수준에서 발생하는 예외나 오류, 경고를 실시간으로 수집·분석합니다.

2.3 보안 관점 가이드

- 기준 라인 설정: OS 설치 직후와 같이 ‘신뢰할 수 있는 상태’에 대한 해시 및 구성을 저장해두고 정기적으로 대조합니다.

- 지속적인 검증: CI/CD 파이프라인 도입 시 빌드 단계에서 무결성 검사를 수행하고, 제품 배포 전후로 변조 여부를 자동 검증합니다.

- 변경관리(Change Management): 모든 시스템 변경 사항을 중앙에서 관리하고, 승인·검토 절차(WorkFlow)를 수립해 임의 변경을 방지합니다.

3. 악성코드 지속성(Malware Persistence)

3.1 개요 및 형태

- 개념: 악성코드는 운영체제 부팅 시 자동 실행되거나, 크론잡(Cron Job), Windows 서비스, 레지스트리(Registry) 등록, 스크립트 훅 등 다양한 기법을 활용해 재시작 후에도 계속 작동하려 합니다.

- 위협: 일단 시스템 내에 상주하면, 백도어 설치, 정보 유출, 랜섬웨어 실행 등 지속적으로 피해를 유발할 수 있습니다.

3.2 모니터링 방법

- 부팅 설정/서비스 모니터링

- Linux:

/etc/init.d,systemd(예:systemctl list-units --type=service) 등을 통해 불필요한 서비스가 등록되어 있는지 확인합니다. - Windows: “서비스(Services.msc)”, 시작프로그램(작업 관리자 -> 시작프로그램 탭), 레지스트리(예:

regedit->Run키) 등을 점검합니다.

- Linux:

- 실시간 백신/EDR

- Windows Defender, 중앙 관리형 백신, EDR(Endpoint Detection & Response) 솔루션을 적용해 악성코드 활동을 상시 탐지하고 격리합니다.

- 이상 행위 모니터링

- 정상적이지 않은 동작(평소보다 높은 CPU/메모리 점유, 비정상 네트워크 통신 등)을 AI 기반 혹은 룰 기반으로 탐지해 경고를 발생시킵니다.

3.3 보안 관점 가이드

- 정기 검사(스캔) 수행: 중요한 서버와 엔드포인트에 대해 정기 백신/EDR 스캔을 자동화합니다.

- 운영체제/소프트웨어 최신화: 알려진 취약점을 통해 악성코드가 침투·지속화되는 사례가 많으므로, 시스템 업데이트 및 보안 패치를 즉시 적용합니다.

- 화이트리스트 기반 실행: 핵심 서버에서는 승인된 애플리케이션만 실행 가능하도록 통제(Application Whitelisting)를 적용합니다.

4. 패치 관리 실패(Patch Management Failures)

4.1 개요 및 위험성

- 패치관리(Patch Management): 운영체제와 소프트웨어의 보안 업데이트나 버그 수정 패치를 적시에 적용하는 절차입니다.

- 위협: 중요한 보안 패치를 누락하면 알려진 취약점이 방치되어 공격자가 이를 악용할 수 있게 됩니다. 특히 Zero-day 이후 발표된 패치나 긴급 보안 패치를 미적용하면 심각한 보안 사고로 이어질 가능성이 높습니다.

4.2 모니터링 방법

- 자동 업데이트 설정 확인

- Windows: “Windows Update” 정책을 중앙에서 관리(WSUS, Intune 등)하고, 주요 업데이트가 누락되지 않았는지 모니터링합니다.

- Linux: 배포판별로

yum,dnf,apt-get등의 패키지 관리자 명령을 이용해 최신 업데이트 상태를 확인합니다.

# CentOS/RHEL 예시 yum check-update # Ubuntu/Debian 예시 apt-get update && apt-get upgrade --dry-run

- 패치 현황 대시보드

- 기업 내 전체 서버와 워크스테이션의 OS 및 소프트웨어 버전을 수집해, 어떤 시스템이 어떤 패치가 필요한지 한눈에 파악 가능한 대시보드를 구축합니다.

- 알림 및 이력 관리

- 장애나 리스크를 줄이기 위해 스테이징(테스트) 환경에서 패치를 먼저 검증하고, 프로덕션에 배포 후 정상 동작 여부, 적용 이력을 문서화·기록합니다.

4.3 보안 관점 가이드

- 패치 우선순위 설정: 공개된 취약점의 심각도(CVSS 점수 등)에 따라 패치 우선순위를 정하고 긴급 패치는 즉시 적용합니다.

- 자동화 도구 활용: Ansible, Chef, Puppet 등 구성관리 도구를 활용하면, 다수 서버에 대한 패치 적용 및 검증을 자동화할 수 있습니다.

- 정기 보안 점검: 패치 현황과 보안 로그를 종합적으로 분석해 미적용 취약점이 있는지, 혹은 패치 충돌이 발생하지는 않았는지 상시 확인합니다.

5. 추가 활용 사례 및 모범 사례

- 중앙 집중 모니터링 솔루션

- SIEM(Security Information and Event Management) 툴을 활용해 운영체제, 네트워크 장비, 애플리케이션 등에서 발생하는 로그를 한 곳에 모으고 상관분석을 수행합니다.

- 예: Splunk, Elasticsearch(ELK Stack), IBM QRadar, Azure Sentinel 등

- 배포 전후 무결성 확인

- 빌드된 바이너리나 패키지의 해시를 레지스트리에 등록해두고, 배포 시점에 서명(코드사인)과 해시 검증 과정을 수행함으로써 배포 단계에서 변조 여부를 확인합니다.

- 보안 프레임워크 준수

- NIST CSF, ISO/IEC 27001, CIS Benchmarks 등에서 권장하는 운영체제 보안 설정과 모니터링 방법을 참고하면 국제적인 표준과 모범사례를 체계적으로 적용할 수 있습니다.

- 보안 인식 교육

- 시스템 담당자, 개발자, 일반 사용자 모두가 보안 중요성과 정책 준수, 점검 절차를 이해하도록 정기적인 교육과 가이드를 실시합니다.

운영체제 모니터링은 조직의 보안과 안정성을 유지하기 위한 핵심 활동입니다. 권한 상승을 방지하기 위해 권한 설정과 로그 감시를 철저히 하고, 시스템 무결성 확보를 위해 파일 무결성 검사와 변경 관리 프로세스를 운영해야 합니다. 또한, 악성코드의 지속성을 차단하기 위해서는 부팅 서비스 및 프로세스 감시, 정기 백신/EDR 검사, 이상 징후 모니터링이 필수입니다. 마지막으로, 패치 관리를 철저히 해서 이미 알려진 취약점을 악용당하지 않도록 주기적인 점검과 자동화된 배포 시스템을 갖추는 것이 좋습니다.

이 네 가지 영역 모두 적절한 모니터링 툴과 체계적인 프로세스, 정기적인 검토 및 교육이 뒤따라야 효과를 극대화할 수 있습니다. 내부 사용자들에게는 최소 권한 원칙 준수, 정기 업데이트, 모르는 소프트웨어 설치 자제 등의 가이드를 제공하고, 담당 보안 관리자는 기업 정책과 표준 프레임워크를 근거로 점검 포인트를 제시함으로써 조직 전반의 보안 수준을 높일 수 있습니다.

운영체제 탐지 모니터링 주요 포인트 정리

운영체제 보안 모니터링에서 주의해야 할 주요 탐지 포인트를 항목별로 정리한 표입니다.

| 탐지 항목 | 설명 | 모니터링 방법 | 로그 위치 / 관련 명령어 |

|---|---|---|---|

| 권한 상승 (Privilege Escalation) | 사용자가 불법적으로 관리자 권한을 획득하려는 시도 | - sudo, su 사용 기록 감시- 계정 권한 변경 감시 - 루트 계정 로그인 감시 |

- Linux: /var/log/auth.log, /var/log/secure- Windows: Event ID 4672 (Administrator Login) |

| 시스템 무결성 (System Integrity) | 중요 시스템 파일 및 설정의 변조 여부 | - FIM(File Integrity Monitoring) 도구 사용 (AIDE, Tripwire, Wazuh) - 해시값 비교 |

- Linux: /etc/passwd, /etc/shadow, /etc/sudoers- Windows: C:\Windows\System32\config\ (Registry) |

| 악성코드 지속성 (Malware Persistence) | 시스템 재부팅 후에도 지속되는 악성코드 실행 여부 | - 자동 실행 프로세스 감시 - 신규 서비스 등록 감시 - 비정상적인 네트워크 연결 탐지 |

- Linux: systemctl list-units --type=service- Windows: reg query HKLM\Software\Microsoft\Windows\CurrentVersion\Run |

| 패치 관리 실패 (Patch Management Failures) | OS 및 애플리케이션 업데이트 미적용 여부 | - 패치 적용 여부 정기 점검 - 주요 CVE 취약점 검사 (Vuln Scanner) |

- Linux: yum check-update, apt list --upgradable- Windows: wmic qfe list |

| 비인가 접근 시도 (Unauthorized Access Attempts) | 실패한 로그인, 원격 접속 시도 탐지 | - SSH/RDP 로그인 실패 횟수 감시 - 브루트포스 공격 시도 탐지 |

- Linux: /var/log/auth.log, /var/log/secure- Windows: Event ID 4625 (Failed Login) |

| 비정상 프로세스 실행 (Suspicious Process Execution) | 의심스러운 프로세스 실행 감시 | - 실행 프로세스 목록 정기 점검 - 정상 프로세스 리스트와 비교 |

- Linux: ps aux --sort=-%cpu, top, htop- Windows: tasklist |

| 비정상 네트워크 트래픽 (Anomalous Network Traffic) | 원격 C2 서버 접속, 대량 트래픽 발생 감지 | - 네트워크 연결 내역 실시간 감시 - 방화벽 로그 분석 |

- Linux: netstat -tulnp, ss -tulnp- Windows: netstat -ano |

| 크론잡 및 예약 작업 변조 (Scheduled Task Manipulation) | 자동 실행되는 스케줄링 작업에 악성코드 등록 여부 | - Crontab 및 Windows 스케줄러 감시 | - Linux: crontab -l, /etc/crontab- Windows: schtasks /query |

| 비정상적인 파일 변경 (Unauthorized File Modifications) | 시스템 핵심 파일의 변경 여부 감시 | - FIM(File Integrity Monitoring) 도구 활용 (AIDE, Tripwire) | - Linux: ls -lt /etc/ (최근 변경 파일 확인)- Windows: Event ID 4663 (File Modification) |

| 외부 공격 시도 (External Attack Attempts) | DDoS, 포트 스캐닝, 취약점 스캐닝 탐지 | - IDS/IPS 로그 분석 (Snort, Suricata) - 비정상적인 트래픽 탐지 |

- Linux: iptables -L -v -n, /var/log/syslog- Windows: Event ID 5156 (Allowed Network Connection) |

| DNS 터널링 및 비정상 도메인 요청 (DNS Tunneling & Suspicious Domains) | 비정상적인 DNS 요청 감시 | - 외부 연결이 많은 비정상적인 도메인 탐지 - DNS 로그 분석 (Passive DNS Logging) |

- Linux: tail -f /var/log/named.log- Windows: Get-DnsServerQueryResolutionPolicy |

| 공유 설정 변경 (Shared Resource Manipulation) | 네트워크 공유 설정 변경 감지 | - Windows 파일 공유 권한 변경 탐지 - Samba 설정 변경 감시 |

- Linux: /etc/samba/smb.conf 변경 감시- Windows: Event ID 5142 (Shared Folder Created) |

| 사용자 계정 변경 (User Account Modification) | 계정 생성, 삭제, 비밀번호 변경 탐지 | - 계정 추가/삭제 로그 감시 - 권한 그룹 변경 감시 |

- Linux: /var/log/auth.log, /etc/passwd- Windows: Event ID 4720 (User Account Created) |

- 로그 모니터링:

/var/log/auth.log,/var/log/secure, Windows Event ID 확인 - 파일 무결성 검사(FIM): AIDE, Tripwire, Wazuh 활용

- 비정상 프로세스 감시:

ps aux,tasklist - 비정상 네트워크 트래픽 감지:

netstat -tulnp,iptables -L - 패치 관리 점검:

yum check-update,wmic qfe list - DNS 및 네트워크 연결 로그 분석: DNS 터널링, 악성 도메인 탐지

위 내용을 기반으로 보안 모니터링 정책을 수립하면 운영체제의 보안성을 높일 수 있습니다. 보안 이벤트를 SIEM(Security Information and Event Management) 시스템을 통해 수집하고, SOAR(Security Orchestration, Automation, and Response) 시스템을 활용하여 AI 기반 분석을 수행한 후, 비정상 행위에 대해서 FortiAnalyzer 등 방화벽을 이용해 차단 및 정책을 자동 적용하는 운영 방안입니다.

1. 개요

- SIEM: 보안 이벤트를 실시간으로 수집하고, 규칙 기반 또는 ML 분석을 통해 이상 탐지 수행

- SOAR: 탐지된 이벤트를 자동 분석하고 대응 워크플로우를 실행

- AI: 의심스러운 행위를 추가 분석하여 실제 침해 여부 확인

- FortiAnalyzer: Fortinet 방화벽(FortiGate) 및 네트워크 보안 장비의 로그를 분석하고, 정책 적용을 자동화

2. 주요 구성 요소 및 데이터 흐름

① 보안 이벤트 수집 (SIEM)

- Syslog, API, Agent 등을 활용하여 로그 수집

- 이벤트 정규화 및 필터링

- 탐지 룰 적용 및 이상 행위 탐지

② 탐지 이벤트 SOAR 연계

- SIEM에서 이상 행위 탐지 시 SOAR로 이벤트 전달

- 자동화 플레이북(Playbook) 실행하여 추가 분석

- AI를 활용한 의심 행위 분석 (예: MITRE ATT&CK 매핑, 행위 기반 탐지)

③ FortiAnalyzer를 통한 정책 적용

- AI가 의심 행위로 판별한 경우 FortiAnalyzer를 통해

- IP 또는 계정 차단

- 방화벽 정책 업데이트

- ACL 그룹 변경

- 의심 사용자 격리 조치

3. SIEM 설정 및 이벤트 로그 수집 주요 프로세스 기술적 구현

1단계: SIEM에서 보안 이벤트 수집

SIEM에 침해 시도 및 의심스러운 네트워크 활동이 감지되었을 때, 이를 실시간으로 수집하여 SOAP로 전송할 수 있도록 설정합니다. Elastic Security를 예제로 사용 (Wazuh 또는 Splunk도 가능)

1.1 SIEM 로그 수집 설정 (Elastic SIEM)

# Filebeat에서 FortiGate 로그 수집을 위한 설정

filebeat.inputs:

- type: udp

enabled: true

max_message_size: 10MiB

host: "0.0.0.0:514"

fields:

log_type: fortigate# SIEM에서 FortiGate 로그 필터링 및 이벤트 태깅

processors:

- add_tags:

tags: ["fortigate", "network_security"]

- dissect:

tokenizer: "%{timestamp} %{logsource} %{message}"1.2 SIEM에서 침해 탐지 룰 설정 (Elasticsearch/Wazuh 예제)

{

"rule": {

"id": "100002",

"description": "포티게이트에서 5분 내 10회 이상 SSH 로그인 실패 탐지",

"level": 10,

"condition": "count() > 10",

"group": "bruteforce",

"action": {

"send_to": "SOAP"

}

}

}2단계: SOAP API를 이용한 데이터 전송

이벤트를 SOAP API로 분석 서버 또는 AI 모델로 전송합니다.

2.1 SOAP 요청 예제

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:for="http://fortinet.com/">

<soapenv:Header/>

<soapenv:Body>

<for:AnalyzeEvent>

<event_id>100002</event_id>

<event_source>fortigate</event_source>

<event_description>5분 내 10회 이상 SSH 로그인 실패 탐지</event_description>

</for:AnalyzeEvent>

</soapenv:Body>

</soapenv:Envelope>2.2 Python을 이용한 SOAP 요청 코드

import requests

soap_url = "https://ai-security-server/soap"

headers = {'Content-Type': 'text/xml'}

soap_request = """<?xml version="1.0"?>

<soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/"

xmlns:for="http://fortinet.com/">

<soapenv:Header/>

<soapenv:Body>

<for:AnalyzeEvent>

<event_id>100002</event_id>

<event_source>fortigate</event_source>

<event_description>5분 내 10회 이상 SSH 로그인 실패 탐지</event_description>

</for:AnalyzeEvent>

</soapenv:Body>

</soapenv:Envelope>

"""

response = requests.post(soap_url, data=soap_request, headers=headers)

print(response.text)3단계: AI 기반 행위 분석

SOAP API에서 데이터를 받은 후, AI 기반 분석을 수행하여 위협을 판별합니다.

3.1 AI 분석 모델 (예: Scikit-learn 기반 랜덤 포레스트)

import joblib

import numpy as np

# AI 모델 불러오기

model = joblib.load("ai_model.joblib")

# 입력 데이터 예제 (IP 주소, 실패 횟수 등)

input_data = np.array([[1, 10, 0.85]]) # (SSH, 10번 실패, 85% 위협 가능성)

# 예측 수행

prediction = model.predict(input_data)

# 의심 행위 판별

if prediction[0] == 1:

print("의심 행위 탐지! FortiAnalyzer로 전송.")

else:

print("정상 활동으로 판단됨.")4단계: FortiAnalyzer 연동 및 보안 자동화

AI 분석 결과를 기반으로 FortiAnalyzer에서 정책을 변경합니다.

4.1 FortiAnalyzer API 요청 (IP 차단)

import requests

forti_url = "https://fortianalyzer/api/v2/cmdb/firewall/address"

headers = {'Authorization': 'Bearer API_KEY'}

# 차단할 IP 주소

block_ip = "192.168.1.100"

# FortiAnalyzer 정책 변경 요청

data = {

"name": "Blocked-IP",

"type": "ipmask",

"subnet": f"{block_ip}/32"

}

response = requests.post(forti_url, json=data, headers=headers)

print(response.text)4.2 FortiGate 정책 자동화 (REST API)

forti_url_policy = "https://fortigate/api/v2/cmdb/firewall/policy"

policy_data = {

"action": "deny",

"srcaddr": "Blocked-IP",

"dstaddr": "all",

"service": "ALL"

}

response = requests.post(forti_url_policy, json=policy_data, headers=headers)

print(response.text)5단계: FortiAnalyzer에서 로그 확인

FortiAnalyzer를 통해 차단된 IP 주소 및 정책이 적용되었는지 확인합니다.

5.1 FortiAnalyzer CLI를 이용한 로그 확인

execute log filter category security

execute log display5.2 Fortinet 방화벽에서 Syslog 수집

FortiGate에서 SIEM으로 Syslog 전송 설정

config log syslogd setting

set status enable

set server "siem-server-ip"

set port 514

set format default

set facility user

end5.3 SIEM 이벤트 필터링 및 탐지 룰 설정

SIEM에서 특정 이벤트를 필터링하여 SOAR로 전송하는 규칙을 정의 (Elastic Security SIEM 탐지 룰 예시)

{

"rule_name": "Suspicious SSH Login",

"log_source": "/var/log/auth.log",

"condition": "event.action == 'sshd' AND event.outcome == 'failed' AND user.name != 'admin'",

"severity": "high",

"alert_action": "send_to_soar"

}4. SOAR를 통한 자동 대응

SOAR 플레이북 구성

SOAR(예: TheHive, Palo Alto XSOAR)를 활용한 자동 대응을 위한 플레이북(Playbook) 구성 예시

(1) SOAR 탐지 룰

SSH 로그인 실패 5회 초과 시 차단

name: "SSH Brute Force Block"

triggers:

- siem_alert: "Suspicious SSH Login"

actions:

- check_existing_blocklist: "${event.source_ip}"

- if_not_exists:

- fortianalyzer_block_ip: "${event.source_ip}"

- email_alert: "관리자에게 경고 이메일 전송"

- end(2) SOAR에서 FortiAnalyzer 연동

SOAR에서 FortiAnalyzer API를 호출하여 차단 정책을 적용

import requests

FORTIANALYZER_API = "https://fortianalyzer.local/api/v2/cmdb/firewall/address"

TOKEN = "YOUR_API_TOKEN"

def block_ip(ip_address):

headers = {"Authorization": f"Bearer {TOKEN}", "Content-Type": "application/json"}

data = {

"name": f"Blocked-{ip_address}",

"type": "ipmask",

"subnet": f"{ip_address}/32",

"comment": "Blocked due to SSH brute-force attack"

}

response = requests.post(FORTIANALYZER_API, json=data, headers=headers)

return response.json()

# 차단 실행

blocked_response = block_ip("192.168.1.100")

print(blocked_response)5. AI 기반 의심 행위 분석

AI 모델을 활용하여 의심 행위 패턴을 추가 분석하는 단계

AI 분석을 위한 데이터 전처리

수집된 보안 이벤트에서 AI 학습을 위한 특징(feature) 추출

import pandas as pd

# 로그 데이터 로드

logs = pd.read_csv("security_logs.csv")

# 공격 패턴 분석을 위한 주요 feature 추출

logs["failed_login_rate"] = logs["failed_logins"] / (logs["successful_logins"] + 1)

logs["suspicious_activity"] = (logs["failed_login_rate"] > 0.7) & (logs["source_country"] != "KR")

# 의심 이벤트 필터링

suspicious_logs = logs[logs["suspicious_activity"]]

print(suspicious_logs)AI 모델 활용 (예: 랜덤 포레스트)

AI를 활용하여 정상/비정상 행위 판별

from sklearn.ensemble import RandomForestClassifier

# 학습 데이터 로드

X_train, X_test, y_train, y_test = load_training_data()

# 모델 학습

model = RandomForestClassifier(n_estimators=100)

model.fit(X_train, y_train)

# 의심 이벤트 예측

predictions = model.predict(X_test)

print(predictions)6. FortiAnalyzer에서 정책 적용

AI 분석을 통해 의심 행위로 판단된 경우 FortiAnalyzer를 통해 정책을 자동 적용

방화벽 정책 업데이트

config firewall policy

edit 100

set srcaddr "Blocked-192.168.1.100"

set action deny

end계정 그룹 변경

의심 계정을 임시 그룹으로 이동

config user group

edit "QuarantinedUsers"

append member "suspicious_user"

end- SIEM을 통해 보안 이벤트를 수집하고 이상 탐지 수행

- SOAR를 활용한 자동 대응 (IP 차단, 계정 격리 등)

- AI를 활용한 행위 분석을 통해 의심 행위 판별

- FortiAnalyzer를 통해 차단 및 정책 업데이트 자동화

이런 구조를 적용하면 빠른 탐지 및 대응 자동화가 가능하며, 보안 운영을 효율적으로 수행할 수 있습니다.

보안 이벤트 헌팅 및 자동 대응 체계 구축

보안 운영에서 SIEM을 활용한 탐지 이벤트를 기반으로 SOAR 및 AI 분석을 결합하여 최근 로그를 통해 전체 시스템을 대상으로 위협 헌팅(Threat Hunting)을 수행하는 자동화 체계를 구축합니다.

- SIEM에서 이상 행위 탐지 (예: SSH Brute Force 공격)

- SOAR를 활용한 연관 이벤트 분석 (예: 동일 IP가 다른 서버에 접근했는지 확인)

- AI를 이용한 위협 헌팅 및 패턴 분석 (예: 공격 시도 ID, IP의 패턴 분석)

- FortiAnalyzer를 활용한 차단 및 정책 업데이트 자동화

SIEM 탐지 룰 설정 및 이벤트 트리거

먼저 SIEM에서 SSH Brute Force 공격을 탐지하는 탐지 룰(Detection Rule)을 설정합니다.

Elastic Security SIEM 탐지 룰 예시

{

"rule_name": "SSH Brute Force Attack Detected",

"log_source": "/var/log/auth.log",

"condition": "event.action == 'sshd' AND event.outcome == 'failed' AND event.count > 5",

"severity": "high",

"alert_action": "send_to_soar"

}- 설명

- 동일한

IP가 특정 시간 동안 SSH 로그인 실패 횟수가 5회 초과한 경우 탐지 - 탐지된 경우 SOAR로 이벤트를 전송하여 추가 분석 및 대응 수행

- 동일한

SOAR에서 위협 헌팅 수행

탐지된 이벤트에서 의심스러운 IP 또는 ID가 최근 다른 시스템에서도 비슷한 공격을 시도했는지 분석하여 자동 대응을 수행합니다.

SOAR 플레이북(Playbook)

SOAR에서 SSH Brute Force 공격 발생 시 아래 작업을 자동으로 수행합니다.

| 단계 | 작업 내용 |

|---|---|

| 1️⃣ | SIEM 탐지 이벤트 수신 (SSH Brute Force 공격 감지) |

| 2️⃣ | 최근 로그 검색을 통한 위협 헌팅 (동일 IP/ID가 다른 서버에서 시도했는지 확인) |

| 3️⃣ | AI 기반 패턴 분석 수행 (비슷한 공격을 한 IP/ID 식별) |

| 4️⃣ | FortiAnalyzer를 통해 차단 정책 적용 (의심 IP 차단) |

| 5️⃣ | SOC 팀에 알람 전송 (Slack, Email, PagerDuty 등) |

SOAR 스크립트 예제 (Python)

import requests

SIEM_API = "https://siem.local/api/search"

SOAR_API = "https://soar.local/api/playbook/run"

FORTIANALYZER_API = "https://fortianalyzer.local/api/v2/cmdb/firewall/address"

TOKEN = "YOUR_API_TOKEN"

def fetch_recent_logs(ip_address):

"""

최근 보안 로그에서 동일 IP 또는 유사 ID가 다른 서버를 공격했는지 확인

"""

query = {

"query": f'event.action:"sshd" AND event.outcome:"failed" AND source.ip:"{ip_address}"',

"last": "7d"

}

headers = {"Authorization": f"Bearer {TOKEN}"}

response = requests.post(SIEM_API, json=query, headers=headers)

return response.json()

def block_ip(ip_address):

"""

FortiAnalyzer를 사용하여 공격 IP 차단

"""

headers = {"Authorization": f"Bearer {TOKEN}", "Content-Type": "application/json"}

data = {

"name": f"Blocked-{ip_address}",

"type": "ipmask",

"subnet": f"{ip_address}/32",

"comment": "Blocked due to SSH brute-force attack"

}

response = requests.post(FORTIANALYZER_API, json=data, headers=headers)

return response.json()

# 메인 실행 로직

suspicious_ip = "192.168.1.100" # SIEM에서 감지된 IP

related_logs = fetch_recent_logs(suspicious_ip)

if related_logs and len(related_logs) > 5:

print(f"[!] 동일 IP가 최근 7일간 {len(related_logs)}회 이상 공격 시도! 차단 수행.")

block_response = block_ip(suspicious_ip)

print(block_response)- 기능

- SIEM에서 최근 7일 동안 동일

IP가 다른 시스템에서 공격을 시도했는지 검색 - 5회 이상 발견되면 자동 차단

- FortiAnalyzer를 통해 해당 IP를 방화벽 정책에 추가

- SIEM에서 최근 7일 동안 동일

AI 기반 위협 헌팅 (ML 모델 적용)

AI를 활용하여 공격 패턴을 식별하고 의심 IP 또는 ID를 자동 분석합니다.

공격 패턴 데이터 전처리

import pandas as pd

# 로그 데이터 로드

logs = pd.read_csv("security_logs.csv")

# 공격 패턴 분석을 위한 주요 feature 추출

logs["failed_login_rate"] = logs["failed_logins"] / (logs["successful_logins"] + 1)

logs["suspicious_activity"] = (logs["failed_login_rate"] > 0.7) & (logs["source_country"] != "KR")

# 의심 이벤트 필터링

suspicious_logs = logs[logs["suspicious_activity"]]

print(suspicious_logs)- 공격 패턴 예측을 위한 특징(Feature)

- 실패 로그인 비율 (

failed_login_rate > 0.7) - 해외 IP 여부 (

source_country != "KR") - SSH 공격 패턴 매칭 (

failed_logins > 5)

- 실패 로그인 비율 (

머신러닝 모델 학습 및 적용

from sklearn.ensemble import RandomForestClassifier

# 학습 데이터 로드

X_train, X_test, y_train, y_test = load_training_data()

# 모델 학습

model = RandomForestClassifier(n_estimators=100)

model.fit(X_train, y_train)

# 의심 이벤트 예측

predictions = model.predict(X_test)

print(predictions)- AI 모델을 사용하여 정상/비정상 행위 판별

- 비정상 패턴을 보이는 IP를 자동 차단

FortiAnalyzer를 통한 차단 및 정책 적용

방화벽 정책 업데이트

config firewall policy

edit 100

set srcaddr "Blocked-192.168.1.100"

set action deny

end계정 그룹 변경

의심 계정을 격리

config user group

edit "QuarantinedUsers"

append member "suspicious_user"

endSOC 및 관리자 알람 전송

SOAR에서 Slack 및 이메일 알람을 통해 SOC 팀에 즉시 경고

import requests

SLACK_WEBHOOK_URL = "https://hooks.slack.com/services/YOUR_WEBHOOK"

def send_slack_alert(message):

data = {"text": message}

requests.post(SLACK_WEBHOOK_URL, json=data)

# 공격 감지 시 알람 전송

send_slack_alert("[ALERT] SSH Brute Force 공격 탐지 - IP 192.168.1.100 차단됨")- SIEM에서 SSH Brute Force 공격 탐지

- SOAR에서 위협 헌팅 수행 (최근 로그 분석)

- AI 모델을 활용한 의심 행위 판별

- FortiAnalyzer를 통해 자동 차단 및 정책 적용

- SOC 팀에 자동 알람 전송

이런 체계를 적용하면 실시간으로 위협을 탐지하고 자동 대응하여 보안 운영을 효율화할 수 있습니다.

보안 관제(SOC) 운영과 MCP 연계 방안

SOC(Security Operations Center)란?

보안 관제센터(SOC, Security Operations Center)는 조직의 IT 자산과 네트워크를 지속적으로 모니터링하여 보안 위협을 탐지하고 대응하는 기능을 수행하는 중앙 조직입니다.

SOC의 주요 역할은 다음과 같습니다.

- 실시간 보안 이벤트 모니터링

- 보안 인시던트 탐지 및 분석

- 침해 대응 및 사고 복구

- 위협 정보 수집 및 분석

- 보안 정책 및 대응 전략 수립

SOC 운영 모델

SOC는 다양한 운영 방식으로 구축될 수 있습니다.

- 내부 SOC(In-House SOC): 자체 인력과 인프라를 활용하여 운영

- 외부 SOC(Managed SOC, MSSP): 보안 서비스 제공업체(MSSP)를 활용

- 하이브리드 SOC(Hybrid SOC): 내부 SOC와 MSSP의 결합 운영

- 가상 SOC(Virtual SOC): 클라우드 기반으로 원격에서 관리

Model Context Protocol(MCP) 개요

MCP(Model Context Protocol)란?

MCP는 AI 모델이 외부 도구 및 데이터 소스와 상호작용할 수 있도록 설계된 표준 프로토콜입니다. AI 기반 시스템이 다양한 데이터 소스에 접근하고, 분석 및 자동화된 의사 결정을 내릴 수 있도록 지원합니다.

MCP는 다음과 같은 기능을 제공합니다.

- 외부 시스템과의 데이터 연동

- 보안 데이터 분석 자동화

- 실시간 위협 대응 및 경고 처리

- AI 기반 의사결정 자동화

n8n의 MCP Client 활용

n8n의 MCP Client 노드를 활용하면 다양한 보안 시스템과 연계하여 보안 분석 및 대응을 자동화할 수 있습니다.

| 기능 | 설명 |

|---|---|

| 데이터 수집 | SIEM, IDS/IPS, EDR 등의 로그 데이터를 MCP를 통해 AI 모델과 연계 |

| 위협 분석 | AI를 활용한 실시간 보안 이벤트 분석 및 패턴 탐지 |

| 자동 대응 | AI 기반 자동화된 보안 정책 적용 및 사고 대응 |

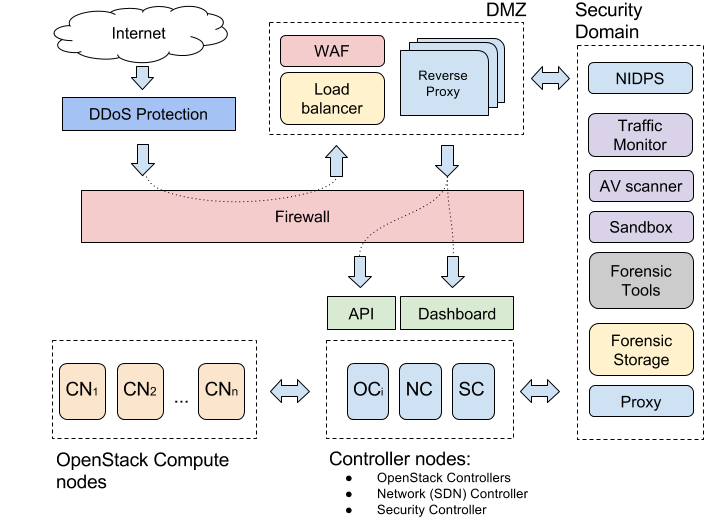

SOC 운영과 MCP 연계 아키텍처

SOC와 MCP 연계 아키텍처 개요

MCP를 SOC 운영에 적용하면 보안 데이터 분석 및 대응 자동화가 가능해집니다.

이를 위한 기본적인 아키텍처는 다음과 같습니다.

+-----------------------------------------------------------+

| Security Operations Center (SOC) |

+-----------------------------------------------------------+

| - SIEM (Splunk, ELK, QRadar) |

| - EDR (CrowdStrike, SentinelOne, Microsoft Defender) |

| - IDS/IPS (Snort, Suricata) |

| - Threat Intelligence (VirusTotal, MISP, ThreatConnect) |

+-----------------------------------------------------------+

| Data Ingestion

v

+-----------------------------------------------------------+

| n8n Workflow (MCP Integration) |

+-----------------------------------------------------------+

| - MCP Client: 데이터 수집 및 분석 |

| - AI/ML 모델 연계 (Threat Detection, Anomaly Detection) |

| - 대응 자동화 (Firewall, SIEM, EDR 정책 적용) |

+-----------------------------------------------------------+

| Automated Response

v

+-----------------------------------------------------------+

| Incident Response & Threat Hunting |

+-----------------------------------------------------------+

SOC와 MCP 연계를 위한 주요 구성 요소

(1) 데이터 수집

SOC에서는 SIEM, EDR, IDS/IPS 등의 보안 장비 및 시스템에서 데이터를 수집합니다. MCP를 활용하면 AI 기반 분석을 적용할 수 있습니다.

| 데이터 소스 | 연계 방식 | 활용 방안 |

|---|---|---|

| SIEM | n8n → MCP Client → AI 분석 | 보안 이벤트 로그 분석 및 이상 탐지 |

| EDR | API → MCP Client | 엔드포인트 행위 분석 및 악성코드 탐지 |

| IDS/IPS | 로그 → MCP Client | 네트워크 기반 침입 탐지 및 대응 |

| TI(위협 인텔리전스) | API → MCP Client | 최신 위협 데이터 수집 및 연계 |

(2) 위협 탐지 및 분석

MCP를 활용하여 AI 기반 위협 탐지를 수행할 수 있습니다. 예를 들어, SIEM 로그를 AI 모델과 연계하여 이상 징후 감지(Anomaly Detection), 행위 기반 위협 분석(Behavioral Threat Analysis)을 수행할 수 있습니다.

- 이상 탐지 예제

{ "tool": "ai_anomaly_detection", "parameters": { "log_data": "user_login_attempts", "threshold": 0.8 } } - 위협 인텔리전스 연계 예제

{ "tool": "threat_intelligence_lookup", "parameters": { "ip": "192.168.1.100" } }

(3) 보안 자동 대응

MCP를 활용하여 보안 인시던트 발생 시 자동으로 대응할 수 있습니다. 예를 들어, AI 분석 결과 악성 행위가 탐지되면 방화벽 또는 EDR 정책을 자동 적용할 수 있습니다.

- 방화벽 차단 정책 적용

{ "tool": "firewall_block", "parameters": { "ip": "192.168.1.100", "reason": "Malicious activity detected" } } - EDR 격리

{ "tool": "edr_isolate", "parameters": { "device_id": "123456", "reason": "Detected ransomware activity" } }

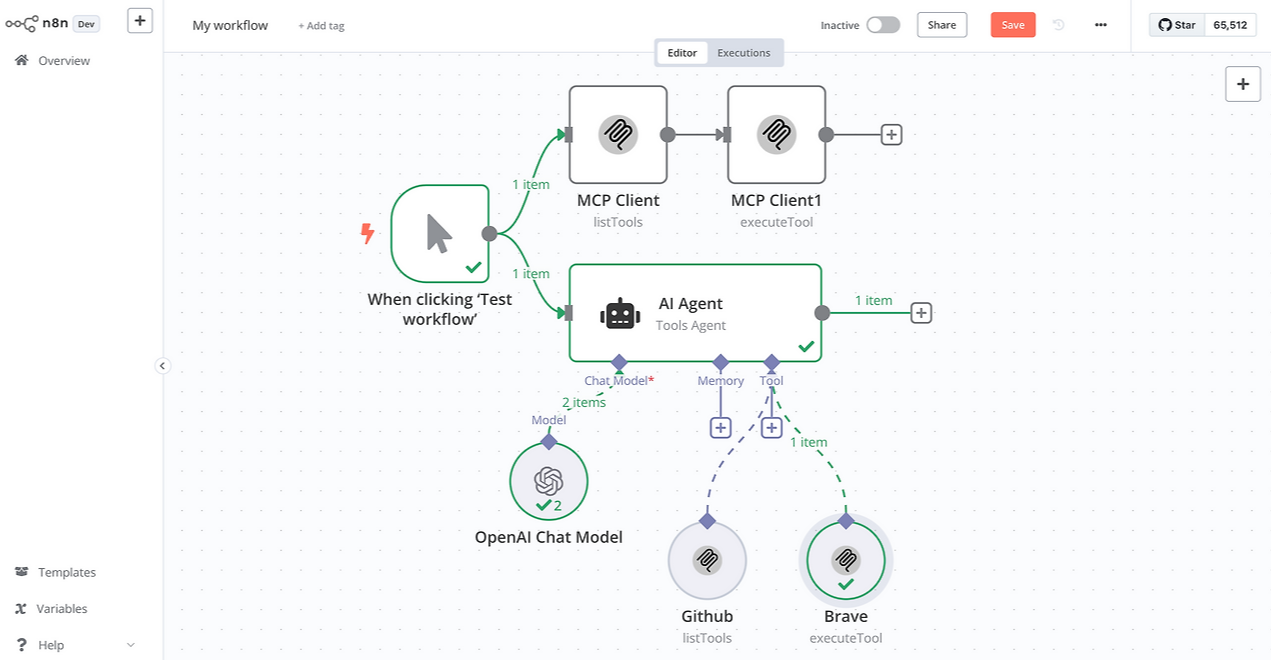

n8n 기반 SOC + MCP 연계 활용 사례

AI 기반 보안 로그 분석 자동화

(1) 워크플로우

- SIEM에서 보안 로그를 수집

- MCP Client를 활용하여 AI 모델에 로그 전송

- AI 모델에서 이상 탐지 수행

- 위협이 탐지되면 대응 조치 실행

(2) n8n 워크플로우 예제

- 로그 분석:

MCP Client→Execute Tool→ai_log_analysis - 위협 인텔리전스 조회:

MCP Client→threat_intelligence_lookup - EDR 격리:

MCP Client→edr_isolate

자동화된 위협 인텔리전스 활용

- SIEM에서 의심스러운 IP가 감지되면 n8n이 자동으로 MCP를 통해 위협 인텔리전스 조회

- AI 분석 결과 위협으로 판단되면 자동 대응 수행

네트워크 트래픽 이상 탐지 및 대응

- IDS에서 이상 트래픽 탐지

- MCP Client를 통해 AI 모델에서 분석 수행

- 악성 트래픽으로 확인되면 방화벽 정책을 자동 적용

SOC 운영에서 MCP를 활용하면 AI 기반 위협 탐지, 자동 대응 및 보안 분석 자동화가 가능해집니다. MCP Client를 활용한 n8n 워크플로우를 구성하면 SIEM, EDR, IDS/IPS, 위협 인텔리전스와 연계하여 보안 인시던트 대응 속도를 대폭 향상시킬 수 있습니다.

🔹 주요 기대 효과

- AI 기반 실시간 보안 분석 및 위협 탐지

- SOC 운영 자동화 및 효율성 증대

- 보안 위협 대응 속도 향상

- 보안 정책 적용 자동화 및 리소스 절감

SOC와 MCP를 연계하여 차세대 AI 기반 보안 운영을 구현해보세요. n8n-nodes-mcp-client는 n8n에서 Model Context Protocol(MCP) 서버와 상호작용할 수 있도록 해주는 커뮤니티 노드입니다. MCP는 AI 모델이 외부 도구 및 데이터 소스와 표준화된 방식으로 상호작용할 수 있도록 설계된 프로토콜입니다. 이 노드를 활용하면 MCP 서버와 연결하여 리소스를 조회하고, 도구를 실행하며, 프롬프트를 활용할 수 있습니다. 이를 통해 AI 모델이 다양한 외부 데이터 및 기능을 통합하여 활용할 수 있습니다.

n8n 커뮤니티 노드를 설치하는 일반적인 방법을 따르면 됩니다.

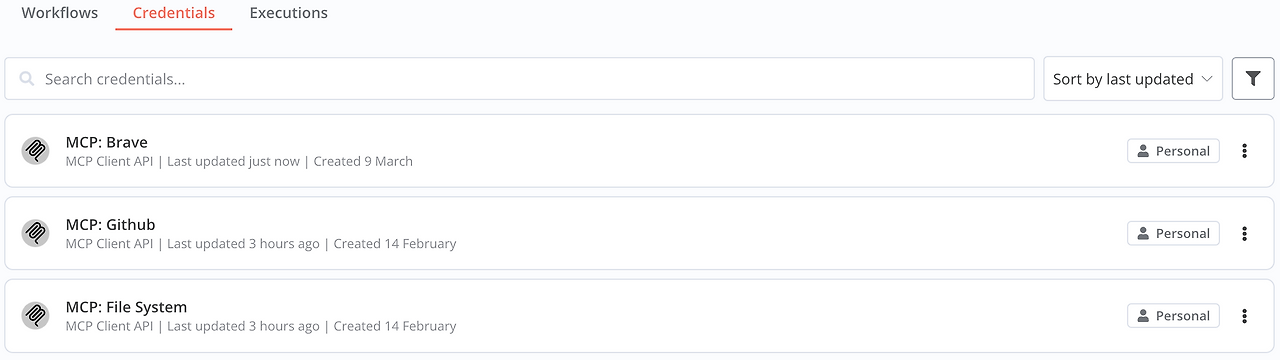

npm install -g n8n-nodes-mcp-client인증 정보(Credentials)

MCP Client 노드는 다음 두 가지 방법으로 MCP 서버와 연결할 수 있습니다.

(1) 명령어 기반 전송 (STDIO)

- MCP Client STDIO Credentials

Command: MCP 서버를 실행하는 명령어Arguments: 서버 실행 시 필요한 추가 인자Environment Variables: 서버에 전달할 환경 변수 (NAME=VALUE 형식)

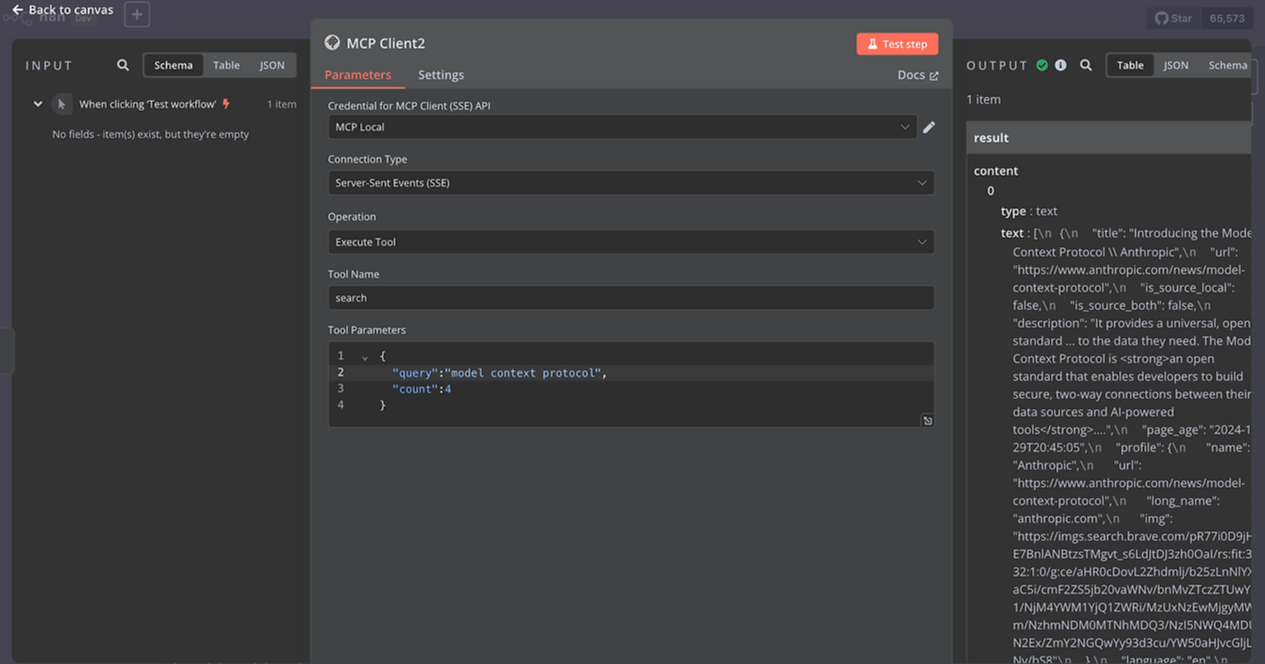

(2) 서버 전송 이벤트 (SSE) 기반 전송

- MCP Client SSE Credentials

SSE URL: SSE 엔드포인트 URL (기본값:http://localhost:3001/sse)Messages Post Endpoint: 메시지 전송을 위한 엔드포인트 (기본값: SSE URL과 동일)Additional Headers: 요청과 함께 보낼 추가 HTTP 헤더 (형식:name:value, 한 줄에 하나씩 입력)

환경 변수 설정

MCP Client 노드는 실행되는 MCP 서버에 환경 변수를 전달할 수 있습니다.

1. UI를 통한 환경 변수 설정

- n8n Credential UI에서 환경 변수를 추가 가능

- 테스트 및 개별 설정에 유용하며, n8n의 Credential 시스템을 통해 안전하게 저장됨

2. Docker 환경 변수 설정

Docker 배포 시 환경 변수를 MCP_ 접두어를 붙여 설정하면 MCP 서버 실행 시 자동으로 적용됩니다.

예제: Docker 환경 변수 설정

version: '3'

services:

n8n:

image: n8nio/n8n

environment:

- MCP_BRAVE_API_KEY=your-api-key-here

- MCP_OPENAI_API_KEY=your-openai-key-here

- MCP_CUSTOM_SETTING=some-valueBrave Search MCP 서버와 연동

1) Brave Search MCP 서버 설치

npm install -g @modelcontextprotocol/server-brave-search2) MCP Client 노드 설정

- Command:

npx - Arguments:

-y @modelcontextprotocol/server-brave-search - Environment Variables:

BRAVE_API_KEY=your-api-key

3) n8n 워크플로우 구성

MCP Client노드 추가- "List Tools" 작업 선택 → 사용 가능한 검색 도구 조회

MCP Client노드 추가- "Execute Tool" 작업 선택

brave_search도구 선택 후, 다음과 같은 파라미터 설정{ "query": "latest AI news" }

AI 에이전트와 다중 MCP 서버 연동

여러 개의 MCP 서버를 활용해 AI 에이전트를 구성할 수 있습니다.

1) Docker 설정

version: '3'

services:

n8n:

image: n8nio/n8n

environment:

- MCP_BRAVE_API_KEY=your-brave-api-key

- MCP_OPENAI_API_KEY=your-openai-key

- MCP_SERPER_API_KEY=your-serper-key

- MCP_WEATHER_API_KEY=your-weather-api-key

- N8N_COMMUNITY_PACKAGES_ALLOW_TOOL_USAGE=true

ports:

- "5678:5678"

volumes:

- ~/.n8n:/home/node/.n8n2) MCP Client 노드별 인증 정보

| MCP 서버 | Command | Arguments |

|---|---|---|

| Brave Search | npx |

-y @modelcontextprotocol/server-brave-search |

| OpenAI | npx |

-y @modelcontextprotocol/server-openai |

| Serper | npx |

-y @modelcontextprotocol/server-serper |

| Weather API | npx |

-y @modelcontextprotocol/server-weather |

3) AI 에이전트 워크플로우 구성

AI Agent노드 추가- MCP Client를 툴로 활성화

- 각 MCP 서버에 대해

MCP Client노드 추가 및 연결 - 다양한 MCP 서버의 데이터를 결합하여 프롬프트 실행

예제 프롬프트

I need you to help me plan a trip.

First, search for popular destinations in {destination_country}.

Then, check the current weather in the top 3 cities.

Finally, find some recent news about travel restrictions for these places.로컬 MCP 서버 + SSE 연동

1) 로컬 MCP 서버 실행

npx @modelcontextprotocol/server-example-sse혹은 직접 개발한 SSE 지원 MCP 서버를 3001 포트에서 실행

2) MCP Client 노드 설정

Connection Type:Server-Sent Events (SSE)SSE URL:http://localhost:3001/sse- 필요시 추가 헤더 설정

3) 워크플로우 구성

MCP Client노드 추가- "List Tools" 작업 선택

- SSE 서버에서 사용 가능한 도구 목록 조회 후 실행

주요 기능 (Operations)

List Tools

- MCP 서버에서 사용 가능한 도구 목록을 조회

- 예제 응답

[ {"name": "brave_search", "description": "Brave Search API"}, {"name": "weather_lookup", "description": "Weather API"} ]

Execute Tool

- 특정 MCP 도구를 실행하고 결과를 반환

- 예제 파라미터

{ "tool": "brave_search", "parameters": { "query": "latest AI trends" } }

List Prompts

- 사용 가능한 프롬프트 목록 조회

Read Resource

- 특정 리소스를 URI로 조회

MCP Client 노드를 AI Agent 툴로 활용하기

환경 변수 설정

export N8N_COMMUNITY_PACKAGES_ALLOW_TOOL_USAGE=true

n8n start혹은 Docker 환경 설정 추가

environment:

- N8N_COMMUNITY_PACKAGES_ALLOW_TOOL_USAGE=true

설정 완료 후, AI Agent 노드에서 MCP Client 노드를 툴로 활용 가능.

호환성 및 요구 사항

- n8n 버전:

1.0.0이상 필요 - MCP 프로토콜 버전:

1.0.0이상 필요 - STDIO 및 SSE 전송 방식 지원

- SSE 방식은 MCP Server-Sent Events 규격을 지원하는 서버 필요

n8n-nodes-mcp-client는 다양한 AI 기반 서비스를 자동화하는 데 강력한 도구가 될 수 있습니다. AI Agent와 통합하면 다중 데이터 소스를 활용하여 더욱 정교한 워크플로우를 만들 수 있습니다.

댓글