사이버 보안 인시던트 대응(Incident Response)이란 조직 내에서 사이버 위협, 보안 침해, 공격 등을 탐지, 분석하고 이에 효과적으로 대응하여 피해를 최소화하고 정상 상태로 복구하기 위한 일련의 프로세스와 기술입니다.

인시던트 대응 개요

- 정의: 사이버 공격 또는 보안 사고 발생 시 신속히 탐지, 분석, 대응 및 복구하여 피해를 최소화하는 활동

- 목적: 피해 최소화, 비즈니스 연속성 확보, 위협 제거, 재발 방지

주요 구성요소

- 정책(Policy): 인시던트 대응을 위한 조직의 공식적인 지침과 규칙

- 팀 구성(Response Team): 명확한 역할과 책임을 가진 전문가로 구성된 인시던트 대응 팀(CSIRT)

- 절차 및 프로세스(Procedures): 대응 활동을 단계별로 정의한 표준 운영 절차(SOP)

- 기술(Technology): SIEM, SOAR, EDR 등 공격 탐지 및 대응을 지원하는 보안 기술

인시던트 대응 프로세스 단계

- 준비(Preparation)

- 대응 계획 수립

- 훈련 및 모의 대응 훈련 실시

- 대응 도구 및 프로세스 정비

- 탐지 및 식별(Detection & Identification)

- 사이버 위협 및 이상 징후 탐지

- 위협의 범위와 영향을 분석하여 명확히 식별

- 격리 및 억제(Containment & Eradication)

- 공격 확산 방지를 위한 시스템 격리 및 봉쇄

- 공격 원인과 악성 코드 제거

- 복구(Recovery)

- 영향을 받은 시스템의 정상화 및 서비스 재개

- 데이터 복원 및 서비스 신뢰성 점검

- 사후 분석(Post-Incident Analysis)

- 사고 발생 원인, 대응 과정의 분석 및 평가

- 재발 방지 대책 수립 및 대응 프로세스 개선

사용되는 주요 기술 및 도구

- SIEM(Security Information and Event Management): 로그 수집 및 상관 분석

- SOAR(Security Orchestration, Automation and Response): 자동화된 대응 프로세스 구현

- EDR(Endpoint Detection and Response): 엔드포인트 위협 탐지 및 대응

- 네트워크 보안 장비: 방화벽, IPS, 웹 방화벽(WAF) 등

성공적 인시던트 대응을 위한 핵심요소

- 신속한 위협 탐지 및 정확한 분석 능력

- 명확한 커뮤니케이션 체계

- 주기적 훈련과 프로세스 숙달

- 지속적인 프로세스 및 기술 개선

이와 같은 체계적인 사이버 보안 인시던트 대응 체계 구축을 통해 조직은 사이버 위협에 효과적으로 대응하고 비즈니스 연속성을 유지할 수 있습니다. 보안 위협 및 이슈 발생 시 문제를 구체적으로 정의하고 해결 과정을 기획하는 역할은 일반적으로 "보안 인시던트 대응 디렉터(Security Incident Response Director)" 또는 "보안 위협 관리 책임자(Threat Management Lead)"라고 할 수 있습니다. 실제 보안 위협이 탐지되었거나 보안 사고가 발생했을 때, 신속하고 체계적으로 문제를 해결하기 위해 전체 상황을 주도적으로 정의하고 해결까지 총괄하는 역할을 수행합니다.

보안 이슈 대응을 위해 아래의 핵심 목표를 가집니다.

- 보안 위협이나 사고를 명확히 정의하여 구성원에게 신속히 전달

- 위협의 수준, 영향을 평가하여 우선순위를 정하고, 해결 전략 수립

- 관련 부서 및 담당자 간 조정과 커뮤니케이션 총괄

- 인시던트 대응 프로세스를 지휘 및 감독하여 사고 피해 최소화

- 사후 조치를 통해 사고 재발을 방지하고, 근본 원인을 해결하기 위한 계획 수립

단계 1: 초기 대응 및 문제 정의

- 보안 이슈 또는 사고 탐지 시 즉시 초기 분석 및 영향 평가를 실시

- 인시던트 범위, 영향도, 피해 시스템 및 관련 데이터 유출 가능성 등을 명확히 정의

체크리스트 (점검포인트)

- 정확한 사고 탐지 시점과 탐지 경로 파악

- 영향을 받은 시스템 및 서비스 식별

- 초기 피해범위와 유형(정보유출, 시스템 파괴 등) 명확화

- 관련된 로그 및 데이터를 신속히 확보 및 분석 시작

- 이슈 발생 관련 내부 보고 절차 및 문서화

단계 2: 대응 전략 수립

- 정의된 문제에 따라 즉시 실행 가능한 초기 조치(격리, 봉쇄, 차단 등) 결정

- 대응팀 구성(시스템 엔지니어, 법무팀, PR팀, 외부 전문업체 등)

- 관련된 이해관계자와의 역할 분담 및 업무 명확화

체크리스트 (점검포인트)

- 위협 수준 평가 및 대응 우선순위 선정

- 사고 대응 시나리오 정의 (Worst-case, Best-case)

- 신속한 정보 공유를 위한 커뮤니케이션 채널 구축 및 책임자 지정

- 외부 기관 및 규제 당국에 대한 보고 의무사항 확인 및 준비

단계 3: 위협 제거 및 피해 최소화 지휘

- 사고 확산 방지를 위한 기술적 조치 시행(네트워크 격리, 계정 중지 등)

- 사고 확산 여부 모니터링 및 후속 공격 탐지 체계 유지

- 현장 및 시스템 복구 작업 지휘 및 기술적 지원 감독

체크리스트 (점검포인트)

- 사고 시스템 격리 및 추가 피해 확산 방지 조치 점검

- 침해 지표(IOC, Indicator of Compromise) 정의 및 탐지 도구 적용

- 백업 및 복구 계획, 복구 프로세스 점검

- 임시 대응책 및 우회 대응 전략 실행 상태 확인

단계 4: 사후 분석 및 재발 방지 계획

- 사고의 원인 및 과정에 대한 철저한 사후 분석(Post-mortem Analysis)

- 대응 프로세스의 강점 및 약점 분석, 개선 방향 제시

- 인시던트 대응 결과 보고서 작성 및 경영진 보고, 이해관계자에게 공유

체크리스트 (점검포인트)

- 사고 타임라인 작성 및 원인 명확화

- 사고 관련 로그 및 증거물 확보, 장기 보관

- 대응 프로세스 개선사항, 기술적 조치 보완사항 정의

- 인시던트 경험을 기반으로 한 임직원 보안 인식 교육 강화 계획 마련

이 역할 수행을 위해서는 아래와 같은 역량이 요구됩니다.

- 기술적 보안 도구 사용 및 분석 능력 (예: EDR, SIEM, SOAR 등)

- 명확한 커뮤니케이션 능력 및 위기 상황 리더십

- 네트워크, 시스템, 애플리케이션 보안 및 클라우드 인프라에 대한 폭넓은 이해

- 침해 지표(IOC), 위협 정보(Threat Intelligence)의 활용 능력

- 포렌식 분석 및 사고 조사 경험

- 관련 법규 및 규제 준수(GDPR, 개인정보 보호법 등)에 대한 이해

인시던트 초기에 자주 사용하는 명령어 예시입니다.

네트워크 상태 점검 (리눅스 기준)

netstat -tunap # 네트워크 상태 및 오픈된 포트, 연결된 프로세스 확인

ss -antup # 현대적인 대체 명령어로 연결 상태 점검프로세스 및 메모리 분석

ps auxf # 프로세스 상태 및 실행 경로 확인

top # 시스템 자원 사용 현황 실시간 점검로그 분석 (리눅스)

grep -i "error\|failed" /var/log/syslog

journalctl -xe | grep "auth"IOC 탐색 예시 (파일 및 악성 URL 탐지)

grep -rniE "악성 IP|악성 도메인" /var/log/*실제 활용 사례

- 랜섬웨어 사고 대응

- 초기 시스템 격리 및 감염 경로 조사, 복호화 여부 판단, 백업 복원 여부 결정, 법적 보고까지의 전 과정 주도

- 내부 시스템 계정 유출 사고

- 유출된 계정 범위 정의, 악용 사례 조사, MFA 도입 및 긴급 계정 리셋 절차 운영

- 웹사이트 변조 사고 대응

- 변조된 웹사이트 신속 차단, 원본 복원 및 포렌식 조사, 공격 루트 분석 및 방화벽 보안 강화

이와 같이 보안 인시던트 대응 디렉터 또는 위협 관리 책임자의 역할은 기술적 대응과 조직 내 협력을 동시에 조율하면서 문제를 해결하고, 최종적으로 조직의 보안성을 향상시키는 중요한 역할을 합니다.

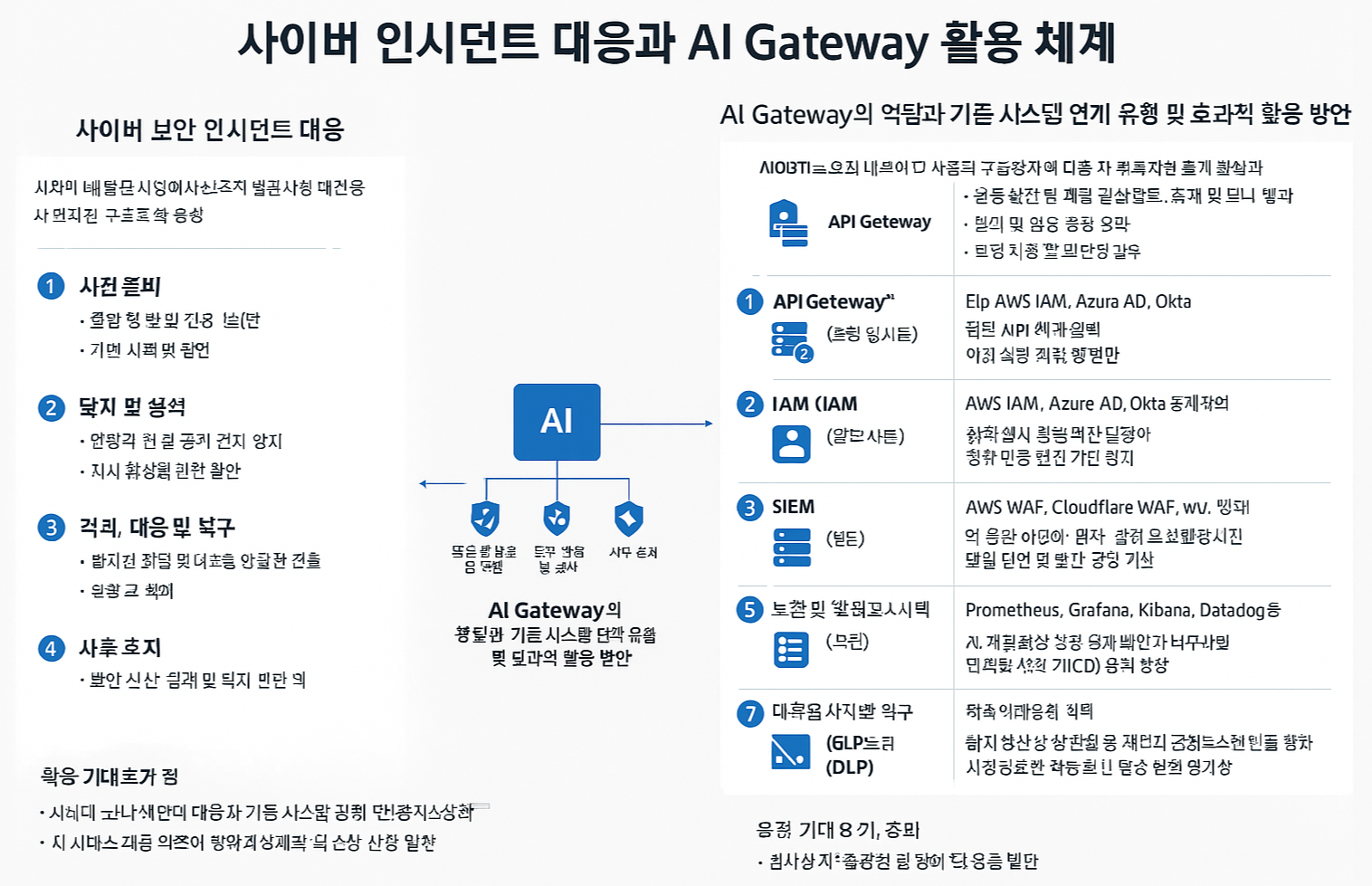

AI Gateway의 역할과 기존 시스템 연계 유형 및 효과적 활용 방안

AI Gateway는 조직 내부의 다양한 기존 시스템과 연계하여 다음과 같은 핵심 역할을 수행합니다.

- 접근 제어 및 인증 강화

- 트래픽 관리 및 부하 분산

- 로깅 및 모니터링 강화

- 보안 위협 탐지 및 방어

- 모델 배포 및 버전 관리

기존 시스템과 연계하면 조직 내부의 보안성, 성능, 관리 효율성을 높이고 AI 서비스를 보다 안정적으로 제공할 수 있습니다.

1. API 게이트웨이 (API Gateway)

대표 시스템

- Kong, AWS API Gateway, Apigee, Tyk 등

연계 방안

- AI Gateway를 기존 API Gateway에 연계하여 기존 API 보안 및 관리 정책을 그대로 유지하면서 AI 서비스에 대한 접근 제어를 추가.

- 인증, 권한 관리, Rate Limiting 정책을 연동하여 AI API 보호.

기대 효과

- AI 서비스 호출에 대한 보안 관리 일원화.

- AI 모델 접근 이력 관리 및 감사 효율화.

2. IAM (Identity and Access Management) 시스템

대표 시스템

- AWS IAM, Azure AD, Okta 등 기존 사용자 관리 시스템

연계 방안

- AI Gateway가 IAM 시스템을 통해 사용자를 인증하고 권한을 통제하여 AI 모델 접근 권한을 관리.

- JWT, OAuth 2.0 토큰을 활용하여 권한 인증 처리.

기대 효과

- 사용자 및 서비스의 AI 접근 권한 명확화로 인가되지 않은 접근 방지.

- 계정 관리의 편의성과 보안성 확보.

3. SIEM (통합보안관제) 시스템

대표 시스템

- Splunk, Elasticsearch(ELK), IBM QRadar 등

연계 방안

- AI Gateway의 모든 접근 이력, 인증/인가 실패 기록, 이상 탐지 내역을 SIEM으로 실시간 연계하여 보안 관제 효율성 향상.

- 이상행위 탐지 및 실시간 경고 대응 가능.

기대 효과

- 보안위협을 조기에 탐지하고 즉각적으로 대응할 수 있는 보안 모니터링 환경 구축.

- AI 모델 접근에 대한 포렌식 분석 및 감사 용이성 향상.

4. WAF (웹 애플리케이션 방화벽)

대표 시스템

- AWS WAF, Cloudflare WAF, Imperva 등

연계 방안

- AI Gateway 앞단 또는 뒷단에 WAF를 위치시켜 악성 접근 및 웹 공격을 차단하여 AI 모델을 보호.

- 입력 데이터에 대한 필터링과 유효성 검사를 WAF와 함께 수행.

기대 효과

- AI 모델 및 API에 대한 웹 기반 공격(XSS, SQL Injection 등) 탐지 및 차단.

- AI Gateway의 자체 보안성 강화 및 데이터 무결성 보장.

5. 로깅 및 모니터링 시스템

대표 시스템

- Prometheus, Grafana, Kibana, Datadog 등

연계 방안

- AI Gateway의 성능 지표(API 응답시간, 요청 수 등), 장애, 예외 상황을 실시간 모니터링 시스템에 전송하여 가시성 확보.

- 로그 및 메트릭 데이터 기반 장애 예방 및 성능 최적화.

기대 효과

- AI 서비스의 실시간 성능 모니터링으로 서비스 장애 최소화.

- 문제 발생 시 신속한 진단 및 복구 지원.

6. DevOps 배포 및 CI/CD 시스템

대표 시스템

- Jenkins, GitLab CI/CD, Argo CD, AWS CodeDeploy 등

연계 방안

- AI Gateway가 DevOps 환경에서 AI 모델의 버전 관리와 배포 프로세스를 통합 관리하여 블루-그린, 카나리 배포 등 지원.

- AI 모델 변경 시 자동으로 Gateway 라우팅 정책 갱신 및 배포 자동화.

기대 효과

- AI 모델의 신속하고 안정적인 배포 및 버전 관리.

- 무중단 배포와 서비스 연속성 확보.

7. 데이터 유출방지(DLP, Data Loss Prevention) 시스템

대표 시스템

- Forcepoint DLP, Symantec DLP, McAfee DLP 등

연계 방안

- AI Gateway를 통해 전달되는 요청/응답 데이터에서 민감정보 식별 및 마스킹(DLP 연계 API 호출).

- 민감 정보가 포함된 데이터가 외부로 노출되지 않도록 추가 보호 계층 제공.

기대 효과

- AI 모델 사용 중 민감정보의 외부 유출 방지.

- 데이터 보안 및 컴플라이언스 규제 준수 효과 강화.

🔖 점검 포인트 및 권고사항

| 유형 | 점검 포인트 및 권고사항 |

|---|---|

| API 게이트웨이 | 기존 API 정책과 AI Gateway 정책이 충돌하지 않도록 명확한 정책 정의 |

| IAM 연계 | 인증/인가 정보가 AI Gateway에서 정확히 반영되고 있는지 정기 점검 |

| SIEM 연계 | AI Gateway 로그 전송이 누락되지 않는지 정기 점검 |

| WAF 연계 | WAF 정책이 AI 모델 호출 특성에 맞게 업데이트되었는지 주기적 점검 |

| 모니터링 시스템 | AI Gateway의 주요 메트릭과 경고(Alert)가 적절히 설정되어 있는지 확인 |

| CI/CD 연계 | 배포 시 Gateway 정책 자동 반영 여부 점검 및 rollback 테스트 수행 |

| DLP 연계 | AI Gateway가 민감정보 처리 시 마스킹 및 차단이 정상 동작하는지 테스트 및 점검 |

AI Gateway를 기존 시스템과 체계적으로 연계하여 활용하면 위와 같은 시너지 효과를 극대화할 수 있습니다.

댓글