현대의 사이버 위협 환경은 갈수록 정교해지고 있습니다. 전통적인 경계 보안만으로는 한계가 명확하며, 랜섬웨어, 제로데이 공격, APT(Advanced Persistent Threat) 등 고도화된 위협에 효과적으로 대응하기 위해서는 통합적이고 지능적인 보안 체계가 필요합니다.

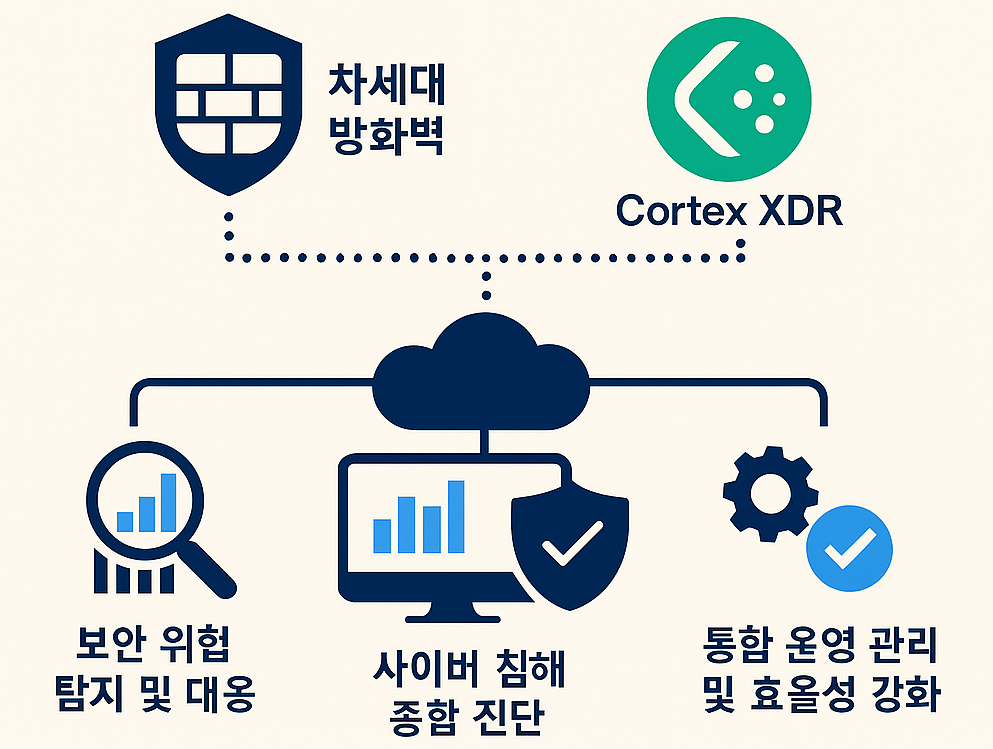

차세대 방화벽(NGFW)과 Palo Alto Networks의 Cortex XDR을 중심으로 한 종합 보안 서비스 체계 구축 방안입니다.

1. 현재 보안 환경의 한계와 과제

기존 보안 솔루션의 문제점

- 사일로 운영: 개별 보안 도구들이 독립적으로 운영되어 통합적 위협 분석 부족

- 탐지 한계: 전통적 시그니처 기반 탐지로는 제로데이 공격과 파일리스 공격 대응 어려움

- 대응 지연: 수동적 대응 프로세스로 인한 침해 확산 시간 증가

- 가시성 부족: 네트워크와 엔드포인트 간 상관관계 분석 부재

해결해야 할 핵심 과제

- 실시간 위협 탐지 및 자동화된 대응

- 네트워크-엔드포인트 통합 가시성 확보

- 내부 위협 및 측면 이동(Lateral Movement) 탐지

- 효율적인 보안 운영 및 관리

2. NGFW 기반 네트워크 보안 체계

핵심 기능 및 역할

심층 패킷 검사(DPI)

- 7계층까지의 애플리케이션 식별 및 제어

- SSL/TLS 암호화 트래픽 복호화를 통한 내부 위협 탐지

- 웹 기반 멀웨어 및 C&C 통신 차단

AI 기반 위협 탐지

- 머신러닝 알고리즘을 통한 제로데이 공격 탐지

- 인라인 샌드박싱으로 의심 파일 실시간 분석

- 동적 위협 인텔리전스 자동 업데이트

통합 보안 기능

┌─────────────────────────────────────────┐

│ NGFW 통합 기능 │

├─────────────────────────────────────────┤

│ • 방화벽 + IPS + 안티바이러스 │

│ • URL 필터링 + DNS 보안 │

│ • 사용자 ID 기반 정책 적용 │

│ • IoT/OT 디바이스 보호 │

│ • SD-WAN 통합 │

└─────────────────────────────────────────┘구축 전략

단계별 배포

- 1단계: 외부 경계(DMZ) 보호

- 2단계: 내부 네트워크 세그멘테이션

- 3단계: 브랜치 오피스 및 원격 근무 환경 확장

정책 최적화

- 애플리케이션 기반 세분화된 접근 제어

- 사용자 그룹별 차등 보안 정책 적용

- 자동화된 위협 대응 규칙 설정

3. Cortex XDR 기반 엔드포인트 보안 체계

확장된 탐지 및 대응(XDR) 역량

다계층 데이터 통합

- 엔드포인트, 네트워크, 클라우드, 이메일 데이터 통합 분석

- MITRE ATT&CK 프레임워크 기반 공격 기법 매핑

- 공격 체인 전체의 컨텍스트 분석

AI/ML 기반 위협 탐지

- 행위 기반 이상 탐지(Behavioral Analytics)

- 사용자 및 엔터티 행동 분석(UEBA)

- 파일리스 공격 및 메모리 기반 위협 탐지

자동화된 대응 체계

즉시 대응 액션

위협 탐지 → 자동 격리 → 포렌식 데이터 수집 → 복구

↓

실시간 알림 → 조사 워크플로우 → 정책 업데이트사전 정의된 플레이북

- 랜섬웨어 대응 자동화

- 의심스러운 로그인 시도 처리

- 악성 프로세스 자동 종료

- 네트워크 격리 및 복구

위협 헌팅 및 조사

능동적 위협 헌팅

- 과거 180일 데이터 기반 위협 탐지

- 커스텀 쿼리를 통한 고급 분석

- 타임라인 기반 인시던트 재구성

4. 통합 운영 및 관리 체계

중앙집중식 보안 운영센터(SOC)

통합 대시보드

- NGFW와 Cortex XDR 이벤트 통합 가시화

- 실시간 위협 상황 모니터링

- 보안 메트릭 및 KPI 추적

인시던트 관리

탐지 → 분류 → 조사 → 대응 → 복구 → 보고

↓ ↓ ↓ ↓ ↓ ↓

자동 우선 상관 자동 검증 문서

분류 순위 분석 대응 완료 화운영 효율성 극대화

자동화 및 오케스트레이션

- SOAR(Security Orchestration, Automation and Response) 통합

- 반복 작업 자동화를 통한 분석가 생산성 향상

- 거짓 양성(False Positive) 자동 필터링

지속적 개선 프로세스

- 주간 위협 인텔리전스 리뷰

- 월간 보안 정책 최적화

- 분기별 모의 침투 테스트

5. 사이버 침해 진단 및 대응 체계

포괄적 보안 진단

정기 보안 평가

- 취약점 스캐닝 및 위험도 평가

- 보안 설정 검토 및 최적화

- 컴플라이언스 점검(PCI-DSS, ISO 27001 등)

위협 시뮬레이션

- 레드팀 vs 블루팀 훈련

- 랜섬웨어 대응 모의 훈련

- 사회공학 공격 테스트

24/7 보안 모니터링

실시간 위협 모니터링

- 글로벌 위협 인텔리전스 연동

- IoC(Indicators of Compromise) 자동 업데이트

- 신규 취약점 정보 실시간 적용

인시던트 대응 프로세스

- 탐지 및 분석 (15분 이내)

- 격리 및 차단 (30분 이내)

- 근본 원인 분석 (2시간 이내)

- 복구 및 정상화 (상황에 따라 변동)

- 사후 분석 및 개선 (7일 이내)

6. 제로 트러스트 아키텍처 구현

제로 트러스트 원칙 적용

"절대 신뢰하지 않고 항상 검증"

- 모든 사용자, 디바이스, 애플리케이션에 대한 지속적 검증

- 최소 권한 원칙 적용

- 마이크로 세그멘테이션을 통한 측면 이동 방지

구현 단계

1단계: 가시성 확보

- 모든 자산 및 데이터 플로우 식별

- 사용자 행동 패턴 베이스라인 구축

- 네트워크 트래픽 분석 및 매핑

2단계: 접근 제어 강화

- 다단계 인증(MFA) 전면 적용

- 조건부 접근 정책 구현

- 특권 계정 관리(PAM) 강화

3단계: 지속적 모니터링

- 실시간 위험 점수 산정

- 동적 접근 권한 조정

- 자동화된 위협 대응

7. 성공적인 구축을 위한 실행 계획

Phase 1: 기반 구축 (1-3개월)

- 현재 보안 환경 분석 및 갭 분석

- NGFW 구축 및 기본 정책 설정

- Cortex XDR 에이전트 배포 (핵심 시스템 우선)

- 통합 대시보드 구성

Phase 2: 확장 및 최적화 (4-6개월)

- 전체 엔드포인트 XDR 배포 완료

- 자동화 규칙 및 플레이북 구현

- 보안 정책 세분화 및 최적화

- SOC 운영 프로세스 정립

Phase 3: 고도화 (7-12개월)

- AI/ML 모델 커스터마이징

- 위협 헌팅 체계 고도화

- 제로 트러스트 원칙 확산

- 지속적 개선 체계 구축

성공 지표(KPI)

보안 효과성

- 평균 탐지 시간(MTTD): 5분 이내

- 평균 대응 시간(MTTR): 30분 이내

- 거짓 양성률: 5% 이하

- 보안 인시던트 감소율: 70% 이상

운영 효율성

- 자동화된 대응 비율: 80% 이상

- SOC 분석가 생산성: 300% 향상

- 수동 작업 시간: 50% 감소

8. 투자 대비 효과 및 기대 성과

정량적 효과

- 보안 인시던트 대응 비용 절감: 인시던트당 평균 100만원 → 20만원

- 보안 운영 인력 효율성: 기존 대비 200% 향상

- 컴플라이언스 비용 절감: 감사 준비 시간 70% 단축

정성적 효과

- 통합된 보안 가시성: 전사 IT 자산에 대한 실시간 보안 상황 파악

- 능동적 보안 체계: 사후 대응에서 사전 예방 중심 전환

- 비즈니스 연속성: 보안 사고로 인한 업무 중단 최소화

NGFW와 Cortex XDR을 기반으로 한 종합 보안 서비스 체계는 단순히 보안 도구를 도입하는 것을 넘어서, 조직의 보안 성숙도를 한 단계 끌어올리는 전략적 투자입니다. 성공적인 구축을 위해서는 기술적 구현뿐만 아니라 조직 문화, 프로세스, 인력 역량 등을 종합적으로 고려한 접근이 필요합니다. 또한 보안은 일회성 프로젝트가 아닌 지속적인 개선 과정임을 인식하고, 변화하는 위협 환경에 능동적으로 대응할 수 있는 체계를 구축해야 합니다.

앞으로의 사이버 보안은 단순한 '방어'를 넘어서 '회복탄력성(Resilience)'을 갖춘 조직으로 발전하는 것이 핵심입니다. NGFW와 Cortex XDR 기반의 통합 보안 체계가 그 첫걸음이 될 것입니다.

1. 사전 준비 및 환경 분석

현황 조사 및 요구사항 정의

네트워크 인프라 분석 체크리스트

□ 네트워크 토폴로지 맵핑

- 물리적/논리적 네트워크 구성도 작성

- VLAN 구성 현황 파악

- 라우팅 테이블 및 NAT 정책 현황

- 대역폭 사용률 및 트래픽 패턴 분석

□ 기존 보안 솔루션 현황

- 현재 방화벽 정책 개수 및 복잡도

- IPS/IDS 룰셋 현황

- 안티바이러스/EDR 솔루션 현황

- 로그 관리 시스템 현황

□ 애플리케이션 인벤토리

- 비즈니스 크리티컬 애플리케이션 목록

- 클라우드 서비스 사용 현황 (Office 365, AWS, Azure 등)

- 레거시 시스템 및 호환성 요구사항

- API 연동 현황 및 요구사항엔드포인트 환경 분석

□ 디바이스 인벤토리

- Windows 버전별 디바이스 수 (Windows 10, 11, Server 2016/2019/2022)

- macOS 디바이스 수 및 버전

- Linux 서버 및 워크스테이션 현황

- 모바일 디바이스 (iOS/Android) 현황

□ 운영체제별 상세 정보

- 패치 관리 현황 및 정책

- 기존 보안 에이전트 설치 현황

- 성능 리소스 사용률 (CPU, 메모리, 디스크)

- 네트워크 연결성 및 대역폭 제약사항용량 산정 및 라이선스 계획

NGFW 용량 산정 공식

처리량 계산:

- 현재 피크 트래픽 × 1.5 (성장률) × 2 (SSL 복호화 오버헤드)

- 예시: 1Gbps 현재 → 3Gbps 용량 필요

동시 세션 수:

- 사용자 수 × 평균 세션 수(50-100) × 1.3 (버퍼)

- 예시: 1,000 사용자 → 65,000-130,000 세션

애플리케이션 정책 수:

- 부서별 정책 + 애플리케이션별 정책 + 보안 정책

- 일반적으로 500-2,000개 정책 권장Cortex XDR 라이선스 계획

Pro per Endpoint 라이선스 (권장):

- 전체 엔드포인트 대상

- EDR, 행동 분석, 위협 헌팅 기능 포함

- 연간 구독 모델

Analytics 라이선스:

- 네트워크, 클라우드 데이터 수집용

- 데이터 소스당 별도 라이선스

- 일일 데이터 볼륨 기반 과금

Cortex Data Lake:

- 로그 저장 및 분석용

- 1TB/일 단위로 구매

- 일반적으로 90일-1년 보관 권장2. NGFW 실제 구축 가이드

하드웨어 구축 및 기본 설정

물리적 설치 절차

1. 랙 마운팅 및 전원 연결

- 이중화 전원 연결 (AC/DC)

- 콘솔 포트 연결 (시리얼 케이블)

- Out-of-Band 관리 포트 설정

2. 네트워크 인터페이스 연결

- Trust/Untrust 인터페이스 구분

- DMZ 세그먼트 연결

- HA(High Availability) 포트 연결 (이중화 시)

3. 초기 설정 단계

- 기본 IP 주소 설정 (192.168.1.1)

- 웹 관리 인터페이스 접속

- 라이선스 등록 및 활성화네트워크 인터페이스 설정 예시

ethernet1/1 (Untrust Zone):

- IP: DHCP 또는 고정 IP

- Zone: Untrust

- 인터페이스 타입: Layer 3

ethernet1/2 (Trust Zone):

- IP: 192.168.100.1/24

- Zone: Trust

- 인터페이스 타입: Layer 3

- DHCP 서버 활성화 (옵션)

ethernet1/3 (DMZ):

- IP: 10.0.1.1/24

- Zone: DMZ

- 인터페이스 타입: Layer 3보안 정책 설계 및 구현

정책 설계 원칙

1. 최소 권한 원칙 (Principle of Least Privilege)

- 기본적으로 모든 트래픽 차단

- 필요한 트래픽만 명시적 허용

- 정기적인 정책 검토 및 정리

2. 계층적 정책 구조

- 글로벌 정책 (전사 공통)

- 부서별 정책 (부서 특화)

- 개별 정책 (특수 요구사항)

3. 로깅 및 모니터링

- 모든 정책에 로깅 활성화

- 차단된 트래픽 분석을 위한 세부 로그

- 성능 영향 최소화를 위한 로그 레벨 조정실제 정책 구현 예시

<!-- 기본 인터넷 접속 정책 -->

<security-policy>

<rules>

<entry name="Allow-Web-Traffic">

<from>Trust</from>

<to>Untrust</to>

<source>192.168.100.0/24</source>

<destination>any</destination>

<application>web-browsing</application>

<application>ssl</application>

<service>application-default</service>

<action>allow</action>

<log-setting>default</log-setting>

<profile-setting>

<profiles>

<url-filtering>

<member>default</member>

</url-filtering>

<virus>

<member>default</member>

</virus>

<spyware>

<member>default</member>

</spyware>

</profiles>

</profile-setting>

</entry>

</rules>

</security-policy>애플리케이션 기반 정책 설정

1. 소셜 미디어 제한 정책

- 애플리케이션: facebook-base, twitter-base

- 시간 제한: 평일 12:00-13:00만 허용

- 대상: 일반 사용자 그룹

2. 클라우드 서비스 보안 정책

- 애플리케이션: office365, google-docs

- SSL 복호화 적용

- 데이터 유출 방지 규칙 적용

3. 개발팀 전용 정책

- 애플리케이션: ssh, github, docker-registry

- 소스: Developer-Network (10.0.10.0/24)

- 시간 제한: 업무 시간 (09:00-18:00)SSL 복호화 및 고급 위협 방지 설정

SSL 복호화 정책 구현

1. 인증서 관리

- 루트 CA 인증서 생성 및 배포

- 클라이언트 PC에 CA 인증서 설치

- 자동 배포를 위한 GPO 설정

2. 복호화 정책 설정

- 금융, 의료 사이트 제외 (No-Decrypt)

- 소셜 미디어, 웹메일 복호화 (Decrypt)

- 비즈니스 애플리케이션 선별적 복호화

3. 성능 최적화

- 하드웨어 가속 활용

- 세션 재사용 설정

- 캐시 정책 최적화실제 복호화 정책 예시

<decryption-policy>

<rules>

<entry name="No-Decrypt-Financial">

<from>Trust</from>

<to>Untrust</to>

<source>any</source>

<destination>Financial-Sites</destination>

<action>no-decrypt</action>

</entry>

<entry name="Decrypt-Social-Media">

<from>Trust</from>

<to>Untrust</to>

<source>any</source>

<destination>Social-Media-Sites</destination>

<action>decrypt</action>

<decryption-profile>default</decryption-profile>

</entry>

</rules>

</decryption-policy>위협 방지 프로파일 설정

안티바이러스 프로파일

<profiles>

<virus>

<entry name="strict-av-profile">

<decoder>

<entry name="http">

<action>default</action>

<wildfire-action>default</wildfire-action>

</entry>

<entry name="smtp">

<action>default</action>

<wildfire-action>default</wildfire-action>

</entry>

<entry name="pop3">

<action>default</action>

<wildfire-action>default</wildfire-action>

</entry>

</decoder>

<mlav-action>enable</mlav-action>

<mlav-category-exception>

<entry name="benign">

<action>default</action>

</entry>

</mlav-category-exception>

</entry>

</virus>

</profiles>침입 방지 시스템(IPS) 설정

1. 시그니처 업데이트 자동화

- 매일 자동 업데이트 설정

- 긴급 시그니처 즉시 적용

- 업데이트 후 자동 커밋

2. 예외 처리 정책

- 비즈니스 애플리케이션 false positive 제외

- 신뢰할 수 있는 IP 대역 예외 처리

- 개발/테스트 환경 별도 정책

3. 차단 vs 경고 정책

- Critical/High: 즉시 차단

- Medium: 로그 기록 후 허용

- Low/Informational: 로그만 기록Cortex XDR 실제 구축 가이드

Cortex XDR 콘솔 설정 및 구성

초기 설정 단계

1. Cortex XDR 테넌트 생성

- Palo Alto Networks 고객 포털 접속

- 라이선스 활성화 및 테넌트 생성

- 관리자 계정 설정 및 MFA 활성화

2. 기본 구성 설정

- 시간대 및 언어 설정

- 알림 설정 (이메일, 웹훅, SIEM 연동)

- 데이터 보관 정책 설정

3. 사용자 및 권한 관리

- RBAC (Role-Based Access Control) 설정

- 부서별 접근 권한 분리

- API 키 생성 및 관리역할 기반 접근 제어 설정

보안 관리자 (Security Admin):

- 모든 기능 접근 가능

- 정책 설정 및 변경 권한

- 사용자 관리 권한

보안 분석가 (Security Analyst):

- 인시던트 조사 및 대응

- 위협 헌팅 수행

- 보고서 생성 권한

읽기 전용 (Read-Only):

- 대시보드 및 보고서 조회만

- 경영진 및 감사자용

- 설정 변경 불가엔드포인트 에이전트 배포

배포 전략 수립

Phase 1: 파일럿 배포 (10% - 2주)

- IT 부서 PC 우선 배포

- 각 OS별 대표 시스템 선정

- 호환성 및 성능 영향 테스트

Phase 2: 단계적 확산 (50% - 4주)

- 부서별 순차 배포

- 비즈니스 크리티컬 시스템 포함

- 사용자 교육 및 지원

Phase 3: 전면 배포 (100% - 2주)

- 나머지 모든 엔드포인트

- 원격 근무자 포함

- 모바일 디바이스 등록Windows 환경 배포 스크립트

# Cortex XDR Agent 자동 설치 스크립트

param(

[string]$DistributionID = "your-distribution-id",

[string]$InstallerPath = "\\server\share\cortex-xdr-agent.msi"

)

# 관리자 권한 확인

if (-NOT ([Security.Principal.WindowsPrincipal] [Security.Principal.WindowsIdentity]::GetCurrent()).IsInRole([Security.Principal.WindowsBuiltInRole] "Administrator"))

{

Write-Error "관리자 권한으로 실행해주세요."

exit 1

}

# 기존 보안 소프트웨어 확인

$existingAV = Get-WmiObject -Class Win32_Product | Where-Object { $_.Name -like "*Antivirus*" -or $_.Name -like "*McAfee*" -or $_.Name -like "*Symantec*" }

if ($existingAV) {

Write-Warning "기존 보안 소프트웨어가 감지되었습니다: $($existingAV.Name)"

# 필요시 제거 로직 추가

}

# Cortex XDR Agent 설치

try {

$installArgs = "/i `"$InstallerPath`" /quiet DISTRIBUTION_ID=$DistributionID"

Start-Process msiexec.exe -ArgumentList $installArgs -Wait -PassThru

# 설치 확인

Start-Sleep -Seconds 30

$service = Get-Service -Name "CortexAgent" -ErrorAction SilentlyContinue

if ($service -and $service.Status -eq "Running") {

Write-Host "Cortex XDR Agent 설치 완료"

# 로그 전송

$logEntry = @{

Timestamp = Get-Date

Computer = $env:COMPUTERNAME

Status = "Success"

Message = "Cortex XDR Agent 설치 성공"

}

} else {

throw "서비스 시작 실패"

}

} catch {

Write-Error "설치 실패: $($_.Exception.Message)"

# 실패 로그 전송

exit 1

}macOS 배포 스크립트

#!/bin/bash

# Cortex XDR Agent macOS 배포 스크립트

DISTRIBUTION_ID="your-distribution-id"

INSTALLER_PKG="/path/to/cortex-xdr-agent.pkg"

LOG_FILE="/var/log/cortex-xdr-install.log"

# 관리자 권한 확인

if [[ $EUID -ne 0 ]]; then

echo "이 스크립트는 관리자 권한으로 실행해야 합니다."

exit 1

fi

# 설치 시작

echo "$(date): Cortex XDR Agent 설치 시작" >> $LOG_FILE

# 기존 설치 확인

if [ -d "/Library/Application Support/PaloAltoNetworks/Traps" ]; then

echo "기존 Cortex XDR Agent 감지. 업그레이드 진행" >> $LOG_FILE

fi

# 패키지 설치

installer -pkg "$INSTALLER_PKG" -target / >> $LOG_FILE 2>&1

if [ $? -eq 0 ]; then

echo "$(date): 설치 성공" >> $LOG_FILE

# 서비스 상태 확인

sleep 10

if pgrep -f "CortexAgent" > /dev/null; then

echo "$(date): Cortex XDR Agent 서비스 정상 실행 중" >> $LOG_FILE

else

echo "$(date): 서비스 시작 실패" >> $LOG_FILE

exit 1

fi

else

echo "$(date): 설치 실패" >> $LOG_FILE

exit 1

fi정책 설정 및 최적화

엔드포인트 보안 정책 구성

{

"endpoint_security_policy": {

"malware_protection": {

"real_time_protection": true,

"scan_archives": true,

"scan_email": true,

"quarantine_threats": true,

"cloud_analysis": true

},

"exploit_protection": {

"heap_spray_protection": true,

"rop_chain_protection": true,

"child_process_protection": true,

"dll_injection_protection": true

},

"behavioral_analysis": {

"process_monitoring": true,

"network_monitoring": true,

"file_monitoring": true,

"registry_monitoring": true,

"learning_mode_duration": 30

},

"restrictions": {

"usb_device_control": "block_unknown",

"application_control": "allow_list",

"script_execution": "restricted"

}

}

}행동 분석 규칙 커스터마이징

1. 랜섬웨어 탐지 규칙

- 대량 파일 암호화 패턴 탐지

- 확장자 변경 패턴 모니터링

- 네트워크 공유 드라이브 접근 이상 탐지

2. 권한 상승 공격 탐지

- UAC 우회 시도 탐지

- 토큰 조작 패턴 감지

- 시스템 서비스 변조 시도 탐지

3. 측면 이동 탐지

- 비정상적인 네트워크 스캔

- 원격 접속 도구 사용 패턴

- 인증 정보 수집 시도네트워크 데이터 수집 설정

NGFW 연동 설정

<!-- Cortex XDR과 NGFW 연동을 위한 로그 포워딩 설정 -->

<log-forwarding>

<entry name="cortex-xdr-forwarding">

<description>Cortex XDR 로그 전송</description>

<enhanced-logging>yes</enhanced-logging>

<filter>All Logs</filter>

<syslog>

<entry name="cortex-data-lake">

<transport>SSL</transport>

<port>6514</port>

<format>LEEF</format>

<server>data-lake.paloaltonetworks.com</server>

<facility>LOG_USER</facility>

</entry>

</syslog>

</entry>

</log-forwarding>네트워크 센서 배포

1. 물리적 센서 배치

- 코어 스위치 Mirror Port 연결

- DMZ 구간 트래픽 미러링

- 인터넷 게이트웨이 모니터링

2. 가상 센서 구성

- VMware vSphere 환경 통합

- 하이퍼바이저 레벨 트래픽 수집

- 컨테이너 환경 모니터링

3. 클라우드 연동

- AWS VPC Flow Logs 수집

- Azure Network Security Group 로그

- GCP VPC 플로우 로그 연동4. 통합 운영 체계 구축

SOC(Security Operations Center) 구축

SOC 조직 구성

Tier 1 (L1) - 1차 분석가:

- 알림 모니터링 및 1차 분류

- 표준 플레이북 기반 대응

- 에스컬레이션 기준 적용

- 근무 형태: 24x7 3교대

Tier 2 (L2) - 2차 분석가:

- 심화 분석 및 조사

- 위협 헌팅 수행

- 커스텀 쿼리 작성

- 근무 형태: 평일 + 대기조

Tier 3 (L3) - 전문 분석가:

- 고급 위협 분석

- 맬웨어 리버스 엔지니어링

- 정책 튜닝 및 개선

- 근무 형태: 평일 + 긴급 대기SOC 프로세스 정의

graph TD

A[알림 발생] --> B[L1 분석가 1차 검토]

B --> C{거짓 양성?}

C -->|Yes| D[알림 종료]

C -->|No| E[위험도 평가]

E --> F{에스컬레이션 필요?}

F -->|No| G[L1 표준 대응]

F -->|Yes| H[L2 분석가 배정]

H --> I[심화 분석 수행]

I --> J{추가 조사 필요?}

J -->|Yes| K[L3 전문가 투입]

J -->|No| L[대응 조치 실행]

K --> M[고급 분석 수행]

M --> L

L --> N[인시던트 문서화]

N --> O[사후 분석 및 개선]자동화 플레이북 구축

랜섬웨어 대응 플레이북

playbook_name: "Ransomware Response"

trigger:

- alert_type: "malware"

- threat_category: "ransomware"

- confidence_level: "> 80"

steps:

1. immediate_response:

- action: "isolate_endpoint"

timeout: 30

- action: "kill_malicious_process"

timeout: 10

- action: "block_network_communication"

timeout: 15

2. investigation:

- action: "collect_forensic_data"

parameters:

- memory_dump: true

- disk_image: false

- network_capture: true

- action: "analyze_file_changes"

lookback_period: "24h"

3. containment:

- action: "scan_network_shares"

- action: "check_backup_integrity"

- action: "update_ioc_feeds"

4. notification:

- action: "send_alert"

recipients: ["soc-team", "ciso", "it-director"]

severity: "critical"

- action: "create_incident_ticket"

system: "ServiceNow"

escalation_criteria:

- multiple_endpoints_affected: true

- critical_systems_impacted: true

- time_threshold: "30 minutes"의심스러운 로그인 대응 플레이북

playbook_name: "Suspicious Login Response"

trigger:

- alert_type: "authentication"

- anomaly_score: "> 70"

- login_location: "unusual"

steps:

1. validation:

- action: "verify_user_location"

- action: "check_travel_schedule"

- action: "validate_device_fingerprint"

2. risk_assessment:

- action: "calculate_risk_score"

factors:

- location_distance

- time_difference

- device_trust_level

- user_behavior_pattern

3. conditional_response:

- if_condition: "risk_score > 85"

actions:

- "disable_user_account"

- "revoke_active_sessions"

- "trigger_mfa_challenge"

- if_condition: "risk_score 50-85"

actions:

- "require_additional_authentication"

- "restrict_access_privileges"

- "increase_monitoring"

4. user_notification:

- action: "send_security_notification"

methods: ["email", "sms", "push_notification"]

- action: "log_security_event"대시보드 및 리포팅 설정

대시보드 구성

<!-- 보안 현황 대시보드 예시 -->

<div class="executive-dashboard">

<div class="kpi-section">

<div class="kpi-card">

<h3>보안 사고 현황</h3>

<div class="metric">

<span class="value">3</span>

<span class="label">이번 달 인시던트</span>

<span class="trend down">↓ 40%</span>

</div>

</div>

<div class="kpi-card">

<h3>위협 차단</h3>

<div class="metric">

<span class="value">1,247</span>

<span class="label">금주 차단된 위협</span>

<span class="trend up">↑ 15%</span>

</div>

</div>

<div class="kpi-card">

<h3>평균 대응 시간</h3>

<div class="metric">

<span class="value">18분</span>

<span class="label">MTTR</span>

<span class="trend down">↓ 25%</span>

</div>

</div>

</div>

<div class="chart-section">

<div class="threat-trends">

<!-- 위협 트렌드 차트 -->

</div>

<div class="top-threats">

<!-- 주요 위협 유형 -->

</div>

</div>

</div>실시간 모니터링 패널

- 활성 알림 현황 (심각도별)

- 진행 중인 인시던트 상태

- 시스템 성능 지표

- 네트워크 트래픽 현황

위협 분석 패널

- IOC 매칭 현황

- 의심스러운 활동 패턴

- 위협 헌팅 결과

- 취약점 스캔 결과

댓글