728x90

1. SIEM 개요 및 필요성

1.1 SIEM의 정의

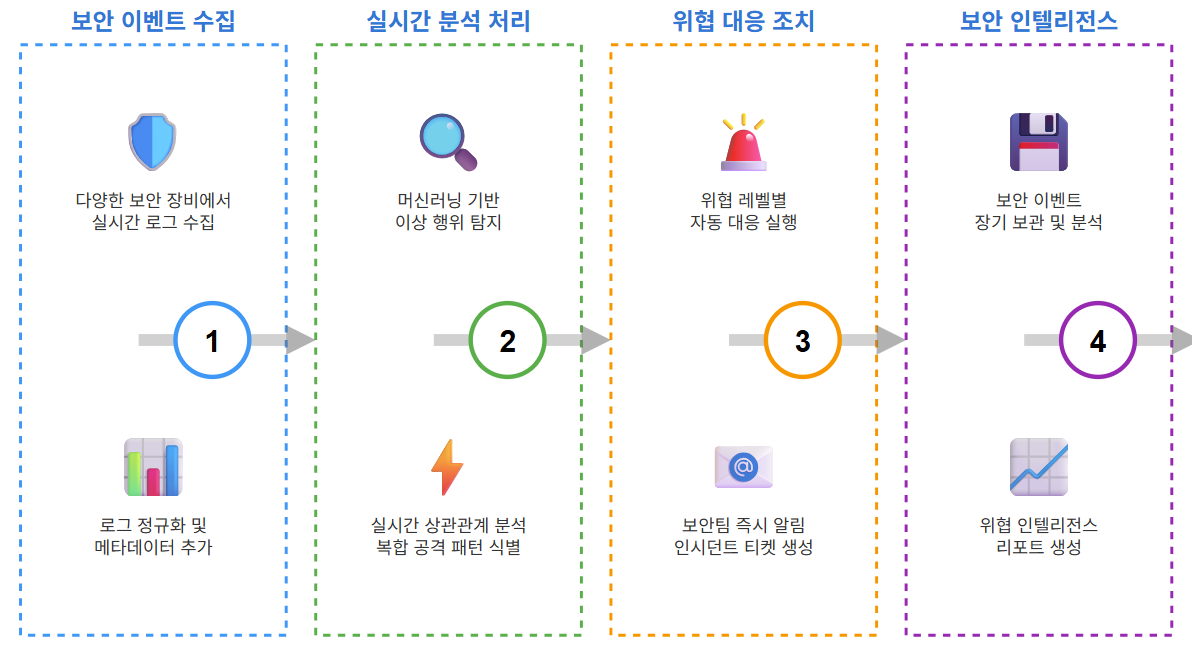

SIEM(Security Information and Event Management)은 조직의 IT 인프라에서 발생하는 보안 이벤트를 실시간으로 수집, 분석, 대응하는 통합 보안 관제 시스템입니다.

1.2 도입 배경

- 증가하는 사이버 위협: 랜섬웨어, APT 공격, 제로데이 공격 등 고도화

- 복잡한 IT 환경: 클라우드, 온프레미스, 하이브리드 환경의 통합 관리 필요

- 규제 준수 요구: GDPR, 개인정보보호법, PCI-DSS 등 컴플라이언스 대응

- 보안 인력 부족: 자동화를 통한 효율적인 보안 운영 필요

300x250

2. 핵심 구성 요소

2.1 데이터 수집 계층

2.2 실시간 분석 엔진

3. 핵심 기능 상세

3.1 위협 탐지 메커니즘

시그니처 기반 탐지

- 알려진 공격 패턴 매칭: 정규식, 문자열 매칭

- IOC(Indicator of Compromise) 매칭: 악성 IP, 도메인, 해시값

- 취약점 익스플로잇 탐지: CVE 기반 탐지 룰

행위 기반 탐지

- 사용자 행위 분석(UBA): 정상 행위 프로파일링 및 이상 탐지

- 엔티티 행위 분석(EBA): 시스템, 애플리케이션 행위 모니터링

- 네트워크 트래픽 분석(NTA): 비정상 트래픽 패턴 탐지

머신러닝 기반 탐지

- 비지도 학습: 클러스터링, 이상치 탐지

- 지도 학습: 분류, 회귀 분석

- 딥러닝: RNN, LSTM을 활용한 시계열 분석

3.2 상관관계 분석

4. 자동화된 대응 체계

4.1 SOAR(Security Orchestration, Automation and Response) 통합

5. 위협 인텔리전스 통합

5.1 위협 정보 수집 및 활용

외부 위협 정보 소스

- 상용 서비스: ThreatConnect, Anomali, RecordedFuture

- 오픈소스: MISP, AlienVault OTX, Abuse.ch

- 정부/기관: KISA, US-CERT, CISA

- 업계 공유: FS-ISAC, H-ISAC

위협 정보 활용 방안

- IOC 자동 적용: IP, 도메인, 해시값 블랙리스트

- TTP 매핑: MITRE ATT&CK 프레임워크 연계

- 위협 점수 계산: 신뢰도 및 관련성 평가

- 예측 분석: 공격 동향 및 표적 예측

6. 컴플라이언스 및 규제 대응

6.1 주요 규제 요구사항

국내 규제

- 개인정보보호법: 개인정보 접근 로그, 유출 탐지

- 정보통신망법: 해킹 시도 탐지, 로그 보관

- 전자금융거래법: 금융 거래 이상 탐지

국제 규제

- GDPR: EU 개인정보 처리 활동 기록

- PCI-DSS: 카드 정보 접근 모니터링

- HIPAA: 의료 정보 접근 감사

6.2 컴플라이언스 자동화

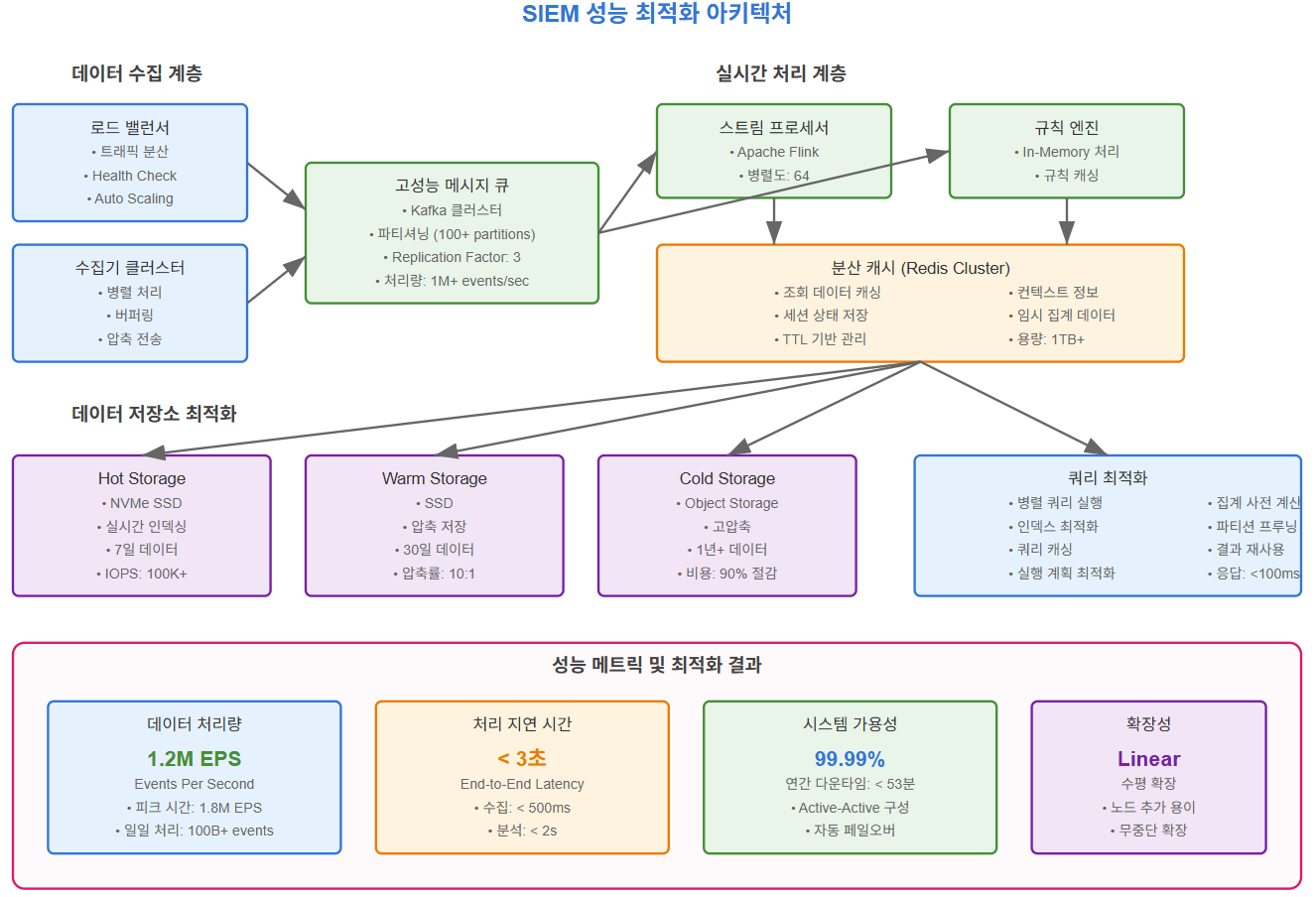

7. 성능 최적화 및 확장성

7.1 아키텍처 최적화

8. 보안 운영 모범 사례

8.1 SIEM 운영 체계

24/7 보안 관제 운영

- 교대 근무 체계: 3교대 또는 4교대 운영

- 역할 분담: L1(모니터링), L2(분석), L3(전문가)

- 에스컬레이션: 명확한 상향 보고 체계

- 핸드오버: 교대 시 인수인계 프로세스

Use Case 개발 및 관리

- 위협 모델링: 조직별 위협 시나리오 정의

- 탐지 규칙 개발: 단계적 규칙 구현

- 테스트 및 검증: 오탐 최소화

- 지속적 개선: 규칙 튜닝 및 업데이트

8.2 인시던트 대응 프로세스

9. ROI 및 비즈니스 가치

9.1 SIEM 도입 효과

정량적 효과

- 평균 탐지 시간(MTTD): 수일 → 수분으로 단축

- 평균 대응 시간(MTTR): 수시간 → 30분 이내

- 보안 사고 감소: 평균 60-80% 감소

- 운영 비용 절감: 자동화로 인건비 30-50% 절감

정성적 효과

- 가시성 향상: 전사 보안 현황 실시간 파악

- 컴플라이언스: 규제 준수 자동화

- 위험 관리: 사전 예방적 보안 체계

- 의사결정: 데이터 기반 보안 전략

9.2 구축 고려사항

기술적 고려사항

- 데이터 볼륨: 일일 로그량 예측 및 용량 계획

- 성능 요구사항: EPS, 저장 기간, 쿼리 응답시간

- 통합 범위: 연동 대상 시스템 및 우선순위

- 확장성: 향후 성장을 고려한 아키텍처

조직적 고려사항

- 전담 인력: SOC 분석가, 엔지니어 확보

- 교육 훈련: SIEM 운영 역량 강화

- 프로세스: 표준 운영 절차(SOP) 수립

- 거버넌스: 보안 정책 및 권한 관리

10. 향후 발전 방향

10.1 차세대 SIEM 트렌드

AI/ML 고도화

- 자율 학습: 사용자/시스템 행위 자동 학습

- 예측 분석: 공격 발생 전 위험 예측

- 자연어 처리: 챗봇 기반 보안 분석

- 컴퓨터 비전: 이미지/영상 기반 위협 탐지

클라우드 네이티브

- 마이크로서비스: 기능별 독립적 확장

- 컨테이너화: Kubernetes 기반 운영

- 서버리스: 이벤트 기반 처리

- 멀티 클라우드: 하이브리드 환경 지원

확장된 탐지 및 대응(XDR)

- 통합 플랫폼: EDR, NDR, SIEM 통합

- 전체 킬체인: End-to-End 가시성

- 자동화 확대: 복잡한 대응 시나리오

- 위협 헌팅: 프로액티브 위협 탐색

10.2 구현 로드맵

Phase 1: 기반 구축 (3-6개월)

- 핵심 인프라 구축

- 주요 로그 소스 연동

- 기본 use case 구현

- SOC 팀 구성

Phase 2: 확대 적용 (6-12개월)

- 전체 시스템 연동

- 고급 분석 기능 구현

- SOAR 통합

- 자동화 확대

Phase 3: 최적화 (12개월 이후)

- ML 모델 고도화

- 맞춤형 대시보드

- 위협 헌팅 체계

- 지속적 개선

실시간 보안 이벤트 모니터링 시스템(SIEM)은 현대 사이버 보안의 핵심 인프라로, 조직의 전체적인 보안 태세를 획기적으로 향상시킵니다. 성공적인 SIEM 구축과 운영을 위해서는 기술적 완성도뿐만 아니라 조직의 프로세스, 인력, 거버넌스가 조화롭게 구성되어야 합니다.

지속적인 위협 환경의 변화에 대응하기 위해 SIEM은 AI/ML, 클라우드, 자동화 기술과 함께 진화하고 있으며, 이를 통해 더욱 지능적이고 효율적인 보안 운영이 가능해질 것입니다.

728x90

그리드형(광고전용)

댓글