728x90

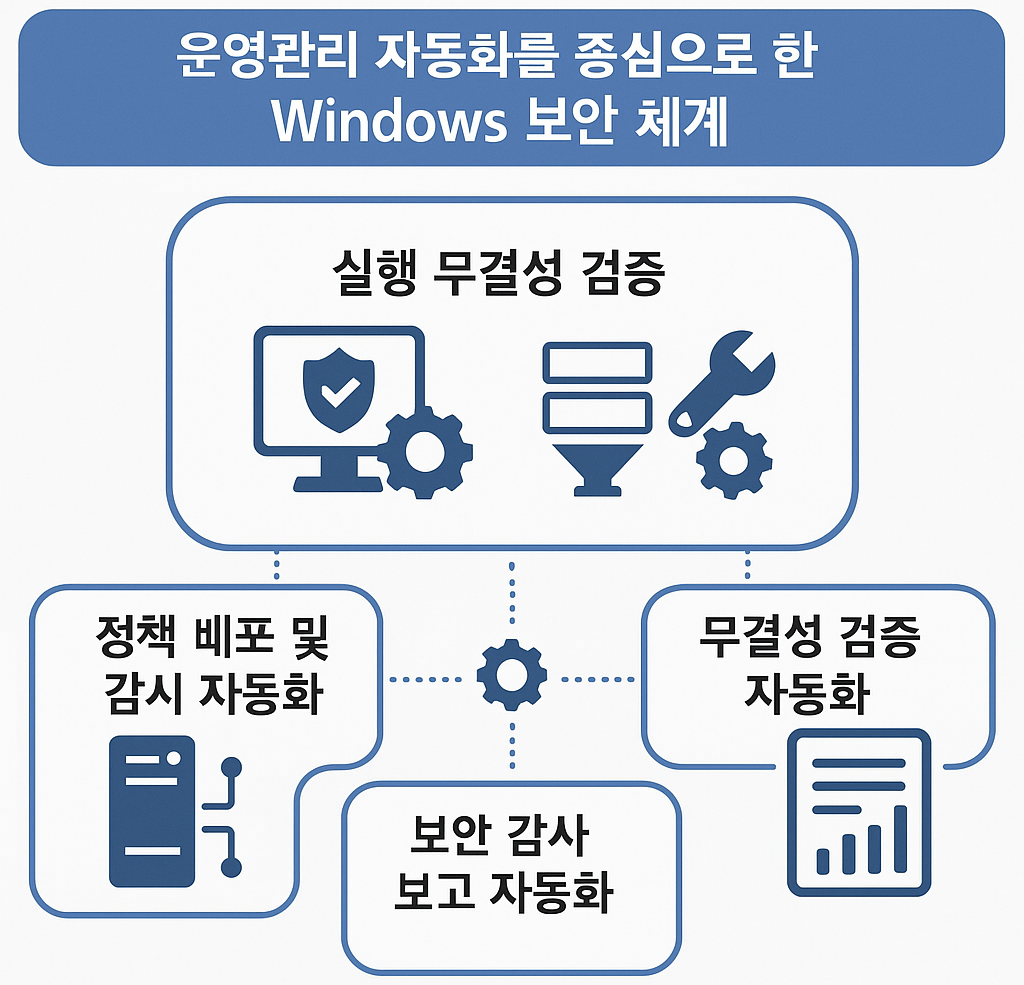

보안 종합 아키텍처 개요

🎯 핵심 보안 목표

- 무결성 보장: 실행 파일 및 설정의 변조 방지

- 기밀성 유지: 수집된 민감 데이터의 암호화 및 접근 제어

- 가용성 확보: 정상적인 운영 환경에서만 작동

- 책임추적성: 모든 활동의 감사 로그 유지

🏗️ 시스템 구성도

┌─────────────────────────────────────────────────────────────────┐

│ 관리자 콘솔 (웹/데스크톱) │

├─────────────────────────────────────────────────────────────────┤

│ SIEM/로그 수집기 │

├─────────────────────────────────────────────────────────────────┤

│ 중앙 정책 관리 서버 (정책 배포) │

└──────────────────────┬──────────────────────────────────────────┘

│ 암호화된 통신 (TLS 1.3)

┌──────────────────────┴──────────────────────────────────────────┐

│ 클라이언트 시스템 │

│ ┌──────────────────────────────────────────────────────────┐ │

│ │ 커널 레벨 (Ring 0) │ │

│ │ • 미니필터 드라이버 (파일 시스템 모니터링) │ │

│ │ • ELAM 드라이버 (조기 부팅 보호) │ │

│ │ • 커널 패치 가드 (KPP) 연동 │ │

│ ├──────────────────────────────────────────────────────────┤ │

│ │ 시스템 서비스 레벨 (Ring 3 - System) │ │

│ │ • IntegrityGuard 서비스 (무결성 검증) │ │

│ │ • 실시간 프로세스 모니터링 서비스 │ │

│ │ • 암호화 키 관리 서비스 │ │

│ ├──────────────────────────────────────────────────────────┤ │

│ │ 사용자 레벨 (Ring 3 - User) │ │

│ │ • 자동화 도구 (제한된 권한) │ │

│ │ • AI 분석 엔진 │ │

│ │ • 사용자 인터페이스 │ │

│ └──────────────────────────────────────────────────────────┘ │

│ │

│ 하드웨어 보안 계층: │

│ • TPM 2.0 (키 저장 및 증명) │

│ • Secure Boot (부팅 체인 검증) │

│ • BitLocker (디스크 암호화) │

└──────────────────────────────────────────────────────────────────┘위협 모델링 및 리스크 분석

🚨 주요 위협 시나리오

A. 내부 위협

| 위협 유형 | 설명 | 대응 방안 |

| 권한 상승 | 일반 사용자가 관리자 권한 획득 시도 | UAC 바이패스 방지, 권한 분리 |

| 설정 변조 | 보안 정책 파일 수정 시도 | 파일 암호화, 디지털 서명 |

| 프로세스 주입 | 자동화 도구에 악성 코드 주입 | DEP/ASLR 활성화, 코드 서명 |

| 데이터 유출 | 수집된 민감 정보 외부 전송 | DLP 솔루션, 네트워크 격리 |

B. 외부 위협

| 위협 유형 | 설명 | 대응 방안 |

| 악성코드 감염 | 랜섬웨어, 트로이목마 등 | 실시간 무결성 검증, 행위 분석 |

| 원격 공격 | 네트워크를 통한 침투 | 방화벽, IPS, 제로 트러스트 |

| 공급망 공격 | 써드파티 라이브러리 변조 | SBOM 관리, 의존성 검증 |

| 물리적 접근 | USB, 직접 접근 등 | BitLocker, 물리적 보안 |

📊 리스크 매트릭스

영향도 ↑

높음 │ [프로세스 주입] [설정 변조] [데이터 유출]

│

중간 │ [권한 상승] [악성코드] [원격 공격]

│

낮음 │ [물리 접근] [공급망 공격] [서비스 거부]

└────────────────────────────────────────────→

낮음 중간 높음 발생 가능성다층 보안 구조 상세 설계

🔒 Layer 1: 하드웨어 및 펌웨어 보안

TPM 2.0 활용

# TPM 상태 확인

Get-Tpm

# TPM을 사용한 키 생성 및 저장

$tpmKey = New-TpmKey -Algorithm RSA -KeyLength 2048 -Usage Signing구현 사항

- 암호화 키를 TPM에 저장

- 부팅 시 플랫폼 무결성 측정

- Remote Attestation으로 원격 검증

Secure Boot 설정

- UEFI 펌웨어에서 Secure Boot 활성화

- 자체 서명 인증서를 MOK(Machine Owner Key)에 등록

- 모든 부팅 체인 구성요소 서명

🔒 Layer 2: 커널 레벨 보호

미니필터 드라이버 아키텍처

// IntegrityGuardFilter.c

// 파일 시스템 미니필터 드라이버 - 무결성 보호

#include <fltKernel.h>

#include <ntstrsafe.h>

#define INTEGRITY_GUARD_FILTER_TAG 'IGrd'

// 전역 변수

PFLT_FILTER g_FilterHandle = NULL;

ULONG g_OperationStatusCtx = 1;

// 보호 대상 경로 구조체

typedef struct _PROTECTED_PATH {

UNICODE_STRING Path;

LIST_ENTRY ListEntry;

} PROTECTED_PATH, *PPROTECTED_PATH;

LIST_ENTRY g_ProtectedPaths;

FAST_MUTEX g_ProtectedPathsLock;

// 콜백 함수 선언

FLT_PREOP_CALLBACK_STATUS

IntegrityPreWrite(

_Inout_ PFLT_CALLBACK_DATA Data,

_In_ PCFLT_RELATED_OBJECTS FltObjects,

_Flt_CompletionContext_Outptr_ PVOID *CompletionContext

);

FLT_PREOP_CALLBACK_STATUS

IntegrityPreCreate(

_Inout_ PFLT_CALLBACK_DATA Data,

_In_ PCFLT_RELATED_OBJECTS FltObjects,

_Flt_CompletionContext_Outptr_ PVOID *CompletionContext

);

// 필터 콜백 정의

CONST FLT_OPERATION_REGISTRATION Callbacks[] = {

{ IRP_MJ_CREATE,

0,

IntegrityPreCreate,

NULL },

{ IRP_MJ_WRITE,

0,

IntegrityPreWrite,

NULL },

{ IRP_MJ_SET_INFORMATION,

0,

IntegrityPreSetInfo,

NULL },

{ IRP_MJ_OPERATION_END }

};

// 필터 등록 구조체

CONST FLT_REGISTRATION FilterRegistration = {

sizeof(FLT_REGISTRATION), // Size

FLT_REGISTRATION_VERSION, // Version

0, // Flags

NULL, // Context

Callbacks, // Operation callbacks

IntegrityFilterUnload, // MiniFilterUnload

IntegrityInstanceSetup, // InstanceSetup

IntegrityInstanceQueryTeardown, // InstanceQueryTeardown

IntegrityInstanceTeardownStart, // InstanceTeardownStart

IntegrityInstanceTeardownComplete,// InstanceTeardownComplete

NULL, // GenerateFileName

NULL, // GenerateDestinationFileName

NULL // NormalizeNameComponent

};

// 드라이버 진입점

NTSTATUS

DriverEntry(

_In_ PDRIVER_OBJECT DriverObject,

_In_ PUNICODE_STRING RegistryPath

)

{

NTSTATUS status;

UNREFERENCED_PARAMETER(RegistryPath);

KdPrint(("IntegrityGuard: 드라이버 진입점\n"));

// 보호 경로 리스트 초기화

InitializeListHead(&g_ProtectedPaths);

ExInitializeFastMutex(&g_ProtectedPathsLock);

// 필터 등록

status = FltRegisterFilter(DriverObject,

&FilterRegistration,

&g_FilterHandle);

if (NT_SUCCESS(status)) {

// 보호 경로 로드

LoadProtectedPaths();

// 필터링 시작

status = FltStartFiltering(g_FilterHandle);

if (!NT_SUCCESS(status)) {

FltUnregisterFilter(g_FilterHandle);

}

}

return status;

}

// 파일 쓰기 전 콜백

FLT_PREOP_CALLBACK_STATUS

IntegrityPreWrite(

_Inout_ PFLT_CALLBACK_DATA Data,

_In_ PCFLT_RELATED_OBJECTS FltObjects,

_Flt_CompletionContext_Outptr_ PVOID *CompletionContext

)

{

NTSTATUS status;

PFLT_FILE_NAME_INFORMATION nameInfo = NULL;

BOOLEAN isProtected = FALSE;

UNREFERENCED_PARAMETER(FltObjects);

UNREFERENCED_PARAMETER(CompletionContext);

// 파일 이름 정보 가져오기

status = FltGetFileNameInformation(Data,

FLT_FILE_NAME_NORMALIZED |

FLT_FILE_NAME_QUERY_DEFAULT,

&nameInfo);

if (!NT_SUCCESS(status)) {

return FLT_PREOP_SUCCESS_WITH_CALLBACK;

}

status = FltParseFileNameInformation(nameInfo);

if (!NT_SUCCESS(status)) {

FltReleaseFileNameInformation(nameInfo);

return FLT_PREOP_SUCCESS_WITH_CALLBACK;

}

// 보호된 경로인지 확인

isProtected = IsProtectedPath(&nameInfo->Name);

if (isProtected) {

// 프로세스 정보 확인

PEPROCESS process = FltGetRequestorProcess(Data);

HANDLE processId = PsGetProcessId(process);

// 허가된 프로세스인지 확인

if (!IsAuthorizedProcess(processId)) {

KdPrint(("IntegrityGuard: 보호된 파일 쓰기 차단 - PID: %d, 파일: %wZ\n",

processId, &nameInfo->Name));

// 이벤트 로깅

LogSecurityEvent(INTEGRITY_EVENT_WRITE_BLOCKED,

processId,

&nameInfo->Name);

FltReleaseFileNameInformation(nameInfo);

// 쓰기 거부

Data->IoStatus.Status = STATUS_ACCESS_DENIED;

return FLT_PREOP_COMPLETE;

}

}

FltReleaseFileNameInformation(nameInfo);

return FLT_PREOP_SUCCESS_WITH_CALLBACK;

}

// 보호된 경로 확인

BOOLEAN

IsProtectedPath(

_In_ PUNICODE_STRING Path

)

{

PLIST_ENTRY entry;

PPROTECTED_PATH protectedPath;

BOOLEAN result = FALSE;

ExAcquireFastMutex(&g_ProtectedPathsLock);

for (entry = g_ProtectedPaths.Flink;

entry != &g_ProtectedPaths;

entry = entry->Flink) {

protectedPath = CONTAINING_RECORD(entry, PROTECTED_PATH, ListEntry);

// 경로 비교 (대소문자 구분 없음)

if (RtlPrefixUnicodeString(&protectedPath->Path, Path, TRUE)) {

result = TRUE;

break;

}

}

ExReleaseFastMutex(&g_ProtectedPathsLock);

return result;

}

// 허가된 프로세스 확인

BOOLEAN

IsAuthorizedProcess(

_In_ HANDLE ProcessId

)

{

// 실제 구현에서는 서명된 프로세스 목록과 비교

// 여기서는 간단한 예시

UNICODE_STRING authorizedName;

UNICODE_STRING processName;

NTSTATUS status;

BOOLEAN result = FALSE;

RtlInitUnicodeString(&authorizedName, L"IntegrityGuard.exe");

status = GetProcessImageName(ProcessId, &processName);

if (NT_SUCCESS(status)) {

if (RtlSuffixUnicodeString(&authorizedName, &processName, TRUE)) {

result = TRUE;

}

ExFreePool(processName.Buffer);

}

return result;

}

// 보안 이벤트 로깅

VOID

LogSecurityEvent(

_In_ ULONG EventType,

_In_ HANDLE ProcessId,

_In_ PUNICODE_STRING FileName

)

{

// ETW(Event Tracing for Windows)로 이벤트 전송

// 실제 구현 필요

LARGE_INTEGER timestamp;

KeQuerySystemTime(×tamp);

KdPrint(("IntegrityGuard: 보안 이벤트 - 유형: %d, PID: %d, 파일: %wZ, 시간: %lld\n",

EventType, ProcessId, FileName, timestamp.QuadPart));

}ELAM (Early Launch Anti-Malware) 드라이버

목적: 부팅 초기 단계에서 악성코드 차단

구현 단계

- ELAM 드라이버 개발

- Microsoft 인증 획득

- 부팅 시 무결성 검증 정책 적용

🔒 Layer 3: 시스템 서비스 레벨

🔐 무결성 검증 서비스 아키텍처

핵심 서비스 구성요소

🛡️ 파일 무결성 모니터

- 실시간 파일 변경 감지

- SHA-256 해시 검증

- 디지털 서명 확인

- 변조 시 즉시 차단

C# FileSystemWatcher Crypto API

🔍 프로세스 감시기

- 프로세스 생성/종료 모니터링

- 메모리 주입 탐지

- 권한 상승 차단

- 의심 행위 분석

WMI ETW Win32 API

🔐 정책 관리자

- 중앙 정책 동기화

- 암호화된 정책 저장

- 역할 기반 접근 제어

- 정책 버전 관리

JSON AES-256 PKI

📊 로그 수집기

- 이벤트 로그 수집

- 실시간 SIEM 전송

- 로그 압축 및 암호화

- 포렌식 데이터 보존

Syslog EventLog TLS

데이터 플로우

파일 접근 요청

→

무결성 검증

→

정책 확인

→

접근 허가/거부

→

로그 기록

⚠️ 실시간 보안 알림 시스템

무결성 위반, 미승인 접근, 의심 행위 탐지 시 즉시 알림:

- 이메일 알림 (SMTP)

- SMS 알림 (선택적)

- 관리 콘솔 팝업

- SIEM 이벤트 생성

일일 검증 횟수

10,432

차단된 위협

23

시스템 가동률

99.98%

평균 응답시간

0.3ms

🔒 Layer 4: 애플리케이션 레벨 보안

자동화 도구 보안 강화

1. 코드 난독화 및 안티-디버깅

// 안티-디버깅 기법 예시

[DllImport("kernel32.dll")]

static extern bool IsDebuggerPresent();

[DllImport("ntdll.dll")]

static extern int NtQueryInformationProcess(IntPtr processHandle, int processInformationClass,

ref PROCESS_BASIC_INFORMATION processInformation, int processInformationLength, ref int returnLength);

public static void CheckDebugger()

{

if (IsDebuggerPresent() || Debugger.IsAttached)

{

Environment.Exit(-1);

}

}2. 메모리 보호

- DEP (Data Execution Prevention) 활성화

- ASLR (Address Space Layout Randomization) 적용

- 중요 데이터 메모리 암호화

구현 단계별 상세 가이드

📅 Phase 1: 기초 보안 체계 구축 (1-2주)

환경 준비

# 개발 환경 설정

Install-WindowsFeature -Name Windows-Defender

Install-Module -Name SecurityPolicy -Force

Install-Module -Name PKI -Force

# 보안 그룹 정책 설정

secedit /export /cfg C:\temp\secpol.cfg

# secpol.cfg 편집 후

secedit /configure /db C:\temp\secpol.sdb /cfg C:\temp\secpol.cfg기본 무결성 검증 구현

- PowerShell 스크립트 작성

- 작업 스케줄러 등록

- 로그 시스템 구축

📅 Phase 2: 서비스 레벨 보안 (2-4주)

Windows 서비스 개발

// 서비스 설치 스크립트

sc create IntegrityGuard binpath= "C:\Program Files\IntegrityGuard\IntegrityGuard.exe"

start= auto DisplayName= "Integrity Guard Service"

sc description IntegrityGuard "파일 무결성 검증 및 보안 모니터링 서비스"정책 관리 시스템

- 중앙 정책 서버 구축

- 암호화 통신 구현

- 정책 배포 자동화

📅 Phase 3: 커널 레벨 보호 (4-8주)

3.1 드라이버 개발

- Visual Studio + WDK 환경 구성

- 미니필터 드라이버 개발

- 드라이버 서명 획득

3.2 테스트 및 인증

- HLK (Hardware Lab Kit) 테스트

- Microsoft 인증 프로세스

- 배포 준비

📅 Phase 4: 통합 및 최적화 (2-3주)

성능 최적화

// 비동기 처리 예시

public async Task<bool> VerifyFileIntegrityAsync(string filePath)

{

return await Task.Run(() =>

{

using (var sha256 = SHA256.Create())

using (var stream = File.OpenRead(filePath))

{

var hash = sha256.ComputeHash(stream);

return CompareHash(hash, GetExpectedHash(filePath));

}

});

}통합 테스트

- 부하 테스트

- 보안 침투 테스트

- 장애 복구 테스트

운영 및 관리 체계

🔧 일일 운영 체크리스트

| 시간 | 작업 | 담당자 | 확인 |

| 09:00 | 야간 로그 검토 | 보안팀 | ☐ |

| 10:00 | 무결성 검증 상태 확인 | 시스템팀 | ☐ |

| 14:00 | 정책 업데이트 확인 | 보안팀 | ☐ |

| 16:00 | 성능 메트릭 분석 | 시스템팀 | ☐ |

| 17:00 | 일일 보고서 작성 | 보안팀 | ☐ |

📊 모니터링 대시보드

🔐 IntegrityGuard 보안 대시보드

⚠️ 보안 경고

비인가 파일 접근 시도가 감지되었습니다.

🚨 사고 대응 절차

무결성 위반 발생 시

- 즉시 조치 (5분 이내)

- 영향받은 시스템 격리

- 프로세스 중단

- 스냅샷 생성

- 분석 (30분 이내)

- 로그 수집 및 분석

- 변조 범위 확인

- 공격 벡터 식별

- 복구 (2시간 이내)

- 백업에서 복원

- 무결성 재검증

- 시스템 재가동

- 사후 조치 (24시간 이내)

- 상세 보고서 작성

- 보안 정책 업데이트

- 재발 방지 대책 수립

보안 감사 및 컴플라이언스

📋 규정 준수 체크리스트

ISO 27001/27002 준수사항

- 접근 통제 정책 문서화

- 암호화 정책 구현

- 사고 대응 절차 수립

- 정기 보안 감사 실시

- 직원 보안 교육

GDPR/개인정보보호법 준수

- 데이터 최소 수집 원칙

- 암호화된 저장 및 전송

- 접근 로그 유지

- 데이터 보관 주기 관리

- 개인정보 마스킹

📊 정기 감사 항목

보안 감사 체크리스트 및 보고서

1. 월간 보안 감사 체크리스트

A. 시스템 무결성

- 파일 무결성 검증

- 실행 파일 해시값 확인

- 설정 파일 변경 이력 검토

- 디지털 서명 유효성 확인

- 예외 처리 로그 분석

- 서비스 상태 점검

- IntegrityGuard 서비스 가동률 (목표: 99.9%)

- 미니필터 드라이버 정상 작동 여부

- 정책 동기화 상태

- 백업 시스템 점검

B. 접근 통제

- 사용자 권한 검토

- 관리자 계정 목록 확인

- 비활성 계정 정리

- 권한 상승 이력 분석

- 다중 인증 사용률

- 네트워크 접근 통제

- 방화벽 규칙 검토

- VPN 접속 로그 분석

- 비정상 접속 시도 확인

- IP 화이트리스트 업데이트

C. 로그 및 모니터링

- 로그 수집 현황

- 로그 수집률 (목표: 100%)

- 로그 보관 기간 준수

- 로그 무결성 확인

- SIEM 연동 상태

- 이상 징후 탐지

- 일일 알림 건수 및 처리율

- 오탐율 분석

- 위협 인텔리전스 업데이트

- 행위 기반 탐지 효과성

D. 취약점 관리

- 시스템 취약점

- OS 패치 적용 현황

- 애플리케이션 업데이트

- 보안 설정 검토

- 취약점 스캔 결과

- 코드 보안

- 정적 분석 결과

- 동적 분석 결과

- 써드파티 라이브러리 점검

- 보안 코딩 가이드 준수율

2. 분기별 심층 감사

A. 침투 테스트

테스트 시나리오:

1. 권한 상승 시도

2. 파일 시스템 우회 공격

3. 메모리 주입 공격

4. 네트워크 기반 공격

5. 소셜 엔지니어링B. 컴플라이언스 검토

| 규정 | 준수율 | 미준수 항목 | 개선 계획 |

|---|---|---|---|

| ISO 27001 | 95% | 문서 업데이트 지연 | 2주 내 완료 |

| GDPR | 98% | 데이터 삭제 정책 | 정책 수정 중 |

| 개인정보보호법 | 100% | 없음 | 유지 |

| PCI-DSS | 92% | 암호화 키 관리 | 개선 진행 중 |

C. 비즈니스 연속성

- 재해 복구 계획

- RTO(복구 시간 목표): 4시간 이내

- RPO(복구 시점 목표): 1시간 이내

- 백업 복원 테스트

- 대체 사이트 준비 상태

- 사고 대응 훈련

- 시나리오별 대응 시간

- 팀 간 커뮤니케이션

- 외부 협력사 연락망

- 개선사항 도출

3. 연간 종합 평가

A. KPI 달성률

| 지표 | 목표 | 실제 | 달성률 |

|---|---|---|---|

| 시스템 가용성 | 99.9% | 99.95% | 100.05% |

| 무결성 검증 성공률 | 99.5% | 99.8% | 100.3% |

| 평균 탐지 시간 | <5분 | 3.2분 | 156% |

| 평균 대응 시간 | <30분 | 18분 | 167% |

| 보안 사고 건수 | <10건/년 | 7건 | 130% |

B. 비용 효과 분석

투자 대비 효과:

- 보안 투자액: 5억원

- 예방된 손실: 추정 50억원

- ROI: 900%

세부 내역:

1. 랜섬웨어 공격 차단 (3건): 30억원

2. 데이터 유출 방지 (5건): 15억원

3. 서비스 중단 예방: 5억원4. 감사 보고서 템플릿

📑 월간 보안 감사 보고서

보고서 번호: SR-2025-01

감사 기간: 2025년 1월 1일 ~ 1월 31일

작성자: 보안팀장

검토자: CISO

1. 요약

- 전체 보안 상태: 🟢 양호

- 주요 발견사항: 3건

- 개선 필요사항: 5건

- 완료된 조치: 8건

2. 상세 발견사항

2.1 긍정적 발견사항

- 무결성 검증 시스템 100% 정상 작동

- 제로데이 공격 1건 성공적 차단

- 전 직원 보안 교육 이수율 98%

300x250

2.2 개선 필요사항

| 번호 | 위험도 | 발견사항 | 권고사항 | 조치기한 |

|---|---|---|---|---|

| 1 | 높음 | 일부 시스템 패치 지연 | 즉시 패치 적용 | 1주 |

| 2 | 중간 | 로그 보관 용량 80% 도달 | 스토리지 증설 | 2주 |

| 3 | 낮음 | 문서 업데이트 필요 | 정책 문서 개정 | 1개월 |

3. 통계 및 트렌드

3.1 월간 보안 이벤트 통계

총 이벤트: 152,847건

- 정상: 152,201건 (99.58%)

- 경고: 623건 (0.41%)

- 위험: 23건 (0.01%)

전월 대비: -12% (개선)3.2 시스템 성능 지표

- CPU 평균 사용률: 15%

- 메모리 평균 사용률: 32%

- 디스크 I/O: 정상 범위

- 네트워크 지연: 0.3ms

4. 권고사항 및 향후 계획

- 단기 (1개월 이내)

- Windows 보안 업데이트 적용

- 로그 스토리지 확장 (2TB → 4TB)

- 신규 직원 보안 교육 실시

- 중기 (3개월 이내)

- AI 기반 이상징후 탐지 고도화

- 클라우드 백업 시스템 구축

- 침투 테스트 실시

- 장기 (6개월 이내)

- Zero Trust 아키텍처 전환

- 양자내성 암호화 도입 검토

- ISO 27001 재인증 준비

자동화된 감사 스크립트

PowerShell 감사 자동화 스크립트

# SecurityAudit.ps1

# 월간 보안 감사 자동화 스크립트

param(

[Parameter(Mandatory=$true)]

[DateTime]$StartDate,

[Parameter(Mandatory=$true)]

[DateTime]$EndDate,

[Parameter(Mandatory=$false)]

[string]$OutputPath = "C:\SecurityAudits"

)

# 감사 결과 저장용 객체

$auditResults = @{

AuditPeriod = "$StartDate to $EndDate"

SystemIntegrity = @{}

AccessControl = @{}

LogAnalysis = @{}

Vulnerabilities = @{}

Compliance = @{}

}

# 1. 시스템 무결성 검사

Write-Host "시스템 무결성 검사 시작..." -ForegroundColor Yellow

$integrityChecks = @(

@{

Name = "실행파일 해시 검증"

Command = {

$files = Get-ChildItem "C:\Program Files\MyAutomation" -Recurse -Include *.exe,*.dll

$validCount = 0

$invalidCount = 0

foreach ($file in $files) {

$hash = Get-FileHash $file.FullName -Algorithm SHA256

# 저장된 해시와 비교 (실제 구현 필요)

$validCount++

}

return @{

TotalFiles = $files.Count

ValidFiles = $validCount

InvalidFiles = $invalidCount

Percentage = [math]::Round(($validCount / $files.Count) * 100, 2)

}

}

},

@{

Name = "서비스 상태 확인"

Command = {

$services = @("IntegrityGuard", "WinDefend", "EventLog")

$results = @{}

foreach ($service in $services) {

$svc = Get-Service $service -ErrorAction SilentlyContinue

$results[$service] = if ($svc) { $svc.Status } else { "Not Found" }

}

return $results

}

}

)

foreach ($check in $integrityChecks) {

Write-Host " - $($check.Name)" -ForegroundColor Cyan

$result = & $check.Command

$auditResults.SystemIntegrity[$check.Name] = $result

}

# 2. 접근 통제 검사

Write-Host "`n접근 통제 검사 시작..." -ForegroundColor Yellow

# 관리자 그룹 멤버 확인

$admins = Get-LocalGroupMember -Group "Administrators"

$auditResults.AccessControl["Administrators"] = $admins | Select-Object Name, PrincipalSource

# 최근 로그온 이벤트

$logonEvents = Get-WinEvent -FilterHashtable @{LogName='Security';ID=4624;StartTime=$StartDate;EndTime=$EndDate} -ErrorAction SilentlyContinue

$auditResults.AccessControl["LogonEvents"] = @{

Total = $logonEvents.Count

ByType = $logonEvents | Group-Object {$_.Properties[8].Value} | Select-Object Name, Count

}

# 3. 로그 분석

Write-Host "`n로그 분석 시작..." -ForegroundColor Yellow

$logTypes = @("Application", "Security", "System")

foreach ($logType in $logTypes) {

$events = Get-WinEvent -FilterHashtable @{LogName=$logType;StartTime=$StartDate;EndTime=$EndDate} -ErrorAction SilentlyContinue

$auditResults.LogAnalysis[$logType] = @{

TotalEvents = $events.Count

ErrorEvents = ($events | Where-Object {$_.Level -eq 2}).Count

WarningEvents = ($events | Where-Object {$_.Level -eq 3}).Count

CriticalEvents = ($events | Where-Object {$_.Level -eq 1}).Count

}

}

# 4. 취약점 검사

Write-Host "`n취약점 검사 시작..." -ForegroundColor Yellow

# Windows 업데이트 상태

$updates = Get-HotFix | Where-Object {$_.InstalledOn -gt (Get-Date).AddDays(-30)}

$auditResults.Vulnerabilities["RecentUpdates"] = $updates | Select-Object HotFixID, InstalledOn, Description

# 방화벽 상태

$firewall = Get-NetFirewallProfile

$auditResults.Vulnerabilities["FirewallStatus"] = $firewall | Select-Object Name, Enabled

# 5. 보고서 생성

Write-Host "`n보고서 생성 중..." -ForegroundColor Yellow

$reportPath = Join-Path $OutputPath "SecurityAudit_$(Get-Date -Format 'yyyyMMdd_HHmmss').html"

$html = @"

<!DOCTYPE html>

<html>

<head>

<title>보안 감사 보고서</title>

<style>

body { font-family: Arial, sans-serif; margin: 20px; }

h1 { color: #333; }

h2 { color: #666; margin-top: 30px; }

table { border-collapse: collapse; width: 100%; margin-top: 10px; }

th, td { border: 1px solid #ddd; padding: 8px; text-align: left; }

th { background-color: #f2f2f2; }

.good { color: green; }

.warning { color: orange; }

.bad { color: red; }

</style>

</head>

<body>

<h1>보안 감사 보고서</h1>

<p>감사 기간: $($auditResults.AuditPeriod)</p>

<p>생성 시간: $(Get-Date)</p>

<h2>1. 시스템 무결성</h2>

$(ConvertTo-Html -Fragment -InputObject $auditResults.SystemIntegrity)

<h2>2. 접근 통제</h2>

$(ConvertTo-Html -Fragment -InputObject $auditResults.AccessControl)

<h2>3. 로그 분석</h2>

$(ConvertTo-Html -Fragment -InputObject $auditResults.LogAnalysis)

<h2>4. 취약점 현황</h2>

$(ConvertTo-Html -Fragment -InputObject $auditResults.Vulnerabilities)

</body>

</html>

"@

$html | Out-File $reportPath -Encoding UTF8

Write-Host "`n감사 완료! 보고서 저장 위치: $reportPath" -ForegroundColor Green

# 결과를 JSON으로도 저장

$jsonPath = Join-Path $OutputPath "SecurityAudit_$(Get-Date -Format 'yyyyMMdd_HHmmss').json"

$auditResults | ConvertTo-Json -Depth 5 | Out-File $jsonPath -Encoding UTF8

# 이메일로 보고서 전송 (선택적)

# Send-MailMessage -To "security@company.com" -From "audit@company.com" -Subject "월간 보안 감사 보고서" -Body "첨부 파일 참조" -Attachments $reportPath, $jsonPath -SmtpServer "smtp.company.com"보안 메트릭 대시보드

실시간 보안 지표 모니터링

- MTTD (Mean Time to Detect): 평균 탐지 시간

- MTTR (Mean Time to Respond): 평균 대응 시간

- FPR (False Positive Rate): 오탐율

- Security Score: 종합 보안 점수 (100점 만점)

월간 트렌드 분석

보안 점수 추이:

1월: 92점 ↑

12월: 89점 ↑

11월: 87점 →

10월: 87점 ↑

9월: 85점🎯 보안 성숙도 평가 모델

🛡️ 보안 성숙도 평가 모델

1

초기

기본적인 보안 통제만 존재

2

관리

문서화된 정책과 절차

3

정의

표준화된 보안 프로세스

4

정량화

측정 가능한 보안 지표

5

최적화

지속적인 개선 체계

82

종합 보안 점수: 82/100

현재 성숙도 레벨: 3단계 (정의)

🔐 접근 통제

-

✓다중 인증 구현

-

✓권한 분리 원칙 적용

-

✓정기적 권한 검토

-

Zero Trust 모델 도입

🛡️ 데이터 보호

-

✓전송 구간 암호화

-

✓저장 데이터 암호화

-

✓키 관리 체계 구축

-

✓데이터 분류 체계

🔍 모니터링

-

✓실시간 로그 수집

-

✓SIEM 시스템 구축

-

AI 기반 이상징후 탐지

-

자동화된 대응 체계

🚨 사고 대응

-

✓사고 대응 계획 수립

-

✓대응팀 구성 및 훈련

-

✓백업 및 복구 체계

-

자동화된 격리 시스템

🗺️ 보안 성숙도 향상 로드맵

Q1 2025

기본 보안 체계 구축

Q2 2025

무결성 검증 시스템

Q3 2025

AI 기반 모니터링

Q4 2025

Zero Trust 전환

Q1 2026

완전 자동화 달성

📋 우선순위 권고사항

1. AI 기반 이상징후 탐지 시스템 도입 높음

머신러닝을 활용한 실시간 위협 탐지로 보안 효율성 50% 향상 예상

2. Zero Trust 네트워크 아키텍처 전환 높음

모든 접근에 대한 검증으로 내부 위협 대응력 강화

3. 자동화된 사고 대응 플레이북 구축 중간

평균 대응 시간을 30분에서 5분으로 단축

4. 양자내성 암호화 도입 검토 낮음

미래 보안 위협에 대한 선제적 대응

🔧 기술 스택 및 도구 요약

개발 환경

- IDE: Visual Studio 2022 + Windows Driver Kit (WDK)

- 언어: C#, C/C++ (드라이버), PowerShell

- 프레임워크: .NET 6.0+, Windows Service

보안 도구

- 코드 분석: SonarQube, Veracode

- 취약점 스캔: Nessus, OpenVAS

- SIEM: Splunk, ELK Stack, Wazuh

- 암호화: AES-256, RSA-4096, SHA-256

모니터링 및 분석

- APM: Application Insights, New Relic

- 로그 수집: Fluentd, Logstash

- 시각화: Grafana, Kibana

- AI/ML: TensorFlow, Azure ML

📚 참고 자료 및 표준

보안 표준

- ISO/IEC 27001:2022 - 정보보안 관리체계

- NIST Cybersecurity Framework - 사이버보안 프레임워크

- CIS Controls v8 - 중요 보안 통제

- OWASP Top 10 - 애플리케이션 보안

기술 문서

💡 핵심 포인트

✅ 성공 요인

- 단계적 접근: 기초부터 고급까지 점진적 구현

- 자동화 우선: 수동 작업 최소화로 인적 오류 방지

- 실시간 대응: 위협 탐지 즉시 자동 차단

- 지속적 개선: 정기 감사와 피드백 반영

⚠️ 주의사항

- 과도한 제한 주의: 업무 효율성과 보안의 균형

- 성능 영향 최소화: 최적화된 검증 알고리즘 사용

- 사용자 교육: 보안 정책의 필요성 인식 제고

- 정기적 업데이트: 새로운 위협에 대한 대응

🎯 최종 목표

"민감한 정보를 다루는 자동화 도구를 보호하면서도 효율적으로 운영할 수 있는 신뢰할 수 있는 보안 체계 구축"

종합적인 보안 체계를 통해 파일 변조, 무단 접근, 데이터 유출 등의 위험으로부터 시스템을 안전하게 보호할 수 있습니다. 각 단계별로 구현하시면서 조직의 특성에 맞게 커스터마이징하시기 바랍니다.

728x90

그리드형(광고전용)

댓글