728x90

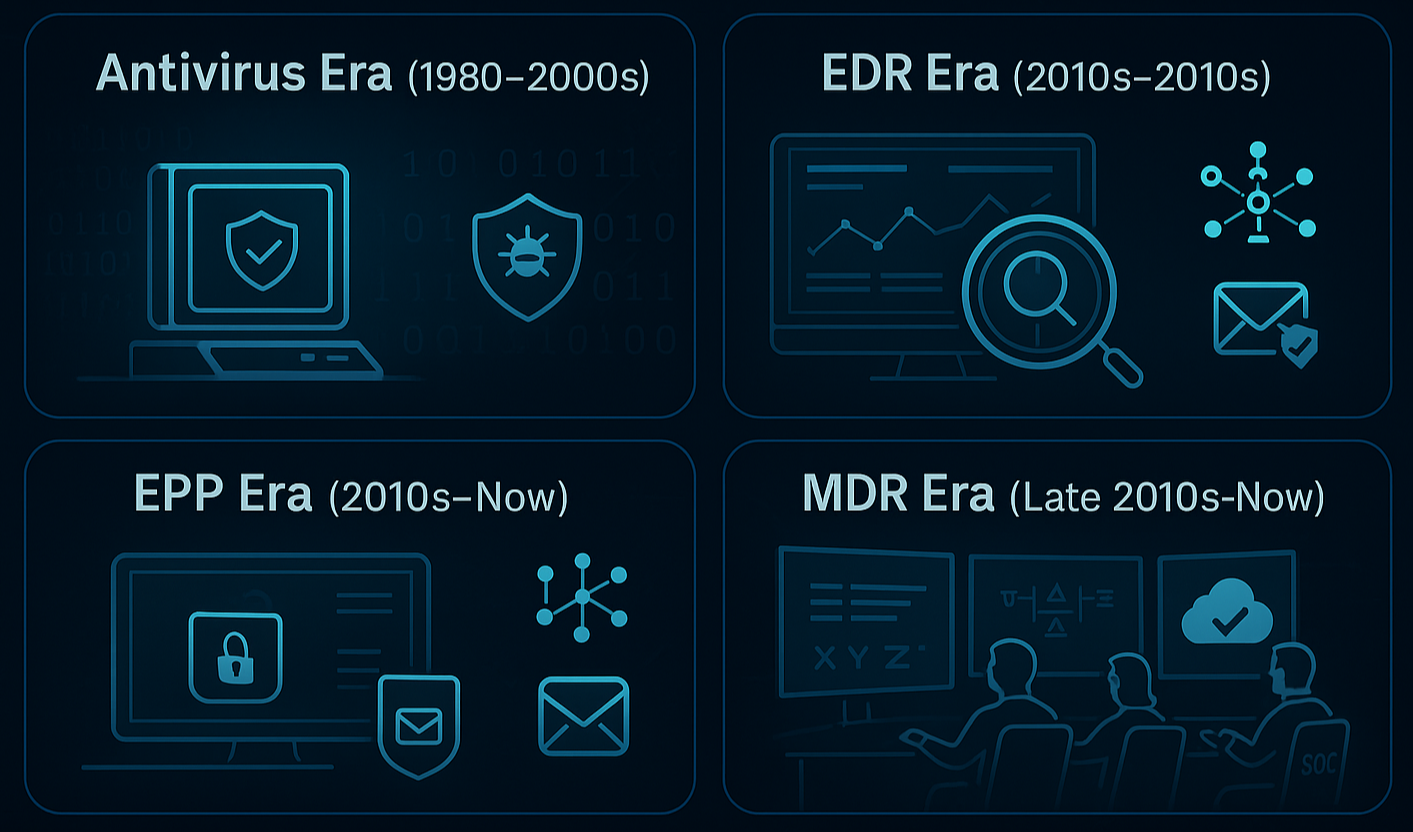

전통적인 바이러스 백신 (1980년대~2000년대 초반)

특징

- 시그니처(패턴) 기반 탐지: 알려진 악성코드의 고유한 패턴을 데이터베이스화하여 비교

- 정적 분석 중심: 파일의 해시값, 특정 코드 패턴 등을 매칭

한계점

- 새로운 변종이나 제로데이 공격에 무력

- 다형성(Polymorphic) 악성코드 탐지 불가

- 패턴 DB 업데이트 전까지는 탐지 불가능

예시

기존 악성코드: virus.exe (해시: ABC123)

변종 악성코드: virus_v2.exe (해시: XYZ789)

→ 패턴 DB에 없으면 탐지 실패EPP (Endpoint Protection Platform) 등장 (2000년대 후반~2010년대)

발전 배경

- 단순 바이러스를 넘어 랜섬웨어, 트로이목마, 웜, 스파이웨어 등 다양한 위협 출현

- 통합적인 엔드포인트 보호 필요성 대두

주요 기능

- 안티바이러스 + 안티멀웨어

- 방화벽 기능

- 웹 보안

- 이메일 보안

- 디바이스 제어

구체적 예시

[EPP 통합 보호 시나리오]

1. 사용자가 피싱 이메일의 첨부파일 클릭

2. EPP가 다층 방어 수행:

- 이메일 필터링 (스팸/피싱 탐지)

- 첨부파일 샌드박스 분석

- 악성 URL 차단

- 실행 파일 행위 모니터링EDR (Endpoint Detection and Response) 혁신 (2010년대 중반~현재)

핵심 변화: 패턴 기반 → 행위 기반 탐지

주요 특징

- 실시간 엔드포인트 모니터링

- 위협 헌팅(Threat Hunting) 기능

- 포렌식 분석 능력

- 자동화된 대응 기능

행위 기반 탐지 예시

[정상 행위]

Word.exe → 문서 열기 → 저장

[의심스러운 행위]

Word.exe → PowerShell 실행 → 외부 서버 연결 → 파일 암호화

→ EDR이 랜섬웨어 행위로 판단하여 차단EDR의 상세 탐지 프로세스

- 데이터 수집: 프로세스, 네트워크, 파일, 레지스트리 등 모든 활동 기록

- 행위 분석: MITRE ATT&CK 프레임워크 기반 공격 패턴 매칭

- 위협 점수 산정: 각 행위의 위험도를 종합하여 점수화

- 자동 대응: 프로세스 종료, 네트워크 격리, 파일 복구 등

MDR (Managed Detection and Response) 서비스 (2010년대 후반~현재)

등장 배경

- EDR이 생성하는 방대한 이벤트 관리의 어려움

- 전문 보안 인력 부족

- 24/7 모니터링 필요성

300x250

MDR의 핵심 가치

[기존 EDR 운영의 문제점]

- 일일 평균 10,000+ 이벤트 발생

- 90% 이상이 오탐(False Positive)

- 분석에 필요한 전문 인력 부족

[MDR 솔루션]

- 전문 SOC 팀의 24/7 모니터링

- AI/ML 기반 이벤트 필터링

- 위협 인텔리전스 통합

- 즉각적인 대응 지원SOC 1-5-30 법칙의 상세 구현

1분 탐지 (Detection)

목표: 위협 발생 후 1분 이내 탐지

구현 방법

1. 실시간 모니터링 인프라

- SIEM 실시간 로그 수집 (1초 이내)

- EDR 에이전트 실시간 이벤트 전송

- 네트워크 TAP을 통한 트래픽 미러링

2. 자동화된 알림 체계

- 위험도별 알림 우선순위 설정

- 다중 채널 알림 (대시보드, SMS, 이메일)

- 에스컬레이션 자동화5분 식별/분류 (Triage)

목표: 탐지 후 5분 이내 정/오탐 판단 및 위험도 분류

실제 운영 프로세스

[Tier 1 분석가 체크리스트]

1. 이벤트 컨텍스트 확인 (30초)

- 발생 시간, 호스트, 사용자

- 이전 유사 이벤트 이력

2. 초기 분석 (2분)

- 프로세스 트리 분석

- 네트워크 연결 확인

- 파일 활동 검토

3. 위협 인텔리전스 대조 (1분)

- IP/도메인 평판 조회

- 파일 해시 VirusTotal 검색

- MITRE ATT&CK 매핑

4. 분류 및 에스컬레이션 (1분 30초)

- 심각도 레벨 지정 (Critical/High/Medium/Low)

- Tier 2 에스컬레이션 여부 결정30분 조치/대응 (Response)

목표: 식별 후 30분 이내 완전한 대응 완료

단계별 대응 시나리오

[랜섬웨어 대응 예시]

0-5분: 초기 격리

- 감염 호스트 네트워크 격리

- 악성 프로세스 종료

- 메모리 덤프 수집

5-15분: 영향 범위 파악

- 횡적 이동 흔적 조사

- 공유 폴더 접근 로그 분석

- 동일 IOC 전사 검색

15-25분: 복구 및 강화

- 백업에서 파일 복구

- 취약점 패치 적용

- 방화벽 룰 업데이트

25-30분: 사후 조치

- 침해 지표(IOC) 배포

- 보고서 작성

- 재발 방지 대책 수립효과적인 SOC 운영 방안

자동화 및 오케스트레이션

SOAR (Security Orchestration, Automation and Response) 활용

# 자동화 플레이북 예시

if event.type == "ransomware_behavior":

# 1. 자동 격리

isolate_host(event.hostname)

# 2. 증거 수집

collect_memory_dump(event.hostname)

capture_network_traffic(event.hostname, duration=300)

# 3. IOC 추출 및 배포

iocs = extract_iocs(event)

distribute_to_all_endpoints(iocs)

# 4. 티켓 생성 및 할당

create_incident_ticket(priority="CRITICAL")위협 인텔리전스 통합

실시간 위협 정보 활용

- 상용 위협 피드 구독 (ThreatConnect, Anomali 등)

- 오픈소스 인텔리전스 활용 (MISP, AlienVault OTX)

- 업계별 정보 공유 (금융 ISAC, 에너지 ISAC 등)

지속적인 개선 프로세스

KPI 기반 성과 측정

주요 지표:

- MTTD (Mean Time to Detect): 평균 탐지 시간

- MTTR (Mean Time to Respond): 평균 대응 시간

- 오탐률 (False Positive Rate)

- 미탐률 (False Negative Rate)

개선 활동:

- 주간 사례 분석 회의

- 월간 레드팀 훈련

- 분기별 프로세스 최적화인력 운영 최적화

효율적인 교대 근무 체계

[24/7 SOC 인력 배치 예시]

- Tier 1: 4팀 3교대 (팀당 3-4명)

- Tier 2: 2팀 2교대 (팀당 2명)

- Tier 3: 주간 근무 + On-call (2-3명)

역할 분담:

- Tier 1: 초기 분류, 기본 대응

- Tier 2: 심층 분석, 복잡한 사건 처리

- Tier 3: 위협 헌팅, 아키텍처 개선기술 스택 최적화

통합 보안 플랫폼 구성

[권장 아키텍처]

데이터 수집층:

- EDR (CrowdStrike, SentinelOne)

- NDR (Darktrace, ExtraHop)

- 로그 수집기 (Splunk UF, Elastic Beats)

분석/상관층:

- SIEM (Splunk, QRadar, Elastic Security)

- UEBA (Exabeam, Securonix)

대응/자동화층:

- SOAR (Phantom, Demisto)

- 티켓팅 (ServiceNow, Jira)

위협 인텔리전스:

- TIP (ThreatConnect, MISP)

- 샌드박스 (FireEye, Cuckoo)이러한 접근을 통해 현대의 복잡한 위협 환경에서도 효과적인 보안 운영이 가능하며, 1-5-30 법칙을 준수하면서도 오탐을 최소화하고 실제 위협에 신속하게 대응할 수 있습니다.

728x90

그리드형(광고전용)

댓글