728x90

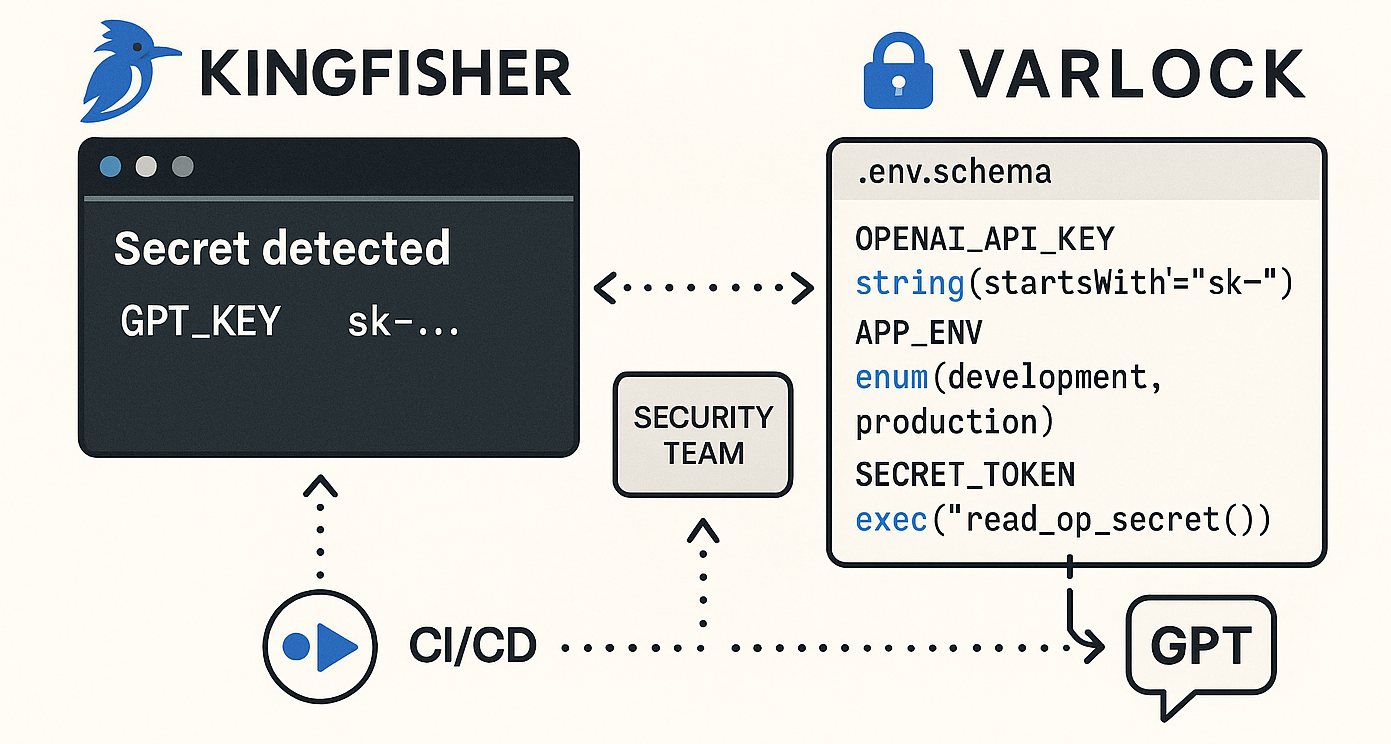

🔐 Kingfisher × Varlock: 실시간 시크릿 탐지와 선언적 환경변수 보안 관리의 정수

민감정보는 유출되는 순간부터 보안사고로 이어집니다.

Kingfisher는 유출된 시크릿을 탐지/검증, Varlock은 유출 자체를 막고 협업을 강화합니다.

이 둘은 DevSecOps의 완벽한 파트너입니다.

기존 .env 방식의 한계와 보안 리스크

.env 파일은 널리 사용되지만 다음과 같은 심각한 보안/유지관리 문제가 있습니다.

| 항목 | 문제점 |

|---|---|

| ❌ 정적 타입 없음 | "true"도 문자열로 인식되어 코드 혼란 초래 |

| ❌ 유효성 검증 없음 | 오타/누락 발생 시 런타임 오류 |

| ❌ 일관성 부족 | .env.example과 실제 .env가 불일치 가능 |

| ❌ 노출 위험 | 로그/오류 메시지 등에서 값이 드러날 수 있음 |

| ❌ 시크릿 분리 불가 | 민감 정보와 일반 값 혼재 → 보안 감사 어려움 |

| ❌ AI/자동화 연동 어려움 | 메타정보 부재로 도구 해석 불가 |

차세대 관리 방식: Varlock

Varlock은 .env.schema를 중심으로 스키마 + 타입 + 보안 + 자동화 + 다중환경 + 시크릿 연동을 제공하는 선언적 환경 변수 관리 도구입니다.

핵심 구성

.env.schema→ 변수의 타입, 민감도, 예시 포함 선언.env→ 실제 민감값 저장 (Git 제외).env.production→ 환경별 오버라이드exec()→ 외부 시크릿 연동 (ex. 1Password, Vault 등)

예시

# @required @type=string(startsWith=sk-) @sensitive

OPENAI_API_KEY=

# @type=enum(development, preview, production)

APP_ENV=development

# 외부 연동

DB_PASSWORD=exec('op read "op://team/db/password"')특징 요약

| 기능 | 설명 |

|---|---|

| ✅ 타입 및 유효성 검사 | 실행 전 오류 사전 차단 (--check) |

| ✅ 보안 강화 | 민감 값 자동 마스킹 및 로그 유출 차단 |

| ✅ AI 친화적 | 주석 기반 메타정보 → AI가 해석 가능 |

| ✅ 시크릿 외부화 | 1Password, Vault 등과 연동 |

| ✅ 타입 자동 생성 | IDE 인텔리센스, 타입 안정성 강화 |

| ✅ 언어 독립 | Python, Go, JS 등 CLI로 어디서든 사용 가능 |

Kingfisher로 코드베이스 내 시크릿 탐지 자동화

Kingfisher는 실제 코드, Git 히스토리, S3, Docker, Slack, Jira 등에서 민감정보 패턴을 탐지하고, 실제 클라우드 API 호출을 통해 유효성까지 검증합니다.

내부 탐지 방식

- ✅ Hyperscan 기반 정규표현식 초고속 탐지

- ✅ Tree-Sitter 기반 AST 분석으로 언어별 구문 정확히 분석

- ✅ 수백 개의 내장 탐지 규칙 (OpenAI, AWS, Slack, Stripe 등)

- ✅ 실시간 검증 (ex. AWS Key 실제 유효 여부 확인)

- ✅ Baseline 관리로 기존 유출은 무시하고 새로운 유출만 탐지

300x250

주요 활용 예시

# 로컬 코드 탐지

kingfisher scan .

# GitHub 조직 전체 탐지 (유효 시크릿만 표시)

KF_GITHUB_TOKEN="ghp_..." kingfisher scan --github-organization my-org --only-valid

# S3 버킷 스캔

KF_AWS_KEY=... KF_AWS_SECRET=... kingfisher scan --s3-bucket sensitive-bucket

# 탐지 결과 JSON 출력

kingfisher scan . --format json --output results.jsonVarlock + Kingfisher의 통합 전략

| 구성 요소 | 목적 | 도구 |

|---|---|---|

.env.schema |

타입, 민감도, 구조 정의 | ✅ Varlock |

.env |

실제 환경 변수 저장 (민감정보 포함) | ✅ Varlock |

| 코드, 저장소 | 실수로 커밋된 시크릿 탐지 | ✅ Kingfisher |

| 외부 시크릿 저장소 (1Password 등) | 시크릿 직접 보관, 실행 시 로딩 | ✅ Varlock |

| GitHub PR 시 탐지 | CI에서 자동 보안 검사 | ✅ Kingfisher |

| Dev, Stage, Prod 환경 분리 | .env.production 등으로 환경별 설정 |

✅ Varlock |

이 통합 전략은 “시크릿 생성→관리→탐지→검증” 전체 주기를 자동화 + 보안 강화 + 협업 효율화합니다.

실제 도입 흐름

.env.schema 작성 및 규칙 선언

npx varlock init민감정보는 .env 또는 시크릿 CLI로 외부화

# 안전한 동적 로딩 방식

SECRET_KEY=exec('op read "op://prod/backend/secret-key"')CI/CD 파이프라인 연동 예시

# GitHub Actions

- name: Scan Secrets

run: kingfisher scan . --only-valid --format sarif --output results.sarif# GitLab CI

scan_secrets:

script:

- kingfisher scan . --no-validate --format json > kingfisher.json코드에서 안전한 접근

import { ENV } from 'varlock/env'

const apiKey: string = ENV.OPENAI_API_KEY;체크리스트

| 항목 | 점검 포인트 |

|---|---|

🔐 .env Git 포함 여부 |

.gitignore 필수 등록 |

| 🔐 민감 정보 로깅 방지 | @sensitive 주석으로 자동 마스킹 |

| 🔐 외부 시크릿 관리 권한 | 1Password, AWS CLI 최소 권한 정책 적용 |

| 🔐 CI 환경 보호 | Token은 환경변수 또는 GitHub Secret으로 주입 |

| 🔐 Kingfisher 주기적 실행 | CRON 또는 PR Hook으로 자동화 |

🔐 .env.schema 검증 자동화 |

varlock check로 사전 유효성 확인 |

요약 테이블

| 구성 요소 | 기능 | 도구 | 설명 |

|---|---|---|---|

.env.schema |

스키마 및 타입 정의 | Varlock | 선언적 환경 정의, 타입 자동 생성 |

.env |

실값 저장 | Varlock | Git 무시, 보안 분리 |

| 민감정보 탐지 | 코드, Docker, S3, Slack 등 | Kingfisher | 고속 스캔 + API 유효성 검증 |

| 시크릿 외부화 | 동적 CLI 로딩 | Varlock | Vault/1Password 연동 |

| 보안 자동화 | 스캔 + 검증 + 마스킹 | Varlock + Kingfisher | CI/CD 통합 가능 |

| 타입 보장 | 코드 내부 정적 검증 | Varlock | 타입스크립트 등 IDE 인텔리센스 지원 |

.env.schema 고급 예시 (조건부, default, 설명 포함)

.env.schema는 단순한 선언형 환경변수를 넘어서 조건부 로직, 기본값 지정, 상세 주석 기반의 문서화가 가능합니다.

고급 .env.schema 예시

# 🌐 API 키 - 필수, 민감정보, 형식 검증

# @required @type=string(startsWith=sk-) @sensitive

# @description="OpenAI API 키입니다. sk-로 시작해야 하며 외부에 절대 노출되어선 안 됩니다."

OPENAI_API_KEY=

# 🏞️ 환경 구분 - enum 사용

# @type=enum(development, staging, production)

# @default=development

# @description="어플리케이션 실행 환경을 명시합니다."

APP_ENV=development

# ⚠️ 조건부 요구 (production 환경에서만 필수)

# @type=string @required-if(APP_ENV=production)

# @description="프로덕션 환경에서만 필수인 내부 인증 키입니다."

INTERNAL_AUTH_SECRET=

# 🔄 동적 시크릿 연동

# @type=string @sensitive

# @description="1Password CLI를 통해 로드되는 DB 비밀번호"

DB_PASSWORD=exec('op read "op://prod/db/secret"')

# 📞 숫자 타입 및 범위 제한

# @type=number(min=1000, max=9999)

# @default=8080

# @description="서버가 실행될 포트입니다."

PORT=8080

# ✅ 불린값

# @type=boolean

# @default=false

# @description="디버그 로그 출력 여부"

DEBUG=false실무 팁

- 조건부 필수(

@required-if)는 staging/production 분기처리에 매우 유용 @description은 GPT 같은 LLM에게 의미를 알려주는 핵심 포인트- 민감정보는 반드시

@sensitive로 표시 → 로그 출력 방지

Kingfisher 탐지 결과 → Wazuh 또는 SIEM 연동 가이드

Kingfisher는 탐지 결과를 JSON 또는 SARIF 형식으로 출력할 수 있으며, 이를 기반으로 Wazuh 및 다양한 SIEM에 연동할 수 있습니다.

연동 개요

| 항목 | 설명 |

|---|---|

| 입력 | kingfisher scan . --format json 결과 |

| 대상 | Wazuh API, Logstash, Fluentd, syslog |

| 방식 | HTTP 전송, 파일 감지, 수동 수집 등 |

연동 방법 ① Wazuh 커스텀 로그 수집

- Kingfisher JSON 출력

kingfisher scan . --format json --output /var/log/kingfisher/findings.json - Wazuh 에이전트 수집 설정 (/var/ossec/etc/ossec.conf)

<localfile> <log_format>json</log_format> <location>/var/log/kingfisher/findings.json</location> </localfile> - 분석용 Decoders 및 Rules 등록

/var/ossec/etc/decoders/kingfisher_decoders.xml/var/ossec/etc/rules/kingfisher_rules.xml

- 결과 예시

{ "rule": { "id": "100100", "level": 10, "description": "Kingfisher: Valid secret detected" }, "data": { "file": "app.js", "secret_type": "AWS Access Key", "validated": true } }

연동 방법 ② SIEM(Logstash → Elasticsearch)

# Filebeat 또는 Logstash 입력 설정

input {

file {

path => "/var/log/kingfisher/findings.json"

codec => "json"

}

}

filter {

if [validated] == true {

mutate { add_tag => ["validated_secret"] }

}

}

output {

elasticsearch {

hosts => ["http://localhost:9200"]

index => "kingfisher-alerts"

}

}시큐리티 연계 예시

- TheHive 티켓 자동 생성: Kingfisher 출력 → n8n → TheHive Case 생성

- Slack 알림: 유효한 시크릿만 webhook으로 전송

- SIEM Dashboard 시각화: 위험 유형별, 파일별, 프로젝트별 시크릿 누수 현황 분석

Varlock을 통한 GPT 기반 자동화 프롬프트 생성기

Varlock의 .env.schema는 주석 기반 메타 정보를 포함하므로, 이를 기반으로 GPT 프롬프트나 문서, API 요청 자동화에 활용할 수 있습니다.

예시: .env.schema → GPT Prompt 변환

# @required @type=string(startsWith=sk-) @sensitive

# @description="OpenAI API 키입니다. sk-로 시작해야 하며 외부에 절대 노출되어선 안 됩니다."

OPENAI_API_KEY=

# @type=enum(development, staging, production)

# @description="현재 실행 환경입니다."

APP_ENV=production→ 아래와 같은 GPT 시스템 메시지로 변환 가능

[

{

"role": "system",

"content": "당신은 `.env.schema` 파일을 기반으로 환경 구성을 돕는 AI 도우미입니다. 사용자의 입력에 따라 OpenAI API 키는 반드시 sk-로 시작하며 외부에 노출되지 않도록 하세요. 현재 환경은 'production'입니다."

}

]자동화 프롬프트 생성기 코드 예시 (Node.js)

import { parseEnvSchema } from 'varlock/tools';

import fs from 'fs';

const schema = fs.readFileSync('.env.schema', 'utf-8');

const result = parseEnvSchema(schema);

const prompts = result.variables.map((v) => {

return `변수 ${v.name}: ${v.description || '설명 없음'}`;

});

console.log(prompts.join('\n'));활용 아이디어

| 시나리오 | 활용 방식 |

|---|---|

| AI Dev Assistant | 프로젝트 실행 전 필요한 환경 설정 설명 생성 |

| 프롬프트 기반 CLI | .env.schema를 프롬프트로 GPT에게 넘겨 스크립트 자동 작성 |

| 보안 감사 | 민감도(@sensitive) 표시를 기반으로 민감 환경 변수 자동 검출 |

정리

| 목적 | 도구 | 설명 |

|---|---|---|

| 타입, 조건, 민감도 정의 | Varlock | .env.schema 기반 선언 |

| 시크릿 탐지 및 검증 | Kingfisher | 코드 및 Git, Slack 등 광범위 탐지 |

| 탐지 결과 보안 플랫폼 연동 | Wazuh, SIEM, n8n | 보안 티켓, Slack 알림, 대시보드화 |

| AI 프롬프트 자동화 | Varlock 기반 schema | 자동 문서화, 자동 입력 생성 가능 |

728x90

그리드형(광고전용)

댓글