728x90

기록을 남기지 않는 랜섬웨어(Traceless Ransomware)는 전통적인 보안 탐지 체계를 우회하기 위해 디스크나 로그에 흔적을 최소화하며 동작하는 고도화된 악성코드입니다. 파일리스(Fileless) 기법과 정상 시스템 도구 악용을 통해 탐지를 회피하고, 공격 후 자가 삭제 기능으로 포렌식 분석을 어렵게 만드는 특징을 가집니다.

1. 핵심 특징 및 동작 방식

1.1 파일리스(Fileless) 기법

| 특징 | 설명 | 위험도 |

|---|---|---|

| 메모리 기반 실행 | 디스크에 악성 파일을 저장하지 않고 RAM에서만 동작 | 🔴 High |

| 정상 도구 악용 | PowerShell, wscript, BitLocker 등 운영체제 내장 도구 사용 | 🔴 High |

| 자가 삭제 | 공격 완료 후 자신의 실행 파일과 임시 파일을 자동 삭제 | 🟡 Medium |

| 로그 제거 | 시스템 로그와 프로세스 흔적을 의도적으로 삭제 | 🔴 High |

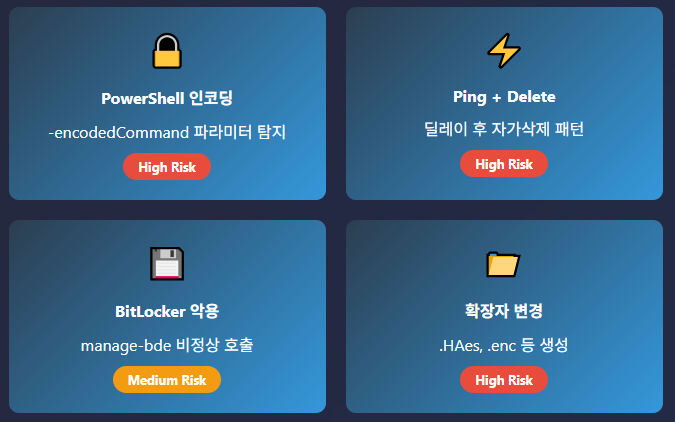

1.2 주요 동작 패턴

2. 대표적인 공격 사례 분석

2.1 Mamona 랜섬웨어 (무흔적 오프라인 기반)

핵심 특징

- 네트워크 연결 없이 로컬에서만 실행

- 모든 암호화 파일에

.HAes확장자 부여 ping 127.0.0.7명령어를 이용한 딜레이 후 자가 삭제- USB 등 물리 매체를 통한 에어갭 환경 침투

300x250

공격 시퀀스

# 1. 파일 암호화 (빠른 속도로 탐지 회피)

encrypt_files() → add_extension(.HAes)

# 2. 딜레이 후 자가 삭제

ping 127.0.0.7 -n 5 && del /f /q malware.exe

# 3. 랜섬 노트 생성

create_file("README.HAes.txt")2.2 RokRAT (APT37 북한 해킹 그룹)

핵심 특징

- 파일리스 + 스테가노그래피 기법 (이미지 파일 내 코드 은닉)

- 악성 LNK 파일, Office 매크로, PowerShell을 통한 유포

- Dropbox, Yandex 등 정상 클라우드 서비스를 C2로 악용

- 한국 내 군사, 정부, 연구기관 등을 주요 타겟으로 설정

기술적 특징

- 이중/다단계 암호화된 Shellcode 사용

- 메모리 인젝션 및 디버깅 방해 기술

- 스크린샷, 문서, 녹음파일 등 민감정보 수집

2.3 BitLocker 악용형 랜섬웨어

핵심 특징

- Windows 내장 BitLocker 암호화 도구 악용

- 별도 실행파일 없이 정상 OS 기능으로 악성 행위 수행

- 원격에서 파일 암호화 진행

3. 보안 위협 및 탐지의 어려움

3.1 기존 보안 체계의 한계

| 보안 솔루션 | 한계점 | 영향도 |

|---|---|---|

| 전통적 백신 | 파일 기반 시그니처 탐지 불가 | 🔴 치명적 |

| EDR 솔루션 | 로그 기반 탐지 시 흔적 없음으로 우회 | 🟠 심각 |

| 네트워크 모니터링 | 오프라인 실행 시 C2 통신 없음 | 🟡 중간 |

| 포렌식 분석 | 재부팅 시 메모리 증거 소멸 | 🔴 치명적 |

3.2 탐지 회피 기술

- 난독화 및 암호화: 코드 분석 방해

- 샌드박스 탐지 우회: 가상환경 인식 후 실행 중단

- 정상 프로세스 위장: 시스템 관리자도 구분하기 어려움

- 시간 지연 공격: 보안 솔루션의 동적 분석 시간 회피

4. 종합적 대응 전략

4.1 EDR 및 행위 기반 탐지 강화

Wazuh 탐지 룰 예시

<rule id="100101" level="10">

<if_sid>18107</if_sid>

<match>powershell(.exe)?</match>

<regex>.*-enc(odedcommand)?.*</regex>

<description>Suspicious PowerShell encoded command</description>

</rule>

<rule id="100102" level="10">

<if_sid>18107</if_sid>

<match>cmd.exe</match>

<regex>ping\s+127\.0\.0\.7.*\&\&.*del\s+/f\s+/q</regex>

<description>Mamona-style ping delay and file deletion</description>

</rule>Elastic Defend KQL 쿼리

process.name: "powershell.exe" and process.args : "*-encodedCommand*"

process.name: "cmd.exe" and process.command_line: "*ping 127.0.0.7* && del /f /q*"

file.extension: "HAes" and event.action: "creation"4.2 Sysmon 구성 최적화

핵심 이벤트 수집

- ProcessCreate: PowerShell, BitLocker, ping+del 조합

- FileCreate: 비정상 확장자 (.HAes, .enc, .locked)

- NetworkConnect: 파일리스 C2 통신 탐지

- ProcessTerminate: 자가 삭제 패턴 감시

4.3 예방적 보안 조치

| 조치 항목 | 구체적 방법 | 우선순위 |

|---|---|---|

| 실행 정책 강화 | AppLocker, WDAC, SRP 적용 | 🔴 High |

| PowerShell 제한 | Constrained Language Mode 설정 | 🔴 High |

| 매크로 차단 | Office 매크로 실행 정책 강화 | 🟠 Medium |

| USB 관리 | 외부 저장장치 사용 제한 | 🟡 Low |

5. Zero Trust 보안 모델 적용

5.1 핵심 원칙

Never Trust, Always Verify

- 모든 접근 요청에 대한 지속적 인증 및 검증

- 사용자, 디바이스, 애플리케이션을 모두 잠재적 위협으로 간주

5.2 구현 전략

| 영역 | 적용 방안 | 기대 효과 |

|---|---|---|

| 신원 관리 | MFA, 적응형 인증 | 초기 침입 차단 |

| 네트워크 | 마이크로세그멘테이션 | 측면 이동 방지 |

| 데이터 | 암호화, 접근 권한 최소화 | 피해 범위 제한 |

| 애플리케이션 | 실행 보류, AI 기반 분석 | 악성 실행 차단 |

5.3 실행 보류(Execution Hold) 기술

6. 모니터링 및 대응 체계

6.1 실시간 모니터링 지표

핵심 KPI

- PowerShell 인코딩 명령 실행 빈도

- 비정상 확장자 파일 생성 건수

- BitLocker 관련 프로세스 호출 횟수

- 자가 삭제 패턴 (ping + del) 탐지 건수

6.2 인시던트 대응 프로세스

- 1단계: 탐지 (0-5분)

- EDR/SIEM 경보 발생

- 자동 격리 정책 실행

- 2단계: 분석 (5-30분)

- 메모리 덤프 수집 (재부팅 전)

- 네트워크 연결 상태 확인

- 영향 범위 평가

- 3단계: 대응 (30분-2시간)

- 감염 시스템 네트워크 격리

- 백업 데이터 복구 준비

- 법적 대응 절차 시작

6.3 복구 전략

백업 및 복구

- 오프라인 백업 시스템 운영 (네트워크 분리)

- 주기적 복구 훈련 실시

- 백업 데이터 무결성 검증

7. 조직 차원의 대응 방안

7.1 사용자 교육 및 인식 개선

교육 내용

- 파일리스 공격의 특징 및 위험성

- 의심스러운 이메일 첨부파일 처리 방법

- USB 등 외부 저장장치 사용 시 주의사항

- PowerShell 실행 시 보안 경고 확인

7.2 정책 및 절차 수립

보안 정책

파일 실행 정책:

- 알려지지 않은 출처의 실행파일 차단

- 관리자 권한 실행 시 2차 승인 필수

- 스크립트 실행 시 보안팀 승인 필수

네트워크 정책:

- 내부 네트워크 세그멘테이션 강화

- 클라우드 서비스 접근 제한

- P2P 및 익명 네트워크 차단8. 위협 인텔리전스 및 전망

8.1 공격 트렌드 분석

증가 요인

- 공격 도구의 상품화 (Ransomware-as-a-Service)

- AI를 활용한 탐지 회피 기법 발전

- 원격근무 환경에서의 보안 취약점 증가

예상 발전 방향

- 더욱 정교한 파일리스 기법 등장

- 정상 AI 도구를 악용한 공격 증가

- 클라우드 기반 공격 인프라 활용 확대

8.2 대응 역량 강화 방안

기술적 발전

- XDR (Extended Detection and Response) 도입

- 행위 기반 AI 탐지 시스템 고도화

- 양자 암호화 기반 데이터 보호

9. 실무 적용 체크리스트

9.1 즉시 적용 가능한 조치

- EDR 솔루션의 파일리스 탐지 룰 업데이트

- PowerShell 실행 정책 강화 (Constrained Language Mode)

- Sysmon 구성 파일 최적화

- 오프라인 백업 시스템 점검

- 직원 대상 보안 인식 교육 실시

9.2 중장기 개선 계획

- Zero Trust 보안 모델 도입 계획 수립

- 마이크로세그멘테이션 구현

- AI 기반 행위 분석 시스템 도입

- 인시던트 대응 절차 정기 훈련

- 위협 인텔리전스 공유 체계 구축

10. 결론 및 권고사항

기록을 남기지 않는 랜섬웨어는 전통적인 보안 방어체계의 근본적 한계를 드러내는 새로운 위협입니다.

이에 대응하기 위해서는

- 패러다임 전환: 시그니처 기반에서 행위 기반 탐지로

- 통합적 접근: 기술적 대응과 조직적 대응의 균형

- 지속적 개선: 위협 환경 변화에 따른 대응 체계 진화

- 예방 중심: 사후 대응보다는 사전 예방에 집중

핵심 메시지: "절대 신뢰하지 않고 항상 검증한다"는 Zero Trust 원칙을 바탕으로, 모든 시스템 활동을 의심하고 검증하는 보안 문화 정착이 가장 중요합니다.

본 문서는 지속적으로 업데이트되는 위협 환경에 맞춰 정기적인 검토와 개선이 필요합니다.

728x90

그리드형(광고전용)

댓글