728x90

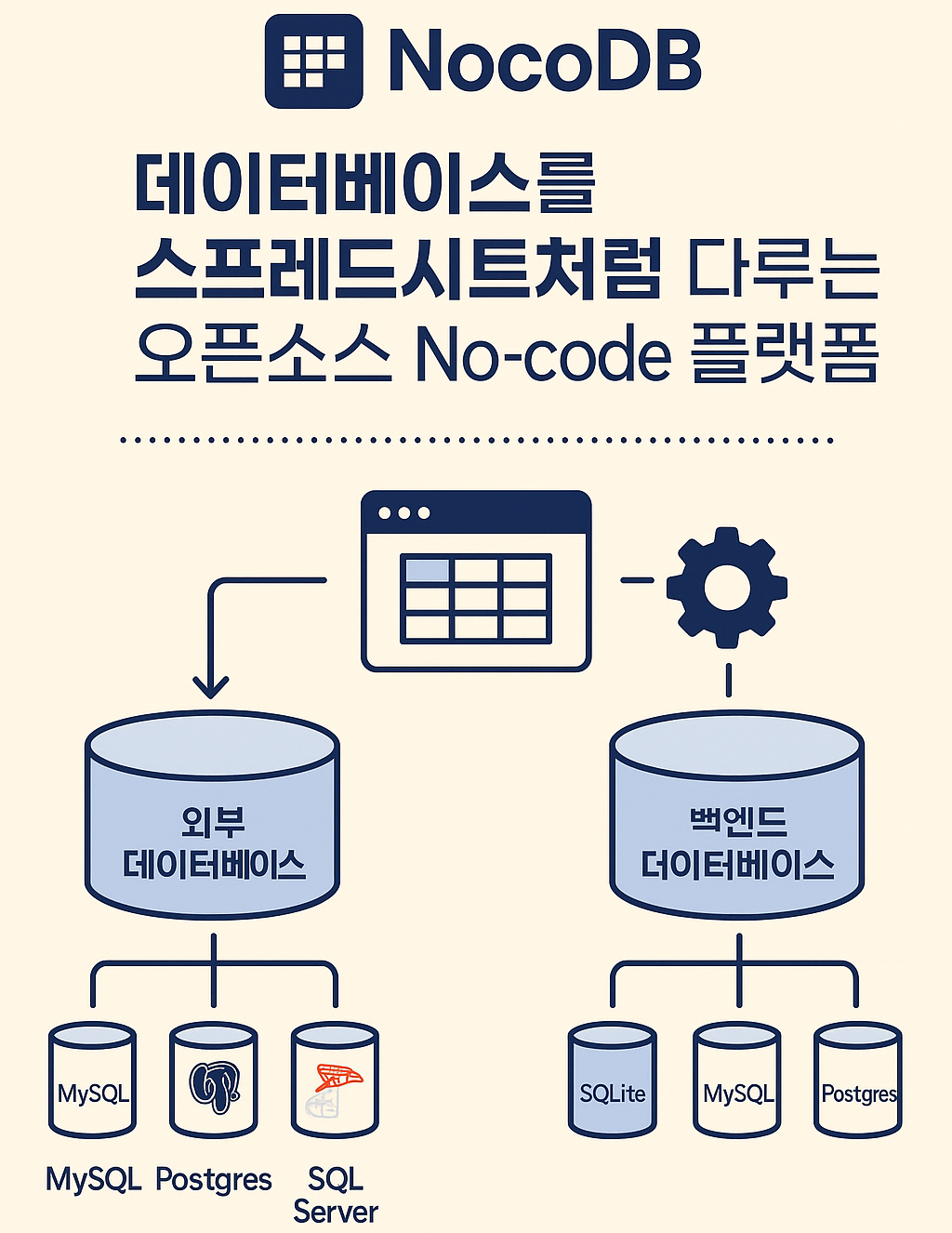

NocoDB는 관계형 데이터베이스(RDBMS)를 에어테이블(Airtable) 스타일의 스프레드시트 인터페이스로 전환해주는 오픈소스 플랫폼입니다. 비개발자도 쉽게 데이터를 다룰 수 있도록 해주며, 백엔드의 데이터베이스는 그대로 유지하면서도 UI는 매우 직관적인 웹 기반 인터페이스를 제공합니다.

- 프로젝트명: NocoDB

- 라이선스: MIT License

- 주요 기능: 관계형 데이터베이스의 테이블을 웹 UI에서 마치 Excel처럼 다룰 수 있음

- 지원 데이터베이스: MySQL, PostgreSQL, MariaDB, SQLite, SQL Server 등

핵심 기능

데이터 스프레드시트 UI

- 마치 Excel이나 Airtable처럼 웹 기반 UI에서 CRUD 작업 가능

- 직접 SQL을 작성하지 않아도 데이터를 추가, 수정, 삭제할 수 있음

API 자동 생성

- 데이터베이스에 연결하면 자동으로 REST API와 GraphQL API를 생성

- 개발자가 별도로 백엔드 코드를 작성하지 않아도 됨

사용자 권한 관리

- 역할 기반 액세스 제어(RBAC) 제공

- 사용자별로 프로젝트 접근권한, 읽기/쓰기 권한 설정 가능

관계형 기능 유지

- 외래 키(Foreign Key), 관계(Relation) 설정을 그대로 반영하여 테이블 간 연결 가능

- Lookups, Joins 등을 GUI로 설정 가능

협업 기능

- 여러 사용자가 동시에 접속하여 실시간으로 데이터 관리

- 변경 기록(Change Log) 추적 가능

설치 방법

Docker 사용 예시

docker run -d \

-p 8080:8080 \

-e NC_DB="pg://user:pass@host:5432/dbname" \

nocodb/nocodb:latest로컬 Node.js 기반 실행

npx create-nocodb-app

cd nocodb

npm start유사 도구 비교

| 도구 | 특징 |

|---|---|

| Airtable | 상업용, 쉬운 사용성, 클라우드 기반 |

| Baserow | 오픈소스, Postgres 기반 |

| Retool | 내부 도구 제작에 특화 |

| NocoDB | RDB 연결 기반, API 자동화, Self-hosting 가능 |

보안 점검 포인트

- 인증 및 접근 제어

- 기본 인증 기능을 제공하나, 기업 환경에서는 SSO 또는 리버스 프록시 연동이 필요할 수 있음

- API 엔드포인트 접근 제어 필수

- DB 계정 권한 최소화

- NocoDB가 사용하는 DB 계정은 READ/WRITE만 허용되도록 제한

- HTTPS 적용

- NocoDB에 접속하는 모든 트래픽에 대해 TLS/SSL 적용 필수

- 감사 로그 저장

- Admin 사용자 활동, 데이터 변경 로그는 외부 로그 서버로 전송 가능하도록 구성

- 컨테이너 보안

- Docker로 배포하는 경우 read-only root filesystem, non-root user, seccomp 적용 등 필요

활용 사례

- 내부 관리 도구 제작: 고객 DB, 재고 목록, 요청 처리 내역 관리 등

- 비개발자용 데이터 관리 UI: 데이터 엔지니어링 없이 운영팀, 마케팅팀이 직접 활용

- REST API 빠른 테스트 환경: 프론트엔드 개발자가 DB 없이도 데이터 구조 정의 및 API 테스트 가능

300x250

NocoDB는 기존 데이터베이스를 활용하면서도 GUI 기반 관리 도구, 자동화된 API 제공, 협업 기능을 제공하는 매우 강력한 오픈소스 도구입니다. 보안 설정만 잘 갖춘다면, 내부 데이터 관리 시스템이나 백오피스 도구를 매우 빠르게 구축하는 데 효과적입니다.

- NocoDB는 "데이터베이스 프론트엔드 역할"을 합니다.

- 실제 데이터는 NocoDB 내부에 저장되지 않고, 연결된 외부 RDBMS에 저장됩니다.

- 즉, NocoDB는 연결된 DB 위에 스프레드시트 UI와 API 인터페이스를 얹는 역할을 합니다.

[사용자]

↕ (웹 브라우저, REST API, GraphQL)

[NocoDB 서버]

↕ (DB 연결을 통해 실시간 연산)

[외부 데이터베이스: MySQL, PostgreSQL, etc]| 구성요소 | 역할 설명 |

|---|---|

| 사용자 UI | 스프레드시트 UI를 통해 데이터를 조회/수정 |

| NocoDB 서버 | 외부 DB와 연결해 사용자 요청 처리, API 제공 |

| 외부 RDBMS | 실제 데이터 저장소 (MySQL, MariaDB, PostgreSQL 등) |

연결 방식 예시

NocoDB를 실행할 때 아래처럼 DB 연결 문자열을 명시합니다.

예: PostgreSQL 연결

docker run -d -p 8080:8080 \

-e NC_DB="pg://dbuser:dbpass@dbhost:5432/mydatabase" \

nocodb/nocodbNC_DB환경 변수에 DB 연결 정보 입력- 이 설정으로 NocoDB는 외부 PostgreSQL DB에 직접 연결하여 모든 데이터를 실시간 처리합니다

장점

- 기존 DB 그대로 사용 가능 (마이그레이션 불필요)

- 데이터 중복 없음: NocoDB는 메타 정보만 별도로 저장하며, 본 데이터는 직접 저장하지 않음

- API 자동 제공: 연결된 DB 테이블마다 REST/GraphQL API 생성됨

운영 시 주의사항

- NocoDB가 DB의 읽기/쓰기 권한을 가지므로, 연결하는 계정은 최소 권한으로 설정

- DB 접속 정보는 환경변수 또는

.env파일로 안전하게 관리 - DB 연결이 끊기면 NocoDB UI와 API도 동작하지 않음 → 가용성 중요

- NocoDB 서버와 DB 서버 간 네트워크는 암호화(TLS) 하거나 내부망을 통해 제한하는 것이 좋음

NocoDB vs Google Sheets: 핵심 차이점 요약

| 항목 | NocoDB | Google Sheets |

|---|---|---|

| 데이터 저장 위치 | 외부 RDBMS (MySQL, PostgreSQL 등) | Google Cloud 내 스프레드시트 |

| 기반 구조 | 데이터베이스 위 UI 레이어 | 스프레드시트 자체가 저장소 |

| 실시간 API 제공 | REST / GraphQL API 자동 생성 | 기본 없음 (Apps Script나 외부 API 필요) |

| 관계형 데이터 지원 | 외래 키, 관계형 테이블 GUI 지원 | 시트 간 참조만 가능 (관계형 구조 아님) |

| 보안 및 권한 관리 | 역할 기반 권한 부여 가능, 기업용 API 인증 | Google 계정 기반 권한 (세분화 어려움) |

| 대용량 데이터 처리 | RDBMS 성능 기반 (수십만~백만 건 이상도 가능) | 수천~수만 행 이상 시 성능 저하 발생 |

| 배포 및 통합 | 내부 시스템, SSO, DB 백엔드 연동 용이 | Google Workspace 기반 제한 |

| 활용 대상 | 개발자 + 비개발자 협업, 기업용 백오피스 | 비개발자 중심, 단순 데이터 정리/공유 |

사용 목적에 따른 추천

| 목적 | 추천 도구 | 이유 |

|---|---|---|

| 단순한 목록 관리, 엑셀 대체 | Google Sheets | 설치 없이 빠르게 사용, 공유 간편 |

| 백오피스 / 내부 관리 시스템 | NocoDB | API 자동화, RDB 기반 연동 가능 |

| 개발팀-운영팀 간 협업 | NocoDB | UI는 쉬우면서도 데이터는 DB에 있음 |

| 워크플로우 자동화 | Google Sheets + Apps Script 또는 NocoDB + n8n | 목적에 따라 선택 가능 |

예시 비교

예시 1: 고객 정보 관리

| Google Sheets | NocoDB |

|---|---|

| 시트에 이름/이메일/전화번호 입력 | MySQL 테이블에 고객 테이블 생성 후 UI로 관리 |

| 필터, 정렬은 수동 또는 Apps Script 필요 | 필터/정렬, 조건 검색, API 자동 제공 |

| API 연동하려면 Apps Script로 개발 | 자동 REST API 생성됨 |

예시 2: 웹 서비스의 백엔드 관리 화면

| Google Sheets | ❌ 비추천: 실시간 DB 연결, API 필요 시 제한 |

|---|---|

| NocoDB | ✅ 추천: DB 직접 연결, UI + API 통합 가능 |

NocoDB의 2가지 DB 구분

| 항목 | 설명 |

|---|---|

| 외부 업무 데이터베이스 (Target DB) | 사용자가 연결하는 MySQL, PostgreSQL, MSSQL 등. 실제 "업무 데이터"가 저장됨 |

| 백엔드 메타데이터 DB (Backend DB) | NocoDB 자체가 사용하는 설정 저장소. 사용자 계정, 테이블 매핑, 권한, API 키 등 저장 |

sqlite.db는 기본값이지만, 운영 환경에서는 PostgreSQL이나 MySQL로 교체 권장

백엔드 DB를 MySQL 또는 PostgreSQL로 설정하는 방법

NocoDB 디렉토리 예시

docker run -d -p 8080:8080 \

-v $(pwd)/nocodb:/usr/app/data \

-e NC_BACKEND_DB="pg://user:pass@host:5432/nocodb_meta" \

-e NC_DB="pg://user:pass@host:5432/target_data" \

nocodb/nocodb:latest주요 환경 변수

| 환경 변수 | 설명 |

|---|---|

NC_DB |

연결할 업무용 외부 DB |

NC_BACKEND_DB |

메타데이터용 백엔드 DB (PostgreSQL 등) |

NC_DISABLE_TELE |

(선택) 원격 텔레메트리 비활성화 (true) |

NC_AUTH_JWT_SECRET |

(선택) 인증 토큰 암호화 시드 |

백엔드 DB에 저장되는 정보

NocoDB는 아래 항목들을 내부 메타 테이블에 저장합니다.

| 정보 | 예시 |

|---|---|

| 연결된 외부 DB 목록 | MySQL, PostgreSQL 등 |

| 사용자 계정 / 역할 | admin, editor, viewer |

| 테이블 설정 | 어떤 컬럼을 숨길지, 필드 유형 등 |

| API 키 | 발급된 키, 사용 이력 등 |

| 권한 정책 | 테이블/필드별 접근 허용/차단 |

백엔드 DB에 장애가 나면 NocoDB는 UI와 API가 동작하지 않습니다. 내구성과 백업 전략 필수

Supabase와 백엔드 정책 연계 (고급 구성)

예: Supabase Auth 기반 RLS 적용 + NocoDB UI 제공

- Supabase PostgreSQL을 백엔드/타겟 DB로 동시 사용

- Supabase에서 사용자 로그인 →

auth.uid()사용 - NocoDB는 해당 DB를 UI로 구성 (읽기 전용 또는 제한된 편집 권한)

권장 보안 흐름

사용자 로그인 (Supabase Auth)

↓

JWT 발급 → NocoDB API 요청

↓

NocoDB → Supabase PostgreSQL로 RLS 기반 데이터 요청

↓

RLS 정책 (user_id = auth.uid()) 적용 → 필터링된 데이터 제공NocoDB + Supabase 연동 구조

연동 목적

- Supabase의 강력한 인증, 실시간, 스토리지 기능과

- NocoDB의 시각화 가능한 DB 관리 UI + 자동화 API를 결합하여

- 개발자 + 운영자 + 비개발자 모두 활용 가능한 완성형 백오피스를 구축

아키텍처 구성도

[NocoDB UI] <--> [Supabase PostgreSQL]

▲ ▲

│ └─ [Supabase Auth / Edge Function / Storage]

│

[운영팀 / 데이터팀]연동 방법

- Supabase에서 프로젝트 생성 후 DB 확인

- Supabase → Project 생성

- DB 호스트/포트/유저/비밀번호 확인

- NocoDB에서 Supabase PostgreSQL에 연결

docker run -d -p 8080:8080 \ -e NC_DB="pg://postgres:YOUR_PASSWORD@YOUR_SUPABASE_DB_HOST:5432/postgres" \ nocodb/nocodb - NocoDB에서 테이블 자동 인식 + API 제공

- Supabase에서 생성한 테이블을 NocoDB가 자동으로 불러오고, GUI로 CRUD 가능

- 동시에 Supabase Auth를 통해 인증 로직을 보완 가능

Supabase 기반 프로젝트 설계

주요 구성요소 설계 기준

| 구성 요소 | 설계 예시 | 설명 |

|---|---|---|

| DB 구조 | users, projects, tasks, logs |

관계형 구조, 외래키 적용 |

| Auth | 이메일/비밀번호 + 소셜 로그인 | Supabase Auth 사용, RLS와 연계 |

| RLS 정책 | user_id = auth.uid() |

로그인한 사용자만 자신의 데이터 접근 가능 |

| Storage | /avatars, /documents |

파일 업로드 디렉토리 구분 |

| Edge Functions | /webhook/order-created |

서버리스 함수로 외부 시스템 연동 |

예시 프로젝트: 협업형 Task 관리 시스템

- 사용자 가입 → 로그인 → 본인 프로젝트 생성/관리

- 실시간 알림 (Realtime)

- 파일 업로드 (Storage)

- 데이터 분석 시각화 (NocoDB or 외부 대시보드 연동)

RLS (Row-Level Security) 보안 정책 자동화 예시

RLS 정책 기본 구성

- 테이블 생성

create table tasks ( id uuid primary key default gen_random_uuid(), user_id uuid references auth.users(id), title text, completed boolean default false ); - RLS 활성화

alter table tasks enable row level security; - 정책 설정

create policy "Users can access own tasks" on tasks for all using (user_id = auth.uid());

위 정책은 Supabase Auth에서 로그인한 사용자의 UID가 tasks.user_id 와 일치하는 행만 접근 가능하게 합니다.

자동화 방안 (npx 기반 CLI)

Supabase CLI를 사용하여 정책을 코드로 버전 관리할 수 있습니다.

npx supabase gen policy tasks --select --insert --update --delete또는 .sql 파일로 GitOps 방식으로 관리 가능

-- ./supabase/migrations/20250819101200_add_rls_policy.sql

create policy "Only owners can read tasks"

on tasks for select using (user_id = auth.uid());확장 아이디어: NocoDB + Supabase + n8n

| 도구 | 역할 |

|---|---|

| Supabase | 백엔드 (DB, Auth, Functions, 실시간) |

| NocoDB | DB UI / API 자동화 도구 |

| n8n | 워크플로우 자동화, 예: Slack 알림, Google Sheets 동기화 |

NocoDB 개인정보처리시스템으로서 종합 설계 및 운영

개인정보처리시스템 정의 및 기본 구조

| 구성 요소 | 역할 |

|---|---|

| NocoDB | 개인정보 UI, API 인터페이스 제공 |

| 백엔드 DB (MySQL/Postgres) | 개인정보 실데이터 저장소 |

| 인증 시스템 (예: Keycloak, Supabase Auth) | 사용자 인증, 권한 제어 |

| WAF / 리버스 프록시 | 접근 제어, SSL 종료 |

| n8n / SIEM | 모니터링 및 이상징후 탐지 |

| 백업 / 암호화 구성 | DB 및 로그 백업, 암호화 저장 |

컴플라이언스 기반 보호조치 항목 (개인정보보호법/ISMS-P 기준 반영)

| 항목 | 조치 방안 |

|---|---|

| 접근권한 관리 | NocoDB 사용자/역할별 접근 제어 + RBAC 정책 설정 외부 인증 시스템 연계 (SSO, JWT) |

| 접근통제 | WAF/방화벽으로 외부 IP 제어 NocoDB API 인증키 제한, IP 화이트리스트 구성 |

| 암호화 저장 | PostgreSQL TDE or Column-level 암호화 API 응답 시 민감정보 마스킹 |

| 암호화 전송 | HTTPS 적용 (TLS 1.2 이상) Reverse proxy or Ingress Controller에서 SSL 종료 |

| 접속기록 보관 | n8n + NocoDB Audit 로그 수집 정기 전송 → Elastic / Wazuh / SIEM |

| 이상징후 탐지 | Wazuh, Falco, CrowdSec 연계 계정 탈취/접속 실패/대량 조회 탐지 |

| 정기점검 | 사용자별 접속 로그 및 권한 검토 테이블 단위 민감정보 유무 점검 자동화 |

| 백업 및 복구 | 백엔드 DB 백업 자동화 (pg_dump, mysqldump) 암호화 저장 + 복구 테스트 주기 운영 |

운영환경 보안 레이어 구성 예시

[사용자]

↓ (TLS)

[WAF / NGINX Ingress] ── 인증 & 접근통제

↓

[NocoDB] ── JWT 인증 / RBAC / 감사로그

↓

[PostgreSQL (TDE)] ── 암호화 저장

↓

[백업서버 / SIEM / 로그저장소]실효적 보호조치 구현 예시 (RBAC 정책 설정)

| 역할 | 권한 범위 |

|---|---|

admin |

전체 테이블 읽기/쓰기/설정 |

viewer |

일부 테이블 읽기 전용 |

auditor |

감사로그 접근만 가능 |

{

"users": [

{

"email": "admin@corp.com",

"role": "admin"

},

{

"email": "auditor@corp.com",

"role": "auditor"

}

]

}감사로그 예시

| 시간 | 사용자 | 테이블 | 작업 | IP | 결과 |

|---|---|---|---|---|---|

| 2025-09-01 10:02 | admin@corp.com | users | 조회 | 10.0.0.1 | 성공 |

| 2025-09-01 10:05 | auditor@corp.com | orders | 접근 | 10.0.0.2 | 차단됨 |

모니터링 및 알람 구성

탐지 항목 예시 (Wazuh/Falco)

| 탐지 항목 | 설명 |

|---|---|

| 로그인 시도 5회 이상 실패 | 계정 탈취 의심 |

| 1분 내 100건 이상 조회 | 비정상 대량 접근 |

| 관리자 권한 변경 시도 | 권한상승 공격 탐지 |

| 민감정보 포함 API 호출 | 마스킹 누락 여부 확인 |

알림 흐름 구성

Falco / Wazuh

↓

Webhook / n8n

↓

Slack / Email / SIEM 경보정기 점검 및 운영 계획

| 항목 | 주기 | 점검 항목 |

|---|---|---|

| 권한 검토 | 월 1회 | 사용자별 역할/테이블 접근 확인 |

| 로그 검토 | 주 1회 | 이상 접근/대량 조회 유무 |

| 백업 복구 테스트 | 분기 1회 | 복원 가능성 검증 |

| 정책 검토 | 반기 1회 | RBAC, RLS 정책 보완 |

| 테이블 스키마 점검 | 반기 1회 | 민감정보 포함 필드 유무 재분류 |

- NocoDB 자체는 범용 툴이므로, 보안 및 개인정보보호를 위해서는 외부 보안 구성과 연계가 반드시 필요합니다.

- Wazuh, n8n, Supabase Auth, PostgreSQL 보안 기능, 그리고 운영체계의 통합 점검이 필수입니다.

- 운영 전에는 반드시 PIA(개인정보 영향평가) 사전 점검 체크리스트를 통해 실질적인 위험 평가 후 도입하시길 권장드립니다.

728x90

그리드형(광고전용)

댓글