728x90

최신 랜섬웨어 위협 동향

- 이중 갈취 공격 확대

단순 파일 암호화에서 → 데이터 탈취 후 협박까지 결합하는 형태가 보편화되었습니다. 피해자는 “데이터 복구 + 유출 방지” 두 가지 압박을 동시에 받게 됩니다. - 무차별적·지능형 공격 병행

- 불특정 다수를 겨냥한 무작위 대량 공격

- AI 기반 취약점 스캐닝, 자동화 툴을 활용한 정밀 타깃 공격

- 개인·기업 구분 없이 광범위하게 피해가 발생하고 있습니다.

- 공격 벡터의 다변화

- 피싱 이메일, 악성 링크/첨부파일

- 원격 서비스 취약점 (RDP, VPN, 미패치 서버)

- 공급망 공격 및 오픈소스 악용

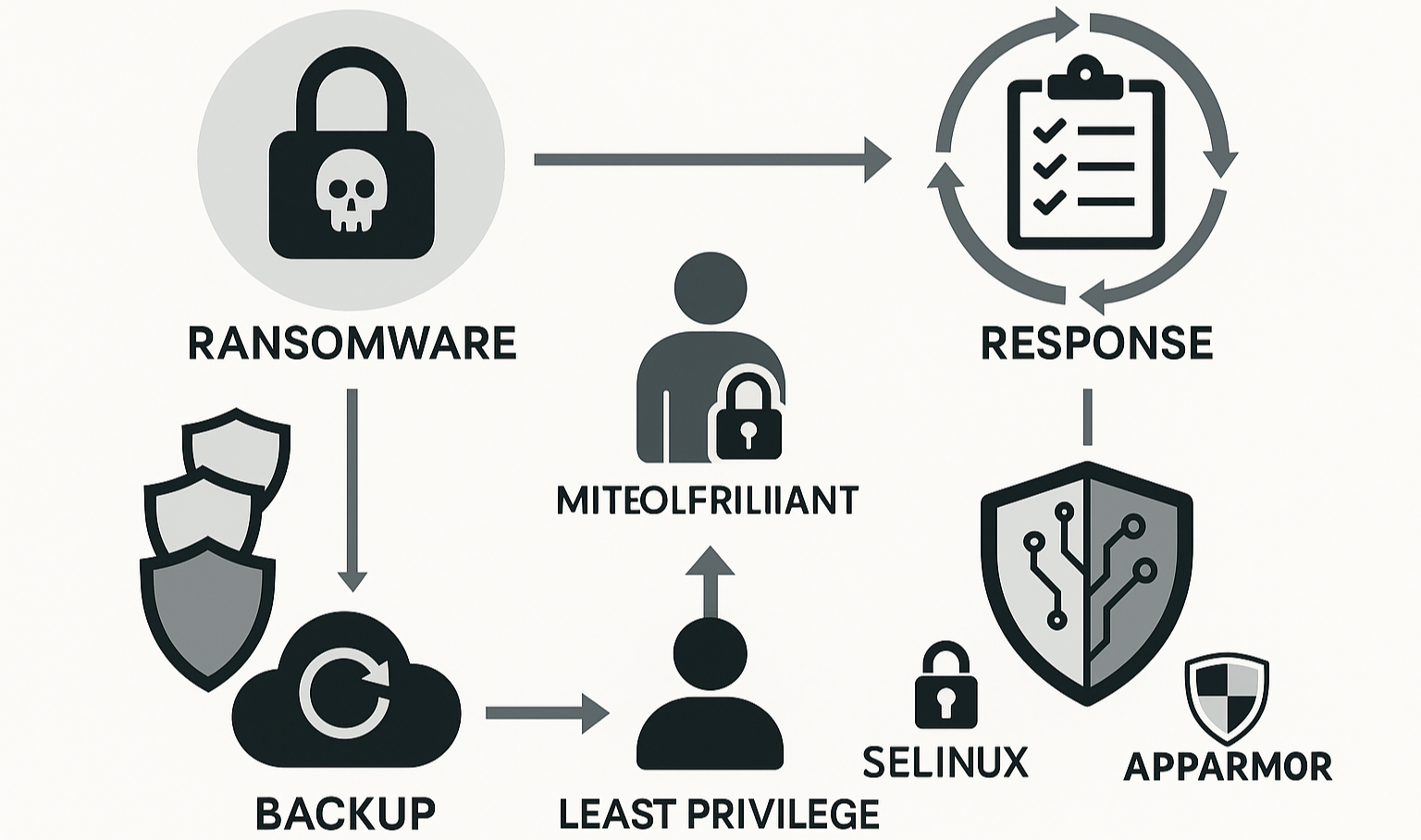

사전 예방 핵심 전략

- 시스템 보안 패치 관리

- OS/소프트웨어/보안솔루션 최신 업데이트 유지

- 자동 업데이트 정책 + 취약점 관리 시스템(Vuln Management) 병행

- 백업 관리 (3-2-1 원칙)

- 데이터 3개 복사본

- 2종의 저장매체(로컬+클라우드 등)

- 1개는 오프라인 또는 오프사이트에 보관

- 백업 무결성 검증 및 정기 복구 테스트 필수

- 사용자 보안 훈련

- 피싱 메일 대응 훈련, 의심 URL 차단

- 클릭 시 자동 격리 + 경고 시스템 구축

- 분기별 이상행위 대응 모의훈련 실시

- 권한 최소화 및 네트워크 분리

- 최소 권한 원칙(Principle of Least Privilege) 적용

- 불필요한 관리자 계정 제거

- 네트워크 마이크로 세그멘테이션으로 lateral movement 차단

- 계층적 보안 솔루션 운영

- EDR/XDR: 엔드포인트 행위 기반 탐지

- MDR/SOC: 위협 헌팅 및 실시간 대응

- 차세대 방화벽(NGFW), IDS/IPS 연계

300x250

침해 발생 시 대응 체계

- 즉각적 격리

- 감염 의심 기기 네트워크 차단 (LAN, Wi-Fi, 원격접속)

- 확산 방지 우선

- 사고 분석 및 보고

- 로그 기반 침투 경로 파악

- 내부 대응팀 + 외부 전문기관(KISA, 보안업체) 협력

- 복구 절차 실행

- 감염 흔적 제거 후, 검증된 백업에서 복구

- 복구 프로세스는 반드시 모의훈련 경험을 바탕으로 실행

- 재발 방지 대책

- 취약점 재점검 및 보완

- 사용자 재교육 및 정책 보강

AI 기반 최신 방어 트렌드

- 행위 기반 탐지

- 비정상적인 파일 암호화 속도, 대량의 파일 접근, 의심 프로세스 실행을 실시간 탐지

- 시그니처리스(Signatureless) 방식으로 알려지지 않은 변종 차단

- 자동화된 위협 인텔리전스 연계

- 다크웹/위협 피드 기반 AI 모델이 신종 랜섬웨어 패턴 학습

- 침해 IOC 자동 업데이트 및 대응

- 자동 격리 및 복구

- AI 보안 솔루션이 감염 기기를 자동 네트워크 차단

- 백업/스냅샷 기반 자동 복구

기업/개인 맞춤 체크리스트

| 유형 | 주요 체크포인트 |

|---|---|

| 개인/가정 | 자동 업데이트, 오프사이트 백업, 의심 메일 차단, 백신 최신화, 보안 브라우저 사용 |

| 중소기업 | 주간 패치, 분리 백업, 연 2회 이상 보안훈련, 실시간 로그 모니터링, 복구 훈련 |

| 대기업 | 내부망·외부망 분리, MDR/XDR 운영, 모의해킹·레드팀 상시 운영, 규제·컴플라이언스 준수 |

SELinux vs. AppArmor: Linux 보안의 역할

랜섬웨어는 Windows 중심으로 알려졌지만, Linux 서버·컨테이너 환경에서도 활발히 확산 중입니다. 따라서 Mandatory Access Control (MAC) 프레임워크인 SELinux와 AppArmor 활용은 필수적인 보안 레이어입니다.

SELinux

- 특징: 세밀한 정책 언어, 레이블 기반 접근 제어

- 장점: RBAC, 멀티테넌시, 컴플라이언스(PCI DSS, HIPAA 등)에 적합

- 활용 분야: 대규모 엔터프라이즈, Kubernetes/컨테이너 환경(OpenShift 등)

- 보안 관점: 행위·프로세스 제어가 정교하여 랜섬웨어 확산 범위 최소화 가능

AppArmor

- 특징: 프로파일 기반 정책, 직관적 구성

- 장점: 빠른 도입, 단일 서버나 소규모 환경에 적합

- 활용 분야: Ubuntu 등 기본 탑재, 경량 서비스 환경

- 보안 관점: 설정이 간단해 초기 보안 강화에 유리하나, 대규모 환경에서는 한계

운영자 가이드

- 대기업/컨테이너 환경 → SELinux 추천

- 중소 규모/단일 서버 환경 → AppArmor 추천

- 공통점: 두 프레임워크 모두 “서비스 격리 → 랜섬웨어 감염 시 피해 범위 최소화” 역할

보안 체크포인트

- OS 및 소프트웨어 최신 패치 자동화

- EDR/XDR 로그 실시간 모니터링

- 3-2-1 원칙 기반 백업 무결성 검증

- 침해대응 시나리오 모의훈련(분기 1회 이상)

- SELinux/AppArmor 정책 적용 및 로그 분석(Audit2allow, AppArmor 프로파일 검증)

- 외부 위협 인텔리전스(Threat Feed) 연계

2025년 랜섬웨어 방어의 핵심은 AI 기반 실시간 탐지, 다계층 보안(Defense-in-Depth), 오프라인 백업 및 자동 복구, 그리고 SELinux/AppArmor 기반 시스템 격리의 결합입니다. 기업은 예방 → 탐지 → 대응 → 복구 전 과정에서 자동화된 체계와 인적 훈련을 병행해야 하며, 개인 사용자 역시 업데이트·백업·보안 습관을 생활화해야 합니다.

728x90

그리드형(광고전용)

댓글