정보 → 유출 → 다크웹 → 2차 피해

전체 흐름은 크게 세 단계로 보시면 됩니다.

- 획득(Compromise)

- 서비스 침해, 피싱, 인포스틸러 악성코드, 내부자, 오픈된 시스템 등에서 정보가 처음 털리는 단계

- 유출·탈취 / 반출(Exfiltration)

- 내부망에서 공격자 인프라로 데이터가 넘어가는 단계 (HTTPS 업로드, 클라우드, DNS 터널링, USB 등)

- 유통·재판매(Underground Economy)

- 다크웹, 텔레그램, 크리덴셜 상점, 랜섬웨어 Leak 사이트 등에서 재판매·공개·재가공되는 단계

여기까지가 “데이터가 다크웹에 올라오기까지”이고,

그 다음이 HIBP / Google 다크웹 리포트 / CTI 서비스로 “유출 여부 확인”하는 단계입니다.

정보는 어디서 먼저 털리는가 (현실적인 주요 경로)

처음부터 다크웹에서 시작되는 경우는 거의 없고, 대부분은 “정상 서비스/시스템 → 다크웹” 흐름입니다.

대표 경로를 방어 관점에서 다시 정리하면

- 서비스 측 대규모 침해

- 취약한 웹서비스, VPN, DB, 파일서버, 이동 중인 백업 장비 등이 해킹

- SQL 인젝션, 취약한 VPN, 미패치 취약점(예: MOVEit, Citrix, Exchange 등)으로 고객 DB 단위 대량 유출

- 이후 공격자가 덤프를 정리해 유출 패키지로 팔거나, 랜섬웨어와 함께 위협(더블 익스토션)

- 피싱·스미싱·소셜 엔지니어링

- 가짜 로그인 페이지 / SSO 페이지 / MFA 입력창 / OAuth 권한 동의 화면

- 사용자가 직접 ID/PW, OTP, MFA Push Approve를 넘김

- 표적 피싱(spear phishing)일수록 “특정 계정만 털리는” 현상이 잘 나타남

- 인포스틸러 악성코드 (브라우저·쿠키·PW 덤프)

- PC에 설치된 정보 탈취형 악성코드(Infostealer)가 브라우저 비밀번호, 쿠키, 세션 토큰, 지갑 키, autofill 정보 등을 싹 긁어감

- 이게 요즘 다크웹에서 “스틸러 로그(stealer logs)”라는 상점 형태로 팔림

- 최근 보고서들 보면, 대규모 다크웹 유출 자격증명의 상당 부분이 과거 침해 덤프가 아니라, 인포스틸러로 새로 수집한 계정이라는 점이 강조됩니다.

- 내부자(Insider)·협력사

- 정당한 권한을 가진 직원/외주가 데이터를 무단 복사, USB 반출, 외부 업로드

- 경쟁사 판매, 금전적 목적, 보복 등 동기 다양

- 오픈된 시스템 / 잘못된 설정

- 인증 없이 열려 있는 DB, Elasticsearch, S3·오브젝트 스토리지, 백업 서버 등

- 인터넷 스캔 도구(Shodan 등)에 잡힌 뒤 자동 수집 → 덤프화

어떻게 밖으로 나가는가 (Data Exfiltration 관점)

공격자가 내부에 자리 잡은 뒤에는 “눈에 안 띄게 빼내는 것”이 핵심입니다.

- 정상 트래픽 위장

- HTTPS POST / PUT 업로드, WebDAV, REST API, 클라우드 스토리지(Drive, Dropbox 등)

- 사내용 프록시/게이트웨이에서 “그냥 큰 업로드”처럼 보이게 처리

- 프로토콜 터널링

- DNS 터널링, ICMP, 잘 안 쓰는 포트로 인코딩된 데이터 전송

- 보안 장비에서 로그는 남지만, 평소 탐지 룰이 없으면 놓치기 쉬운 영역

- 파일 은닉·암호화

- 압축 + 암호 설정 후, 이미지/동영상 스테가노그래피, 무해해 보이는 파일로 포장

- DLP가 “단순 확장자 기반”이면 우회가 비교적 쉬움

- 물리적 반출

- 내부자가 USB, 외장 하드, 개인 노트북으로 들고 나감

이 단계까지 끝나면, 이미 공격자 인프라(서버/스토리지)에 “다크웹으로 올릴 원본 덤프”가 확보되어 있는 상태입니다.

다크웹에서 어떻게 유통되는가 (범죄 생태계)

다크웹/언더그라운드 경제는 역할 분업이 특징입니다.

- Initial Access Broker(IAB)

- VPN/RDP/SaaS 계정, AD 권한 등 “네트워크에 들어갈 수 있는 입구 자체”를 판매하는 브로커

- RDP·VPN 계정, 도메인 관리자 세션, 클라우드 콘솔 등을 다크웹 포럼/마켓에 올려서 파는 구조

- 데이터 상점·마켓플레이스

- 카드 정보, 계정/비밀번호, 신분증 스캔, 의료/금융 기록 등을 상품처럼 판매

- 검색·필터링 기능이 있고, “국가·은행·플랫폼” 별로 카테고리화

- 랜섬웨어 Leak 사이트 (Double Extortion)

- 랜섬웨어 그룹이 “협상 실패한 기업 목록”을 사이트에 올리는 구조

- 처음엔 회사명 + 일부 샘플, 시간이 지나면 전체 덤프 공개

- 최근 리포트에서도 주요 랜섬웨어 그룹들이 이 Leak 사이트를 중심으로 활동하고 있다는 분석이 계속 나옵니다.

- 인포스틸러 로그 상점

- RedLine, Raccoon, Lumma 같은 인포스틸러가 만든 로그 파일(브라우저 PW+쿠키+지갑 키)을 판매

- 구매자는 “이메일/도메인/서비스 이름”으로 검색해서 원하는 계정만 골라 쓰는 식

여기서 한 번 팔린 데이터는 여러 공격자에게 재판매·재가공되며, 처음 유출 범위보다 훨씬 멀리 퍼지게 됩니다.

어떤 정보들이 특히 많이 노출되는가

실제 다크웹에서 거래·공개가 많은 것은

- 로그인 자격증명: 이메일, VPN, SaaS, RDP, 클라우드 계정

- 금융 정보: 카드 번호, CVV, 계좌 정보, 온라인 결제 계정

- 개인식별 정보(PII): 주민번호 계열, 여권/운전면허, 주소, 전화번호

- 기업 기밀: 소스코드, 설계도, 고객 리스트, 내부 이메일, 계약 문서 등

자격증명 + PII + 금융 정보가 조합되면, 계정 탈취·신분 도용·사기 모두에 활용됩니다.

“내 정보 유출 여부”를 확인하는 현실적인 방법

1. HIBP(“Have I Been Pwned”) – 1순위 도구

- 이메일을 넣으면, 어떤 서비스에서 언제 유출 사고에 포함됐는지 확인 가능

- 여러 공공·상업 서비스가 HIBP 데이터를 재사용할 정도로 사실상 표준

- “Notify Me” 기능으로 새로운 유출에 내 이메일이 포함되면 알림도 받을 수 있음

- ※ 단, HIBP는 “이미 공개·수집된 유출 덤프” 기준이라, “HIBP에 없음 = 절대 안전”은 아닙니다.

그래도 위험도 판단용 1차 지표로는 가장 강력합니다.

2. Google 다크웹 리포트 – 상시 모니터링 보조

- Google 계정/Google One을 통해 이메일·전화번호·주소 등을 기준으로 다크웹 노출 여부 리포트 제공

- 어떤 종류의 정보가 어디에서 유출되었는지, 비밀번호 변경 등 대응 가이드까지 같이 제공

- 모바일 앱에서도 알림을 받을 수 있어 개인용 “상시 감시”에 적합

3. 신용평가사, 보안 벤더의 다크웹 모니터링 서비스

- Experian, Aura, 여러 보안사에서 신용정보·신분정보·도메인 단위로 모니터링 서비스 제공

- 기업 입장에선 CTI 업체를 통해 도메인·브랜드·임직원 이메일·스틸러 로그까지 통합 모니터링하는 서비스 이용이 일반적입니다.

4. 직접 다크웹 들어가 찾는 것은 비추천

- Tor로 포럼/마켓 들어가 직접 검색하는 것은 악성코드·피싱·법적 리스크가 큼

- 개인이 수작업으로 찾을 수 있는 범위는 전문 모니터링 인프라에 비해 매우 좁음

→ 결론: 가능한 한 검증된 조회·모니터링 서비스로 간접 확인하는 것이 안전합니다.

핵심 시나리오

“특정 사이트에서, 특정 계정만 다크웹에 노출된 경우” – 무엇을 의심하고 어떻게 대응할까?

이 케이스가 질문의 핵심이죠. 정리하면,

같은 서비스를 쓰는 여러 사용자 중 한 명의 계정만 다크웹에 올라간 것이 확인되었다.

라는 상황입니다. 이 경우, 가능성이 높은 순서와 조사·조치 플레이북을 나눠 설명드리겠습니다.

1. 가능한 공격 경로 – “빈도 + 단일 계정” 관점

실제 통계를 보면, 단일 계정 침해에서 많이 보이는 공격 벡터는 대략 이런 비율대로 등장합니다.

- 피싱/소셜 엔지니어링 (가장 흔함)

- 사용자만 특정 피싱 메일/SNS/메신저를 받고, 링크를 클릭해

- ID/PW 입력

- MFA 코드 입력

- OAuth 권한 승인

- 같은 서비스 다른 사용자들은 해당 피싱 캠페인을 받지 않았거나, 클릭하지 않음

→ 그래서 그 계정만 털렸을 가능성이 큼

- 인포스틸러 악성코드 감염

- 해당 사용자의 PC/브라우저에 정보탈취형 악성코드가 설치되어

- 브라우저 저장 PW / 쿠키 / 세션 토큰 / 지갑 키를 통째로 로그에 남김

- 공격자는 이 로그를 다크웹 상점에 올리고, 특정 서비스의 계정만 골라서 판매

- 다른 사용자들은 같은 악성코드에 감염되지 않았기 때문에, 역시 단일 계정만 노출

- 비밀번호 재사용 + Credential Stuffing

- 피해자가 다른 사이트에서 쓰던 비밀번호를 해당 사이트에도 재사용

- 그 다른 사이트 유출 덤프가 크리덴셜 리스트로 돌고 있다가, 공격자가 Credential Stuffing으로 로그인 성공

- 같은 회사/집단 내에선, 우연히 그 사용자의 PW만 재사용 패턴에 걸렸을 수 있음

- 서드파티 앱 / 브라우저 확장 / 봇 서비스

- 해당 사용자가 특정 비공식 앱/봇/플러그인에 계정을 맡겼고, 그쪽이 악성·침해 상태

- 앱/확장이 토큰을 수집해 다크웹에 판매

- 서비스 측 부분적 노출/로그 취급 문제

- 서비스의 대규모 침해는 아니지만,

- 특정 기능(고객센터, 파트너 포털, 운영자 툴)에서 일부 계정의 정보만 조회/노출

- 로그나 디버그 정보에 우발적으로 ID가 노출되었다가 외부로 유출되는 경우

2. 분석 관점: 무엇부터 확인해야 하는가 (SOC 플레이북 스타일)

“특정 사이트 A, 계정 user@example.com 이 다크웹에서 확인됐다”는 상황에서

① 유출 정보의 “형태” 확인

- 다크웹에 나온 정보가

- 단순 ID(이메일)인지

- ID + 평문 PW인지

- 해시 PW인지

- 쿠키/세션 토큰/브라우저 지문까지 포함된 스틸러 로그 스타일인지

- 예를 들어,

- 여러 서비스의 계정·쿠키가 한 번에 묶여 있다 → 인포스틸러 로그 가능성↑

- 특정 서비스 A의 계정들만 정리되어 있다 → 서비스 A 측 유출·로그 유출 가능성↑

이 단계에서, CTI 업체나 모니터링 서비스가 있다면 “원본 샘플/메타데이터”를 받아보는 게 중요합니다.

② 서비스(사이트) 로그인 로그 분석

- 공격자 로그인 시도/성공 로그를 확인

- 이상 IP/국가/ASN (해외 호스팅, VPN, 알려진 악성 IP 등)

- 짧은 시간 동안 여러 계정 로그인 시도 여부 (Credential Stuffing 패턴)

- 동일 IP에서 해당 계정만 시도했는지, 다른 계정도 찍어봤는지

- 로그인 성공 후 활동

- 비밀번호 변경 시도, MFA 등록/삭제, 이메일/전화번호 변경 등 계정 장악 시그널

- 데이터 다운로드/조회 로그(특정 메뉴 접근 여부)

분석 포인트

- 같은 시간대에 다른 계정에 대한 시도는 없고, 이 계정만 노렸다면 ⇒ 표적 피싱/단일 계정 정보 유출 가능성↑

- 여러 계정에 걸쳐 폭넓은 시도가 있었다면 ⇒ Credential Stuffing 또는 서비스 계층 취약점 스캔 가능성↑

③ 사용자 단말기·네트워크 환경 체크

- EDR/백신·로그를 통해

- 인포스틸러(예: RedLine, Raccoon, Lumma 등) 시그니처/행위 탐지 여부

- 비정상 프로세스, 브라우저 크리덴셜 덤프 시도

- 최근 사용한

- 공용 PC / PC방 / 호텔 비즈니스 센터 등

- 공용 와이파이 / 미상 VPN / 프록시 사용 이력

- 브라우저 확장·서드파티 앱

- 계정과 연동된 확장들이 신뢰할 수 있는 것인지, 최근 삭제된 앱/확장 여부

④ 비밀번호 재사용 여부 및 다른 서비스 침해 이력

- HIBP·BreachDirectory 등에서 해당 이메일로 과거 침해 이력 조회

- 사용자가 고백(?)해줄 수 있다면

- 같은 비밀번호를 어디에 또 쓰고 있었는지 (쇼핑몰, 커뮤니티 등)

- 만약 다른 서비스 B가 예전에 털린 기록 + 같은 PW 라면

- 서비스 A는 상대적으로 피해자에 가깝고

- “Credential Stuffing 방어 미흡” 여부 정도를 추가로 점검

⑤ 서드파티 / OAuth / API 연동 점검

- 해당 계정이 연결했던

- 비공식 앱, 봇, 매크로 도구

- OAuth 기반 타사 서비스

- API 토큰 발급 이력

- 그 중 선수금지(Deprecated)된 앱이나 이미 침해로 알려진 앱이 있는지 조사

3. 조치 관점: “누가, 무엇을, 언제까지” 해야 하나

1) 해당 사용자 계정에 대한 즉시 조치

- 비밀번호 강제 변경 (혹은 계정 일시 잠금 후 본인 확인 절차)

- 모든 세션/토큰 강제 로그아웃

- MFA(가능하면 FIDO2/패스키) 강제 도입

- 서드파티 앱/OAuth 권한 전면 재검토 및 불필요 권한 삭제

2) 사용자 단말기/환경 조치

- EDR/백신으로 풀 스캔

- 인포스틸러 흔적이 보이면

- 감염 기간 동안 로그인한 모든 서비스 PW 전면 변경

- 가능하면 OS 재설치 또는 골든 이미지로 리프로비저닝

- 공용 단말기/위험한 네트워크 사용 습관이 드러난 경우 사용자 교육 + 정책 강화

3) 서비스(사이트) 측 보안 강화

해당 사이트를 직접 운영하는 입장이라고 가정하면

- 접근 로그 기반 규칙·탐지 룰 강화

- 해외·이상 ASN 로그인에 대한 추가 MFA 또는 차단

- 새 기기/새 위치 로그인시 알림

- 크리덴셜 스터핑 방어

- 로그인 시도 횟수 제한, IP reputation, WAF 연동

- 비정상 패턴 탐지 시 CAPTCHA, 추가 인증

- 비밀번호 정책 및 저장 방식 점검

- bcrypt/argon2 등 현대적 해시 사용, 솔트 적절 사용

- 비밀번호 재사용 탐지(유출 PW 리스트와 비교하는 Pwned Passwords API 활용 등)

- 보안 알림 프로세스

- 의심 로그인/지역/브라우저에 대한 사용자 알림

- 다크웹 모니터링에서 새 결과가 감지되었을 때, 계정 잠금+비밀번호 초기화 프로세스 자동화

4) 조직 차원의 재발 방지·교육

- 피싱 메일 실습·캠페인 + 결과 기반 맞춤 교육

- “개인 PC에 크랙·불법 SW 설치 금지”를 실제로 통제(애플리케이션 화이트리스트, EDR 정책 등)

- 브라우저 비밀번호 저장 대신 패스워드 매니저/패스키 사용 권장

- 고위험 직무(관리자, 재무, IT, 영업 등)에 대한

- 강화된 MFA / 접근 통제 / 정기 점검

단일 계정 침해를 “사용자 잘못”으로만 보지 말고, 구조로 보자

정리하자면

- “특정 사이트에서 특정 계정만 다크웹에 있다” = 그 사용자가 문제다라고 단정하면 안 됩니다.

- 실제로는

- 서비스 측 보안 수준,

- 사용자 행위(피싱, 재사용 PW),

- 단말기·네트워크 환경(인포스틸러, 공용 PC),

- 서드파티 앱/연동

이 네 축을 모두 후보로 두고, 위에서 말씀드린 순서대로 좁혀가는 것이 맞습니다.

아래 4단계를 기본 틀로 삼아 플레이북을 짜시면 좋습니다.

- 다크웹 노출 형태 분석 – 어떤 데이터가, 어떤 덤프/로그 형태로 올라왔는지

- 서비스 측 로그인·접속 로그 분석 – 공격 패턴(피싱 후 로그인인지, 스터핑인지)

- 사용자 단말기·서드파티 환경 조사 – 인포스틸러/악성 확장/공용 PC 가능성

- 비밀번호 사용 패턴·과거 침해 이력 확인 – 재사용 PW, 타 서비스 유출 연계 여부

이 틀을 기반으로 “원인 분류 + 재발 방지 통제(기술/절차/교육)”까지 연결하면,

단일 계정 침해 사건도 조직 전체 보안 체계를 강화하는 좋은 피드백 루프가 될 수 있습니다.

단일 계정 다크웹 노출 인시던트 대응 플레이북

(보안팀·SOC·CSIRT용)

전제·상황 정의

- 특정 서비스/사이트 A의 계정이

- 다크웹/스틸러 로그/크리덴셜 덤프 등에서 확인되었다는 정보를 획득한 상황

- 아직 서비스 A의 대규모 침해 징후는 없다

- → “단일 계정 침해”로 가정하고 시작하되, 진행 중에 서비스 침해 가능성도 계속 열어 둠

1단계. 초기 탐지 & 트리아지 체크리스트

[1-1] 사실 여부 및 데이터 형태 확인

- 유출 근거가 된 소스는?

- 다크웹 CTI 리포트 / HIBP / 구글 다크웹 리포트 / 외부 제보 / 내부 위협 인텔 등

- 노출된 정보의 “형태”는?

- 이메일(ID)만

- 이메일 + 평문 비밀번호

- 이메일 + 해시 비밀번호

- 이메일 + 쿠키/세션 토큰 + 브라우저 정보(스틸러 로그 형태)

- 기타(신용카드, 주민번호 계열, 주소, 전화번호 등)

- 덤프 파일 안에 “다른 서비스 계정들”이 함께 들어있는가?

- 예: 여러 사이트의 계정·쿠키가 한 번에 있다 → 인포스틸러 가능성↑

- 특정 서비스 A 계정만 다발로 있다 → 서비스 A 측 데이터/로그 유출 가능성↑

[1-2] 영향도 1차 평가

- 해당 계정 권한 수준

- 일반 사용자 / 관리자 / 시스템 계정 / 재무·인사 등 민감 업무

- 계정으로 접근 가능한 정보·기능

- 단순 포털 / 내부 운영툴 / 고객정보 / 결제 관련 / 시스템 관리 등

- 현재까지 확인된 이상 징후

- 비정상 로그인 알림, 비밀번호 초기화 요청, 계정 잠금 여부 등

1단계 결과

→ “진짜 유출인지/위험도 어느 정도인지” 대략 그림을 잡고,

필요 시 해당 계정 임시 잠금 + 비밀번호 초기화를 선조치합니다.

2단계. 원인 분석 – “서비스 / 계정 / 단말 / 서드파티” 축으로 나누기

[2-1] 서비스(사이트) 로그인 로그 분석

체크리스트

- 유출이 추정되는 시점 전후로, 해당 계정의 로그인 로그 수집

- 로그인 성공/실패, IP, User-Agent, 국가, ASN, 시각

- 아래 패턴 확인

- 해외·비정상 국가/ASN에서의 로그인

- 짧은 시간에 다수 계정 로그인 시도 (Credential Stuffing 징후)

- 동일 IP에서 다른 계정도 시도했는지

- 로그인 성공 이후 행위

- 비밀번호 변경/초기화 요청

- MFA 해제/변경

- 이메일/전화번호 변경

- 민감 메뉴 접근 (개인정보 조회, 대량 다운로드, 설정 변경 등)

해석 가이드(예시)

- 이 계정만 특정 해외 IP에서 공격당한 흔적 + 다른 계정 시도 없음

→ 표적 피싱/스틸러 로그 기반 단일 공격 가능성↑ - 여러 계정이 같은 IP에서 시도 + 일부 성공

→ Credential Stuffing 또는 서비스 계층 취약점 공격 가능성↑

[2-2] 사용자 계정 사용 패턴·비밀번호 재사용 여부

- 해당 사용자 인터뷰(또는 기록 확인)

- 같은 ID/PW를 다른 사이트에서도 사용했는지

- 최근 피싱 메일·문자·메신저 링크를 클릭한 기억이 있는지

- 최근 “로그인 이상 알림”을 받은 적이 있는지

- HIBP 등으로 이메일 기준 과거 유출 이력 조회

- 과거에 털린 사이트 목록

- 그 때 사용한 비밀번호 재사용 여부

해석 가이드

- 과거에 다른 서비스 B에서 유출 + 동일/유사 PW 재사용

→ Credential Stuffing 가능성↑ - 재사용 PW는 없고, 최근 피싱 메일을 클릭한 정황

→ 피싱/소셜 엔지니어링 가능성↑

[2-3] 사용자 단말기·네트워크 환경 점검

- 해당 계정이 로그인되던 단말기 리스트

- 회사 노트북 / 개인 PC / 모바일 / 공용 PC 등

- EDR/백신 로그 확인

- 인포스틸러 악성코드 탐지 여부

- 브라우저 크리덴셜 덤프 관련 행위

- 의심스러운 프로세스/스케줄러/레지스트리

- 공용/위험 네트워크 사용 이력

- 카페 와이파이, 공용 PC, 미상 VPN/프록시 등

해석 가이드

- 인포스틸러 시그니처 + 여러 서비스 계정 동시 로그인 흔적

→ 스틸러 로그형 유출 가능성 매우 높음 - 악성코드 흔적 없이, 공용 PC/위험 네트워크만 사용

→ 세션 하이재킹/MITM 가능성, 공용 PC에서 자동 로그인 시 캐시 노출 가능성 등 검토

[2-4] 서드파티 앱 / OAuth / 확장 프로그램

- 계정과 연동된 외부 앱 목록

- OAuth 연결 서비스, 봇, 매크로, 브라우저 확장 등

- 이미 침해 사례가 알려진 앱/서비스가 있는지 확인

- 최근에 제거/접근권한 변경된 앱이 있는지

3단계. 기술·관리·사용자 조치

[3-1] 계정 수준 조치 (필수)

- 비밀번호 강제 초기화

- 모든 세션/토큰 강제 무효화(로그아웃)

- MFA 강제 등록(가능하면 FIDO2/패스키)

- 서드파티 앱/OAuth 권한 정리(불필요 앱 철회)

- 비정상 로그인·지역·기기 알림 활성화

[3-2] 사용자 단말 및 환경 조치

- 해당 단말기 EDR/백신 전체 검사

- 인포스틸러 탐지 시

- 감염 기간 추정

- 해당 기간 사용한 모든 서비스 PW 변경 안내

- 필요 시 기기 초기화/이미지 재배포

- 공용 PC/위험 네트워크 사용 금지 및 정책 안내

[3-3] 서비스 전반 보안 강화

- 로그인 보안

- 비정상 IP/국가/ASN 차단 정책 강화

- 로그인 실패 횟수 제한 / 계정 잠금 정책 조정

- Credential Stuffing 대응(WAF·레이트 리밋·IP 평판)

- 비밀번호/자격증명 관리

- 비밀번호 정책(복잡도, 길이, 만료, 재사용 금지) 재검토

- 유출 PW 리스트와 비교(Pwned Passwords API 등) 적용

- 모니터링

- 도메인·브랜드·임직원 이메일 기준 다크웹/스틸러 로그 모니터링 확대

- 이상 로그인·다운로드 탐지 룰 튜닝

[3-4] 교육·재발 방지

- 해당 사용자 대상 1:1 피싱·보안 교육

- 유사 케이스를 전사 교육/공지에 반영

- 고위험 직무(관리자·재무·IT 등) 별도로 강화된 정책 적용

4단계. 인시던트 보고서 템플릿 (초안)

[템플릿] 단일 계정 다크웹 노출 인시던트 보고서

- 개요

- 인시던트 명:

- 발생 일시(탐지 일시 포함):

- 대상 서비스/시스템:

- 대상 계정:

- 탐지 경위

- 탐지 채널(CTI 리포트/HIBP/내부 모니터링/외부 제보 등):

- 다크웹/로그에서 확인된 정보 요약:

- 노출 데이터 형태 (ID/PW/쿠키 등)

- 덤프/로그 특성 (단일 계정/다수 계정/여러 서비스 혼합 등)

- 영향 범위 및 위험도 평가

- 계정 권한 수준 및 접근 가능 정보:

- 계정이 사용되던 용도(업무/관리자/시스템 등):

- 민감 정보(개인정보/금융정보/기밀 등) 직접 노출 여부:

- 1차 위험도 평가 (예: High/Medium/Low) 및 근거:

- 원인 분석

- 서비스 측 로그 분석 결과:

- 비정상 로그인(시간/IP/국가/ASN) 여부

- Credential Stuffing 징후 유무

- 사용자 비밀번호 사용 패턴/과거 유출 이력:

- 단말기/네트워크 환경 조사 결과:

- 인포스틸러/악성코드 흔적 여부

- 서드파티 앱/OAuth/확장 프로그램 관련 소견:

- 종합 추정 원인:

- (예) 피싱/인포스틸러/비밀번호 재사용 기반 Credential Stuffing 등

- 서비스 측 로그 분석 결과:

- 조치 사항

- 계정 관련 조치

- 비밀번호 초기화 일시/방법

- 세션/토큰 무효화 여부

- MFA 도입 여부

- 연동 앱 권한 정리 결과

- 단말기 관련 조치

- 악성코드 탐지/제거 결과

- 기기 초기화/이미지 재배포 여부

- 서비스/인프라 보안 강화 조치

- 로그인 정책 변경

- WAF/EDR/XDR/DLP 룰 튜닝

- 다크웹 모니터링 범위 확대 등

- 사용자 교육 및 커뮤니케이션

- 해당 사용자에게 전달한 안내/교육 내용

- 전사 공지/캠페인 여부

- 계정 관련 조치

- 재발 방지 대책

- 기술적 통제 강화 항목:

- 절차/프로세스 개선 항목:

- 사용자 교육/인식 제고 계획:

- CTI/다크웹 모니터링 운영 방안 개선:

- 부록

- 관련 로그 요약(민감정보 마스킹 처리)

- 다크웹 스크린샷/샘플(가능하면 식별정보 마스킹)

- 타임라인(발생→탐지→조치→종결)

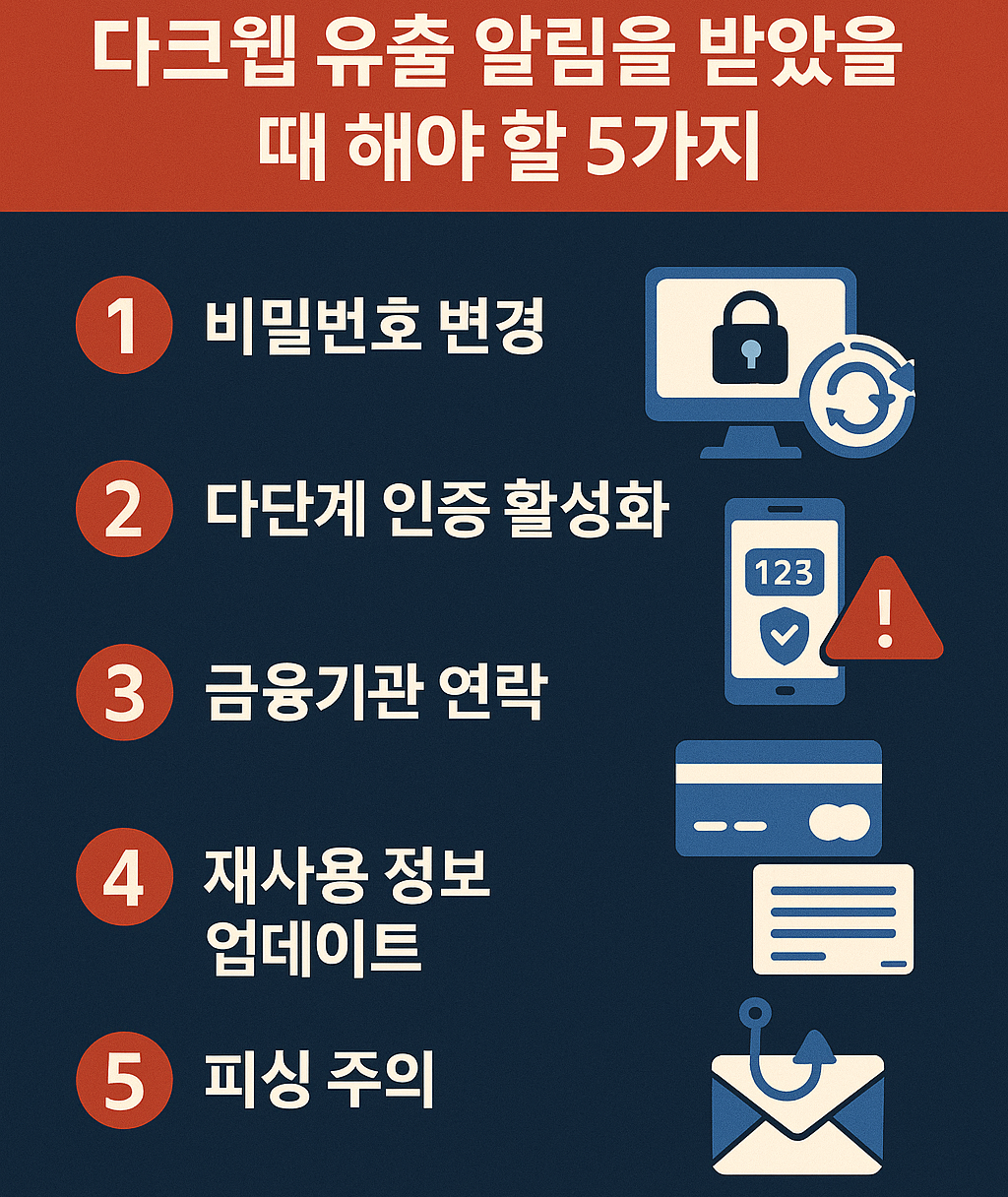

“다크웹 유출 알림을 받았을 때 해야 할 5가지”

무조건 큰 피해가 난 것은 아니지만, “지금부터 무엇을 하느냐”에 따라 피해를 크게 줄일 수 있습니다.

1. 첫 번째: 해당 서비스 비밀번호 즉시 변경

- 알림에 언급된 해당 서비스에 바로 로그인해서 비밀번호를 변경해 주세요.

- 비밀번호 변경 시에는

- 다른 곳에서 쓰지 않은 새 비밀번호로 설정

- 가능하면 10자 이상, 문자/숫자/기호 섞어서 설정

※ “이미 안 쓰는 계정인데…”라고 생각하셔도,

예전에 같은 비밀번호를 다른 곳에 쓰셨다면 반드시 변경해 주셔야 합니다.

2. 두 번째: 같은 비밀번호를 쓰던 다른 사이트도 모두 변경

- 같은 비밀번호를

- 회사 계정, 이메일, 쇼핑몰, 금융, 커뮤니티 등 다른 사이트에서도 사용했다면,

→ 모두 다른 비밀번호로 변경해 주세요.

- 회사 계정, 이메일, 쇼핑몰, 금융, 커뮤니티 등 다른 사이트에서도 사용했다면,

- 특히 아래는 재사용이 절대 금지입니다.

- 회사 계정 / 업무용 이메일

- 개인 이메일 / 포털 계정

- 인터넷 뱅킹 / 카드사 / 간편결제 계정

한 곳에서 털린 비밀번호를 자동으로 여러 사이트에 입력해보는 “크리덴셜 스터핑” 공격이 매우 흔합니다.

같은 비밀번호를 여러 곳에 쓰면, 한 번 털린 비밀번호가 여러 계정 해킹으로 이어질 수 있습니다.

3. 세 번째: 가능한 곳은 모두 MFA(2단계 인증) 켜기

- 비밀번호만으로 로그인이 되는 계정보다는 비밀번호 + 추가 인증(OTP, 인증 앱, 보안키 등)을 사용하는 계정이 훨씬 안전합니다.

- 아래 계정들은 반드시 MFA를 켜 주세요.

- 회사 계정(SSO, 그룹웨어, 메일 등)

- 개인 이메일/포털 계정 (Gmail, Naver, Kakao 등)

- 금융·결제 관련 계정

- 가능하다면 FIDO2 보안키 / 패스키와 같은 방식 사용을 권장합니다.

4. 네 번째: 의심스러운 로그인·알림이 없는지 확인

- 최근 1~2주간 아래와 같은 알림·이상이 있는지 확인해 주세요.

- “새로운 기기/새로운 위치에서 로그인했습니다”

- 내가 하지 않은 비밀번호 재설정 메일

- 로그인 실패·계정 잠금 알림

- 만약 기억나지 않는 접속 기록이 있다면:

- 해당 서비스에서 모든 기기 로그아웃 기능이 있다면 수행

- 비밀번호를 다시 변경하고, 필요 시 고객센터/보안팀에 문의

회사 계정에서 이런 이상 징후를 발견하셨다면, 보안팀으로 즉시 신고해 주세요.

“잠깐 이상한 게 뜬 것 같았다” 수준의 정보도 큰 도움이 됩니다.

5. 다섯 번째: 앞으로 올 피싱·사기에 특히 주의

- 다크웹에 이메일·기본 정보가 유출된 경우, 이후 아래와 같은 공격이 따라올 수 있습니다.

- 실제 가입했던 서비스/회사 이름을 이용한 정교한 피싱 메일

- “회원님의 계정이 도용되어 본인 확인이 필요합니다”와 같은 가짜 문자/SNS

- 아래와 같은 경우는 링크를 클릭하지 말고, 앱/브라우저에서 직접 주소를 입력하여 접속해 주세요.

- 비밀번호/인증번호/MFA 코드를 입력하라는 메일·문자

- 송금·결제 요청, 개인정보 업데이트를 요구하는 메일/카톡 등

“이거 혹시 피싱 아닌가?” 싶은 내용이 있다면,

보안팀에 캡처·메일을 그대로 전달해 주시면 분석해 드립니다.

자주 묻는 질문(FAQ)

Q1. HIBP나 다크웹 리포트에 제 이메일이 있다고 나오면, 이미 다 털린 건가요?

→ “유출 덤프에 포함된 적이 있다”는 의미이지, 지금 당장 모든 계정이 해킹되었다는 뜻은 아닙니다.

다만, 해당 시점에 사용했던 비밀번호는 더 이상 안전하지 않다고 보고 반드시 변경해 주셔야 합니다.

Q2. 오래전에 가입하고 안 쓰는 사이트가 유출되었다고 나오는데, 그냥 둬도 되나요?

→ 비밀번호를 재사용하지 않았다면 위험은 낮지만,

가능하면 계정을 삭제하거나 비밀번호를 바꾼 뒤 계정을 닫는 것이 가장 안전합니다.

Q3. 회사 계정 관련 알림인데, 어떻게 해야 하나요?

→ 위 5단계를 그대로 따라주시고, 반드시 보안팀으로 알림 내용(메일/캡처)을 전달해 주세요.

단일 계정 이슈처럼 보이더라도, 시스템 차원의 문제가 없는지 보안팀에서 추가로 점검합니다.

댓글