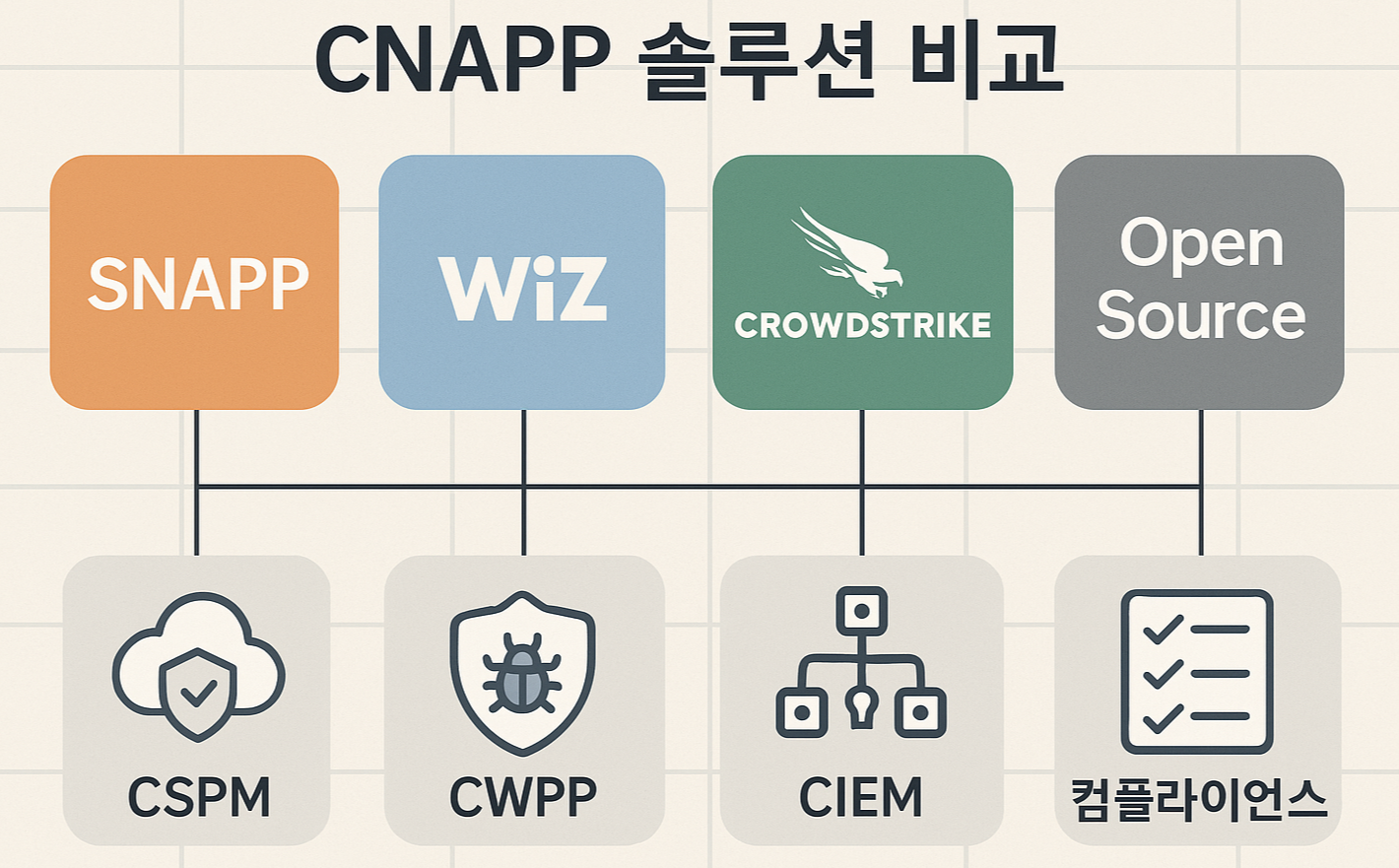

- 테이텀 시큐리티 SNAPP(CNAPP) 핵심 기능

- Wiz CNAPP와의 기능·접근 방식 비교

- CrowdStrike Falcon Cloud Security(CNAPP 계열)에서의 유사 기능

- 보안 관점에서 어떤 걸 어디에 쓰면 좋은지, 점검 포인트

테이텀 시큐리티 SNAPP(CNAPP) – 국내 클라우드 특화 CNAPP

테이텀은 아예 회사 슬로건부터 “클라우드 네이티브 보안”을 전면에 내세우는 국내 업체이고,

Tatum CNAPP / Tatum CSPM 중심으로 국내 규제·컴플라이언스 대응을 강하게 밀고 있습니다.

SNAPP / Tatum CNAPP에서 제공하는 주요 기능 축

공식 소개·자료 기준으로 정리하면, Tatum CNAPP/SNAPP는 대략 이런 기능 구성을 가집니다.

- CSPM(Cloud Security Posture Management)

- AWS CAF Security Perspective, 국내·해외 규제(전자금융, 개인정보, ISMS-P 등)에 맞춰

- 클라우드 계정/서비스 구성 점검

- 보안 그룹 / 공개 S3 버킷 / IAM 정책 / KMS 여부 등 misconfiguration 탐지

- “국내 컴플라이언스 매핑”을 강하게 내세움 (국내 레퍼런스, 규제맵이 있는 것이 강점)

- AWS CAF Security Perspective, 국내·해외 규제(전자금융, 개인정보, ISMS-P 등)에 맞춰

- CWPP / 워크로드 보안

- VM/컨테이너 이미지의 취약점, OS 설정, 패키지 취약점 등 점검

- 런타임 보호는 Wiz·CrowdStrike보다는 상대적으로 “포지션이 약하거나 제한적”일 가능성이 크고,

정적 점검·구성 점검 쪽이 상대적으로 강점인 구조로 보시면 이해가 쉽습니다.

- CIEM(클라우드 권한·계정 관리)

- IAM 정책 분석, 과도 권한 계정/Role 식별

- 사용하지 않는 권한/계정 식별, 최소권한화 가이드 제공

- 컴플라이언스 리포팅

- 국내 규제(전자금융, 클라우드 보안 가이드, ISMS-P 등)에 직접 매핑된 체크리스트/리포트 제공

- “감사/심사 때 바로 들고 나갈 수 있는 리포트”를 목표로 한 설계로 보임

- 국내 클라우드·망분리 환경 고려

- 국내 CSP 및 망분리/전용선 환경 등에서의 도입 사례를 강조하는 편

요약하면 “국내 규제 + 클라우드 구성 점검 + 계정/권한/구성 기반 취약점 관리 + 리포트 자동화”에 특화된 CNAPP/CSPM 솔루션으로 보는 게 가장 현실적인 인식입니다.

Wiz CNAPP – 글로벌 리더급, 그래프 기반·agentless-first

Wiz는 이미 CNAPP 카테고리의 대표주자 중 하나로,

agentless CNAPP + Security Graph + code-to-cloud를 강하게 밀고 있습니다.

주요 기능 축

- Agentless CNAPP (API 기반 연결)

- AWS, Azure, GCP, OCI, Kubernetes 등을 계정/API 연결만으로 스캔해서

- PaaS, VM, 컨테이너, 서버리스, 데이터 저장소까지 전 영역 가시성 확보

- AWS, Azure, GCP, OCI, Kubernetes 등을 계정/API 연결만으로 스캔해서

- Security Graph / Attack Path 분석

- 취약점, 공개된 자원, 과도 권한, 민감 데이터 위치, 네트워크 노출 등을 그래프로 연관 분석

- “실제 공격자가 밟을 수 있는 경로(Attack Path)” 기준으로 리스크 우선순위 지정

- Code-to-Cloud 연계 (Wiz Code)

- IaC, 컨테이너 이미지, CI/CD, 소스 코드 레벨 취약점·misconfig를 배포 전 단계에서 찾고,

배포된 리소스와 연결해서 보는 “shift-left + shift-right 연결” 구조

- IaC, 컨테이너 이미지, CI/CD, 소스 코드 레벨 취약점·misconfig를 배포 전 단계에서 찾고,

- Runtime Protection (Wiz Defend)

- 런타임 워크로드에 대한 위협 탐지·행위 기반 모니터링(에이전트·센서 연동) 기능도 확장 중

- DSPM / AI-SPM

- 클라우드 내 민감 데이터 탐지, LLM/AI 파이프라인 보안 태세 관리 기능도 포함

요약하면 “멀티 클라우드 전체를 통합 그래프 모델로 보는 agentless CNAPP”이고,

SNAPP에 비해 DevSecOps·코드 단계부터 런타임까지 이어지는 end-to-end에 강점이 있습니다.

CrowdStrike Falcon Cloud Security – SNAPP 유사 기능

CrowdStrike는 원래 EDR/NGAV 업체지만, 지금은 Falcon Cloud Security = CNAPP를 전면에 내세우고 있습니다.

CNAPP에서 제공하는 주요 기능

- CSPM (Falcon Cloud Security – CSPM 기능)

- 클라우드 계정/서비스 구성, 보안 그룹, IAM, 스토리지 노출, 규정 위반 등 식별

- Wiz/SNAPP와 비슷한 posture 관리 기능

- CIEM (Falcon Cloud Security – CIEM 기능)

- 계정/Role/권한 분석, 과도 권한 계정, 비정상 액세스, 키 탈취, insider threat 등 탐지

- 통합 ID 보안 뷰를 제공

- CWPP / 런타임 워크로드 보호

- CrowdStrike의 강점은 여기입니다.

- 경량 에이전트 기반으로 VM/컨테이너/호스트 동작을 깊이 있게 모니터링

- IOA(Indicator of Attack), ML 기반 탐지, 취약점 악용, lateral movement 등을 EDR 수준으로 감시

- Agent + Agentless 혼합 CNAPP

- 클라우드 계정·구성을 보는 agentless CSPM/CIEM +

- 워크로드/엔드포인트의 agent 기반 런타임 탐지/대응을 하나의 Falcon 플랫폼에서 제공

요약하면,

- Wiz는 “클라우드 전체를 위에서 내려다보는 그래프 기반 CNAPP”

- CrowdStrike는 “엔드포인트/워크로드 런타임에 강한 EDR 출신 CNAPP”

- SNAPP는 “국내 규제·국내 레퍼런스에 특화된 CSPM/CNAPP”

이라는 포지션으로 보시면 이해가 빠릅니다.

세 솔루션 기능 관점 비교

| 관점 | Tatum SNAPP (Tatum CNAPP) | Wiz CNAPP | CrowdStrike Falcon Cloud Security |

|---|---|---|---|

| 주요 포커스 | 국내 규제·컴플라이언스 + CSPM 중심 CNAPP | 멀티 클라우드·그래프 기반 CNAPP(코드~런타임) | EDR 기반 런타임 + CSPM/CIEM 통합 CNAPP |

| 배포 방식 | SaaS/국내 클라우드 기준, 에이전트리스 위주 추정 | 완전 Agentless + 필요시 런타임 센서 | Agentless(CSPM/CIEM) + Agent(EDR/CWPP) 혼합 |

| 강점 | 국내 규제 맵핑, 국문 리포트, 국내 고객사 위주 레퍼런스 | 멀티 클라우드/서버리스/컨테이너 전체 가시성, Attack Path 분석, DevSecOps 친화 | 워크로드·엔드포인트 런타임 탐지·대응, ID·권한 위협까지 포함한 통합 XDR/CNAPP |

| 약점/주의 | 글로벌 기능·생태계는 상대적으로 제한, 런타임 탐지는 상대적으로 약할 수 있음 | 일부 깊이 있는 런타임 탐지는 에이전트 솔루션 대비 제한, 비용·규모 고려 필요 | 에이전트 배포·운영 부담, 서버리스/PaaS 가시성은 Wiz보다 제약 가능 |

도입·평가 시 “보안 관점 체크리스트”

- 위험 식별 범위

- 계정·권한(IAM/CIEM)

- 구성(CSPM: SG, S3, VPC, KMS, 로깅, 암호화)

- 워크로드(CWPP: 취약점, 패치, 런타임 공격 탐지)

- 데이터(DSPM: 민감정보 저장 위치, 노출 여부)

- AI/ML/LLM 파이프라인 (필요 시 Wiz 쪽이 상대적으로 강점)

- 규제·컴플라이언스 맵핑

- 국내 ISMS-P, 전자금융, 금융위/금감원 클라우드 가이드, KISA 가이드 등과의 직접 매핑 여부

- SNAPP는 이 부분을 강점으로 가져갈 가능성이 높고, Wiz·CrowdStrike는 글로벌 규제(PCI, SOC2, ISO, NIST 등) 중심이라 국내 맵핑 작업을 따로 해야 할 수 있음

- 운영 구조

- Agentless vs Agent 기반 → 인프라·조직 구조에 맞게 병행 가능성

- PoC 단계에서 최소 한 두 개 계정/프로젝트에 붙여서

- Alert 볼륨

- 오탐/중요도

- triage/조치 프로세스

를 실제로 검증해야 합니다.

- 연계 및 자동화

- 이미 운영 중인 SIEM / SOAR / n8n / Elastic / Wazuh / TheHive 등과의

- Alert 연동 (Webhook, API, Syslog 등)

- 티켓·워크플로우 자동화

- 보안팀에서 이미 쓰는 툴 체인과 쉽게 붙는지 반드시 PoC에서 확인 필요

- 이미 운영 중인 SIEM / SOAR / n8n / Elastic / Wazuh / TheHive 등과의

- DevSecOps 관점

- IaC, CI/CD 파이프라인에서의 정책 적용, PR 게이트, 빌드 실패 조건 설정 가능 여부

- Wiz는 Code-to-Cloud 추적이 강점, SNAPP는 이 부분이 상대적으로 단순할 수 있고, CrowdStrike는 런타임/워크로드 측이 더 중심일 가능성이 크므로, 개발 조직의 협력 수준에 따라 선택이 달라질 수 있습니다.

언제 어떤 솔루션을 먼저 생각할까?

- 국내 컴플라이언스 + AWS(또는 국내 CSP) 중심 + 리포트/점검 자동화가 최우선

→ SNAPP(Tatum CNAPP) 먼저 PoC - 멀티 클라우드 + 서버리스/컨테이너 + DevSecOps(코드~런타임 연계)가 중요

→ Wiz CNAPP 중심으로 PoC, SNAPP는 국내 규제 리포트 보완용으로 검토 - 엔드포인트·서버 EDR 이미 CrowdStrike 사용 중 + 런타임 공격 대응이 핵심

→ CrowdStrike Falcon Cloud Security로 CNAPP까지 올려서 “하나의 XDR/CNAPP 플랫폼” 전략 고려

CNAPP / 클라우드 보안 영역에서 쓸 만한 대표적인 오픈소스 도구들로, 상용제품인 Wiz, SNAPP, CrowdStrike와 오픈소스인 아래 도구들을 조합해서 “자체 CNAPP 스택”처럼 쓰는 그림으로 보시면 됩니다.

오픈소스 CNAPP 플랫폼 계열

OpenCNAPP

- 개요: 이름 그대로 오픈소스 CNAPP 지향 플랫폼. CSPM + CWPP + CIEM + 컴플라이언스까지 통합하려는 프로젝트.

- 특징

- AWS·Azure·GCP 등 멀티클라우드 지원

- SOC2, PCI, HIPAA, CIS, MITRE, NIST 등 각종 규제·프레임워크 매핑

- 빌드 단계부터 런타임까지 전 라이프사이클 커버 지향

- 보안 관점 체크

- 상용 CNAPP(Wiz, SNAPP 등)과 1:1 대체보다는, PoC나 실험 환경에서 “CNAPP 개념 테스트용”으로 적합

- 운영 난이도, 커뮤니티 성숙도는 상용 대비 더 직접 챙겨야 함

Deepfence ThreatMapper

- 역할: “오픈소스 Runtime 위협 관리 + Attack Path 시각화” 도구.

- 기능

- 컨테이너/쿠버네티스/VM에서 취약점·노출된 시크릿·구성 문제 스캔

- 공격 경로(ThreatGraph) 시각화 → Wiz Security Graph와 개념적으로 유사

- 에이전트 + 에이전트리스 혼합 구조

- 활용

- 런타임 위협 탐지 / 공격 경로 분석을 오픈소스로 하고 싶을 때 CNAPP 구성의 CWPP/Runtime 영역으로 사용

- 예: kube-bench, Trivy, CloudSploit 등과 함께 “오픈소스 CNAPP 스택”의 한 축으로 사용 가능

CSPM / 구성 점검(클라우드 계정·리소스) 도구

상용 SNAPP, Wiz, CrowdStrike에서 하는 CSPM 기능을 오픈소스로 나눠서 구현하려면 아래들을 조합합니다.

CloudSploit (by Aqua Security)

- 역할: 멀티 클라우드에 대한 CSPM 도구 (AWS, Azure, GCP, OCI 등).

- 기능

- 계정·서비스 구성 점검 (S3 퍼블릭, 보안 그룹, IAM 정책, 로깅·암호화 설정 등)

- HIPAA, PCI, CIS 등 기본 컴플라이언스 맵핑

- CLI/스크립트로 쉽게 돌리고 결과(JSON/CSV 등) SIEM으로 연동 가능

Steampipe (Cloud + SQL 형식 쿼리)

- 역할: “클라우드 리소스를 SQL처럼 조회하는” 오픈소스 도구. CNAPP 도구 목록에서도 자주 언급됨.

- 특징

- AWS/Azure/GCP, GitHub, Kubernetes 등 수십 개 플러그인

- Postgres 스타일 SQL로 보안/구성 쿼리 가능

- 활용 예시

- 예: “퍼블릭 S3 버킷 목록” / “루트 계정 MFA 미사용 계정” 등을 SQL로 바로 뽑아서 내부 정책에 맞는 “맞춤 CSPM 쿼리” 작성 가능

ZeusCloud

- 역할: 클라우드 보안 포지션 관리용 OSS, 시각화·대시보드 제공.

- 특징

- 클라우드 구성 위험, 권한, 네트워크 노출 등 시각화

- 중앙 대시보드에서 위험/자산을 한 번에 보는 OSS CSPM 계열

컨테이너·쿠버네티스 보안 (CNAPP의 CWPP/KSPM 영역)

Trivy (by Aqua Security)

- 역할: 가장 많이 쓰는 컨테이너/이미지/리포지토리 취약점 스캐너 + misconfig 스캐너.

- 기능

- 이미지 취약점(CVE) 스캔

- IaC(Terraform, Kubernetes YAML) misconfiguration 점검

- Git 리포지토리 시크릿 탐지

- 활용

- CI/CD 파이프라인에 넣어서 “배포 전 취약점/구성 점검” = Wiz Code / SNAPP의 일부 기능을 OSS로 구현

kube-bench, kube-hunter 등 (ARMO/Others)

- kube-bench: CIS Kubernetes Benchmark 기준으로 쿠버네티스 클러스터 설정 점검

- kube-hunter: 쿠버네티스 공격 표면 스캐너 (공개 포트·API·취약한 구성)

- 활용

- CNAPP에서 말하는 KSPM(Kubernetes Security Posture Management) 영역을 OSS로 담당

정책·권한·거버넌스 (CIEM/Policy as Code 쪽)

Cloud Custodian

- 역할: “클라우드 정책을 코드로 정의해서 자동으로 점검·조치하는” 도구.

- 기능

- YAML 정책에 “조건 + 액션” 정의

- 예: 퍼블릭 S3 버킷 발견 시 → 태그 추가 + 알림 전송 + 설정 자동 수정

- AWS·Azure·GCP 등 지원

- YAML 정책에 “조건 + 액션” 정의

- CNAPP 관점

- Wiz나 SNAPP가 제공하는 policy engine / 자동 remediation를 OSS로 구현하는 느낌

- CIEM(권한) 규칙, 태그/조직 정책, 비용/보안 정책에도 활용 가능

학습·테스트용 CNAPPgoat / 취약 환경 툴

CNAPPgoat (by Tenable)

- 역할: “다중 클라우드 취약 환경을 자동 구성하는 연습용 툴”

- 용도

- AWS/Azure/GCP에 의도적으로 취약한 리소스를 배포해서

- Wiz, SNAPP, CrowdStrike, Trivy, CloudSploit 등 CNAPP/보안 도구 테스트용 시나리오로 사용

- 보안팀 내부 교육, 플레이북 검증, 탐지 룰 튜닝 등에 적합

- AWS/Azure/GCP에 의도적으로 취약한 리소스를 배포해서

“우리 CNAPP/클라우드 보안 체계가 실제로 뭘 잡아내는지” 검증하는데 매우 유용합니다.

어떻게 조합하면 Wiz/SNAPP와 비슷한 구조가 나오는지 (실무 관점)

오픈소스로 직접 “미니 CNAPP”를 만들고 싶다면, 대략 이런 조합이 나옵니다.

- CSPM (계정·구성·컴플라이언스)

- CloudSploit / Steampipe / ZeusCloud

- 컨테이너 / 쿠버네티스 / 이미지 보안 (CWPP/KSPM)

- Trivy + kube-bench + kube-hunter

- 권한·정책·자동조치 (CIEM + Policy as Code)

- Cloud Custodian (+ IAM 포커스 쿼리는 Steampipe로 보완)

- 런타임 위협 탐지 / Attack Path

- Deepfence ThreatMapper

- 테스트·교육용 취약 환경

- CNAPPgoat

- SIEM / SOAR / n8n / Wazuh·Elastic와 연동

- 각 OSS 도구 결과를 Logstash/Fluentd·Filebeat·Webhook·n8n으로 수집

- 내부 SIEM / Wazuh / TheHive와 연계하여

- “클라우드 보안 알림 → 티켓/대응 워크플로우”까지 이어지게 설계

보안 관점 체크포인트 (OSS 쓸 때 꼭 봐야 할 것들)

- 운영 부담

- Wiz / SNAPP / CrowdStrike는 운영을 많이 “숨겨 주는” 반면, OSS는

- 설치·업데이트·스케줄링·로그 수집·대시보드·권한 설정을 전부 직접 설계해야 합니다.

- Wiz / SNAPP / CrowdStrike는 운영을 많이 “숨겨 주는” 반면, OSS는

- 컴플라이언스 리포트

- 국내 규제(전자금융, ISMS-P 등)는 OSS에서 바로 리포트가 안 나오므로

- “OSS 결과 + 내부 규제 맵핑 스크립트/시트”를 별도로 만드셔야 합니다.

- 국내 규제(전자금융, ISMS-P 등)는 OSS에서 바로 리포트가 안 나오므로

- 국내 인프라·망분리 환경

- SaaS 연동이 어려운 망분리·전용선 환경에서는 오히려 OSS가 유리할 수 있지만,

- 초기 설계와 자동화를 잘 해두지 않으면 운영 비용이 폭증합니다.

- SaaS 연동이 어려운 망분리·전용선 환경에서는 오히려 OSS가 유리할 수 있지만,

- 장기적으로는 “상용 + OSS 혼합” 전략

- 예

- Wiz / SNAPP / CrowdStrike로 메인 CNAPP 운영

- Trivy, Steampipe, Cloud Custodian, CNAPPgoat 등은

- DevSecOps 파이프라인, 추가 검증, 레드팀/블루팀 연습용으로 활용

- 예

댓글