728x90

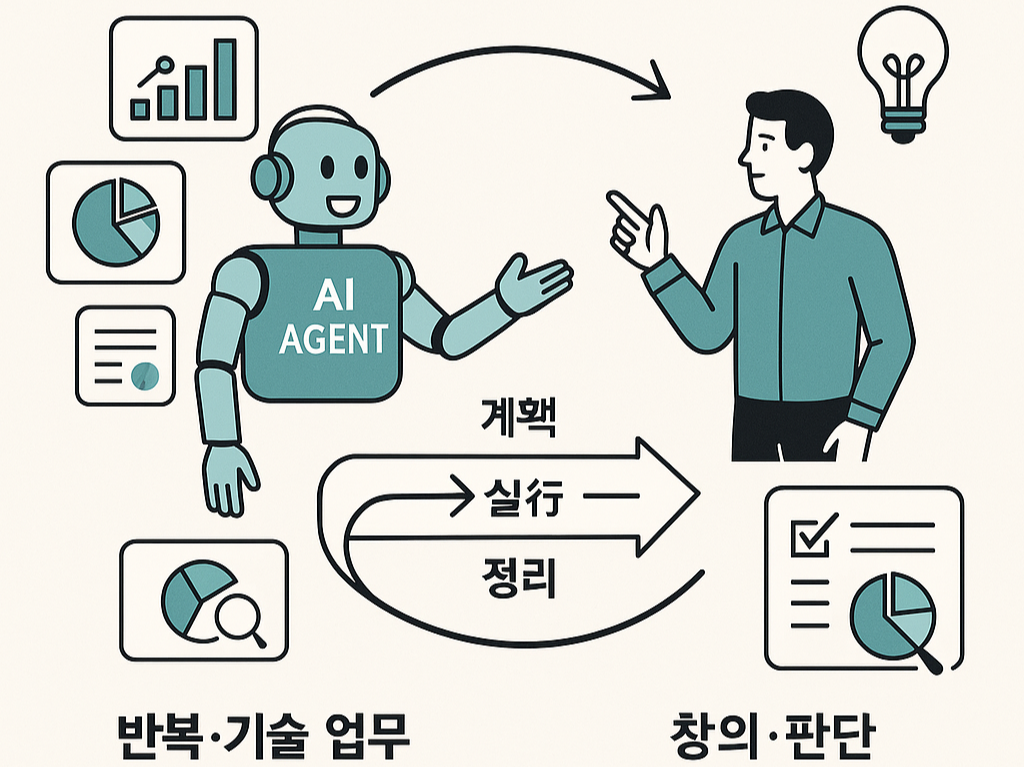

“바이브 워킹(vibe working)”은 AI 에이전트가 반복·기술 업무의 대부분을 처리하고, 사람은 감각·판단·전략에 집중하는 새로운 업무 스타일 & 조직 문화라고 보시면 됩니다.

바이브 워킹 한 줄 정의

- 핵심 아이디어

- 사람: “무엇을, 어떤 느낌(톤/스타일)으로 하고 싶은지” 자연어로 말한다.

- AI 에이전트: 그걸 바탕으로 계획 → 여러 앱 호출 → 실행 → 결과 정리까지 알아서 수행.

- 즉,

“엑셀에서 지난 분기 매출 정리하고, 요약 PPT 초안까지 만들어줘. 톤은 임원 보고용으로.”

라고 한 줄 지시하면,- 데이터 불러오기 → 정리 & 요약 → 차트 생성 → PPT 구성 초안

까지를 AI 에이전트가 연속 작업으로 수행하는 패턴입니다.

- 데이터 불러오기 → 정리 & 요약 → 차트 생성 → PPT 구성 초안

300x250

기존 “바이브 코딩(vibe coding)”이 코딩에 한정된 개념이었다면, 바이브 워킹은 문서, 엑셀, 프레젠테이션, 마케팅/회계/운영/기획 등 사무·크리에이티브 전반으로 확장된 개념이라고 보시면 됩니다.

왜 갑자기 떠오르는가? (배경과 흐름)

1. 기술 쪽 배경: 에이전틱(Agentic) AI의 성숙

- Microsoft 365에서 Agent Mode(Excel/Word), Office Agent가 도입되면서,

- “한 번 프롬프트 → 여러 단계 작업”이 가능해졌습니다.

- 예

- 엑셀에서 “지난 6개월 매출 데이터에서 이상치 제거하고, 카테고리별 추세 분석 차트까지 만들어줘.”

- 워드에서 “이 엑셀 결과 기반으로 A4 3장 분량의 분석 보고서 초안 작성해줘.”

- 이런 기능들을 Microsoft가 “Vibe Working”이라는 이름으로 마케팅하면서 용어가 빠르게 퍼졌고,

비슷한 컨셉이 다른 SaaS/에이전트 플랫폼에도 확산되고 있습니다.

2. 문화·세대적 배경: ‘vibe’ 기반 업무 감성

- 해외 기사들을 보면, 바이브 워킹은 MZ/Gen Z 세대가 좋아하는 유연·즉흥·협업 기반의 업무 스타일과 연결돼 언급됩니다.

- “코딩, 디자인, 기획도 이제는 ‘정답’보다 ‘좋은 느낌(결과물)’을 빠르게 만들어 보고, AI와 같이 튜닝해 가는 방식”이라는 식의 문화 코드가 붙어 있습니다.

- 즉, 하드 스킬보다 “AI를 잘 시키는 능력”이 중요한 역량으로 부상하면서,

그걸 대표하는 키워드 중 하나로 바이브 워킹이 자리 잡는 흐름입니다.

기존 자동화와 무엇이 다른가?

1. 전통적 자동화 (매크로 / RPA / 정해진 워크플로)

- 특징

- 사람이 미리 상세 단계를 설계 (IF/ELSE, 버튼 클릭 순서, API 호출 순서 등).

- 예외 상황에 약하고, 흐름이 조금만 바뀌어도 룰 수정 필요.

- 새로운 업무 추가 때마다 개발/스크립트 작업이 필수.

2. 바이브 워킹 스타일

- 입력

- “어떤 결과를, 어떤 톤/스타일로, 어떤 제약 아래에서” 만들지 자연어로만 설명

- 중간 과정

- 에이전트가

- 해야 할 세부 task를 쪼개고(Plan)

- 여러 앱/API를 호출하며 실행(Execute)

- 중간 결과를 스스로 평가/수정(Observe/Backtrack)하는 구조

- 에이전트가

- 출력

- “다단계 작업이 끝난 결과물” (문서, 엑셀, 슬라이드, 요약 리포트 등)

- 그리고 사람이 하는 일은

- 결과 검토

- 추가 지시 (예: “톤 더 포멀하게”, “그래프 3개로 줄여줘”)

이 두 가지에 집중합니다.

실무 관점 바이브 워킹 워크플로 예시

보안/인프라가 아닌 일반 사무 예시부터 짚고, 그 다음에 보안/인프라로 옮겨볼게요.

1. 일반 사무 / 마케팅 예시

- 입력(사람)

- “지난달 캠페인 메일 오픈율/클릭율 기반으로, 다음 분기 캠페인 제안서 초안 만들어줘.

타겟은 20~30대, 톤은 캐주얼하게.”

- “지난달 캠페인 메일 오픈율/클릭율 기반으로, 다음 분기 캠페인 제안서 초안 만들어줘.

- AI 에이전트 작업

- CRM/메일 도구 API에서 데이터 수집

- 엑셀/데이터프레임으로 정리

- 핵심 지표 요약 & 인사이트 문장 생성

- PPT 구조(목차·메시지·그래프) 설계

- 슬라이드 초안 생성

- 출력(사람)

- 슬라이드 검토 → 메시지 보강 → 실제 고객/상황에 맞게 조정

- 최종 승인은 사람이 결정

2. 회계·재무 예시

- “올해 상반기 비용 집계해서, 카테고리별 비중과 절감이 필요한 항목을 추천해줘. 경영진 보고용 2페이지 요약도 같이.”

- 에이전트: 회계 시스템·ERP에서 데이터 → 피벗/분석 → 시각화 → 보고서 초안

- 사람: 가정/전략적 판단(투자 우선순위, 조직정책)을 반영해 수정·승인

기업 도입 관점: 단계별 로드맵

“당장 전사 바이브 워킹”보다는 PoC → 파일럿 → 확산 구조가 현실적입니다.

1단계: 전략·범위 정의

- 먼저 이렇게 정리합니다.

- 어떤 업무를 AI에게 맡길 것인가?

- ex) 정기 리포트, 로그 요약, 회의록, 기본 데이터 정리, 단순 분류 작업 등

- 어떤 업무는 반드시 사람이 결정해야 하는가?

- 정책 결정, 위험/법적 리스크 판단, 예외 승인 등

- 어떤 업무를 AI에게 맡길 것인가?

- 초기에는

- “1번 영역(반복·정형 업무)”부터 에이전트 도입 → 검증 후 점진적으로 확장.

2단계: PoC / 파일럿

- PoC 후보 예

- 월간/주간 보고서 자동 초안 생성

- 티켓/알람 요약 리포트

- 엑셀 데이터 정리/포맷 변환 자동화

- 파일럿 시 반드시 측정 지표를 둡니다.

- 처리 시간 감소율

- 사람 개입 시간(검토/수정)에 걸리는 비율

- 오류율(중요 업무일수록 필수)

3단계: 아키텍처·툴 선택

- 일반적으로 다음 중 하나 or 혼합:

- M365 Copilot + Agent Mode 기반

- 이미 Office 중심 조직이면 자연스럽게 “바이브 워킹 모드”를 쓰는 형태.

- 사내 AI 에이전트 플랫폼

- LLM + 툴 호출 + 사내 API/DB 연계

- n8n, LangChain, MCP, RPA 도구와 연동해 커스텀 에이전트 구성

- 브라우저/데스크톱 에이전트

- 브라우저 조작, 기존 레거시 웹콘솔 자동 클릭, 크롬 확장 등으로 “UI 위에서” 일하는 형태

- M365 Copilot + Agent Mode 기반

보안·거버넌스 관점에서의 과제

1. 워크슬롭(Workslop) 문제

- 해외 기사에서는 바이브 워킹과 함께 “워크슬롭(Workslop)”이 중요한 리스크로 거론됩니다.

- 겉보기에는 그럴듯하지만, 실제로는

- 맥락·핵심이 빠져 있고

- 잘못된 가정을 포함하며

- 결국 다른 사람이 다시 해석·수정해야 하는 AI 산출물을 의미.

- 겉보기에는 그럴듯하지만, 실제로는

- Copilot의 스프레드시트 정확도가 약 57% 수준이라는 데이터도 있어, 그대로 신뢰하고 의사결정을 하면 위험하다는 지적도 나옵니다.

2. 이것이 의미하는 바

- AI 산출물은 초안 초과가 아니다

- “AI가 했으니까 더 안전/정확하다”는 오해가 가장 위험.

- 특히 보안/재무/법무 계열에서 그대로 승인하면 리스크 직결.

- 품질 검증이라는 새로운 노동이 생김

- AI가 만든 산출물 검수·보정·교차검증이라는 새로운 유형의 지식노동이 발생.

- 즉, “일이 줄어든다기보다는, 일의 종류가 바뀐다”고 보는 게 냉정한 시각입니다.

- 에이전트의 권한 오남용·오동작 위험

- 잘못된 프롬프트/버그/프롬프트 인젝션으로

- 불필요한 대량 삭제, 민감 정보 외부 전송, 비용 폭탄 API 호출 등

- 실제 장애나 보안 사고 가능성도 존재.

- 잘못된 프롬프트/버그/프롬프트 인젝션으로

보안/인프라 업무에 바이브 워킹을 적용하면?

1. 전형적인 바이브 워킹 패턴

- 탐지·수집 단계 (AI 위임 가능)

- SIEM, EDR, WAF, DNS, 프록시, OSquery, Wazuh, Chronicle 등에서

- “임계치 초과 이벤트”,

- “의심스러운 행위 패턴(UEBA)”을 AI가 일차적으로 필터링.

- 예

“지난 24시간 RDP 로그인 실패가 급증한 호스트 10개, 관련 계정, GeoIP, 평소 대비 이상 여부를 요약해줘.”

- SIEM, EDR, WAF, DNS, 프록시, OSquery, Wazuh, Chronicle 등에서

- 초기 분석·요약 (AI 위임 가능)

- 타임라인·주요 이벤트·IOC·관련 티켓/과거 사례를 모아

- “사건 개요 초안 + 의심 포인트 리스트”까지 AI가 작성.

- 타임라인·주요 이벤트·IOC·관련 티켓/과거 사례를 모아

- 판단·대응 설계 (사람이 책임지는 영역)

- 실제 침해 추정 여부 결정

- 차단/격리/포렌식 범위

- 비즈니스 영향 고려 및 예외 승인

- 후속 문서화·보고 (혼합 위임)

- AI가 사건 보고 초안을 쓰고,

- 사람이 정책/사실관계/법적 표현을 검토 후 확정.

2. 구체적인 보안/인프라 업무 예시

- 예시 1: 일일 보안 상황 브리핑

- 사람 지시

“어제 00:00~24:00 사이 주요 경보/티켓 기반으로, 임원 보고용 1페이지 요약과 SOC 내부 공유용 3페이지 상세 리포트를 만들어줘.” - AI 작업

- SIEM/티켓 시스템에서 데이터 수집

- 심각도/영향 시스템별 정렬

- 주요 사건 3~5개 선정, 타임라인·조치 요약

- 사람

- 실제 중요도 재평가

- 민감 정보 마스킹/비식별화

- 표현·결론 보정 후 제출

- 사람 지시

- 예시 2: 로그 정리 & 규칙 후보 제안

- 사람 지시

“지난 한 달간 SSH 로그인 실패 로그에서, 계정 탈취·무차별 대입 공격 추정 패턴을 찾아서, 탐지 룰 후보를 제안해줘.” - AI 작업

- IP/계정/시간대 패턴 클러스터링

- 예시 Sigma/Wazuh/Elastic 룰 초안 제안

- 사람

- 환경 특성(배치 작업, 모니터링 계정 등) 고려해 FP 제거

- 룰 적용 범위/튜닝 여부 결정

- 사람 지시

- 예시 3: 보안 정책/지침 개정 작업 보조

- 사람 지시

“기존 정보보호 지침과 신규 초안 비교해서, 변경된 조항·강화된 통제·삭제된 항목을 표로 정리하고, 임직원 공지용 요약문도 만들어줘.” - AI 작업

- Diff 표, 변경 요약, 영향 분석 초안

- 사람

- 실제 조직 맥락·법규·감사 요구사항을 반영해 조정

- 사람 지시

바이브 워킹 도입 시 체크리스트

1. 권한·아이덴티티 설계

- 에이전트 = 독립 계정으로 취급

- “보안팀 공용 계정” 같은 곳에 AI를 붙이는 대신

- 에이전트별 서비스 계정(예:

soc_agent_incident_summarizer)을 만들고 최소 권한 부여.

- 권한 스코프 최소화

- “모든 로그/티켓 read/write” 권한이 아니라

- PoC 업무에 필요한 인덱스, 프로젝트, API만 열고

- 토큰/키 수명도 짧게 설정.

2. 로깅·감사·모니터링

- 최소 요구 사항

- 어떤 에이전트가 / 언제 / 무엇을 / 어떤 근거로 실행했는지 로깅

- 에이전트 행동을 SIEM/UEBA에 수집,

- 평소보다 과도한 조회/삭제/다운로드 시 알림

- 중요 시스템(계정 생성/권한 변경/방화벽 룰 변경 등)은

- 사람이 최종 승인하는 단계를 강제 (4-eyes principle)

3. 데이터·프롬프트 보안

- 데이터 분류와 연동

- 민감도 높은 로그(개인정보·거래 정보 등)는

- 요약/통계 수준까지만 에이전트에 제공

- 원본은 필요 시에만 제한된 범위에서 접근.

- 민감도 높은 로그(개인정보·거래 정보 등)는

- 프롬프트 인젝션·데이터 유출 방지

- “외부에서 들어오는 텍스트(로그/메일/URL 내용 등)가 프롬프트를 오염시키지 않도록”

- 프리필터/정책 가드레일을 별도 모듈로 두는 것이 좋습니다.

- 예

- “절대 내부 IP/계정/구체 로그를 외부 채널로 전송하지 않는다”는 룰을 코드/정책으로 강제.

- “외부에서 들어오는 텍스트(로그/메일/URL 내용 등)가 프롬프트를 오염시키지 않도록”

바이브 워킹을 현실적으로 받아들이는 관점

- 이건 “마법”이 아니라, 새로운 형태의 팀 구성

- 사람과 AI 에이전트가 하나의 팀처럼 일하는 구조.

- 사람은 “문제 정의·판단·책임·감각”에,

- AI는 “반복·정리·초안 생성·다단계 실행”에 최적화.

- 핵심 역량은 “일을 잘 하는 사람”에서 “AI를 잘 시키는 사람”으로 이동

- 좋은 프롬프트 설계

- 작업 단계를 잘 쪼개서 맡기기

- 결과를 비판적으로 검토하고, 다음 지시로 연결하는 능력.

- 그러나, 품질·보안·책임은 여전히 사람 몫

- 워크슬롭과 잘못된 자동화는 노동을 downstream으로 밀어낼 뿐이라는 비판을 항상 염두에 두어야 합니다.

마지막으로, 바로 해볼 수 있는 “작은 시작”을 제안해봅니다.

- PoC 타깃 2~3개 선정

- 예

- 일일/주간 SOC 요약 리포트 자동 초안

- RDP 로그인/EDR 경보 요약 + 티켓 설명 자동 작성

- 정책/지침 개정 시 Diff & 요약 자동 생성

- 예

- “에이전트 권한 모델” 초안 만들기

- 에이전트별 계정/역할/접근 범위를 정리한 한 페이지짜리 문서

- 이후 전사 AI 에이전트 도입 시 보안 템플릿으로 재사용 가능.

- 내부 사용자용 가이드

- “AI에게 맡겨도 되는 일 / 맡기면 안 되는 일”

- “AI 산출물을 검토할 때 보안팀이 체크해야 할 포인트”

- 예

- 로그/정책 내용이 외부에 공유되지 않도록 주의

- AI 결과는 항상 2차 검증 후 사용

- 민감 정보 포함 시, 요약/마스킹 우선 요청 등

728x90

그리드형(광고전용)

댓글